A última configuração válida armazena o sistema e o registro importantes sempre que você desliga o computador e o Windows é encerrado com êxito. Afeta apenas as configurações do sistema e não fará nenhuma alteração em seus dados pessoais. No mesmo sentido, não ajudará você a recuperar um arquivo excluído ou um driver corrompido. Última modificação: 2025-01-22 17:01

#ffffff O valor RGB da cor é (255,255,255). Este código de cor hexadecimal também é uma cor segura para a web que é igual a #FFF. #ffffff nome da cor é a cor branca. #ffffff O valor hex da cor vermelha é 255, o valor verde é 255 e o valor azul do RGB é 255. Última modificação: 2025-01-22 17:01

Scala não permite a herança múltipla em si, mas permite estender várias características. Traits são usados para compartilhar interfaces e campos entre as classes. Eles são semelhantes às interfaces do Java 8. Classes e objetos podem estender características, mas características não podem ser instanciadas e, portanto, não têm parâmetros. Última modificação: 2025-01-22 17:01

Como funciona? Semelhante aos motores de busca que enviam rastreadores para os confins da Internet, o monitoramento de mídia social é uma ferramenta baseada em algoritmo que rastreia sites e os indexa continuamente. Depois que os sites são indexados, eles podem ser pesquisados com base em consultas ou strings. Última modificação: 2025-01-22 17:01

Os filtros normais do Tableau são independentes uns dos outros. Isso significa que cada filtro lê todas as linhas dos dados de origem e cria seu próprio resultado. Cria um filtro dependente numérico ou N superior − Você pode definir um filtro de contexto para incluir apenas os dados de interesse e, em seguida, definir um filtro numérico ou um dos N principais. Última modificação: 2025-01-22 17:01

Aqui estão alguns motivos pelos quais alguém teria dois telefones: Eles acham mais fácil ter todos os seus negócios em um telefone totalmente separado para que possam organizar melhor sua vida. Muitas vezes, as próprias empresas oferecem aos seus clientes um telefone comercial adicional também. Última modificação: 2025-01-22 17:01

Seletor de cores. A ferramenta Color Picker é usada para selecionar uma cor em qualquer imagem aberta na tela. Ao clicar em um ponto em uma imagem, você pode alterar a cor ativa para aquela localizada sob o ponteiro. Última modificação: 2025-01-22 17:01

NordVPN oferece um aplicativo nativo para dispositivos Amazon FireTV. O aplicativo funciona com dispositivos Amazon Fire TV Stick, FireTV ou Fire TV Cube de segunda geração ou posterior. ASSINAR TONORDVPN: Visite o site NordVPN para se inscrever. O serviço oferece uma garantia de reembolso de 30 dias, para que você possa experimentá-lo sem risco. Última modificação: 2025-01-22 17:01

Em java, isso nunca pode ocorrer, pois não há herança múltipla. Aqui, mesmo que duas interfaces tenham o mesmo método, a classe de implementação terá apenas um método e isso também será feito pelo implementador. O carregamento dinâmico de classes torna a implementação de herança múltipla difícil. Última modificação: 2025-01-22 17:01

A perícia de dados ao vivo é uma parte da perícia computacional que é um ramo da ciência forense digital pertencente a evidências legais encontradas em computadores. A análise forense de dados ao vivo segue este objetivo, mas se concentra apenas em sistemas de computador que estão ligados. Última modificação: 2025-01-22 17:01

Pressione a tecla 'Menu' no telefone Samsung e selecione 'Galeria'. Selecione 'Imagens' e escolha uma foto. Se tiver a opção, selecione várias fotos que deseja enviar. Última modificação: 2025-01-22 17:01

Vá para as configurações do seu telefone e selecione “Armazenamento”. Entre outras coisas, você verá informações sobre quanto espaço está em uso, um link para uma ferramenta chamada “Armazenamento Inteligente” (mais sobre isso depois) e uma lista de categorias de aplicativos. Toque no botão azul “Liberar espaço”. Última modificação: 2025-01-22 17:01

Resolvendo 'Outlook para MacSynchronizationProblem' Inicie o aplicativo Outlook para Mac (se for possível abrir) Vá para o Menu, selecione preferências e clique emSyncServices. Desmarque todas as caixas e reinicie o Outlook no Mac. Redefina as preferências de sincronização para FixOutlooksynchronization problem. Última modificação: 2025-01-22 17:01

Para que você pode usar o monday.com? Pipelines de vendas. Campanhas de marketing. Processos de recrutamento. Planejamento da produção de vídeo. Gerenciamento de tarefas. Acompanhamento do progresso. Roteiros de produtos. Processos de negócios. Última modificação: 2025-01-22 17:01

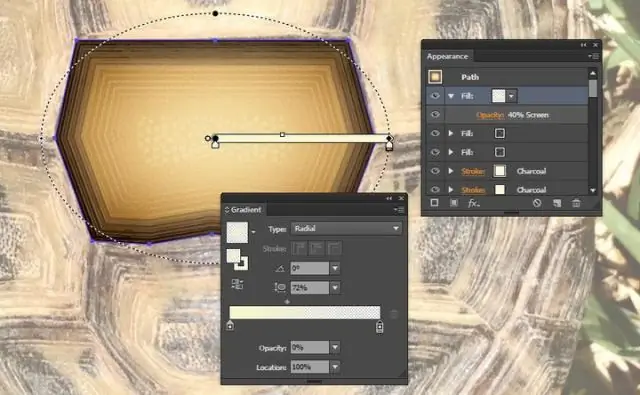

Segure a tecla Shift e clique nos objetos que deseja preencher com o mesmo gradiente. Selecione a ferramenta Seletor de cores na barra de ferramentas e clique no gradiente. Em seguida, selecione objetos nos quais o gradiente selecionado deve ser aplicado. Clique no ícone Preencher no painel Gradiente, barra de ferramentas ou painel Propriedades. Última modificação: 2025-01-22 17:01

O Serenity BDD é um framework e biblioteca de código aberto para a criação de testes de software automatizados para código em desenvolvimento. O Serenity BDD, como outras ferramentas automatizadas de teste de software, usa scripts para executar funções dentro do software de desenvolvimento para testar a funcionalidade e descobrir onde ocorrem os problemas. Última modificação: 2025-01-22 17:01

Recurso VRRP Start Delay. O roteador VRRP que controla os endereços IPv4 ou IPv6 associados a um roteador virtual é chamado de Mestre e encaminha os pacotes enviados para esses endereços IPv4 ou IPv6. O processo de eleição fornece failover dinâmico na responsabilidade de encaminhamento caso o Mestre fique indisponível. Última modificação: 2025-01-22 17:01

Processo Civil de Exame de Ordem Multiestadual. Contratos. Lei constitucional. Direito e processo penal. Provas Bens imobiliários. Torts. Última modificação: 2025-01-22 17:01

Segundo Bob Bater, “uma ontologia identifica e distingue conceitos e suas relações; descreve o conteúdo e os relacionamentos. Uma taxonomia formaliza as relações hierárquicas entre os conceitos e especifica o termo a ser usado para se referir a cada um; prescreve estrutura e terminologia.”. Última modificação: 2025-01-22 17:01

Mike Tyson x Michael Spinks foi uma luta de boxe que aconteceu na segunda-feira, 27 de junho de 1988. Os dois homens não foram derrotados e cada um tinha a reivindicação de ser o legítimo campeão dos pesos pesados. Tyson venceu a luta, nocauteando Spinks em 91 segundos. Última modificação: 2025-01-22 17:01

O programa que faz a busca é denominadoGooglebot (também conhecido como robô, bot ou spider). Conforme oGooglebot visita cada um desses sites, ele detecta links em cada página e os adiciona à sua lista de páginas a serem rastreadas. Novos sites, alterações em sites existentes e links inativos são anotados e usados para atualizar o índice do Google. Última modificação: 2025-01-22 17:01

Um arquivo SLN é um arquivo de estrutura usado para organizar projetos no Microsoft Visual Studio. Ele contém informações baseadas em texto sobre o ambiente e o estado do projeto. Quando aberto, as informações de preSolution, Project e postSolution são lidas do arquivo SLN. Última modificação: 2025-01-22 17:01

Ao contrário do Excel, o Numbers não tem o conceito de planilhas diferentes. O que o Numbers tem é uma grande tela como planilha. Na tela, você pode adicionar dados em tabelas e essas tabelas são o equivalente a planilhas no Excel. Algumas funções avançadas: a partir de agora, o Numbers tem apenas mais de 200 funções. Última modificação: 2025-01-22 17:01

LLDP e CDP. Link Layer Discovery Protocol (LLDP) e Cisco Discovery Protocol (CDP) são protocolos de camada de link para LLDP conectado diretamente e vizinhos com capacidade de CDP para anunciar a si mesmos e seus recursos uns aos outros. No LLDP e CDP, os anúncios são codificados como TLV (tipo, comprimento, valor) no pacote. Última modificação: 2025-01-22 17:01

A validação do lado do cliente ASP.NET MVC é baseada no plugin de validação jQuery. Pode-se dizer que a validação do lado do cliente do MVC é uma versão opinativa de como a validação do jQuery deve funcionar em um projeto ASP.NET MVC. Apesar disso, a implementação subjacente é totalmente baseada em jQuery's. Última modificação: 2025-01-22 17:01

O primeiro tipo é chamado de ID de aplicativo curinga. A parte curinga da string inserida para o ID do pacote é o caractere asterisco. Todos os Wildcard App IDs devem terminar com um asterisco, e um perfil de provisionamento associado pode ser usado para codificar qualquer aplicativo cujo Bundle ID seja compatível com a string curinga, como: com. Última modificação: 2025-01-22 17:01

Configurando o acesso ao terminal para Atom Abra o Atom (barra de espaço de comando para holofotes, digiteAtom e pressione Enter). Clique no menu Atom no canto superior esquerdo. Clique em Instalar comandos do Shell. Volte ao seu terminal e digite qual átomo. Digite o átomo. para abrir seu diretório de usuário no Atom. Última modificação: 2025-01-22 17:01

Desligue o laptop para que a tela fique preta, o que torna as impressões digitais e as partículas de poeira mais óbvias. Borrife a tela com ar comprimido para remover quaisquer partículas soltas que possam arranhar a tela ao limpá-la. Misture uma solução 50/50 de água destilada e álcool isopropílico em uma garrafa de spray. Última modificação: 2025-01-22 17:01

A ferramenta Lasso seleciona objetos arrastando uma marca de seleção de forma livre ao redor do objeto. Quando um objeto é selecionado, uma caixa retangular aparece ao redor do objeto. Selecione Editar> Preferências (Windows) ou Animate> Preferências (Macintosh). Última modificação: 2025-01-22 17:01

Para criar uma nova página de Web Part: Clique no ícone de engrenagem Configurações e escolha Conteúdo do Site. Clique na biblioteca de Páginas do Site ou em qualquer biblioteca para a qual deseja manter a sua nova página de Web Part. Clique na guia Arquivos da Faixa de Opções. Clique na lista suspensa Novo Documento à esquerda da Faixa de Opções e selecione Página de Web Parts. Última modificação: 2025-01-22 17:01

Quais são os diferentes tipos de ataques de estouro de buffer? Ataque de estouro de pilha - este é o tipo mais comum de ataque de estouro de buffer e envolve o estouro de um buffer na pilha de chamadas *. Ataque de estouro de heap - Este tipo de ataque tem como alvo os dados no pool de memória aberto conhecido como heap. Última modificação: 2025-01-22 17:01

Cada tabela pode ter (mas não precisa ter) uma chave primária. A coluna ou colunas definidas como a chave primária garantem exclusividade na tabela; duas linhas não podem ter a mesma chave. A chave primária de uma tabela também pode ajudar a identificar registros em outras tabelas, e ser parte da chave primária da segunda tabela. Última modificação: 2025-01-22 17:01

Para encontrar a fonte que deseja transferir, clique no botão Iniciar do Windows 7/10 e digite 'fontes' no campo de pesquisa. (No Windows 8, basta digitar 'fontes' na tela inicial.) Em seguida, clique no ícone da pasta Fontes no Painel de controle. Isso abre sua pasta de fontes do sistema, cuja localização é 'C: WindowsFonts. Última modificação: 2025-01-22 17:01

Você deve tomar o CompTIA A + antes do Network +? Você não precisa, e provavelmente não deveria fazer o CompTIA A + antes do exame de certificação Network +, porque se você estiver entrando no campo de segurança cibernética, seu foco deve ser obter o Network + e Security + em vez disso. Última modificação: 2025-01-22 17:01

Você pode usar os objetos Aplicativo e Sessão para armazenar valores que são globais em vez de específicos da página para um determinado usuário (a Sessão) ou para todos os usuários (o Aplicativo). As variáveis de sessão e aplicativo são armazenadas no servidor. Os navegadores do cliente são então anexados à sessão por meio de um cookie. Última modificação: 2025-01-22 17:01

Um arquivo BAM (.bam) é a versão binária de um arquivo SAM. Um arquivo SAM (. Sam) é um arquivo de texto delimitado por tabulação que contém dados de alinhamento de sequência. Indexação: IGV requer que os arquivos SAM e BAM sejam classificados por posição e indexados, e que os arquivos de índice sigam uma convenção de nomenclatura específica. Última modificação: 2025-01-22 17:01

As malas diretas podem custar de 30 centavos a mais de US $ 10 por pessoa, dependendo de quanto você gasta em design, cópia de marketing, listas de mala direta, impressão e distribuição. Algumas organizações fazem muito disso internamente e acabam pagando apenas pela impressão e envio pelo correio. Última modificação: 2025-01-22 17:01

Clique no botão 'Iniciar' do Windows e, em seguida, clique em 'ControlPanel'. Clique em 'Aparência e Personalização' e 'Fontes'. Clique no menu 'Arquivo' e selecione 'Instalar Nova Fonte.' Clique no menu suspenso 'Unidades' e selecione a unidade onde a fonte em inglês antigo que você deseja adicionar está localizada. Última modificação: 2025-01-22 17:01

O Atom pode ser usado como seu editor de commit Git e vem com o pacote language-git que adiciona destaque de sintaxe para mensagens editadas de commit, merge e rebase. Última modificação: 2025-01-22 17:01

Faça login em seu sistema Linux. Digamos que vamos querer observar o syslog para qualquer coisa fora do comum. No prompt do bash, emita o comando sudo tail -f / var / log / syslog. Depois de digitar com sucesso a senha do sudo, você verá o arquivo de log apresentado a você, em tempo real. Última modificação: 2025-01-22 17:01