A seguir estão as etapas para criar um projeto simples do Spring Boot. Etapa 1: Abra o Spring initializr https://start.spring.io. Etapa 2: forneça o nome do grupo e do artefato. Passo 3: Agora clique no botão Gerar. Etapa 4: Extraia o arquivo RAR. Etapa 5: importe a pasta. SpringBootExampleApplication.java. pom.xml. Última modificação: 2025-01-22 17:01

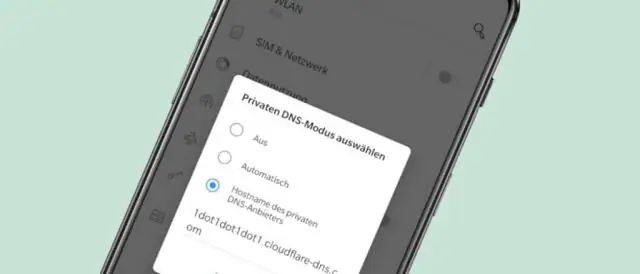

O DNS padrão não é criptografado em lugar nenhum. DNSSEC tem respostas criptograficamente assinadas (mas ainda não criptografadas). Houve algumas ideias e implementações fora do padrão ao longo dos anos, mas nada importante. Última modificação: 2025-01-22 17:01

Alguns exemplos de substantivos comuns são coisas como mesa, cachorro, cidade, amor, filme, oceano, livro. Um propernoun é um substantivo que faz referência a uma pessoa, lugar, coisa, animal ou ideia específica. Tudo ao seu redor é um substantivo e, portanto, aprender a identificar substantivos comuns e próprios é importante para sua escrita. Última modificação: 2025-01-22 17:01

Conecte-se ao seu Raspberry Pi com o seu celular / tablet Primeiro, instale o tightvncserver no seu Raspberry Pi. Certifique-se de que você está conectado na mesma rede WiFi que o seu dispositivo móvel do Raspberry Pi. Encontre o endereço IP do seu Raspberry Pi usando ifconfig. Agora inicie o servidor VNC no vncserver Raspberry Pi: 1. Última modificação: 2025-01-22 17:01

O switch monopolar é o carro-chefe de uso geral dos switches. É usado para controlar uma luz, receptáculo ou outro dispositivo de um único local. Uma característica de uma chave seletora de pólo único é que ela tem marcações liga e desliga na chave. Última modificação: 2025-01-22 17:01

O DNS público do Google protege o chamado 'último salto' criptografando a comunicação com os clientes? Sim! O tráfego DNS tradicional é transportado por UDP ou TCP sem criptografia. Também fornecemos DNS sobre HTTPS, que criptografa o tráfego entre clientes e o DNS público do Google. Última modificação: 2025-01-22 17:01

Urs significa 'seu. Última modificação: 2025-01-22 17:01

Um modelo de dados é definido como a forma arquitetônica estruturada de armazenar dados em um aplicativo. A plataforma Salesforce fornece um modelo padrão que permite personalizar os modelos de dados para funcionalidade personalizada. Modelagem de dados: dê aos seus dados uma estrutura - campos, objetos e relacionamentos no Salesforce Org. Última modificação: 2025-01-22 17:01

Um Ponto de Função (PF) é uma unidade de medida para expressar a quantidade de funcionalidade de negócios que um sistema de informações (como um produto) fornece a um usuário. Os FPs medem o tamanho do software. Eles são amplamente aceitos como um padrão da indústria para dimensionamento funcional. Última modificação: 2025-01-22 17:01

Melhor resposta: O maior disco rígido externo compatível com o PS4 pode ter até 8 TB, que é a capacidade máxima de armazenamento externo do console. Última modificação: 2025-01-22 17:01

Sensores corporais Permite o acesso aos seus dados de saúde de monitores de ratos cardíacos, rastreadores de fitness e outros sensores externos. O bom: aplicativos de condicionamento físico precisam dessa permissão para monitorar sua frequência cardíaca enquanto você se exercita, fornecer dicas de saúde, etc. O ruim: um aplicativo malicioso pode espionar sua saúde. Última modificação: 2025-01-22 17:01

O Tiger Cash é ideal para qualquer aluno que carregue um cartão de identificação da Mizzou e passe o tempo no campus. O TigerCard Manager permite que os usuários depositem fundos em uma conta pré-paga que pode ser usada na The Mizzou Store, em todos os locais do Campus Dining Services e em serviços selecionados da MizzouRec. Última modificação: 2025-01-22 17:01

R: Se você acessar os serviços do Oath como um usuário conectado (por exemplo, você tem uma conta e se inscreve para acessar serviços como Messenger, Yahoo Mail, AOL Mail e outros), você precisará concordar com os novos Termos de Serviço do Oath e Política de privacidade do juramento. Essas alterações entram em vigor para usuários conectados assim que eles concordam. Última modificação: 2025-01-22 17:01

Oracle VirtualBox, anteriormente SunVirtualBox, é uma plataforma de virtualização de código aberto que permite executar vários sistemas operacionais em uma única máquina. Se você está mudando de VMware para VirtualBox, você pode importar ou ler uma máquina virtual VMwar no VirtualBox. Última modificação: 2025-01-22 17:01

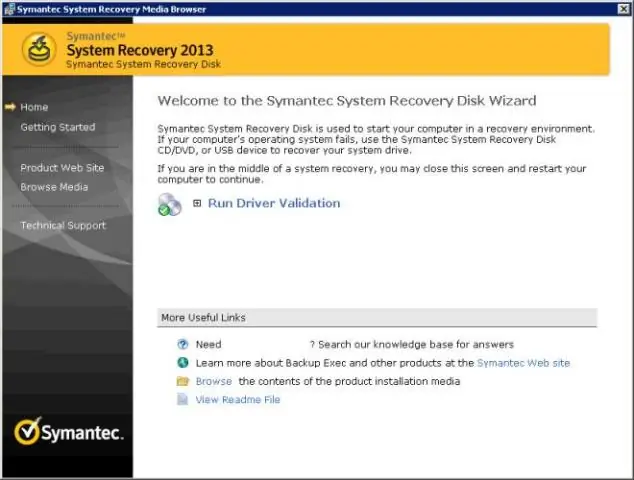

Administradores de banco de dados (DBAs) usam software especializado para armazenar e organizar dados. A função pode incluir planejamento de capacidade, instalação, configuração, design de banco de dados, migração, monitoramento de desempenho, segurança, solução de problemas, bem como backup e recuperação de dados. Última modificação: 2025-01-22 17:01

O estouro de ação na barra de ação fornece acesso às ações menos usadas do seu aplicativo. O ícone de estouro aparece apenas em telefones que não possuem teclas de hardware de menu. Os telefones com teclas de menu exibem o estouro de ação quando o usuário pressiona a tecla. O estouro de ação está fixado no lado direito. Última modificação: 2025-01-22 17:01

cupim Com relação a isso, como é chamada uma formiga branca? Ninhos de cupins eram comumente conhecido como terminarium ou termitaria. No inglês anterior, os cupins eram conhecido como "Madeira formigas " ou " formigas brancas ". Última modificação: 2025-01-22 17:01

No SQL Server, um sinônimo é um alias ou nome alternativo para um objeto de banco de dados, como uma tabela, exibição, procedimento armazenado, função definida pelo usuário e sequência. Um sinônimo oferece muitos benefícios se você usá-lo corretamente. Última modificação: 2025-01-22 17:01

Um alias de índice é um nome secundário usado para se referir a um ou mais índices existentes. A maioria das APIs Elasticsearch aceita um alias de índice no lugar de um nome de índice. Última modificação: 2025-01-22 17:01

Perfect For Programmers Linux suporta quase todas as principais linguagens de programação (Python, C / C ++, Java, Perl, Ruby, etc.). Além disso, oferece uma vasta gama de aplicativos úteis para fins de programação. O terminal Linux é superior ao uso sobre a linha de comando do Windows para desenvolvedores. Última modificação: 2025-01-22 17:01

Depois de entrar no Ghost, execute as seguintes etapas para criar a imagem localmente: Clique em OK na tela informativa do Ghost. Clique em Local. Clique em disco. Clique em para a imagem. Selecione a unidade da qual deseja capturar a imagem e selecione OK. Navegue até o dispositivo externo no qual deseja armazenar sua imagem e forneça um nome de arquivo. Clique em Salvar. Última modificação: 2025-01-22 17:01

Supremo é constituído por um pequeno arquivo executável que dispensa a instalação e configuração de roteadores ou firewalls. SEGURO. Conecte-se a um dispositivo remoto e transfira seus arquivos com total segurança graças ao algoritmo AES de 256 bits e compatibilidade com UAC. Última modificação: 2025-01-22 17:01

Clique na guia servidores no eclipse e, a seguir, clique duas vezes no servidor listado lá. Selecione a guia da porta na página de configuração aberta. Mude a porta para qualquer outra porta. Reinicie o servidor. Última modificação: 2025-01-22 17:01

Uma das razões mais fundamentais para o enfermeiro focar na informática é o advento do sistema nacional de registros eletrônicos de saúde. No mínimo, os enfermeiros precisam saber como documentar os cuidados de um paciente e observar as precauções de privacidade adequadas no sistema de computador do hospital. Última modificação: 2025-01-22 17:01

SafeBack é uma ferramenta de software usada para preservar evidências de computador. A versão original do SafeBack é usada por todas as principais agências militares dos EUA, agências de inteligência dos EUA e por milhares de agências de aplicação da lei em todo o mundo. Última modificação: 2025-01-22 17:01

Clique no ícone de engrenagem na parte superior de qualquer página do Gmail e selecione Configurações de e-mail. Clique em contas e importação. Clique em Alterar opções de recuperação de senha na seção 'Alterar configurações de conta'. Clique em Editar em 'Pergunta de segurança'. Preencha o formulário e clique em Salvar para fazer suas alterações. Última modificação: 2025-01-22 17:01

Um backup incremental é aquele em que cópias sucessivas dos dados contêm apenas a parte que foi alterada desde que a cópia de backup anterior foi feita. Quando uma recuperação completa é necessária, o processo de restauração precisaria do último backup completo mais todos os backups incrementais até o ponto de restauração. Última modificação: 2025-01-22 17:01

Com o Verizon Plan Unlimited, você obtém 15 GB de dados 4G LTE de alta velocidade para Mobile Hotspot e Jetpacks a cada ciclo de faturamento. Depois de usar os 15 GB de dados 4G LTE, a velocidade de dados do seu Mobile Hotspot será reduzida para até 600 Kbps para o resto do ciclo de faturamento. Última modificação: 2025-01-22 17:01

Resumo. Uma ameaça é qualquer atividade que pode levar à perda / corrupção de dados e à interrupção das operações normais de negócios. Existem ameaças físicas e não físicas. Ameaças físicas causam danos ao hardware e à infraestrutura dos sistemas de computador. Os exemplos incluem roubo, vandalismo e desastres naturais. Última modificação: 2025-01-22 17:01

Como Usar: Mantenha pressionada a tecla Alt (direita ou esquerda) e pressione a letra com acento. Para maiúsculas, mantenha pressionada a tecla Shift e a tecla Alt e pressione a letra com um acréscimo. Para símbolos, mantenha pressionada a tecla Alt e pressione a letra com o símbolo. Última modificação: 2025-01-22 17:01

Fitbit Ace rastreia passos, minutos ativos e sono e mostra estatísticas em uma tela brilhante e fácil de ler. Última modificação: 2025-01-22 17:01

A única maneira de fazer isso é diminuir o volume com os botões do lado esquerdo do iPhone Xs, iPhone Xs Max e iPhone Xr até que ele inicialize no modo de vibração. Se o som do volume do telefone estiver mudo, o som do obturador da câmera deixará de fazer som de clique quando você tirar fotos. Última modificação: 2025-01-22 17:01

Clique com o botão direito em uma entidade, aponte para Adicionar novo e selecione Propriedade complexa. Uma propriedade de tipo complexo com um nome padrão é adicionada à entidade. Um tipo padrão (escolhido entre os tipos complexos existentes) é atribuído à propriedade. Atribua o tipo desejado à propriedade na janela Propriedades. Última modificação: 2025-01-22 17:01

Bancos de dados para a educação De escolas primárias a faculdades, as instituições educacionais usam bancos de dados para controlar os alunos, notas, transferências, transcrições e outros dados dos alunos. Existem até pacotes de banco de dados especializados voltados para escolas e faculdades. Última modificação: 2025-01-22 17:01

VLAN privada. A LAN virtual (VLAN) é usada para dividir um domínio de broadcast em um domínio menor na camada 2. Somente (todos) os hosts pertencentes à mesma VLAN são capazes de se comunicarem enquanto se comunicam com outros hosts VLAN. O roteamento Inter Vlan é feito. Última modificação: 2025-01-22 17:01

A Microsoft® Virtual Machine é o mecanismo de software que executa o código Java. Um CD de máquina virtual da Microsoft foi incluído com várias versões anteriores dos sistemas operacionais da Microsoft. O CD da máquina virtual da Microsoft não está mais disponível. Última modificação: 2025-01-22 17:01

Localizar e substituir texto Vá para Início> Substituir ou pressione Ctrl + H. Digite a palavra ou frase que deseja localizar na caixa de localização. Insira seu novo texto na caixa Substituir. Selecione Localizar próximo até encontrar a palavra que deseja atualizar. Escolha Substituir. Para atualizar todas as instâncias de uma vez, escolha Substituir tudo. Última modificação: 2025-01-22 17:01

Para carregar fotos no porta-retratos Pandigital, você precisará de uma unidade flash USB que contenha fotos, um cartão de memória SD que contenha fotos ou um dispositivo que use Bluetooth e contenha fotos. Última modificação: 2025-01-22 17:01

Cera, óleo CBD, haxixe e todas as formas de maconha agora fazem parte especificamente da classificação Tabela I, enviando qualquer coisa (incluindo até mesmo parafernália que tenha sido usada) - especialmente além das fronteiras estaduais - é um crime federal, e as penas podem ser tão severas quanto cinco anos na penitenciária federal - por menos de 50 gramas. Última modificação: 2025-01-22 17:01

Um byte pode representar 256 (28) valores distintos, como inteiros não negativos de 0 a 255 ou inteiros com sinal de &menos; 128 a 127. Última modificação: 2025-01-22 17:01