String é imutável, enquanto StringBuffer e StringBuider são classes mutáveis. StringBuffer é thread-safe e sincronizado, enquanto StringBuilder não, é por isso que StringBuilder é mais rápido que StringBuffer. O operador String concat + usa internamente a classe StringBuffer ou StringBuilder. Última modificação: 2025-01-22 17:01

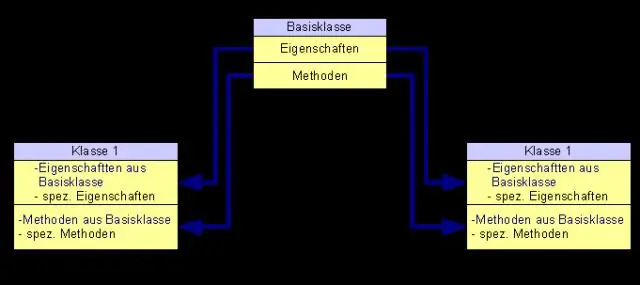

As características do OOPare: Abstração - Especificar o que fazer, mas não como fazer; um recurso flexível para ter uma visão geral da funcionalidade de um objeto. Encapsulamento - Dados de ligação e operações de dados juntos em uma única unidade - Uma classeadere este recurso. Última modificação: 2025-01-22 17:01

ZoneAlarm é uma empresa de software de segurança de Internet que fornece produtos antivírus e firewall para o consumidor. ZoneAlarm foi desenvolvido pela Zone Labs, que foi adquirida em março de 2004 pela Check Point. Última modificação: 2025-01-22 17:01

O NEMA 10-30 é um dispositivo não aterrado de 120/240 V (quente, quente, neutro), o NEMA 6-50 é um dispositivo de 240 V aterrado (quente, quente, terra). Um receptáculo de 10-30 será protegido por um disjuntor de 30 amperes e alimentado por fios classificados para transportar apenas 30 amperes de corrente. Se você conectar uma carga de 50 amperes, em um circuito de 30 amperes. Última modificação: 2025-01-22 17:01

Cabos Cat5 e Cat6 blindados são aumentados com uma folha fina que serve para bloquear EMI. Portanto, é essencial usar conectores e tomadas blindadas em toda a sua instalação STP para manter os benefícios do cabeamento STP. Última modificação: 2025-01-22 17:01

Clique em “Mais tamanhos de papel” para abrir a janela Configurar página. Clique na guia “Papel” e, em seguida, role o menu “Tamanho do papel” para Personalizar. Digite o tamanho do pôster preferido nas caixas Largura e Altura e clique em “OK”. Observe que o Word ajusta as duas páginas do layout do folheto e tudo nele. Última modificação: 2025-01-22 17:01

Existem algumas maneiras fáceis de verificar se o seu modem tem um roteador embutido. Portas Ethernet - se o seu modem incluir portas Ethernet na parte traseira, ele também funciona como um roteador, embora isso não garanta que seja compatível com Wi-Fi. Última modificação: 2025-01-22 17:01

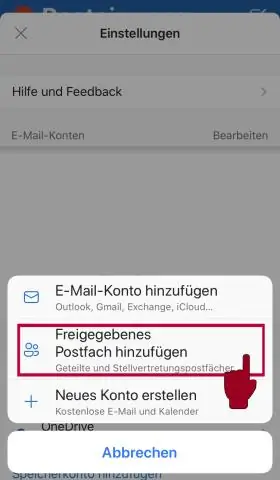

Uma caixa de correio compartilhada é uma caixa de correio que vários usuários podem usar para ler e enviar mensagens de e-mail. Caixas de correio compartilhadas também podem ser usadas para fornecer um calendário comum, permitindo que vários usuários agendem e vejam o tempo de férias ou turnos de trabalho. Última modificação: 2025-01-22 17:01

Sony Xperia 10 Seu desempenho, bateria e câmera são ligeiramente fracos em relação ao 10 Plus, mas, no geral, ainda é um smartphone sólido de médio alcance com o software mais recente e vários recursos. Última modificação: 2025-01-22 17:01

Parse () e jQuery. parseJSON (), ambos são usados para analisar uma string JSON e retorna o valor JavaScript resultante ou o objeto descrito pela string. jQuery.parse () é o método de objeto JSON integrado padrão do JavaScript. Última modificação: 2025-01-22 17:01

No momento, o Waze oferece suporte a relatórios e avisos para três categorias de câmeras: Radares de trânsito, Câmeras de semáforo e Câmeras falsas. Última modificação: 2025-01-22 17:01

Para visualizar as sessões: No SQL Developer, clique em Ferramentas e em Monitorar sessões. Uma guia Sessões é exibida. Última modificação: 2025-01-22 17:01

MBR (Master Boot Record) e GPT (GUIDPartition Table) são duas maneiras diferentes de armazenar as informações de particionamento em uma unidade. Essas informações incluem onde as partições começam e começam, para que seu sistema operacional saiba quais setores pertencem a cada partição e qual partição é inicializável. Última modificação: 2025-01-22 17:01

Inicie o Adobe Acrobat e clique em 'Arquivo' e em 'Abrir' para localizar e abrir o PDF de sua escolha. Clique no menu 'Ferramentas', selecione 'Conteúdo' e escolha a opção 'Link'. Seu ponteiro se transformará em uma cruz. Enquanto o recurso de link estiver habilitado, você também verá quaisquer links incorporados ou invisíveis em seu documento. Última modificação: 2025-01-22 17:01

A impressora de etiquetas de mão Dymo LetraTag 100H Plus é uma escolha econômica para imprimir etiquetas de papel, plástico, ferro de passar e metálicas. Última modificação: 2025-01-22 17:01

Significado: Iniciado por causa da escassez de mão de obra agrícola causada pela entrada dos americanos na Segunda Guerra Mundial, o programa bracero trouxe trabalhadores mexicanos para substituir os trabalhadores americanos deslocados pela guerra. Última modificação: 2025-01-22 17:01

Pacotes fornecidos pela Oracle. A Oracle fornece muitos pacotes com o servidor Oracle, seja para estender a funcionalidade do banco de dados ou para dar acesso PL / SQL aos recursos SQL. Última modificação: 2025-01-22 17:01

O tântalo ocorre naturalmente no mineral columbita-tantalita. É encontrada principalmente na Austrália, Brasil, Moçambique, Tailândia, Portugal, Nigéria, Zaire e Canadá. A separação do tântalo do nióbio requer eletrólise, redução do fluorotantalato de potássio com sódio ou reação do carboneto com óxido. Última modificação: 2025-01-22 17:01

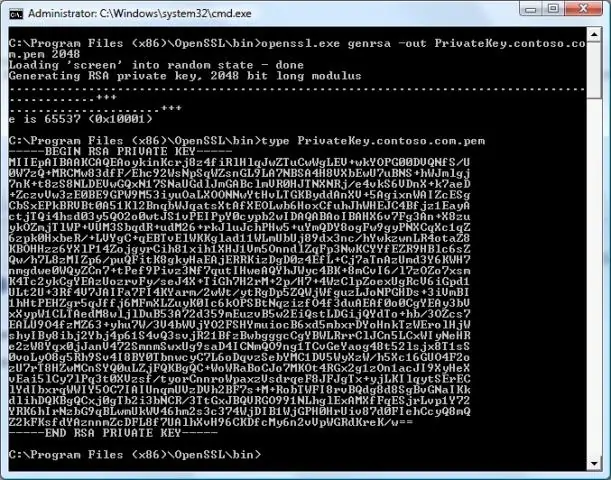

Como criar um arquivo PKCS # 12 usando OpenSSL Copie a chave privada e o certificado SSL para um arquivo de texto simples. A chave privada deve ir em cima com o certificado SSL abaixo. No exemplo, usamos 'filename. Execute o seguinte comando openssl: openssl pkcs12 -export -in filename.txt -out filename.p12. Você pode receber as seguintes solicitações:. Última modificação: 2025-01-22 17:01

O contexto limitado é um limite lógico. Quando os subdomínios e o domínio principal são definidos, é hora de implementar o código. O contexto limitado define limites tangíveis de aplicabilidade de algum subdomínio. É uma área onde um determinado subdomínio faz sentido, enquanto os outros não. Última modificação: 2025-01-22 17:01

Os jogos de realidade virtual são a aplicação de um ambiente artificial tridimensional (3-D) aos jogos de computador. Antes do desenvolvimento da tecnologia compacta, VRgaming usava salas de projetores ou telas múltiplas. O controle de jogos VR pode envolver um teclado e mouse padrão, controladores de jogo ou métodos de captura de movimento. Última modificação: 2025-01-22 17:01

Criação de formulários preenchíveis usando o Microsoft Word Habilitar guia Desenvolvedor. Abra o Microsoft Word e vá para a guia Arquivo> Opções> Personalizar faixa de opções> marque a guia Desenvolvedor na coluna direita> Clique em OK. Insira um controle. Editar Texto de Preenchimento. Botão do modo de design novamente para sair do modo. Personalize os controles de conteúdo. Última modificação: 2025-01-22 17:01

2012 Da mesma forma, você pode perguntar: quando a Pílula Beats + foi lançada? Pílula Beats é uma marca de alto-falantes portáteis Bluetooth produzida por Beats Eletrônicos. o Pílula era lançado em 2012. Os dispositivos incluem jacks de entrada e saída de áudio de 3,5 mm e cargas em uma porta Micro USB.. Última modificação: 2025-01-22 17:01

Como bloquear um endereço IP No lado esquerdo, clique na ferramenta “IP Deny”. Você pode adicionar endereços IP aqui que deseja bloquear (negar) de acessar seu site. Você também pode ver uma lista atual de IPs que já foram bloqueados. Clique em “Adicionar endereços IP”. Adicione endereços IP. Insira os IPs um por linha e clique em “Adicionar”. Negar endereços IP. Última modificação: 2025-01-22 17:01

Ligar para um telefone móvel do Reino Unido de outro país Substitua o '0' inicial de um número de telefone móvel do Reino Unido por '+44' para obter o número internacional completo. Por exemplo, o número do Reino Unido 07700 900900 tem o equivalente internacional de +44 7700 900900. Última modificação: 2025-01-22 17:01

R: Um floco de neve começa a se formar quando uma gota de água extremamente fria congela em uma partícula de pólen ou poeira no céu. Isso cria um cristal de gelo. Conforme o cristal de gelo cai no chão, o vapor de água congela no cristal primário, formando novos cristais - os seis braços do floco de neve. Última modificação: 2025-01-22 17:01

Um endereço IPv6 tem 128 bits de comprimento e consiste em oito campos de 16 bits, com cada campo delimitado por dois pontos. Cada campo deve conter um número hexadecimal, em contraste com a notação decimal com pontos dos endereços IPv4. Na próxima figura, os x's representam números hexadecimais. Última modificação: 2025-01-22 17:01

Lista de verificação do Office Essentials Móveis e equipamentos de escritório. Mesa. Cadeira confortável. Armários de arquivo. Hardware e acessórios de computador. Computador desktop e monitor. Teclado e mouse. Software de computador. Software de processamento de texto. Software de proteção contra vírus. Comunicações. Linha de telefone. Conexão de internet. Material de escritório em geral. Cartões de negócios. Envelopes. Última modificação: 2025-01-22 17:01

O cabo Cat 6 é totalmente certificado para lidar com velocidades Gigabit - ele foi projetado para lidar com isso e faz o melhor. Também é adequado para qualquer uso de 10 Gigabit que possa surgir algum dia; embora, nesse ponto, você esteja empurrando os limites do Cat 6. E não vamos entrar no Cat 7 e é o país das fadas de velocidades de 40 Gigabit. Última modificação: 2025-01-22 17:01

O Gerenciamento e Manutenção de Imagens de Implantação (DISM) é uma ferramenta de linha de comando usada para montar e fazer a manutenção de imagens do Windows antes da implantação. Você pode usar comandos de gerenciamento de imagem DISM para montar e obter informações sobre arquivos de imagem do Windows (. Wim) ou discos rígidos virtuais (VHD). Última modificação: 2025-01-22 17:01

Eles são métodos de tratamento de dados e são usados para ler ou gravar entradas na saída sequencialmente. Streams são uma forma de lidar com a leitura / gravação de arquivos, comunicações de rede ou qualquer tipo de troca de informações ponta a ponta de maneira eficiente. Última modificação: 2025-01-22 17:01

SharkBite oferece uma gama completa de válvulas para controlar o fluxo de água. As válvulas SharkBite apresentam extremidades push-to-connect que as tornam rápidas e fáceis de instalar. Para fazer a conexão, corte o tubo da forma mais limpa e reta possível. Certifique-se de que o tubo esteja livre de arranhões e detritos. Última modificação: 2025-01-22 17:01

Um sistema de big data consiste nos recursos obrigatórios de dados, armazenamento de dados, gerenciamento de informações, análise de dados, processamento de dados, interface e visualização e o recurso opcional, orquestrador de sistema. Última modificação: 2025-01-22 17:01

Instale o IE TAB Depois de instalar o add-on IE Tab, visite uma URL do navegador Firefox, clique com o botão direito do mouse na página e selecione “Exibir página na guia do IE” conforme mostrado abaixo, que abrirá a página dentro do Firefox , usando o Internet Explorer. Última modificação: 2025-01-22 17:01

Sim, é ilegal. O único material de marketing que deve estar nas caixas de correio é o material enviado pelo Serviço Postal dos Estados Unidos. Algumas pessoas pensam que estão contornando essa regra pendurando seus materiais na caixa de correio ou na caixa de correio. Última modificação: 2025-01-22 17:01

Ocultando o teclado virtual programaticamente Você pode forçar o Android a ocultar o teclado virtual usando InputMethodManager, chamando hideSoftInputFromWindow, passando o token da janela que contém seu campo de edição. Isso forçará o teclado a ficar escondido em todas as situações. Última modificação: 2025-01-22 17:01

A governança de segurança de TI é o sistema pelo qual uma organização direciona e controla a segurança de TI (adaptado da ISO 38500). A governança especifica a estrutura de responsabilidade e fornece supervisão para garantir que os riscos sejam adequadamente mitigados, enquanto a gestão garante que os controles sejam implementados para mitigar os riscos. Última modificação: 2025-01-22 17:01

A principal crítica à teoria triarca da inteligência diz respeito à sua natureza não-espiritual. A psicóloga Linda Gottfredson argumentou que não é correto assumir que os testes de QI tradicionais não medem inteligências práticas. Última modificação: 2025-01-22 17:01

Um público-alvo no Google Ads é um meio de segmentar ou direcionar suas campanhas da Rede de Display. Com os públicos, você pode escolher uma das duas opções: Segmentar todos os públicos e ajustar lances para diferentes tipos de público. Última modificação: 2025-01-22 17:01

Conectando um teclado sem fio No menu Bluetooth, escolha Ligar Bluetooth. Escolha Bluetooth> Configurar dispositivo Bluetooth. Escolha o teclado. Segure o teclado a 5 polegadas da tela do Mac e clique em Continuar. Digite o número para emparelhar o teclado com o seu Mac. Clique no botão Continuar para retornar ao desktop. Última modificação: 2025-01-22 17:01