Clique no ícone verde da barra lateral com o rótulo 'Seguindo [número] Pessoas'. Digite o nome do blog do Tumblr que você deseja seguir. Como alternativa, você pode digitar o URL completo ou o endereço de e-mail do usuário. Clique no botão 'Seguir' para seguir o usuário. Última modificação: 2025-01-22 17:01

Quando o seu número de telefone receber uma mensagem, o Twilio enviará uma solicitação HTTP para o seu servidor em / sms. Seu aplicativo informa ao Twilio como responder com uma mensagem de texto. Twilio recebe as instruções do seu aplicativo e envia a mensagem de texto. Última modificação: 2025-01-22 17:01

Na linguagem de programação Java, uma palavra-chave é qualquer uma das 51 palavras reservadas que possuem um significado predefinido na linguagem; por causa disso, os programadores não podem usar palavras-chave como nomes para variáveis, métodos, classes ou como qualquer outro identificador. Destas 51 palavras-chave, 49 estão em uso e 2 não estão em uso. Última modificação: 2025-01-22 17:01

Sobre o Selenium Training Course O instituto de treinamento Intellipaat Selenium ajuda você a aprender o Selenium, uma das principais ferramentas de teste de automação. Como parte do treinamento, você aprenderá componentes Selenium como Selenium IDE, RC, WebDriver e Grid por meio de projetos e estudos de caso. Última modificação: 2025-01-22 17:01

Todos os aplicativos têm um $ rootScope, que é o escopo criado no elemento HTML que contém a diretiva ng-app. O rootScope está disponível em todo o aplicativo. Se uma variável tem o mesmo nome no escopo atual e no rootScope, o aplicativo usa aquele no escopo atual. Última modificação: 2025-01-22 17:01

Verificando EIGRP Router # show ip eigrp neighbors Exibe a tabela de vizinhos. Router # show ip eigrp interfaces 100 Mostra informações para interfaces que executam o processo 100. Router # show ip eigrp topology Exibe a tabela de topologia. DICA O comando show ip eigrp topology mostra onde estão seus sucessores viáveis. Última modificação: 2025-01-22 17:01

Responder. Quando você desliga um filtro de linha - ou supressor, como algumas pessoas os chamam - é virtualmente o mesmo que desconectá-lo; ele vai economizar uma pequena quantidade de energia e é um pouco mais seguro em uma tempestade do que ter o estabilizador. Última modificação: 2025-01-22 17:01

O recurso Hardware NAT foi projetado especificamente para usuários de gigabit que estão experimentando uma taxa de transferência mais lenta por meio das portas LAN do AmpliFi. Só é recomendado habilitar este recurso se você estiver experimentando velocidades mais lentas 'com fio' na parte traseira da unidade AmpliFi. Inicie o AmpliFiapp. Última modificação: 2025-01-22 17:01

Triângulos Triângulo equilateral (todos os lados iguais, todos os ângulos iguais) Triângulo isósceles (dois lados iguais, dois ângulos iguais) Triângulo escaleno (sem lados iguais, sem ângulos iguais) 3 linhas de simetria 1 linha de simetria Sem linhas de simetria. Última modificação: 2025-01-22 17:01

Se você vir uma luz vermelha piscando no meio de seu hoverboard após a ativação, significa que há algo errado com seu hoverboard que deve ser consertado. A luz vermelha intermitente que indica problemas é o círculo, enquanto a luz vermelha intermitente que indica bateria fraca tem o formato de uma bateria. Última modificação: 2025-01-22 17:01

O interruptor de um pólo é referido como um interruptor de um pólo único. É um switch que fornece uma conexão ou desconexão segura em dois terminais. É comumente usado em aplicações liga / desliga, como interruptores de luz. Um interruptor de dois pólos é referido como um interruptor de dois pólos e uma única ação. Última modificação: 2025-01-22 17:01

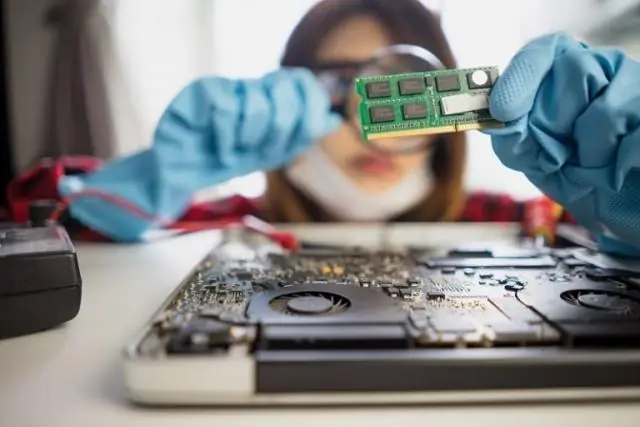

Consertaremos seu item em cinco dias úteis ou menos após o recebimento, ou seu plano é gratuito. Serviço em casa para itens grandes. Se sua grande TV, desktop ou eletrodoméstico precisar de manutenção, enviaremos um reparador para sua casa para consertá-lo. Suporte ao cliente 24 horas por dia, 7 dias por semana. Estamos aqui, não importa quando você precisa de nós. Cobertura mundial. Última modificação: 2025-01-22 17:01

Velocidade da CPU, complexidade da placa-mãe, presença de drives de CD / DVD / Bluray, tudo isso afetará o tempo de boot, mas você dificilmente sentirá. O único fator perceptível é o sistema de entrada / saída (HDD ou SSD). Última modificação: 2025-01-22 17:01

Alterar a senha em seu roteador é uma coisa muito importante a fazer. Resumindo, se seu roteador estiver usando a senha padrão, seu computador estará vulnerável a um ataque em que o roteador será reconfigurado. Especificamente, a opção de configuração perigosa é o servidor DNS. Última modificação: 2025-06-01 05:06

Kestrel é um servidor de código-fonte aberto (código-fonte disponível no GitHub), orientado a eventos e assíncrono baseado em E / S, usado para hospedar aplicativos ASP.NET em qualquer plataforma. Você instala o servidor de escuta em um servidor Windows ou Linux e a interface da linha de comandos em seu computador. Foi lançado pela Microsoft junto com o ASP.NET Core. Última modificação: 2025-01-22 17:01

Bloqueadores de gravação são dispositivos que permitem ler as informações da unidade sem a possibilidade de alterar ou gravar acidentalmente o conteúdo da unidade. Ao usar o DVR Examiner, sempre pedimos que você conecte o DVR ao seu computador de maneira protegida contra gravação. Última modificação: 2025-01-22 17:01

Por que os computadores usam números binários? Em vez disso, os computadores representam números usando o sistema numérico de base mais baixo usado por nós, que é dois. Este é o sistema numérico binário. Os computadores usam tensões e, uma vez que as tensões mudam frequentemente, nenhuma tensão específica é definida para cada número no sistema decimal. Última modificação: 2025-01-22 17:01

Dependency Injection em C # Dependency Injection (DI) é um padrão de projeto de software. Isso nos permite desenvolver código fracamente acoplado. A injeção de dependência reduz as dependências codificadas entre suas classes, injetando essas dependências em tempo de execução em vez de tempo de design tecnicamente. Última modificação: 2025-01-22 17:01

Shark | Google Assistant. Conecte-se ao Shark ION ROBOT ™ de qualquer lugar usando o aplicativo Shark. Agora, o Shark funciona com o Google Assistente, oferecendo controle de voz para iniciar e interromper a limpeza, encontrar seu robô e muito mais. Última modificação: 2025-01-22 17:01

Qual é a principal diferença entre uma instância apoiada por Amazon EBS e uma instância apoiada por armazenamento de instância? As instâncias apoiadas pelo Amazon EBS podem ser interrompidas e reiniciadas. As instâncias apoiadas pelo armazenamento de instância podem ser interrompidas e reiniciadas. O escalonamento automático requer o uso de instâncias apoiadas pelo Amazon EBS. Última modificação: 2025-01-22 17:01

Ctesibius viveu provavelmente entre os anos 285 e 222 AC. Ele escreveu os primeiros tratados sobreviventes até os dias atuais sobre a ciência do ar comprimido e seus usos em bombas. Isso, em combinação com seu trabalho sobre a elasticidade do ar - Pneumática, rendeu-lhe o título de pai da pneumática. Última modificação: 2025-01-22 17:01

As empresas devem ter como meta um padrão de tempo de resposta de 1 hora, com 15 minutos representando um serviço de classe mundial. Um tempo de resposta de uma hora pode ser adequado para a maioria dos clientes, mas 17% ainda querem receber uma resposta mais rapidamente. Para o Facebook, são os Millennials que querem a resposta rápida. Última modificação: 2025-01-22 17:01

Termos deste conjunto (8) Distribuição de frequência. É uma tabulação ou agrupamento de dados em categorias apropriadas, mostrando o número de observações em cada grupo ou categoria. Limites de classe. Limite da classe inferior. Limite da classe alta. Tamanho da turma. Limites da classe. Marcas de classe. Distribuição de frequência cumulativa. Última modificação: 2025-01-22 17:01

Os 10 principais softwares de firewall SonicWall. Cisco. Avast. Vigia. Sophos XG Firewall. Comodo. Zimbro. ZoneAlarm Free Firewall. Última modificação: 2025-01-22 17:01

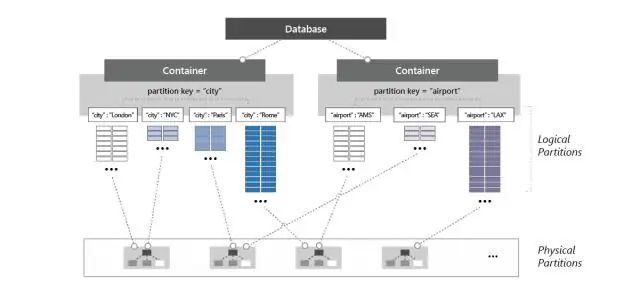

O particionamento é o processo de banco de dados em que tabelas muito grandes são divididas em várias partes menores. Ao dividir uma grande tabela em tabelas individuais menores, as consultas que acessam apenas uma fração dos dados podem ser executadas mais rapidamente porque há menos dados para verificar. Última modificação: 2025-01-22 17:01

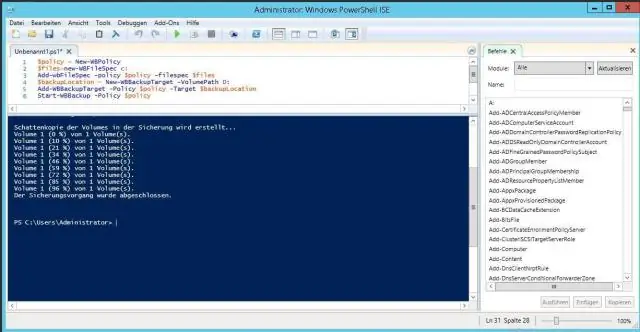

As imagens do sistema são backups completos de tudo no disco rígido do seu PC ou em uma única partição. Eles permitem que você tire um instantâneo de toda a sua unidade, arquivos de sistema e tudo. Às vezes, há boas razões para fazer isso, mas não devem ser sua estratégia de backup regular. Última modificação: 2025-01-22 17:01

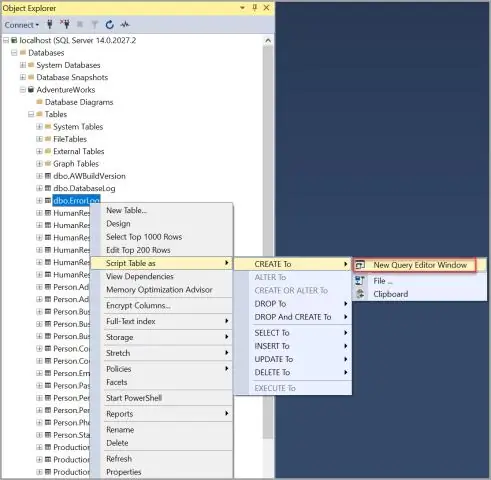

Filtrar os nomes das tabelas do Advance Steel Database no SQL Server Management Studio No Object Explorer, selecione um banco de dados e expanda seu conteúdo. Selecione a categoria Tabelas. Na barra de ferramentas do Object Explorer, clique em (Filtrar). A janela Configurações do filtro é exibida. Defina os critérios desejados e clique em OK para salvar e sair. Última modificação: 2025-01-22 17:01

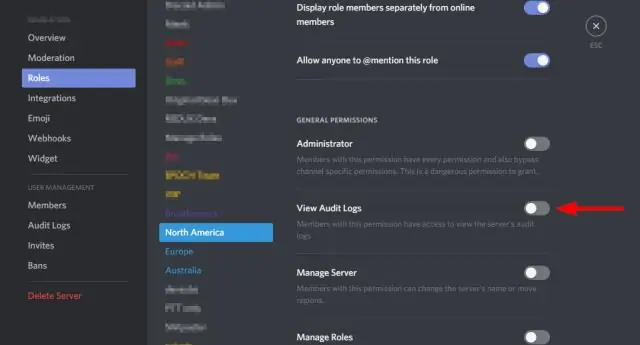

Logs de auditoria, é um log de quem faz o quê -mostra o que mod / admin chutou, baniu, mudou perms etc, quais bot fez alterações em um usuário, qual usuário atualizou seu nome etc. Está nas configurações do servidor, quando você tem a permissão para ver e não mostrar no celular. Última modificação: 2025-01-22 17:01

Alterar a hora em um sistema digital Panasonic KX-TD, KX-TDA ou KX-TDE pode ser feito em qualquer telefone com display. Entre no modo de programação pressionando o botão 'PROGRAM' e, em seguida, o botão 'ESTRELA' duas vezes, seguido por 1, 2, 3, 4. Entre no programa '000' e pressione Enter. Pressione o botão 'SPEAKER' duas vezes, você verá a hora. Última modificação: 2025-01-22 17:01

O arquivo de configuração do aplicativo geralmente reside no mesmo diretório do seu aplicativo. Para aplicativos da web, é denominado Web. config. Última modificação: 2025-01-22 17:01

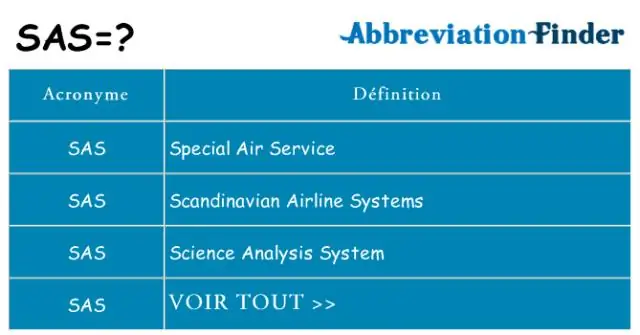

SAS (anteriormente 'Statistical Analysis System') é um pacote de software estatístico desenvolvido pelo SAS Institute para gerenciamento de dados, análise avançada, análise multivariada, inteligência de negócios, investigação criminal e análise preditiva. Última modificação: 2025-01-22 17:01

Conecte a extremidade microUSB no Pi Zero e conecte seu dispositivo USB na extremidade USB fêmea padrão. Para uso com outros dispositivos USB padrão, é recomendável usar um hub USB com alimentação. Combinações de teclado e mouse sem fio funcionam melhor, pois têm um dongle USB para ambos os dispositivos. Última modificação: 2025-01-22 17:01

Use o Visual Studio ou o. NET Core CLI para uma implantação independente (SCD). Selecione Build> Publish {Application Name} na barra de ferramentas do Visual Studio ou clique com o botão direito do mouse no projeto no Solution Explorer e selecione Publish. Última modificação: 2025-01-22 17:01

Vazio significa que não há caracteres no StringBuilder. null significa que não há nenhum objeto StringBuilder. Uma variável só é nula se tiver um tipo de referência (por exemplo String, StringBuilder, Set, como um thumbrule: todos os tipos em maiúsculas) e ainda não foi inicializada ou foi explicitamente definida como nula. Última modificação: 2025-01-22 17:01

A função CLng do Microsoft Access converte um valor em um inteiro longo. Última modificação: 2025-01-22 17:01

Um Limite é um Objeto estereotipado que modela alguns limites do sistema, normalmente uma tela de interface do usuário. Você também pode criar um Limite como uma Classe estereotipada. Elementos de fronteira são usados na análise para capturar interações do usuário, fluxos de tela e interações de elementos (ou 'colaborações'). Última modificação: 2025-01-22 17:01

A entrada é a informação recebida no TL (que é o segundo idioma que você deseja aprender). As informações recebidas podem ser escritas ou faladas. A saída se refere a qualquer informação falada ou escrita que você produz usando o segundo idioma. O que você produz é o resultado do que você recebeu ou aprendeu. Última modificação: 2025-01-22 17:01

Adicionando equações ao Word para iPad Na guia Inserir, toque em Suplementos e escolha MathType na lista de Suplementos instalados. No painel do suplemento MathType, toque em Abrir MathType ou OpenChemType. Quando o editor MathType abrir, crie a equação e toque em Inserir para inserir no documento. Última modificação: 2025-01-22 17:01

Infelizmente, a resposta será a mesma. YourMacbook pode ter uma porta HDMI, mas é uma saída HDMI, não uma entrada. O monitor é conectado internamente, então você não tem acesso direto às entradas do monitor. Esta é a forma como os laptops (e iMacs) são projetados. Última modificação: 2025-01-22 17:01

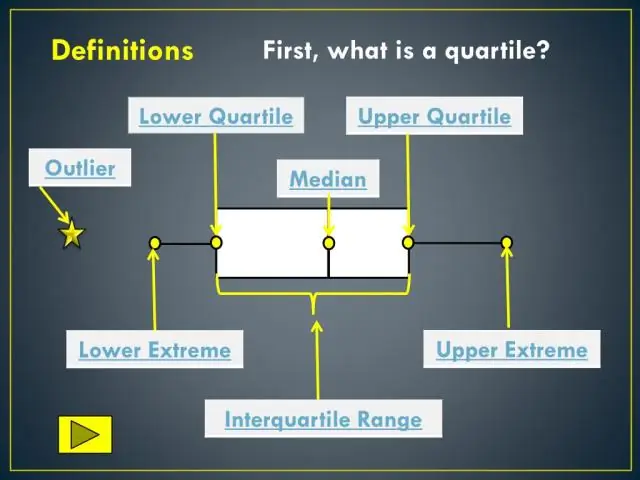

Um gráfico de caixa e bigode (às vezes chamado de boxplot) é um gráfico que apresenta informações de um resumo de cinco números. Em um gráfico de caixa e bigode: as extremidades da caixa são os quartis superior e inferior, portanto, a caixa abrange o intervalo interquartil. a mediana é marcada por uma linha vertical dentro da caixa. Última modificação: 2025-01-22 17:01