As conexões SharkBite com tamanhos de 3/8”a 1” vêm com um forro de tubo integral pré-instalado para uso com tubo PEX. Os tamanhos SharkBite 1--1 / 4 "a 2" não vêm com revestimentos de tubo pré-instalados e são vendidos separadamente. Última modificação: 2025-01-22 17:01

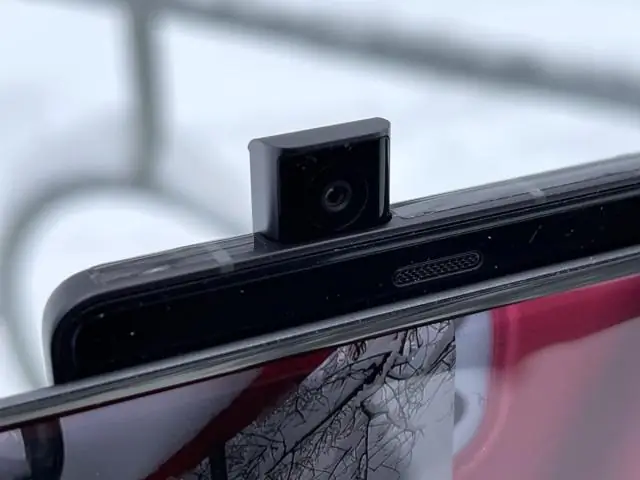

Três maneiras de reciclar telefones celulares com Oxfam Recycle em qualquer loja da Oxfam. Encontre sua loja local. Se você tiver até 5 telefones celulares para doar, leve-os à sua loja Oxfam local ou visite fonebank.com/oxfam. Visite fonebank.com/oxfam. Última modificação: 2025-01-22 17:01

A função choice () retorna um elemento aleatório da sequência não vazia. podemos usar a função choice () para selecionar uma senha aleatória da lista de palavras, Selecionar um item aleatório dos dados disponíveis. Aqui a sequência pode ser uma lista, string, tupla. Valor de retorno: - Esta função retorna um único item da sequência. Última modificação: 2025-01-22 17:01

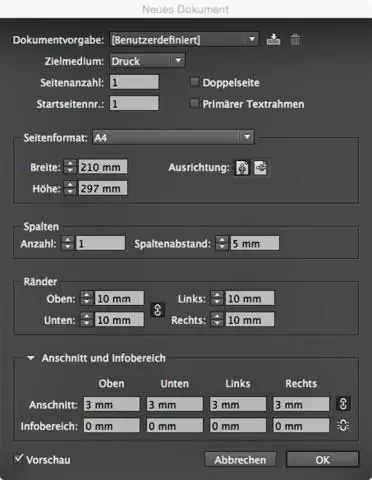

Definir predefinições de documento Você pode salvar configurações de documento para tamanho de página, colunas, margens e áreas de sangramento e espaçamento em uma predefinição para economizar tempo e garantir consistência ao criar documentos semelhantes. Escolha Arquivo> Predefinições de documento> Definir. Última modificação: 2025-01-22 17:01

Qualquer agência designada pelo Presidente pode originar informações classificadas se atenderem aos critérios de conteúdo; cada agência é responsável por salvaguardar e desclassificar seus próprios documentos. Última modificação: 2025-01-22 17:01

Os motivos mais comuns para os Macs exibirem o tempo errado são: O Mac foi desligado por um longo período de tempo. O Mac é mais antigo e a bateria da placa acabou, exigindo, portanto, o ajuste manual do relógio ou o tempo adequado de atendimento da Internet. O bloqueio ou fuso horário no Mac OS X foi alterado inadvertidamente. Última modificação: 2025-01-22 17:01

Reduzir o tamanho das barras de ferramentas Clique com o botão direito em um botão na barra de ferramentas - não importa qual. Na lista pop-up que aparece, escolha Personalizar. No menu de opções de Ícone, escolha Ícones pequenos. Selecione o menu de opções Texto e selecione Texto seletivo à direita ou Sem rótulos de texto para ganhar ainda mais espaço. Última modificação: 2025-01-22 17:01

A propriedade CSS font-smooth controla a aplicação de anti-aliasing quando as fontes são renderizadas. Última modificação: 2025-01-22 17:01

A automação de escritório permite que as empresas melhorem sua produtividade e otimizem os procedimentos de escritório existentes, o que economiza tempo, dinheiro e esforços humanos. A automação de escritório inclui tarefas sofisticadas e complexas, como a integração de sistemas de front office e back-end para tornar seu negócio mais tranquilo. Última modificação: 2025-01-22 17:01

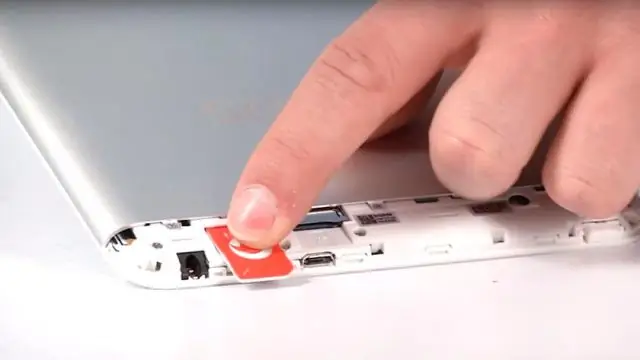

ICCID significa Integrated CircuitCardIdentifier. Se o número IMEI for usado para identificar o seu telefone celular, a função do ICCID é identificar o seu cartão SIM internacionalmente. Um número ICCID consistirá de 19 a 20 caracteres. É basicamente um número de série único que representa o SIM que um usuário assinou. Última modificação: 2025-01-22 17:01

O ClamAV detecta vírus para todas as plataformas. Ele também faz a varredura em busca de vírus Linux. Nesses 30 anos, apenas 40 vírus foram escritos para o Linux, enquanto mais de 60.000 vírus foram escritos para o Windows. Última modificação: 2025-01-22 17:01

Um console recondicionado é provavelmente aquele que foi usado e vendido de volta ao varejista por um cliente. Provavelmente terá passado por algumas verificações básicas para garantir que está funcionando, mas pode não ter sido verificado ou reparado tão completamente como uma unidade condicionada. Última modificação: 2025-01-22 17:01

O modo agressivo pode não ser tão seguro quanto o modo principal, mas a vantagem do modo agressivo é que ele é mais rápido que o modo principal (já que menos pacotes são trocados). O modo agressivo é normalmente usado para VPNs de acesso remoto. Mas você também usaria o modo agressivo se um ou ambos os pares tivessem endereços IP externos dinâmicos. Última modificação: 2025-01-22 17:01

Um transformador converte a tensão da linha de corrente alternada em um valor superior ou inferior. Transformadores pequenos se conectam a uma tomada de parede e criam tensões de corrente contínua baixas, que são usadas por dispositivos eletrônicos comuns. Última modificação: 2025-01-22 17:01

Conecte sua unidade ao computador e, se necessário, a uma tomada. Abra o Windows Explorer, clique na seção 'Computador' na barra lateral e encontre sua unidade. Clique com o botão direito na unidade e escolha 'Formatar'. Em 'Sistema de arquivos', escolha o sistema de arquivos que deseja usar. Última modificação: 2025-01-22 17:01

Eles só podem se conectar ao banco de dados usando HTTP / HTTPS. Para usuários restritos se conectarem via ODBC ou JDBC, o acesso para conexões do cliente deve ser habilitado executando a instrução SQL ALTER USER ENABLE CLIENT CONNECT ou habilitando a opção correspondente para o usuário no cockpit do SAP HANA. Última modificação: 2025-01-22 17:01

Quais são os conceitos básicos de suporte centrado no conhecimento (KCS)? Criação de conteúdo como resultado da resolução de problemas. Ciclos de vida de produtos baseados em conteúdo em evolução. Aprendizagem recompensadora, colaboração, compartilhamento e melhoria. Desenvolver uma base de conhecimento na experiência de um indivíduo. Última modificação: 2025-01-22 17:01

2 respostas. Para verificar se o Apache-Flume está instalado corretamente, faça um cd no diretório flume / bin e digite o comando flume-ng version. Certifique-se de estar no diretório correto usando o comando ls. flume-ng estará na saída se você estiver no diretório correto. Última modificação: 2025-01-22 17:01

O melhor software de edição de vídeo: Adobe Premiere Pro CC pago. O melhor software de edição de vídeo para Windows. Final Cut Pro X. O melhor editor de vídeo que você pode escolher para o seu Mac. Adobe Premiere Elements 2019. Adobe Premiere Rush. KineMaster. Corel VideoStudio Ultimate 2019. Filmora9. CyberLink PowerDirector 17 Ultra. Última modificação: 2025-01-22 17:01

Software de segurança é qualquer tipo de software que protege e protege um computador, rede ou qualquer dispositivo habilitado para computação. Ele gerencia o controle de acesso, fornece proteção de dados, protege o sistema contra vírus e intrusões baseadas na rede / Internet e protege contra outros riscos de segurança no nível do sistema. Última modificação: 2025-01-22 17:01

KDE significa K Desktop Environment. É um ambiente de desktop para sistema operacional baseado em Linux. Você pode imaginar o Linux sem KDE e GNOME, assim como as janelas DOSin. O KDE e o GNOME são muito semelhantes ao Windowse, exceto que estão relacionados ao Linux através do servidor x, em vez do sistema operacional. Última modificação: 2025-01-22 17:01

Isso permitiu que os agricultores começassem a produção em massa de suas safras de grãos. A invenção dos elevadores de grãos ajudou muito os produtores de grãos a produzir e movimentar mais grãos em menos tempo. E durante o boom de construção do sistema ferroviário, elevadores de grãos se adaptaram e foram construídos ao longo dos trilhos da ferrovia. Última modificação: 2025-01-22 17:01

Sua certificação CompTIA IT Fundamentals (ITF +) nunca irá expirar e você sempre será considerado "certificado para o resto da vida", independentemente de decidir participar do programa CE para quaisquer certificações futuras. Última modificação: 2025-01-22 17:01

O Box segue o modelo comum de sincronização desenvolvido pela Dropbox, por isso também adiciona uma pasta de sincronização especial ao seu dispositivo. Funciona da mesma forma que no Dropbox. Boxlets que você usa sincronização seletiva para ajudá-lo a liberar espaço de armazenamento, sincronizando apenas o conteúdo selecionado. Você também pode desativar a sincronização de pastas usando o aplicativo da web. Última modificação: 2025-01-22 17:01

Primeiro, desligue a alimentação do circuito de tomada. Use um pequeno alicate de ponta fina para agarrar o pino e retirá-lo. Se o pino de aterramento estiver vazio, insira uma pequena chave de fenda no espaço e torça-a levemente até que esteja travada e puxe para fora com cuidado. Última modificação: 2025-01-22 17:01

GoDaddy Inc. é uma empresa de hospedagem na web e registradora de domínio da Internet de capital aberto americana, com sede em Scottsdale, Arizona, e incorporada em Delaware. A empresa é conhecida por sua publicidade na TV e nos jornais. Esteve envolvido em várias controvérsias relacionadas à censura. Última modificação: 2025-01-22 17:01

Instrução SQL CREATE INDEX. A instrução CREATE INDEX é usada para criar índices em tabelas. Os índices são usados para recuperar dados do banco de dados mais rapidamente do que antes. Nota: Atualizar uma tabela com índices leva mais tempo do que atualizar uma tabela sem (porque os índices também precisam de uma atualização). Última modificação: 2025-01-22 17:01

Gerenciador de clusters. Esses agentes são executados em cada nó do cluster para gerenciar e configurar serviços, um conjunto de serviços ou para gerenciar e configurar o próprio servidor de cluster completo (consulte supercomputação.) Em alguns casos, o gerenciador de cluster é usado principalmente para despachar trabalho para o cluster (ou nuvem) para realizar. Última modificação: 2025-01-22 17:01

O Check Point SandBlast Zero-Day Protection é uma solução inovadora que impede a infiltração de malwares desconhecidos, de dia zero e ataques direcionados nas redes. A solução SandBlast é baseada em uma nova tecnologia de detecção de exploit no nível da CPU para identificar as ameaças com antecedência, antes que o malware tenha a oportunidade de implantar o código de evasão. Última modificação: 2025-01-22 17:01

Todos os relógios Apple - Walmart.com. Última modificação: 2025-01-22 17:01

Iremos orientá-lo na procura do Assistente de pesquisa no Access 2007/2010/2013: Clique na guia Folha de dados; Vá para o grupo Campos e Colunas; Clique no botão Lookup Column; Em seguida, a caixa de diálogo Assistente de pesquisa aparecerá. Última modificação: 2025-01-22 17:01

Para abrir o Editor POM, clique no pom de um projeto. arquivo xml. Se você personalizou os editores para um pom. arquivo xml, e o editor POM não é o editor padrão, pode ser necessário clicar com o botão direito do mouse no arquivo e escolher 'Abrir com / Maven POM Editor. Última modificação: 2025-01-22 17:01

Eventos padrão O evento padrão para o objeto Página é o evento Carregar. Da mesma forma, todo controle possui um evento padrão. Por exemplo, o evento padrão para o controle do botão é o evento Click. Última modificação: 2025-01-22 17:01

Existem duas maneiras de conceder as permissões. Você pode conceder as permissões usando Usuários e computadores do Active Directory. Basta abrir as propriedades do grupo, alternar para a guia Segurança, adicionar o usuário ou grupo da caixa de correio e, em seguida, marcar a caixa Enviar como e aplicar a alteração. Última modificação: 2025-01-22 17:01

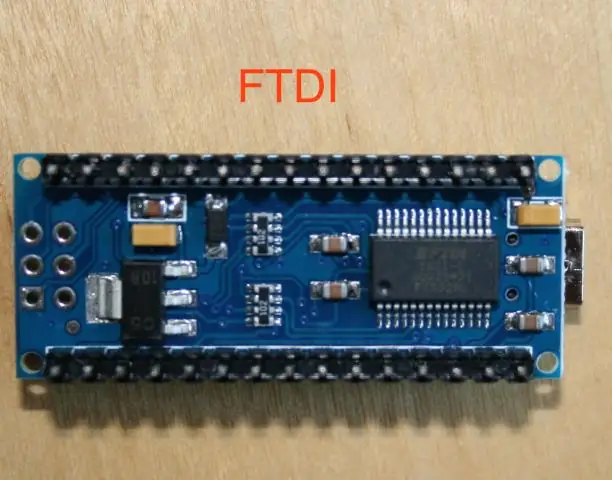

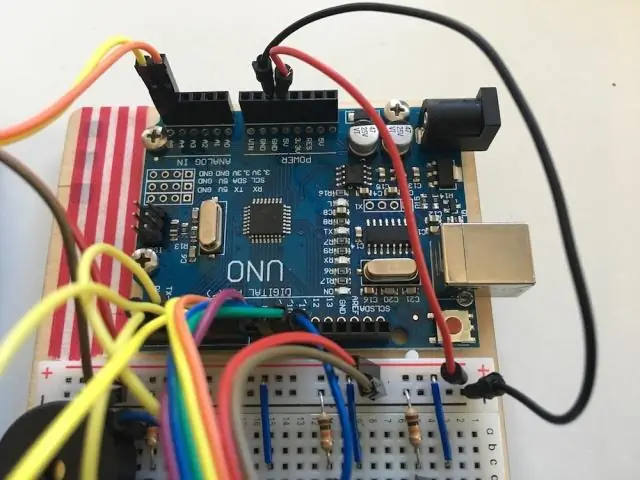

O Arduino Nano tem pinos que você pode conectar diretamente a uma placa de ensaio. Basta alinhá-lo na extremidade com a porta USB voltada para fora e empurrá-lo com cuidado. Em seguida, localize os pinos marcados com GND e 5V e use fios de jumper para conectá-los aos canais laterais apropriados. Agora você está pronto para trabalhar. Última modificação: 2025-01-22 17:01

A plataforma Microsoft Hyper-V 2016 é uma versão gratuita do hipervisor oferecido pela Microsoft. Para quais casos de uso a versão gratuita do Hyper-V 2016well é adequada? Uma advertência com a plataforma Hyper-V 2016 é que você não obtém nenhuma licença de convidado do Windows incluída com o produto, pois é gratuito. Última modificação: 2025-01-22 17:01

Cubos são unidades de processamento de dados compostas de tabelas de fatos e dimensões do data warehouse. Eles fornecem visualizações multidimensionais de dados, consultas e recursos analíticos aos clientes. Um cubo pode ser armazenado em um único servidor de análise e, em seguida, definido como um cubo vinculado em outros Analysis Servers. Última modificação: 2025-01-22 17:01

Como os telefones celulares, uma rede WiFi usa ondas de rádio para transmitir informações através de uma rede. Como a rede sem fio funciona como um tráfego de mão dupla, o datar recebido da internet também passará pelo roteador para ser codificado em um sinal de rádio que será recebido pelo adaptador sem fio do computador. Última modificação: 2025-01-22 17:01

Para evitar que o Firefox rejeite automaticamente um certificado, você deve desativar a validação automática do certificado. Abra o Firefox no seu computador. Clique no ícone 'Configurações'. Selecione a guia 'Avançado' na janela 'Opções'. Selecione a guia 'Criptografia'. Clique no botão 'Validação. Última modificação: 2025-01-22 17:01

O método every () verifica se todos os elementos em uma matriz passam em um teste (fornecido como uma função). O método every () executa a função uma vez para cada elemento presente na matriz: Se encontrar um elemento da matriz onde a função retorna um valor falso, every () retorna falso (e não verifica os valores restantes). Última modificação: 2025-01-22 17:01