Regra final provisória de notificação de violação de HITECH. O HHS emitiu regulamentos exigindo que prestadores de serviços de saúde, planos de saúde e outras entidades cobertas pela Lei de Portabilidade e Responsabilidade de Seguro Saúde (HIPAA) notifiquem os indivíduos quando suas informações de saúde forem violadas. Última modificação: 2025-01-22 17:01

Parte 4 Limpando o registro Expanda a pasta 'HKEY_LOCAL_MACHINE'. Clique no. Expanda a pasta 'SOFTWARE'. Encontre uma pasta para um programa não utilizado. Clique com o botão direito na pasta. Clique em Apagar. Clique em Sim quando solicitado. Repita este processo para outros programas que você reconhece. Feche o registro e reinicie o seu computador. Última modificação: 2025-01-22 17:01

O assistente pessoal dos pais Os pais usam o aplicativo móvel gratuito para gerenciar o vívofit jr. 2 rastreador de atividade. No aplicativo, adicione perfis para várias crianças para ver os passos de cada criança, sono, atividades diárias e dados de tarefas quando sincroniza com seu dispositivo móvel. Última modificação: 2025-01-22 17:01

200 pés Conseqüentemente, quanto tempo leva para uma árvore de mogno crescer? 25 anos Saiba também, existe uma árvore de mogno? Lá são numerosas espécies de mogno e uma série de outras espécies de arvores chamado mogno no comércio.. Última modificação: 2025-01-22 17:01

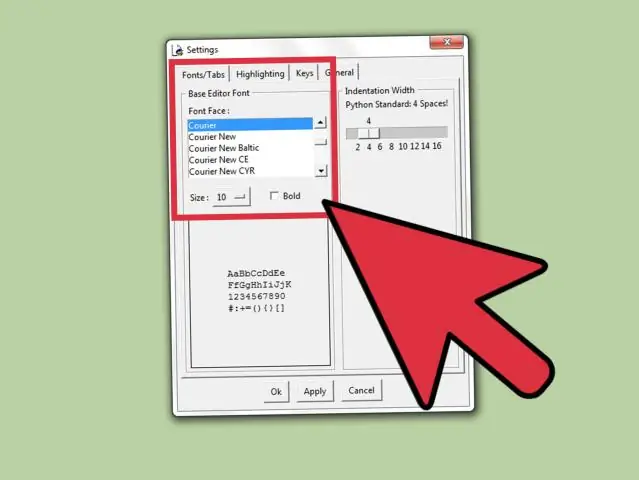

PyTables é um pacote para gerenciar conjuntos de dados hierárquicos e projetado para lidar de forma eficiente e fácil com quantidades extremamente grandes de dados. PyTables é construído em cima da biblioteca HDF5, usando a linguagem Python e o pacote NumPy. Última modificação: 2025-01-22 17:01

Etapas Reinicie seu computador. Abra Iniciar. Aguarde até que a primeira tela de inicialização do computador apareça. Toque repetidamente em Del ou F2 para entrar na configuração. Espere o BIOS carregar. Encontre a opção 'Configurar padrões'. Selecione a opção 'Carregar Padrões de Configuração' e pressione ↵ Digitar. Salve suas alterações e confirme sua seleção, se necessário. Última modificação: 2025-01-22 17:01

DMVPN (Dynamic Multipoint VPN) é uma técnica de roteamento que podemos usar para construir uma rede VPN com vários sites sem ter que configurar estaticamente todos os dispositivos. É uma rede “hub and spoke” onde os spokes podem se comunicar diretamente entre si, sem ter que passar pelo hub. Última modificação: 2025-01-22 17:01

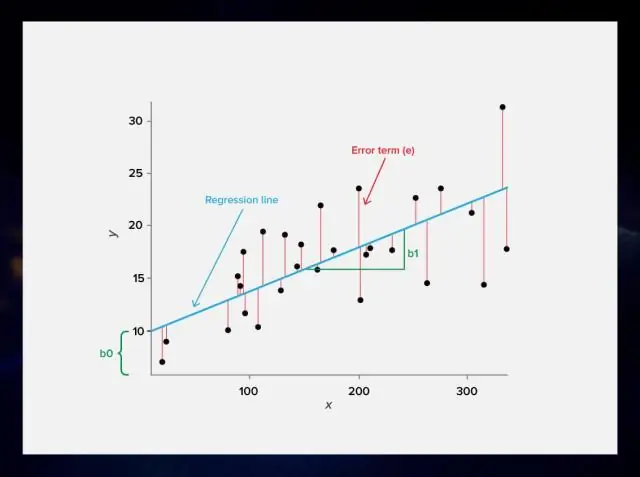

A regressão é um algoritmo de ML que pode ser treinado para prever saídas reais numeradas; como temperatura, preço das ações, etc. A regressão é baseada em uma hipótese que pode ser linear, quadrática, polinomial, não linear, etc. A hipótese é uma função que se baseia em alguns parâmetros ocultos e os valores de entrada. Última modificação: 2025-01-22 17:01

Quizzical geralmente significa intrigado ou questionador, embora também possa significar confuso, surpreso, cômico ou zombeteiro. Se alguém está olhando para você com uma expressão interrogativa quando você menciona seu verão, isso pode significar que eles não sabem sobre suas aventuras no acampamento espacial. Última modificação: 2025-01-22 17:01

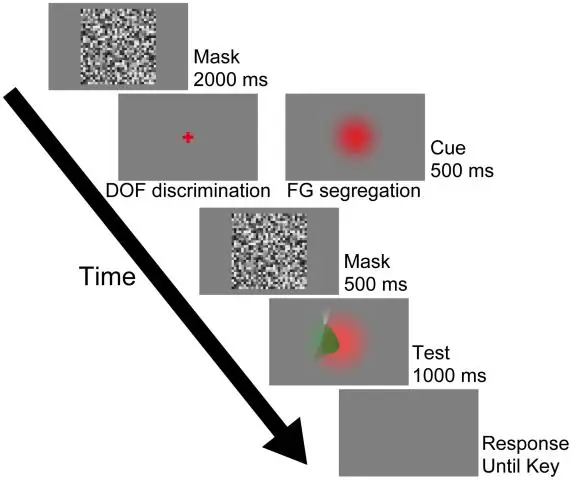

Organização do solo. A segregação figura-fundo é caracterizada pelo fato de que a figura é percebida como destacada do fundo, sendo delimitada por um contorno fechado, atrás do qual o fundo parece continuar. Última modificação: 2025-06-01 05:06

De acordo com o Financial Times Lexicon, um cliente é: “Alguém que paga por serviços ou conselhos de uma pessoa ou organização profissional. Alguém que compra algo de um vendedor. Um computador conectado a outro computador que o controla, por exemplo, em uma rede.”. Última modificação: 2025-01-22 17:01

ASP.Net Web API é uma estrutura para construir serviços HTTP que podem ser consumidos por clientes de plataforma cruzada, incluindo desktops ou dispositivos móveis, independentemente dos navegadores ou sistemas operacionais usados. ASP.Net Web API oferece suporte a aplicativos RESTful e usa verbos GET, PUT, POST, DELETE para comunicações com o cliente. Última modificação: 2025-01-22 17:01

Tipos de agregação Tipo de agregação Tipos de dados válidos Agregar sobre partição Dim max numérico, data Sim max_pop numérico, data Sim min numérico, data Sim min_pop numérico, data Sim. Última modificação: 2025-01-22 17:01

Um método é um conjunto de código que é referido pelo nome e pode ser chamado (invocado) em qualquer ponto de um programa, simplesmente utilizando o nome do método. Pense em um método como um subprograma que atua sobre os dados e geralmente retorna um valor. Cada método tem seu próprio nome. Última modificação: 2025-01-22 17:01

Mini estudos de caso. Um caselet é uma versão mais curta de um estudo de caso, geralmente com duas a três páginas. Caselets são semelhantes aos estudos de caso, pois podem descrever uma sequência de eventos ou apresentar uma questão ou problema que requer a tomada de decisão. Última modificação: 2025-01-22 17:01

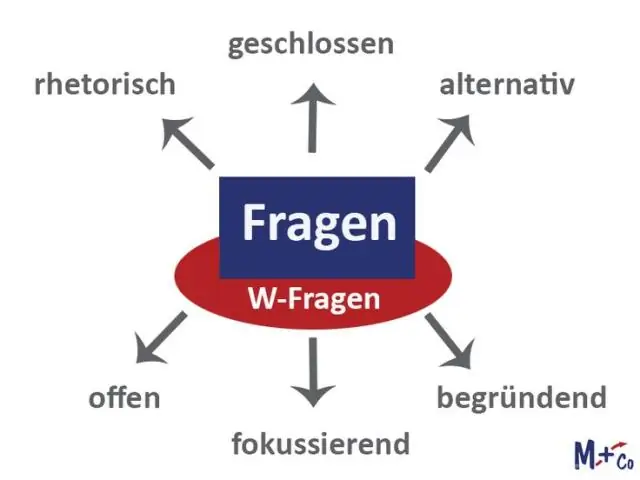

Interrogar (v. a.) Sinônimos: questionar, catequizar, examinar, perguntar, inquirir, colocar questões a. Última modificação: 2025-01-22 17:01

Um vazamento de memória ocorre quando uma determinada memória não pode ser recuperada pelo sistema porque ele não é capaz de dizer se esse espaço de memória está realmente em uso ou não. Um dos problemas mais comuns que geram vazamentos de memória no iOS é a retenção de ciclos. Isso ocorre quando fazemos referências circulares entre dois ou mais objetos. Última modificação: 2025-01-22 17:01

Criar um contêiner Navegue até sua nova conta de armazenamento no portal do Azure. No menu esquerdo da conta de armazenamento, role até a seção de serviço Blob e selecione Contêineres. Selecione o botão + Container. Digite um nome para seu novo contêiner. Defina o nível de acesso público ao contêiner. Última modificação: 2025-01-22 17:01

AT&T: o hotspot móvel está incluído nos planos de dados compartilhados da operadora, enquanto um plano apenas para tablet custaria US $ 10 extras por mês. Para planos de dados limitados e não compartilhados, o ponto de acesso móvel custa US $ 20 por mês e fornece 2 GB de dados extras. Última modificação: 2025-01-22 17:01

Tecido SAN. O hardware que conecta estações de trabalho e servidores aos dispositivos de armazenamento em uma SAN é conhecido como 'malha'. A malha SAN permite a conectividade de qualquer servidor para qualquer dispositivo de armazenamento por meio do uso da tecnologia de comutação Fibre Channel. Última modificação: 2025-01-22 17:01

Preço do Samsung Galaxy Note 3 na Índia começa a partir de Rs. 14999 O melhor preço do Samsung GalaxyNote 3 é Rs. 14999 na Amazon, que é 238% menos que o custo do Samsung Galaxy Note 3 no Flipkart Rs.50650. Última modificação: 2025-01-22 17:01

Empresas que usam atualmente o Selenium Nome da empresa Site Zip Capital One capitalone.com 22102 Wells Fargo wellsfargo.com 94163 Salesforce salesforce.com 94105 Allstate allstate.com 60062. Última modificação: 2025-01-22 17:01

Structured Query Language (SQL) SQL é uma linguagem de acesso a banco de dados muito simples, mas poderosa. SQL é uma linguagem não procedural; os usuários descrevem em SQL o que desejam fazer, e o compilador da linguagem SQL gera automaticamente um procedimento para navegar no banco de dados e realizar a tarefa desejada. Última modificação: 2025-01-22 17:01

Use um widget para ligar oflashlight Toque na opção Widgets na parte inferior, e owidget deve estar na primeira página. Pressione longamente owidget e arraste-o para um espaço vazio em sua tela. O aplicativo não tem uma página de Configurações, você só saberá se o aplicativo está instalado quando vir o widget. Última modificação: 2025-01-22 17:01

O Gmail tem baixo custo, manutenção zero e armazenamento de dados "na nuvem", o que significa que seu e-mail, documentos e eventos estão sempre disponíveis em qualquer lugar que você possa obter online com um navegador da web. Última modificação: 2025-01-22 17:01

Basta acessar as configurações do Snapchat e ligar o microfone. Em seguida, tente fazer o snap e verifique se o snap agora vai tocar com som. Se você ainda não consegue ouvir o som do Snapchat, desligue o Bluetooth em seu Android ou iPhone. Você pode desinstalar o aplicativo e reinstalá-lo para ver se isso corrigirá o problema de som. Última modificação: 2025-01-22 17:01

Você pode encontrar o NTUSER. arquivo dat em qualquer perfil de usuário. Navegue até C: Nome do usuário do usuário para abrir o diretório do usuário. Aqui você pode ver o NTUSER. Última modificação: 2025-01-22 17:01

Os editores de desktop geralmente precisam de um grau de associado, geralmente em design gráfico ou comunicações gráficas. As faculdades e escolas técnicas da comunidade oferecem cursos de editoração eletrônica, que ensinam os alunos a criar layouts de páginas eletrônicas e formatar textos e gráficos com o uso de software de editoração eletrônica. Última modificação: 2025-01-22 17:01

Em C #, você especifica o tipo de objeto vinculado a um alato como dinâmico. Você também pode criar seu próprio tipo que herda a classe DynamicObject. Você pode então substituir os membros da classe DinamicObject para fornecer funcionalidade dinâmica em tempo de execução. Última modificação: 2025-01-22 17:01

Essas linguagens de programação do lado do servidor são as mais populares e têm grandes comunidades por trás delas, tornando-as excelentes para a maioria das pessoas aprender. As 5 principais linguagens de programação para aprender o nó de desenvolvimento web do lado do servidor. js (JavaScript) PHP. PHP é de longe a linguagem de script do lado do servidor mais usada. Java. Rubi. Pitão. Última modificação: 2025-01-22 17:01

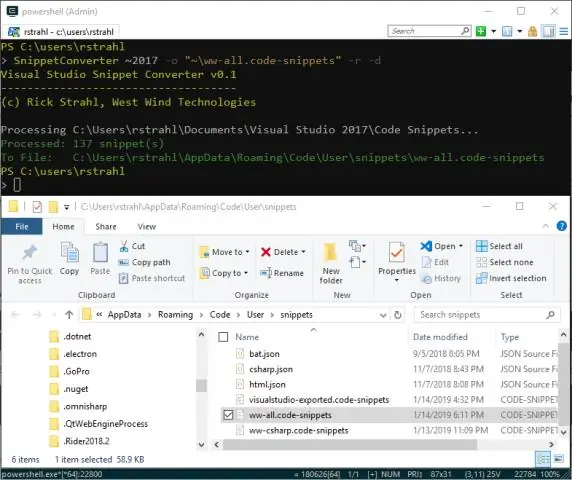

Você pode importar um snippet para a instalação do Visual Studio usando o Code Snippets Manager. Abra-o escolhendo Ferramentas> Gerenciador de trechos de código. Clique no botão Importar. Vá para o local onde você salvou o trecho de código no procedimento anterior, selecione-o e clique em Abrir. Última modificação: 2025-01-22 17:01

Tamanho: dependendo da espécie, os cupins voadores podem variar em tamanho de 1/4 a 3/8 de polegada. Cor: enquanto os cupins operários são geralmente de cor clara, os cupins voadores podem ser de cor clara, marrom escuro ou preto com base na espécie. Última modificação: 2025-01-22 17:01

Ao atenuar uma vulnerabilidade, você tenta diminuir o impacto da vulnerabilidade, mas não o elimina. Mitigar uma vulnerabilidade apenas como medida temporária. Última modificação: 2025-01-22 17:01

A programação em pares é uma técnica ágil de desenvolvimento de software na qual dois programadores trabalham juntos em uma estação de trabalho. Um, o driver, escreve o código enquanto o outro, o observador ou navegador, revisa cada linha de código à medida que ela é digitada. Os dois programadores trocam de função com frequência. Última modificação: 2025-01-22 17:01

Lógico-matemático (número / raciocínio inteligente) Existencial (vida inteligente) Interpessoal (pessoas inteligentes) Corporal-cinestésico (corpo inteligente). Última modificação: 2025-01-22 17:01

No programa baseado em habilidades, o conteúdo do ensino de línguas envolve uma coleção OBJETIVO DO CONTEÚDO BASEADO EM HABILIDADES de habilidades específicas que podem desempenhar um papel no uso da linguagem. O objetivo principal do ensino baseado em habilidades é ensinar a habilidade específica do idioma que pode ser útil ou necessário no uso da linguagem. Última modificação: 2025-01-22 17:01

Adobe Analytics Cloud é um “mecanismo de inteligência do cliente” que capacita as empresas a passarem de insights a ações em tempo real, combinando dados de público em vários produtos em nuvem da Adobe. Adobe Analytics Cloud é construído na Adobe Cloud Platform, que oferece APIs e tecnologia de aprendizado de máquina Adobe Sensei. Última modificação: 2025-01-22 17:01

Existem algumas maneiras de determinar a localização dos arquivos mdf do SQL Server e dos arquivos de log associados. Abra o Enterprise Manager, clique com o botão direito no banco de dados de seu interesse e selecione as propriedades. Selecione a seção Arquivos e role até as colunas Caminho e Nome do arquivo. Última modificação: 2025-01-22 17:01

Se o argumentador acredita que a verdade das premissas definitivamente estabelece a verdade da conclusão, então o argumento é dedutivo. Se o argumentador acredita que a verdade das premissas fornece apenas boas razões para acreditar que a conclusão é provavelmente verdadeira, então o argumento é indutivo. Última modificação: 2025-01-22 17:01

Abdulmumini Kabir Usman é o emir de Katsina, Nigéria, e chanceler da Universidade de Ilorin (ele foi ex-chanceler da Universidade Obafemi Awolowo). Ele é o 50º emir de Katsina cronologicamente e o 4º da dinastia Sullubawa, sucedendo seu pai Muhammadu Kabir Usman. Última modificação: 2025-01-22 17:01