Como enviar imagens do docker para o registro interno do openshift e criar aplicativos a partir dele. Obtenha o endereço IP do cluster do registro interno do docker. marque a imagem local no registro docker interno. pegue o token de autenticação e faça login no registro inter docker. enviar a imagem marcada para o registro interno. Última modificação: 2025-01-22 17:01

Angular é uma plataforma e estrutura para construir aplicativos cliente de página única em HTML e TypeScript. Ele implementa a funcionalidade principal e opcional como um conjunto de bibliotecas TypeScript que você importa para seus aplicativos. A arquitetura de um aplicativo Angular depende de certos conceitos fundamentais. Última modificação: 2025-01-22 17:01

KVO, que significa Key-Value Observing, é uma das técnicas para observar as mudanças de estado do programa disponíveis em Objective-C e Swift. O conceito é simples: quando temos um objeto com algumas variáveis de instância, KVO permite que outros objetos estabeleçam vigilância sobre mudanças para qualquer uma dessas variáveis de instância. Última modificação: 2025-01-22 17:01

Clique na guia Arquivo, em Opções e na categoria Adicionar-Ins. Na caixa Gerenciar, selecione Suplementos do Excel e clique em Ir. Se você estiver usando o Excel para Mac, no menu do arquivo, vá para Ferramentas> Suplementos do Excel. Na caixa Add-Ins, marque a caixa de seleção Analysis ToolPak e clique em OK. Última modificação: 2025-01-22 17:01

Remova a chave de três vias do circuito Comece com a chave de três vias que será removida. Remova os parafusos da placa da tampa da chave com a chave de fenda e, em seguida, remova os dois parafusos da chave. Puxe o interruptor para fora com cuidado, certificando-se de não tocar ou causar curto-circuito em qualquer um dos três fios. Última modificação: 2025-01-22 17:01

Foi fundada em janeiro de 1994 por Jerry Yang e DavidFilo, que eram estudantes de graduação em Engenharia Elétrica quando criaram um site chamado 'Guia de Jerry e David para a World WideWeb'. O Guia era um diretório de outros sites, organizado em uma hierarquia, em oposição a um índice pesquisável de páginas. Última modificação: 2025-01-22 17:01

O AngularJS oferece um serviço de controle denominado AJAX - $ http, que serve para a leitura de todos os dados disponíveis nos servidores remotos. A demanda pelo requisito de registros desejados é atendida quando o servidor faz a chamada do banco de dados usando o navegador. Os dados são mais necessários no formato JSON. Última modificação: 2025-01-22 17:01

Vantagens do SCSI: O SCSI moderno pode até mesmo realizar comunicação serial com taxas de dados aprimoradas, melhor associação de falhas, conexões de cabo aprimoradas e alcance mais longo. A outra vantagem dos drives SCSI sobre IDEis, ele pode desativar o dispositivo que ainda está funcionando. Última modificação: 2025-01-22 17:01

Introdução à Tecnologia Digital é um curso básico para cursos de programação de computadores e comunicação web / digital. Ele foi projetado para ajudar os alunos a compreender, comunicar e se adaptar a um mundo digital, pois isso afeta sua vida pessoal, a sociedade e o mundo dos negócios. Última modificação: 2025-01-22 17:01

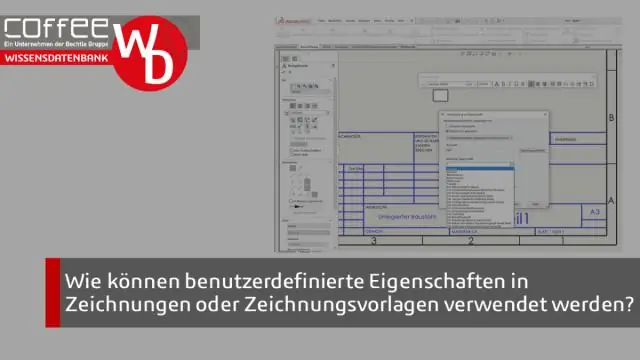

Os arquivos de modelo padrão do SOLIDWORKS usados para iniciar uma nova peça, montagem ou documento de desenho estão localizados nas pastas especificadas em Ferramentas> Opções> Locais de arquivo> Modelos de documento. Cada pasta é representada por uma guia na caixa de diálogo 'Novo documento do SOLIDWORKS'. Última modificação: 2025-01-22 17:01

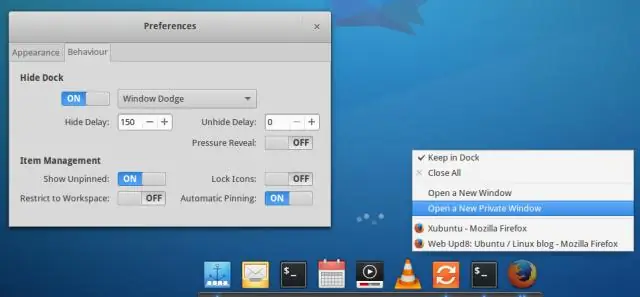

Vá para Configurações do sistema e selecione Dock na barra lateral esquerda. Aqui, você verá a opção de mover o Lançador (é chamado de Dock no Ubuntu 17.10) para a parte inferior ou para a direita. Em Configurações, selecione Dock e você verá a opção 'Posicionar na tela'. (Observe que o Unity foi substituído pelo GNOME desde o Ubuntu 17.10.). Última modificação: 2025-01-22 17:01

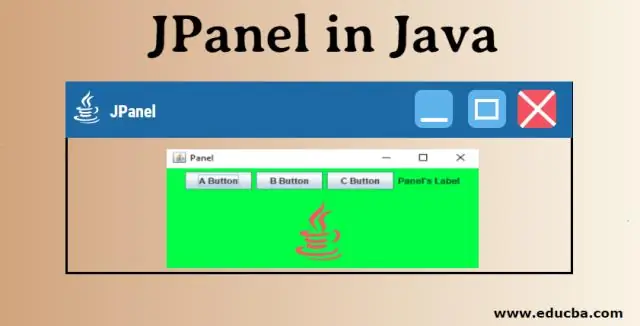

Variável de instância em Java é usada por objetos para armazenar seus estados. Variáveis que são definidas sem a palavra-chave STATIC e estão fora de qualquer declaração de método são específicas do objeto e são conhecidas como variáveis de instância. Eles são chamados assim porque seus valores são específicos da instância e não são compartilhados entre as instâncias. Última modificação: 2025-01-22 17:01

Casa')); Copie o arquivo JAVA_HOMElibsecuritycacerts para outra pasta. Para importar certificados para cacerts: Abra o Windows Explorer e navegue até o arquivo cacerts, que está localizado na subpasta jrelibsecurity onde o AX Core Client está instalado. Crie uma cópia de backup do arquivo antes de fazer qualquer alteração. Última modificação: 2025-01-22 17:01

O Ciclo de Vida ITIL para serviços inclui Estratégia de Serviço, Desenho de Serviço, Transição de Serviço, Operação de Serviço e estágios de melhoria contínua de serviço, respectivamente. Como pode ser visto na figura, a Estratégia de Serviço está no centro do ciclo de vida ITIL. Última modificação: 2025-01-22 17:01

Adjetivo. de ou relacionado ao zênite; situado no zênite ou próximo a ele. (de um mapa) desenhado para indicar a direção real de qualquer ponto a partir do ponto central. Última modificação: 2025-01-22 17:01

A Arquitetura de Software é o design de todo o sistema, enquanto o Design de Software enfatiza um módulo / componente / nível de classe específico. Última modificação: 2025-01-22 17:01

A credibilidade foi definida de várias maneiras como credibilidade, confiabilidade, confiabilidade e / ou integridade de alguém. Alguns até consideram o poder de inspirar outros a agir, fazer, se comportar e responder de certas maneiras. A credibilidade absorve vários outros elementos que a tornam um fator crucial para uma comunicação eficaz. Última modificação: 2025-01-22 17:01

Acesse https://firebase.google.com e clique em “Go to Console” no canto superior direito. Certifique-se de que está usando a versão mais recente do Firebase e não https://www.firebaseio.com. Em seguida, vá para a guia “Auth”> guia “Sign in method” e habilite “Email / Password” como seu (s) provedor (es) de Sign-in. e é isso. Última modificação: 2025-01-22 17:01

O recurso Otimização de Entrega do Windows 10 permite carregar e baixar atualizações do Windows 10 e da Microsoft Store de e para outros computadores em sua rede local e na Internet. O Windows faz isso usando um cache localizado distribuído e auto-organizado. Última modificação: 2025-01-22 17:01

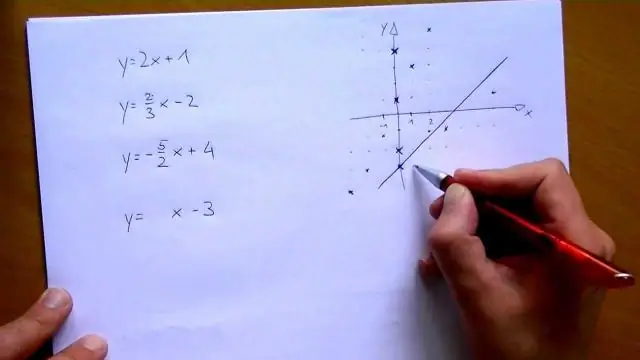

O ponto de simultaneidade das bissetoras dos ângulos é chamado de incentivo. As três altitudes de um triângulo são concorrentes. O ponto de simultaneidade é chamado de ortocentro. As três medianas do triângulo são concorrentes. Última modificação: 2025-01-22 17:01

As residências precisam de proteção contra sobretensão em toda a casa Há mais eletrônicos e luzes LED nas residências do que nunca. Eletrodomésticos como lavadoras e secadoras agora são construídos com placas de circuito, portanto, há muito mais itens que precisam ser protegidos contra picos de energia do que antes. Última modificação: 2025-01-22 17:01

Um JUnit Runner é uma classe que estende a classe abstrata Runner do JUnit. Os executores são usados para a execução de classes de teste. O Runner que deve ser usado para executar um teste pode ser definido usando a anotação @RunWith. Última modificação: 2025-01-22 17:01

Se você estiver executando o Windows 10 Fall CreatorsUpdate, deve estar se perguntando para que serve a pasta 3D Object no File Explorer. A pasta contém itens 3D que você pode usar em aplicativos como Paint 3D ou Mixed RealityViewer. Os projetos em que você trabalha nos aplicativos 3D serão salvos na pasta Objetos 3D por padrão. Última modificação: 2025-01-22 17:01

Na primeira geração, a memória principal tinha a forma de tambor magnético e na segunda geração a memória principal tinha a forma de RAM e ROM. Cartão perfurado e fita magnética foram usados na primeira geração e fita magnética na segunda geração. A linguagem de máquina foi usada em primeiro lugar e a linguagem assembly foi usada em segundo. Última modificação: 2025-01-22 17:01

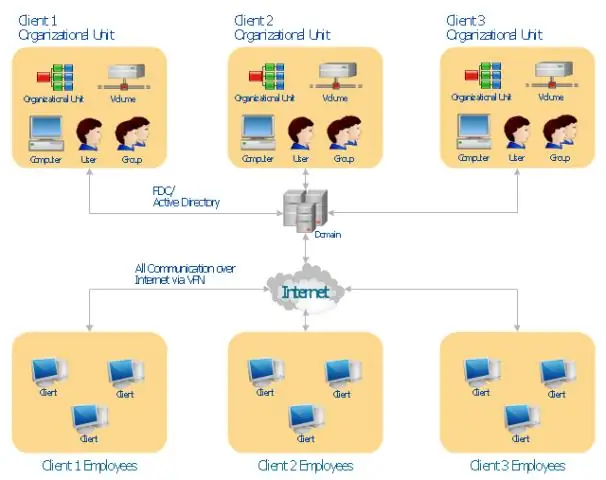

Equipamento de comunicação de dados (DCE) refere-se a dispositivos de hardware de computador usados para estabelecer, manter e encerrar sessões de rede de comunicação entre uma fonte de dados e seu destino. O DCE é conectado ao equipamento terminal de dados (DTE) e ao circuito de transmissão de dados (DTC) para converter os sinais de transmissão. Última modificação: 2025-01-22 17:01

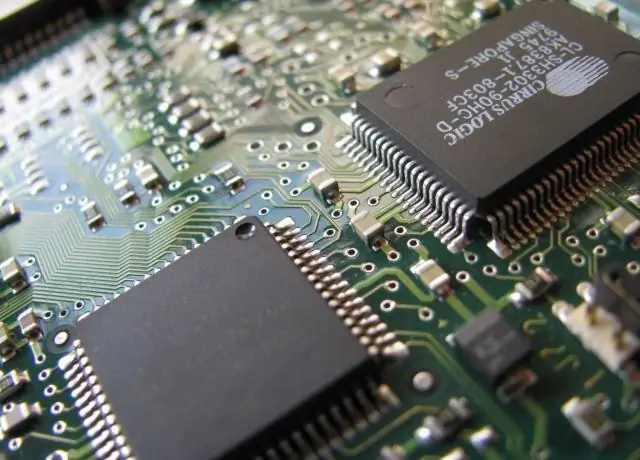

Níveis de cache de CPU: Cache L1. O cache L1 reside em cada núcleo. Cache L2. O cache L2 é maior e mais lento do que o cache L1. Cache L3. É o maior cache e está localizado fora do núcleo. Processador Intel® Core ™ i7–4770S.Fotografia interna do processador Intel® Core ™ i7–4770S. Taxa de acerto e taxa de falha. Última modificação: 2025-06-01 05:06

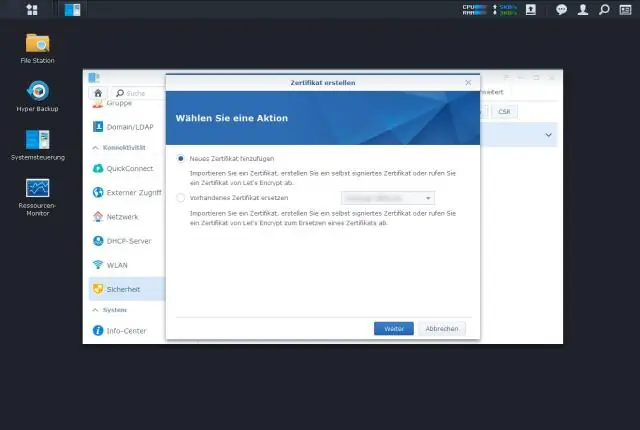

Secure Sockets Layer (SSL) e Transport Layer Security (TLS) são protocolos de segurança criptográficos. Eles são usados para garantir que a comunicação da rede seja segura. Seus principais objetivos são fornecer integridade de dados e privacidade de comunicação. Última modificação: 2025-01-22 17:01

$ 30,2 bilhões. Última modificação: 2025-01-22 17:01

É super fácil compartilhar emojis no Viber: tudo o que você precisa fazer é abrir um bate-papo, tocar no botão do adesivo e encontrar o emoticon que deseja enviar no pacote de emoticons. Na área de trabalho, o menu aparecerá no canto inferior direito da tela. Última modificação: 2025-01-22 17:01

Diferença entre um servidor proxy e aGateway. Tanto um servidor proxy quanto um gatewayroute trafegam de dentro de uma rede para a Internet. Agateway, no entanto, é mais como uma porta para acessar a Internet, enquanto um servidor proxy atua como uma parede que impede que o interior da rede seja exposto à Internet. Última modificação: 2025-01-22 17:01

Para usar a interface Runnable para criar e iniciar um thread, você deve fazer o seguinte: Criar uma classe que implemente Runnable. Fornece um método de execução na classe Runnable. Crie uma instância da classe Thread e passe seu objeto Runnable para seu construtor como um parâmetro. Chame o método de início do objeto Thread. Última modificação: 2025-01-22 17:01

O carregador de bateria externo é uma ferramenta poderosa para carregar um dispositivo sem usar o carregador original. Um carregador de bateria externo não está conectado diretamente ao computador. Para carregar a bateria do laptop, remova a bateria do laptop e conecte-a ao carregador externo. Última modificação: 2025-01-22 17:01

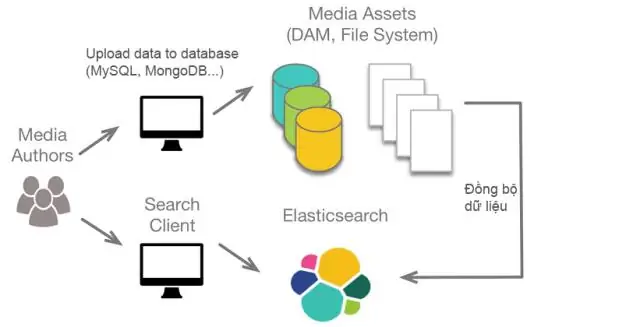

Para excluir todos os índices, use _all ou *. Para proibir a exclusão de índices com _all ou expressões curinga, altere a ação. configuração do cluster destructive_requires_name para true. Você pode atualizar esta configuração no elasticsearch. Última modificação: 2025-01-22 17:01

Licença perpétua explicada. Opções de compra de licença perpétua para o software Autodesk. As licenças perpétuas são a forma como a maioria dos softwares de última geração foi adquirida até agora. Há um custo inicial para comprar uma licença, mais um custo de assinatura anual que dá ao proprietário o direito a todas as atualizações e suporte técnico. Última modificação: 2025-01-22 17:01

Relu: Mais eficiente computacionalmente do que funções semelhantes a Sigmóides, uma vez que Relu só precisa clicar em max (0, x) e não realizar operações exponenciais caras como em Sigmóides. Relu: Na prática, as redes com Relutend apresentam melhor desempenho de convergência do que sigmóide. Última modificação: 2025-01-22 17:01

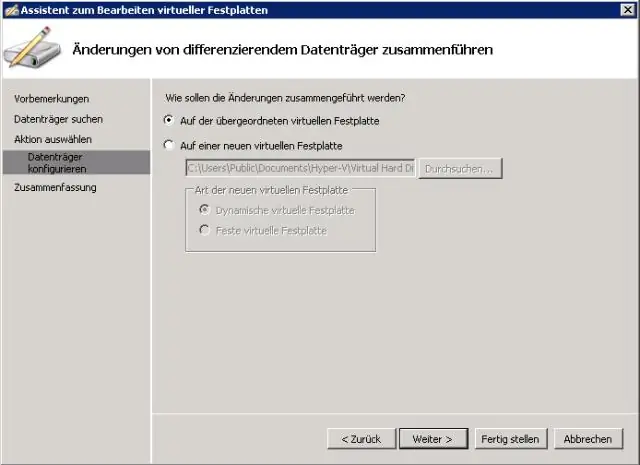

Mesclar manualmente os pontos de verificação se a cadeia for interrompida Desligue a VM e faça backup do conteúdo da VM. Abra o Gerenciador Hyper-V onde a VM está localizada. Clique em Editar disco, selecione a pasta onde VM mantém seu vhdx. Selecione o último arquivo de ponto de verificação (com. Selecione “Mesclar” Você será solicitado a confirmar a mesclagem deste arquivo com o disco pai. Faça isso até que você não tenha nenhum arquivo avhdx na pasta da VM. Última modificação: 2025-01-22 17:01

Abra o Console do Esquema. Clique com o botão direito do mouse em Esquema do Active Directory na árvore do console do AD Schema Console e selecione Mestre de Operações. A caixa de diálogo Change Schema Master, que a Figura 1 mostra, é exibida. Marque a caixa de seleção O esquema pode ser modificado neste controlador de domínio para habilitar as modificações do esquema. Última modificação: 2025-01-22 17:01

Os mecanismos de pesquisa reconhecem subdomínios como endereços da web completamente separados de seu domínio raiz. Assim, você pode usar seu subdomínio para obter novo tráfego e enviá-lo para seu site principal. Ter outro domínio com conteúdo diferente também pode ajudá-lo a construir backlinks para seu site principal. Última modificação: 2025-01-22 17:01

Execute as etapas a seguir para desativar a expiração da senha no console da conta do usuário. Execute o comando lusrmgr. msc de Run. Clique nos usuários na lista exibida à esquerda. Clique duas vezes na conta do usuário que deseja atualizar. Selecione o botão de verificação A senha nunca expira. Clique OK. Última modificação: 2025-06-01 05:06

Uma caixa de texto com várias linhas Comece com a marca para indicar o início de uma caixa de texto com várias linhas. Use a tag para dar um nome à sua área de texto, se desejar. Especifique o número de linhas. Indique o número de colunas. Adicione a tag de fechamento. Última modificação: 2025-01-22 17:01