Como construir um aplicativo Todo List com pré-requisitos de JavaScript. Este tutorial pressupõe um conhecimento básico de JavaScript. Começando. O aplicativo de lista de tarefas que iremos construir será bem básico. Adicione uma tarefa. A primeira coisa que precisamos fazer é configurar um array para conter os itens da nossa lista de tarefas. Renderize os itens de tarefas. Marcar uma tarefa como 'concluída' Exclua os itens a fazer. Adicionar um prompt de estado vazio. Última modificação: 2025-01-22 17:01

Tente! No Excel, clique e arraste para destacar as células que deseja copiar. Clique com o botão direito nas células copiadas e selecione Copiar. Em sua apresentação do PowerPoint, clique com o botão direito e selecione as opções de colagem que deseja: Se você colou como uma imagem, na guia Ferramentas de imagem Formatar, selecione o estilo de imagem rápido que deseja usar. Última modificação: 2025-01-22 17:01

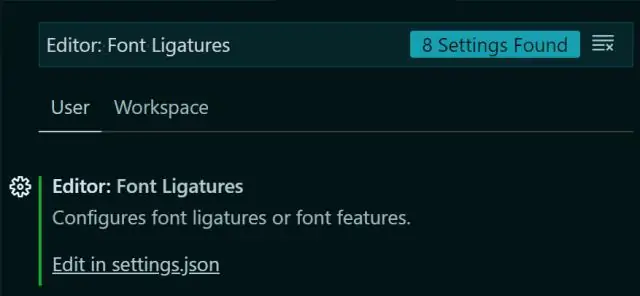

A partir da versão 1.3 (junho de 2016), é possível pesquisar e substituir no Visual Studio Code. Usando ctrl + shift + f, você pode pesquisar e substituir todas as ocorrências. Última modificação: 2025-01-22 17:01

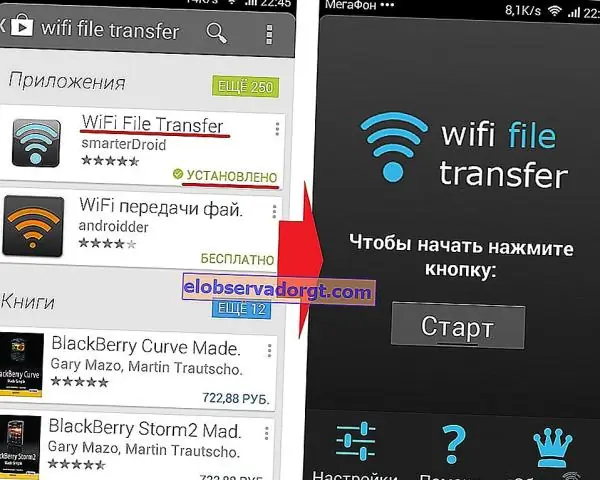

Espelho na tela do Galaxy S7 no PC Certifique-se de que o seu S7 NÃO esteja conectado ao computador. Baixe e instale o SideSync em seu computador. Baixe e instale o SideSync em seu S7. Conecte o Galaxy S7 à mesma rede Wi-Fi do seu PC ou conecte-o ao PC usando o cabo USB. Inicie “SideSync” no seu PC. Última modificação: 2025-01-22 17:01

Na categoria de argumentos indutivos, há seis que examinaremos - inferência causal, predição, generalização, argumento de autoridade, argumento de sinais e analogia. Uma inferência causal é aquela em que a conclusão segue das premissas com base na inferência de uma relação de causa e efeito. Última modificação: 2025-01-22 17:01

Retire o cartão SD da câmera digital e insira-o no slot do leitor e, em seguida, conecte o leitor ao iPad. O aplicativo Fotos do iPad será aberto automaticamente em uma tela de importação. Toque para marcar as imagens que deseja transferir e toque em Importar ou apenas toque em Importar tudo para transferir o lote. Última modificação: 2025-01-22 17:01

Para usar seu telefone no México e no Canadá, assim como você faz nos EUA, você precisará de um plano pré-pago aT-Mobile ONE ou um plano SimplyPrepaid. Chamadas ilimitadas para telefones fixos e celulares nos três países. Textos ilimitados para praticamente qualquer lugar * sem custo extra. Última modificação: 2025-01-22 17:01

Embora um aplicativo iOS para uTorrent seja quase impossível de obter a aprovação da Apple tão cedo, o uTorrent planeja adicionar capacidade de converter vídeos e áudio em formatos reproduzíveis em iOS. No entanto, essa funcionalidade será implementada no touTorrent no futuro como parte de uma versão premium do uTorrent chamada uTorrent Plus. Última modificação: 2025-01-22 17:01

Conectar-se à conta de armazenamento do Azure usando SSMS No SSMS, vá para Conectar e selecione Armazenamento do Azure: especifique o nome da conta de armazenamento do Azure criada no Portal do Azure e a chave da conta. Última modificação: 2025-01-22 17:01

O analisador DOM destina-se a trabalhar com XML como um gráfico de objeto (uma estrutura semelhante a uma árvore) na memória - chamado de "Document Object Model (DOM)". Em primeiro lugar, o analisador percorre o arquivo XML de entrada e cria objetos DOM correspondentes aos nós no arquivo XML . Esses objetos DOM estão ligados entre si em uma estrutura semelhante a uma árvore. Última modificação: 2025-01-22 17:01

WEP, WPA e WPA2 são todos tipos de segurança de rede. O PSP precisa ter o tipo de segurança de rede definido para WEP, já que seu módulo WiFi não suporta WPA2, que está na maioria dos roteadores atualmente. Última modificação: 2025-01-22 17:01

Split IO / sec é a taxa de solicitações de disco físico que foram divididas em várias solicitações de disco durante o intervalo de amostragem. Um grande número de IO / s divididos indica que o disco está fragmentado e o desempenho está sendo afetado. Última modificação: 2025-01-22 17:01

O void main () indica que a função main () não retornará nenhum valor, mas o int main () indica que o main () pode retornar dados do tipo inteiro. Quando nosso programa é simples e não vai terminar antes de atingir a última linha do código, ou o código está livre de erros, podemos usar o voidmain (). Última modificação: 2025-01-22 17:01

Sim, os drives Flash USB 3.0 Integral e leitores de cartão são compatíveis com as portas USB 2.0 e USB 1.1. O USB 3.0 Flash Drive ou leitor de cartão funcionará na velocidade da porta, por exemplo, se você usar um USB 3.0 Flash Drive em seu laptop USB 2.0, ele funcionará na velocidade de USB 2.0. Última modificação: 2025-01-22 17:01

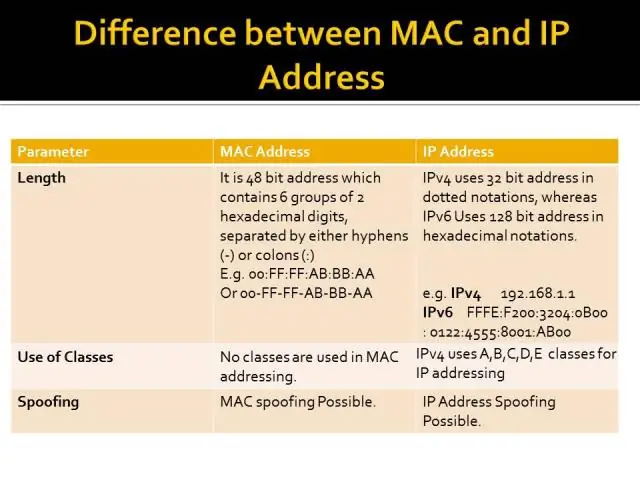

A principal diferença entre o endereço MAC e o endereço IP é que o endereço MAC é usado para garantir o endereço físico do computador. Ele identifica exclusivamente os dispositivos em uma rede. Embora os endereços IP sejam usados para identificar com exclusividade a conexão de rede com esse dispositivo, participe de uma rede. Última modificação: 2025-01-22 17:01

VÍDEO Além disso, como posso criar um aplicativo móvel? Vamos lá Etapa 1: Defina seus objetivos com um aplicativo móvel. Etapa 2: defina a funcionalidade e os recursos do seu aplicativo. Etapa 3: pesquise os concorrentes de seu aplicativo.. Última modificação: 2025-01-22 17:01

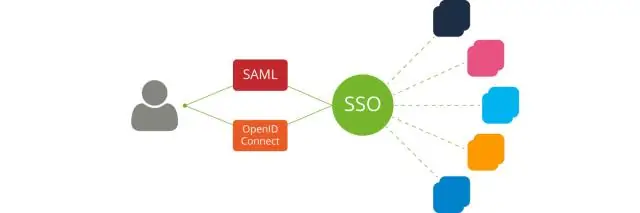

O logon único (SSO) é um sistema de identificação que permite que os sites usem outros sites confiáveis para verificar os usuários. Isso libera as empresas da necessidade de manter as senhas em seus bancos de dados, reduz a solução de problemas de login e diminui os danos que um hack pode causar. Os sistemas SSO funcionam como cartões de identificação. Última modificação: 2025-01-22 17:01

Copiar arquivos de seu computador local para uma VM do Azure e voltar Depois de clicar em Conectar, você será solicitado a abrir ou salvar o arquivo RDP da sessão remota em sua VM. Clique com o botão direito no arquivo RDP e escolha Editar no menu suspenso. Expanda as unidades e clique nas unidades locais que deseja compartilhar em sua máquina virtual (selecionei minha unidade C) e clique em OK. Última modificação: 2025-01-22 17:01

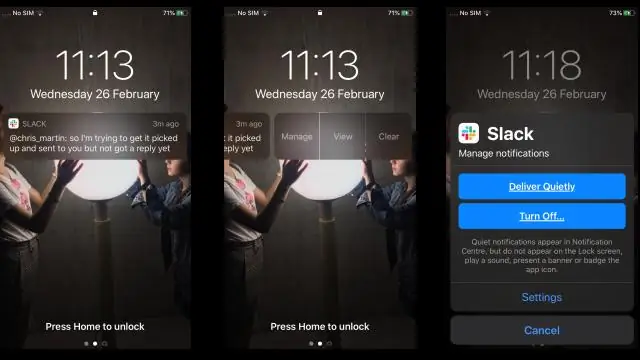

As atualizações de firmware só ficam disponíveis se você ativar a sincronização durante todo o dia e permitir que o aplicativo Fitbit seja executado em segundo plano. Com seu dispositivo Fitbit carregado nas proximidades, abra o aplicativo Fitbit. Toque na guia Hoje> sua foto de perfil> a imagem do seu dispositivo. Toque no botão rosa Atualizar. Última modificação: 2025-01-22 17:01

Os artefatos são comumente encontrados na tomografia computadorizada (TC) clínica e podem obscurecer ou simular a patologia. Existem muitos tipos diferentes de artefatos de TC, incluindo ruído, endurecimento de feixe, dispersão, pseudo-realce, movimento, feixe cônico, helicoidal, anel e artefatos de metal. Última modificação: 2025-01-22 17:01

Para copiar objetos de um bucket S3 para outro, siga estas etapas: Crie um novo bucket S3. Instale e configure a AWS Command Line Interface (AWS CLI). Copie os objetos entre os depósitos S3. Verifique se os objetos foram copiados. Atualize as chamadas API existentes para o novo nome do intervalo. Última modificação: 2025-01-22 17:01

Um buraco negro é quando um defensor consegue controlar o nome de domínio malicioso e redirecioná-lo para um servidor benigno que reúne informações sobre o sistema infectado. O Sinkhole da Anubis Networks é um desses servidores. Última modificação: 2025-01-22 17:01

Um sistema telefônico de 2 linhas, também chamado de sistema telefônico multilinha, é uma linha telefônica separada que pode ser usada para funções comerciais, como envio de fax, correio de voz remoto, conexão com a Internet ou para fornecer um segundo ramal para sua empresa. Última modificação: 2025-01-22 17:01

Como posso alterar o idioma em Code.org? Você pode alterar o idioma apresentado para a maioria dos quebra-cabeças em Code.org procurando por uma lista suspensa no canto inferior esquerdo. Clique nessa lista suspensa para escolher outras opções de idioma. Última modificação: 2025-01-22 17:01

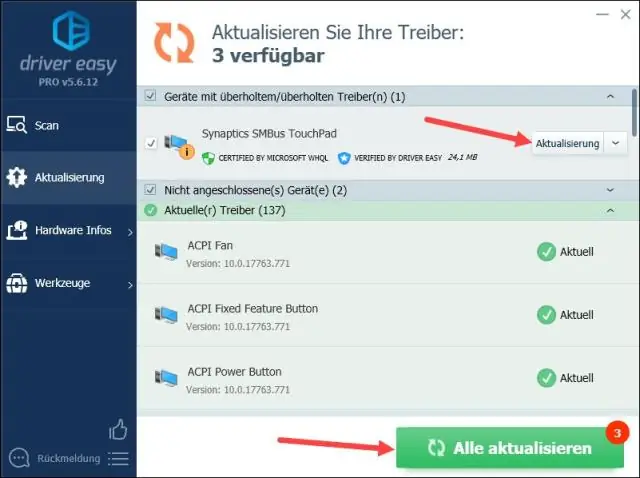

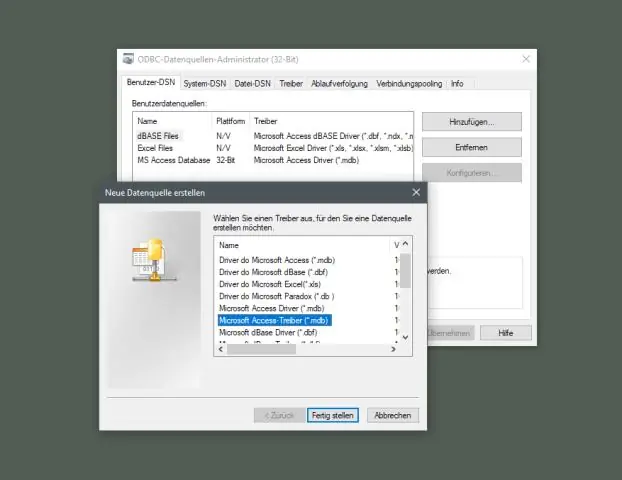

Crie uma fonte de dados ODBC em computadores de 64 bits No Windows Explorer, navegue até C: WindowssysWOW64. Clique duas vezes em odbcad32.exe. Clique na guia DSN do sistema. Clique em Adicionar. Role a lista para baixo, selecione SQL Server e clique em Concluir. Em Nome e descrição, digite o nome e uma descrição da fonte de dados ODBC que você está criando. Última modificação: 2025-01-22 17:01

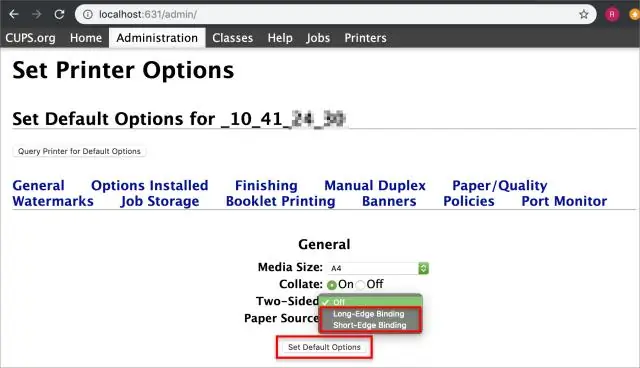

Clique no botão Iniciar e selecione Dispositivos e Impressoras à direita. Clique com o botão direito do mouse na impressora ou copiadora para a qual deseja desativar a impressão duplex e selecione Preferências de impressão. Na guia Acabamento (para impressoras HP) ou na guia Básico (para copiadoras Kyocera), desmarque Imprimir em ambos os lados. Clique OK. Última modificação: 2025-01-22 17:01

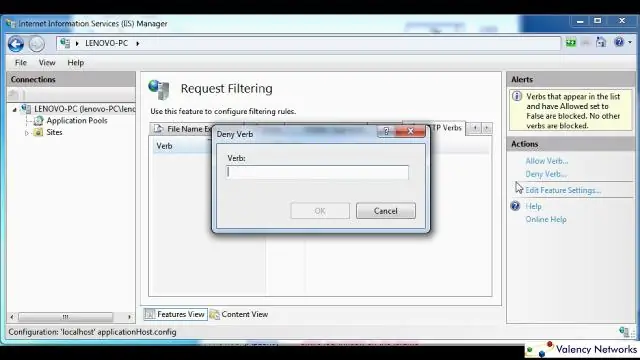

O método HTTP OPTIONS é usado para descrever as opções de comunicação para o recurso de destino. Este método permite que o cliente determine as opções e / ou requisitos associados a um recurso, ou as capacidades de um servidor, sem implicar em uma ação de recurso ou iniciar uma recuperação de recurso. Última modificação: 2025-01-22 17:01

Uma especificação de compilação é uma coleção de comandos de compilação e configurações relacionadas, no formato YAML, que o CodeBuild usa para executar uma compilação. Última modificação: 2025-01-22 17:01

A tendência de atribuir a causa ou responsabilidade de um certo comportamento ou ação à característica interna, ao invés de forças externas, é chamada de Atribuição Disposicional. Verificou-se que tendemos a usar atribuições internas ou disposicionais para explicar o comportamento dos outros ao invés do nosso próprio. Última modificação: 2025-01-22 17:01

Na plataforma Windows, você pode encontrar o caminho oracle_home no registro. Lá você encontrará um 'arquivo' chamado HOME; abra-o e você verá onde o Oracle foi instalado. Última modificação: 2025-01-22 17:01

A única vez em que você os usará é quando tiver uma conexão diferente para a tomada fêmea; você não os empurra para os fones de ouvido. os fones de ouvido beats têm orifício anaux .. cabos aux padrão são universais e cabem em todas as aberturas auxiliares regulares. Última modificação: 2025-01-22 17:01

Para verificar o uso da CPU e da memória física: Clique na guia Desempenho. Clique no Monitor de recursos. Na guia Monitor de recursos, selecione o processo que deseja revisar e navegue pelas várias guias, como Disco ou Rede. Última modificação: 2025-01-22 17:01

Certificado em Risco e Controle de Sistemas de Informação (CRISC) é uma certificação independente do fornecedor que valida as habilidades de um indivíduo nas áreas de controle de sistema de informação e gestão de risco. Última modificação: 2025-01-22 17:01

Varreduras de vulnerabilidade interna Varredura de vulnerabilidade é a identificação sistemática, análise e relatório de vulnerabilidades de segurança técnica que partes não autorizadas e indivíduos podem usar para explorar e ameaçar a confidencialidade, integridade e disponibilidade de negócios e dados técnicos e informações. Última modificação: 2025-01-22 17:01

No Windows 7, pelo menos (deve funcionar no Win8 também), você pode selecionar os arquivos, pressionar Shift e clicar com o botão direito. Agora você verá uma nova opção Copiar como caminho na qual pode clicar e colar os caminhos no Bloco de notas. Abra um bloco de notas e digite as linhas abaixo. Salve este arquivo com. Última modificação: 2025-01-22 17:01

Os ataques de injeção de SQL permitem que os invasores falsifiquem a identidade, adulterem os dados existentes, causem problemas de repúdio, como anulação de transações ou alteração de saldos, permitem a divulgação completa de todos os dados no sistema, destroem os dados ou os tornam indisponíveis de outra forma e tornam-se administradores do servidor de banco de dados. Última modificação: 2025-01-22 17:01

O Samsung Galaxy S10e é um smartphone verdadeiramente impressionante e uma ótima escolha se você não está comprando no nível de ponta. Samsung Galaxy S10e. O melhor telefone barato do mundo. Google Pixel 3a. Jogo de honra. Xiaomi Mi 9T Pro. OnePlus 6T. Apple iPhone XR. Samsung Galaxy A9. Nokia 7.2. Última modificação: 2025-01-22 17:01

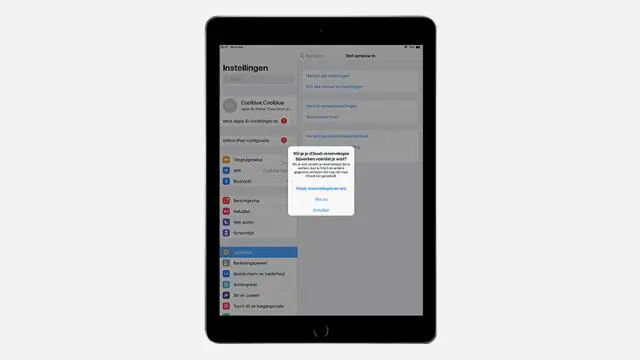

Para redefinir seu iPhone ou iPad, vá para Configurações> Geral> Redefinir e selecione Eliminar todo o conteúdo e configurações. Depois de digitar sua senha (se você tiver definido uma), você receberá uma caixa de aviso, com a opção de Apagar iPhone (ou iPad) no vermelho. Última modificação: 2025-01-22 17:01

Etapas Determine a potência necessária. Use uma página da Web de calculadora PSU ou software para ajudar a determinar seus requisitos. Pesquise quais conectores você precisa. Procure PSUs com classificações de alta eficiência. Determine a robustez da PSU. Verifique o número de trilhos. Obtenha uma PSU modular. Compare a amperagem de cada voltagem. Última modificação: 2025-01-22 17:01

Skimming e escanear são técnicas de leitura que usam movimentos rápidos dos olhos e palavras-chave para mover rapidamente através do texto para finalidades ligeiramente diferentes. Skimming está lendo rapidamente para obter uma visão geral do material. A digitalização está lendo rapidamente para encontrar fatos específicos. Última modificação: 2025-01-22 17:01