O comando chown muda o proprietário de um arquivo e o comando chgrp muda o grupo. No Linux, apenas o root pode usar o chown para alterar a propriedade de um arquivo, mas qualquer usuário pode alterar o grupo para outro grupo ao qual ele pertença. Última modificação: 2025-01-22 17:01

Digite seu nome de usuário e senha quando solicitado e você terá acesso aos menus de configuração do roteador. Dependendo do seu roteador, encontre o menu para Restrições de acesso do roteador ou Controles dos pais. Dentro deste menu, você pode definir quadros de tempo para permitir ou desabilitar o acesso à Internet para cada dispositivo. Última modificação: 2025-01-22 17:01

Como String não é um tipo primitivo, é uma classe (que possui métodos), enquanto integer, short, char etc. são todos primitivos (que não possuem métodos). Porque os tipos primitivos são apenas isso, primitivos. Eles não têm métodos. Última modificação: 2025-01-22 17:01

Um campo é uma classe, interface ou enum com um valor associado. Métodos no java. lang. refletir. A classe de campo pode recuperar informações sobre o campo, como nome, tipo, modificadores e anotações. Última modificação: 2025-01-22 17:01

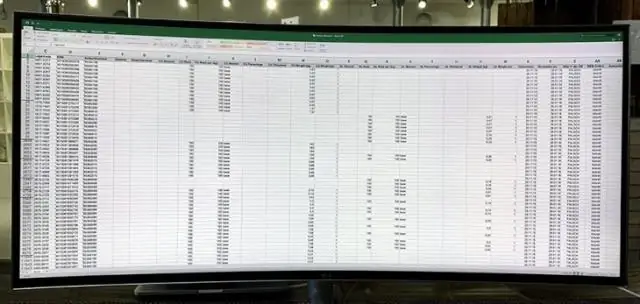

Abra o arquivo Excel no qual deseja mesclar planilhas de outras pastas de trabalho e faça o seguinte: Pressione Alt + F8 para abrir a caixa de diálogo Macro. Em Nome da macro, selecione MergeExcelFiles e clique em Executar. A janela padrão do explorer será aberta, você seleciona um ou mais cadernos de trabalho que deseja combinar e clica emAbrir. Última modificação: 2025-01-22 17:01

Organização lógica - os processos são compostos de módulos ou tamanhos variados, módulos compilados independentemente, módulos com diferentes necessidades de proteção até mesmo ao grau de compartilhamento. Organização física - normalmente uma organização de dois níveis: memória principal e memória secundária. Última modificação: 2025-01-22 17:01

O AWS Config é um serviço que permite avaliar, auditar e avaliar as configurações de seus recursos da AWS. O Config monitora e registra continuamente suas configurações de recursos da AWS e permite automatizar a avaliação das configurações registradas em relação às configurações desejadas. Última modificação: 2025-01-22 17:01

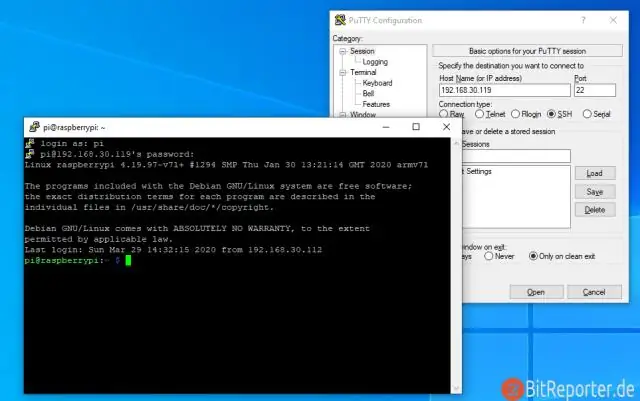

Para usar SSH com encaminhamento de X no PuTTY para Windows: Inicie seu aplicativo de servidor X (por exemplo, Xming). Certifique-se de que suas configurações de conexão para o sistema remoto tenham Ativar encaminhamento X11 selecionado; na janela 'PuTTYConfiguration', consulte Conexão> SSH> X11. Abra uma sessão SSH para o sistema remoto desejado:. Última modificação: 2025-01-22 17:01

Colocar novos dados em um modelo é mais fácil do que Youthink. Use uma dessas abordagens para adicionar seus dados: Clique em Power Pivot> Adicionar ao modelo de dados. Clique em Inserir> Tabela Dinâmica e marque Adicionar esses dados ao Modelo de Dados na caixa de diálogo Criar Tabela Dinâmica. Última modificação: 2025-01-22 17:01

Você precisa pagar pelo Microsoft Word? Não! É uma ótima notícia que o Microsoft Word e outros aplicativos do Office estão disponíveis online gratuitamente, já que você não precisa pagar pela funcionalidade básica. Se você nunca experimentou o Office Online, deve testá-lo para ver se funciona para as suas necessidades. Última modificação: 2025-01-22 17:01

O serviço de indexação (originalmente denominado IndexServer) era um serviço do Windows que mantinha um índice da maioria dos arquivos em um computador para melhorar o desempenho da pesquisa em PCs e redes de computadores corporativos. Índices atualizados sem intervenção do usuário. No Windows 7, ele foi substituído por um Windows Searchindexer mais recente. Última modificação: 2025-01-22 17:01

SGO significa 'Let's Go' Então agora você sabe - SGO significa 'Let's Go' - não nos agradeça. YW! O que significa SGO? SGO é um acrônimo, abreviatura ou gíria explicada acima, onde a definição SGO é fornecida. Última modificação: 2025-01-22 17:01

Use um (bom) modelo de documento de requisitos. Organize em uma estrutura hierárquica. Use identificadores para sua vantagem. Padronize a linguagem do seu documento de requisitos. Seja consistente com os imperativos. Certifique-se de que cada requisito é testável. Escreva os requisitos funcionais para serem neutros em termos de implementação. Última modificação: 2025-01-22 17:01

R foi desenvolvido principalmente como uma ferramenta para análise estatística e prototipagem rápida de um problema de análise de dados. Python, por outro lado, foi desenvolvido como uma linguagem orientada a objetos moderna de propósito geral na mesma linha de C ++ ou Java, mas com uma curva de aprendizado mais simples e comportamento mais flexível. Última modificação: 2025-01-22 17:01

Conecte-se ao SQL Server usando SSMS Em seguida, no menu Connect no Object Explorer, escolha o Database Engine … Em seguida, insira as informações para o nome do servidor (localhost), autenticação (SQL Server Authentication) e senha para o sauser e clique em o botão Conectar para conectar ao Servidor SQL. Última modificação: 2025-01-22 17:01

Para converter um arquivo de música AAC para o iniTunes no formato MP3: Selecione as músicas que deseja converter para MP3. Vá para o menu Arquivo. Selecione Converter. Selecione Criar versão MP3. Aguarde enquanto os arquivos são convertidos. Quando a conversão de AAC para MP3 for concluída, a biblioteca do iTunes contém uma cópia da música em cada formato. Última modificação: 2025-01-22 17:01

As classes Socket e ServerSocket são usadas para programação de soquete orientada para conexão e as classesDatagramSocket e DatagramPacket são usadas para programação de soquete sem conexão. A programação interna do cliente deve conhecer duas informações: Endereço IP do servidor e. Número da porta. Última modificação: 2025-01-22 17:01

Renomeie o banco de dados do Exchange 2016 do logon da GUI para o Exchange Admin Center. Navegue até Centro de administração do Exchange -> Servidores -> Bancos de dados. Selecione o banco de dados e clique em Editar. Última modificação: 2025-01-22 17:01

Faça suas próprias fontes manuscritas - FreePreview YourFonts.com é um gerador de fontes online que permite que você crie suas próprias fontes OpenType em alguns minutos. Vá fazer sua própria caligrafia como um afont! Apenas $ 9,95 (mais $ 5,00 se você carregar as duas páginas de modelo) - só compre se estiver satisfeito. Última modificação: 2025-01-22 17:01

8 respostas. UTF-8 é uma codificação multibyte que pode representar qualquer caractere Unicode. ISO 8859-1 é uma codificação de byte único que pode representar os primeiros 256 caracteres Unicode. Ambos codificam ASCII exatamente da mesma maneira. Última modificação: 2025-01-22 17:01

Se o Safari estiver lento, parar de responder, fechar inesperadamente ou tiver outros problemas. O problema pode ser causado por uma extensão Safari, plug-in de Internet ou outro complemento. Se você tiver complementos instalados, um complemento pode estar causando o problema. Última modificação: 2025-01-22 17:01

Qual impressora tem os cartuchos de tinta mais baratos2019 Canon PIXMA MX922. A Canon PIXMA MX922 é uma das impressoras mais populares do mercado, ela vem com muitos recursos excelentes e traz recursos sem fio para o seu escritório em casa. Epson Expression ET-2750 EcoTank. HP Envy 4520. Brother MFC-J480DW. CANON PIXMA iX6820. HP ENVY 7640. HP OfficeJet Pro 6968. Última modificação: 2025-01-22 17:01

O token é uma string de texto incluída no cabeçalho da solicitação. Na guia de solicitação de autorização, selecione Bearer Token na lista suspensa Tipo. No campo Token, insira o valor da sua chave de API - ou para aumentar a segurança, armazene-o em uma variável e faça referência à variável por nome. Última modificação: 2025-01-22 17:01

Pre- um prefixo que ocorre originalmente em palavras emprestadas do latim, onde significava “antes” (impedir; prevenir); aplicado livremente como um prefixo, com os significados “antes de”, “antes de”, “cedo”, “antes”, “antes”, “antes de” e com outros significados figurativos (pré-escola; pré-guerra; pré-pagamento; pré-oral; pré-frontal). Última modificação: 2025-01-22 17:01

Quando Lean Six Sigma é aplicado às empresas, há benefícios significativos em termos de melhor tempo de entrega, redução de custos e melhoria da qualidade. A USArmy adotou Lean Six Sigma para atender às suas necessidades crescentes de eliminar o desperdício de tempo, dinheiro e material. Última modificação: 2025-01-22 17:01

Um Cursor é um ponteiro para esta área de contexto. O Oracle cria uma área de contexto para processar uma instrução SQL que contém todas as informações sobre a instrução. A PL / SQL permite que o programador controle a área de contexto por meio do cursor. Um cursor contém as linhas retornadas pela instrução SQL. Última modificação: 2025-01-22 17:01

Economize espaço com o OneDrive Com o OneDrive Files On-Demand, você pode: Economizar espaço no seu dispositivo criando arquivos apenas online. Defina os arquivos e pastas para que estejam sempre disponíveis localmente em seu dispositivo. Consulte informações importantes sobre os arquivos, como se eles são compartilhados. Última modificação: 2025-01-22 17:01

Qual é o objetivo da segunda etapa do processo de solução de problemas: Analisar o problema?. Última modificação: 2025-01-22 17:01

Passo 1: Escreva um programa básico em Swift com seu editor favorito. Passo 2: Abra 'Swift for Windows 1.6' e clique em 'Selecionar Arquivo' para escolher o seu arquivo. Etapa 3: Clique em 'Compilar' para compilar seu programa. Etapa 4: Clique em 'Executar' para executar no Windows. Última modificação: 2025-01-22 17:01

Embora você possa adicionar um ref ao componente filho, esta não é uma solução ideal, pois você obteria apenas uma instância do componente em vez de um nó DOM. Além disso, isso não funcionaria com componentes de função. Se você usar o React 16.3 ou superior, recomendamos o encaminhamento de referência para esses casos. Última modificação: 2025-01-22 17:01

Clique com o botão direito em qualquer elemento para o qual deseja que o xpath e clique em 'Inspecionar Elemento' e novamente dentro do Inspetor, clique com o botão direito no elemento e clique em 'Copiar Xpath'. No Chrome: clique com o botão direito em 'inspecionar' no item que você está tentando encontrar no xpath. Clique com o botão direito na área destacada no console. Vá para Copiar xpath. Última modificação: 2025-01-22 17:01

Na maioria dos círculos de big data, eles são chamados de quatro Vs: volume, variedade, velocidade e veracidade. (Você pode considerar um quinto valor V). Última modificação: 2025-01-22 17:01

Cria um GUID maior do que qualquer GUID gerado anteriormente por esta função em um computador especificado desde que o Windows foi iniciado. NEWSEQUENTIALID é um wrapper sobre a função UuidCreateSequential do Windows, com algum embaralhamento de bytes aplicado. Aviso. A função UuidCreateSequential tem dependências de hardware. Última modificação: 2025-01-22 17:01

O uso de 50 versus 60 Hz é puramente devido a razões históricas, com empresas nos Estados Unidos fabricando equipamentos de 60 Hz e aquelas na Europa fabricando equipamentos 50Hze para que tenham o monopólio. Essa rivalidade levou à divisão que você vê hoje. Última modificação: 2025-01-22 17:01

Construa seu autor / criador de formulário de análise de documento. Contexto (local e momento de criação do documento) Público-alvo. Finalidade para a criação do documento. Tipo de documento (fotografia, panfleto, documento emitido pelo governo, artigo de jornal, diário, etc.) Principais pontos expressos no documento. Última modificação: 2025-01-22 17:01

No entanto, você tem controles para alternar a luz de fundo manualmente, mas pode não estar disponível em versões anteriores do teclado Surface. As duas primeiras teclas ao lado da tecla Esc no teclado acima, aquelas com as teclas de função F1 e F2, controlam a luz de fundo do teclado no dispositivo Superfície. Última modificação: 2025-01-22 17:01

Os conkers são a semente do castanheiro-da-índia. Não os colha da árvore, eles não estarão maduros e ainda podem estar macios no meio. A castanha-da-índia deixará as conkers no chão naturalmente quando estiverem maduras (isto é, quando nossos registradores nos dizem que viram sua primeira conker madura do ano). Última modificação: 2025-01-22 17:01

Um if aninhado em C é uma instrução if que é o alvo de outra instrução if. As instruções if aninhadas significam uma instrução if dentro de outra instrução if. Sim, tanto C quanto C ++ nos permitem aninhar instruções if dentro de instruções if, ou seja, podemos colocar uma instrução if dentro de outra instrução if. Última modificação: 2025-01-22 17:01

Para alterar as configurações padrão para cada nova pasta de trabalho, vá para o botão Office, escolha 'Opções do Excel' e vá para a seção 'Ao criar novas pastas de trabalho'. Escolha as configurações adequadas para você e quando estiver satisfeito, clique em OK. Última modificação: 2025-01-22 17:01

Uma câmera é um instrumento óptico usado para capturar imagens ainda ou para registrar imagens em movimento, que são armazenadas em um meio físico, como em um sistema digital ou em um filme fotográfico. Uma câmera consiste em uma lente que focaliza a luz da cena e um corpo de câmera que mantém o mecanismo de captura de imagem. Última modificação: 2025-01-22 17:01