Clique em Iniciar-> Executar, digite cmd e pressione Enter. Digiteipconfig / release na janela de prompt, pressione Enter, isso irá liberar a configuração de IP atual. Digite ipconfig / renew na janela de prompt, pressione Enter, aguarde um pouco, o servidor DHCP atribuirá um novo endereço IP para o seu computador. Última modificação: 2025-01-22 17:01

Existem alguns comandos que salvam as capturas de tela diretamente em um arquivo de imagem (por exemplo, pressionando Windows + PrtScn no teclado). Ao fazer isso, os arquivos são salvos na pasta Capturas de tela encontrada em sua biblioteca de Imagens. Se desejar, você pode alterar o local da pasta Screenshots. Última modificação: 2025-01-22 17:01

® Nossa proteção mais abrangente para o seu dispositivo e tudo nele, a partir de US $ 7 por mês, dependendo do seu dispositivo. Proteção: Deve se inscrever em até 30 dias após a compra qualificada. Até 3 reivindicações aprovadas em 12 meses contínuos. período para danos acidentais, perda ou roubo com franquia de até $ 249. Última modificação: 2025-01-22 17:01

O programa funciona perfeitamente em qualquer PC e não deve precisar de nenhuma renovação. Após a instalação, abra o aplicativo KMSpico. Clique no botão ativar na cor vermelha. Com apenas um clique você irá ativar o Microsoft Office e o Windows instalado no seu PC. Última modificação: 2025-01-22 17:01

Ele simplesmente chama uma função fornecida em cada elemento em sua matriz. Este retorno de chamada pode alterar a matriz de chamada. Enquanto isso, o método map () também chamará uma função fornecida em cada elemento da matriz. A diferença é que map () utiliza valores de retorno e realmente retorna um novo Array do mesmo tamanho. Última modificação: 2025-01-22 17:01

Tizen é um sistema operacional de código aberto baseado em Linux. O Tizen foi desenvolvido em parte para fornecer um tipo de sistema operacional unificado em vários dispositivos de tecnologia, como smartphones, dispositivos vestíveis, painéis de carros e, você entendeu, TVs. Interfaces de Smart TV às vezes são mal projetadas e confusas. Última modificação: 2025-01-22 17:01

Em C #, HashSet é uma coleção não ordenada de elementos exclusivos. Esta coleção é apresentada no .net 3.5. Ele suporta a implementação de conjuntos e usa a tabela de hash para armazenamento. Última modificação: 2025-01-22 17:01

O sumidouro de DNS permite que o dispositivo da Palo Alto Networks forje uma resposta a uma consulta DNS para um domínio / URL malicioso conhecido e faz com que o nome de domínio malicioso seja resolvido para um endereço IP definível (IP falso) que é fornecido ao cliente. Última modificação: 2025-01-22 17:01

As contas do queimador são perfis sociais anônimos usados por celebridades (e outras) para postar em terceira pessoa sobre si mesmas, assediar pessoas ou solicitar encontros. Basicamente, qualquer coisa que eles não gostariam de fazer com sua conta real. Pense nisso como um telefone queimador. Última modificação: 2025-01-22 17:01

De acordo com as estatísticas reveladas no Statista, aproximadamente 2 bilhões de usuários usaram sites e aplicativos de redes sociais em 2015. Saiba mais sobre esses sites populares de mídia social 1 - Facebook. 2 - WhatsApp. 4 - WeChat. 5 - QZone. 6 - Tumblr. 7 - Instagram. 8 - Twitter. 9 - Google+ (não está mais disponível). Última modificação: 2025-01-22 17:01

FAT32 Então, como formato meu disco rígido externo para o PlayStation 4? Formate o seu disco rígido Vá para Configurações> Dispositivos> Dispositivos de armazenamento USB e selecione seu disco rígido externo. Selecione Formatar como armazenamento estendido e toque em X.. Última modificação: 2025-01-22 17:01

O método getAbsolutePath () faz parte da classe File. Esta função retorna o caminho absoluto do objeto de arquivo fornecido. Se o nome do caminho do objeto de arquivo for absoluto, ele simplesmente retornará o caminho do objeto de arquivo atual. Por exemplo: se criarmos um objeto de arquivo usando o caminho como “programa. Última modificação: 2025-01-22 17:01

Olá, Os logs nessa pasta são necessários para diagnosticar problemas com a instalação do Windows Updates, você pode excluir todos os logs, exceto CBS.log porque ele estará em uso e exigirá permissões. a pasta para remover logs antigos, compactá-los, etc. Última modificação: 2025-01-22 17:01

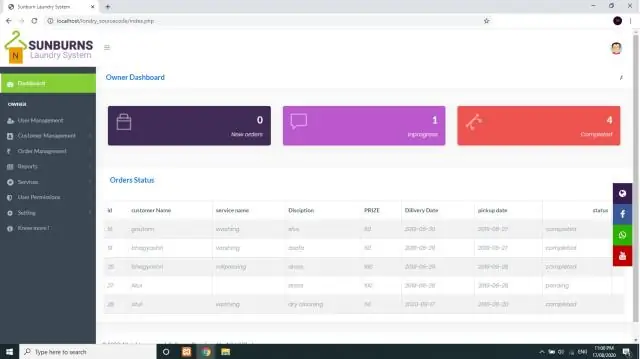

Software de gerenciamento de projeto. Última modificação: 2025-01-22 17:01

Aqui estão as instruções para desativar as referências estruturadas (fórmulas de tabela): Clique em Arquivo> Opções no Excel. Clique na opção Fórmulas no menu do lado esquerdo. Na seção Trabalhando com Fórmulas, desmarque a caixa que diz “Usar nomes de tabelas em fórmulas”. pressione OK. Última modificação: 2025-01-22 17:01

Impressoras mais caras IBM Infoprint 2085 - $ 30.800. HP LaserJet 1160 - $ 20.000. Lexmark X854e MFP - $ 17.000. Xerox Phaser 7400DXF - $ 7.600. Canon imagePROGRAF W8200 - $ 7.200. Epson Stylus Pro 10600 - $ 6.500. Ricoh Aficio CL7300DT - $ 5.700. Última modificação: 2025-01-22 17:01

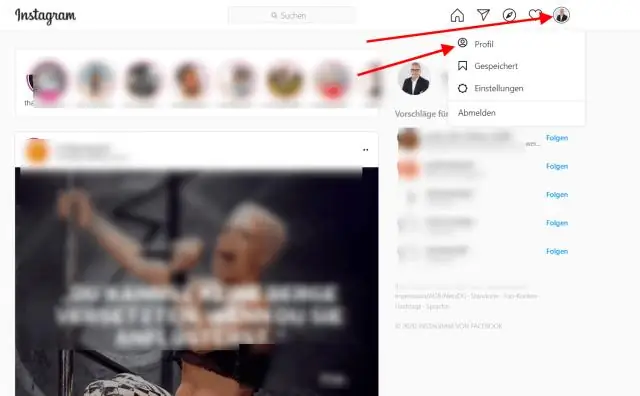

Fechando sua conta Setmore Clique no ícone Conta no canto superior direito e selecione Plano de conta no menu suspenso. 2. No menu Plano de conta, role até o final e clique no link 'Fechar minha conta. Última modificação: 2025-01-22 17:01

Java - a interface do conjunto. Um conjunto é uma coleção que não pode conter elementos duplicados. Ele modela a abstração matemática do conjunto. Set também adiciona um contrato mais forte sobre o comportamento das operações equals e hashCode, permitindo que as instâncias de Set sejam comparadas de forma significativa, mesmo se seus tipos de implementação forem diferentes. Última modificação: 2025-01-22 17:01

A localização da antena celular primária quase sempre será na extremidade inferior do dispositivo. Última modificação: 2025-01-22 17:01

Como qualquer linguagem, QBasic tem regras sobre como o código deve ser escrito para que o interpretador possa ler e executar o código. Essas regras são chamadas de sintaxe. Com QBasic, os números de linha são opcionais. As linhas também podem receber um rótulo (nome do texto) em vez de um número. Última modificação: 2025-01-22 17:01

Ligue para o número de fax que você está enviando para um telefone: Se você não ouvir os tons de fax, o fax que está recebendo pode estar desligado ou desconectado. Se a chamada falhar ou não houver tom de discagem, verifique se outro telefone ou dispositivo está mantendo a linha aberta. Última modificação: 2025-01-22 17:01

Etapas de configuração do Netgear Nighthawk R6900P Remova todos os cabos que se conectam ao computador. Conecte o adaptador de energia do modem e verifique a luz de energia para garantir que o modem está ligado. Conecte o roteador. Conecte o roteador ao computador. Conecte o adaptador de energia do roteador e verifique a luz de energia para garantir que o roteador está ligado. Última modificação: 2025-01-22 17:01

Você pode escapar de String em Java colocando uma barra invertida entre aspas duplas, por exemplo 'pode ser escapado como' se ocorrer dentro da própria String. Isso é bom para uma string JSON pequena, mas substituir manualmente cada aspas duplas pelo caractere de escape, mesmo para um JSON de tamanho médio, é demorado, enfadonho e sujeito a erros. Última modificação: 2025-01-22 17:01

Basta adicionar data-toggle = 'collapse' e um data-target ao elemento para atribuir automaticamente o controle de um ou mais elementos recolhíveis. O atributo data-target aceita um seletor CSS ao qual aplicar o recolhimento. Certifique-se de adicionar o recolhimento da classe ao elemento recolhível. Última modificação: 2025-01-22 17:01

Este módulo permite definir novas variáveis. As variáveis são definidas em uma base de host por host, assim como os fatos descobertos pelo módulo de configuração. Essas variáveis estarão disponíveis para execuções subsequentes durante uma execução do livro de jogadas do ansible. Defina armazenável em cache como sim para salvar variáveis em execuções usando um cache de fatos. Última modificação: 2025-01-22 17:01

Uma chave estrangeira significa que os valores em uma tabela também devem aparecer em outra tabela. A tabela referenciada é chamada de tabela-mãe, enquanto a tabela com a chave estrangeira é chamada de tabela-filha. A chave estrangeira na tabela filha geralmente fará referência a uma chave primária na tabela pai. Última modificação: 2025-06-01 05:06

A API REST do OneDrive é uma parte da API do Microsoft Graph que permite que seu aplicativo se conecte ao conteúdo armazenado no OneDrive e no SharePoint. Essas APIs REST são parte do Microsoft Graph, uma API comum para serviços Microsoft. Última modificação: 2025-01-22 17:01

Por ser conectado ao sistema elétrico, um cabo de extensão pode ser conectado a ele. Esta é a única vez em que é aceitável conectar um cabo de extensão a um filtro de linha. Os cabos de extensão são apenas para uso temporário e não devem ser deixados conectados a tomadas quando não estiverem sendo usados ativamente. Última modificação: 2025-01-22 17:01

Como instalar um programa de software a partir de um arquivo ISO Monte o arquivo ISO no Windows 10 ou 8.1. No Windows 10 ou 8.1, baixe o arquivo ISO. Drive Virtual. Isso abre uma unidade virtual a partir da qual você pode instalar o software. Ejetar unidade virtual. Monte o arquivo ISO no Windows 7. Execute a instalação. Desmonte a unidade virtual. Grave o arquivo ISO em disco. Instalar via disco. Última modificação: 2025-01-22 17:01

Para que uma memória vá para o armazenamento (ou seja, memória de longo prazo), ela tem que passar por três estágios distintos: Memória Sensorial, Memória de Curto Prazo (isto é, Memória de Trabalho) e, finalmente, Memória de Longo Prazo. Essas etapas foram propostas pela primeira vez por Richard Atkinson e Richard Shiffrin (1968). Última modificação: 2025-06-01 05:06

A S Pen é uma caneta indutiva. O visor do Note tem o que é chamado de digitalizador ativo sob o vidro. Quando a S Pen se aproxima da tela, o campo magnético do digitalizador ativo induz uma corrente que alimenta seus circuitos internos. Última modificação: 2025-01-22 17:01

DIGISIGN é um serviço público de assinaturas eletrônicas juntamente com o carimbo de data / hora anexado a cada documento ou transação eletrônica, apoiado pela autenticidade de dados pessoais ou entidades de clientes que são registrados e verificados através de processos KYC online e offline e também com funções anti-negação. Última modificação: 2025-01-22 17:01

Árvore de decisão - regressão. A árvore de decisão cria modelos de regressão ou classificação na forma de uma estrutura de árvore. O nó de decisão superior em uma árvore que corresponde ao melhor preditor chamado nó raiz. As árvores de decisão podem lidar com dados categóricos e numéricos. Última modificação: 2025-01-22 17:01

SQL é uma linguagem padrão industrial para processamento de banco de dados relacional. O Visual Basic usa SQL para criar novos conjuntos de registros. Defina a propriedade OrigemDoRegistro dos controles de dados para uma consulta SQL e execute um método Refresh. Visual Basic usa SQL para selecionar campos e registros de uma tabela e unir os campos de tabelas de linha. Última modificação: 2025-01-22 17:01

Procedimento Clique com o botão direito na máquina virtual e selecione Migrar. Clique em Change storage only e clique em Next. Selecione o formato dos discos da máquina virtual. Selecione uma política de armazenamento de máquina virtual no menu suspenso VMStorage Policy. Selecione o local do armazenamento de dados onde deseja armazenar os arquivos da máquina virtual. Última modificação: 2025-01-22 17:01

Um texto é uma unidade de significado para interpretação e compreensão. Nos estudos de mídia, um texto pode ser um programa de TV, filme, videogame, site, livro, música, podcast, artigo de jornal, tweet ou aplicativo. Os textos são importantes porque são portadores de comunicação e motores de significado. Última modificação: 2025-01-22 17:01

A linha pontilhada no meio da letra A, abaixo, é chamada de linha de espelho, porque se você colocar um espelho ao longo dela, o reflexo será exatamente igual ao original. Outro nome para uma linha de espelho é linha de simetria. Este tipo de simetria também pode ser chamado de simetria reflexiva ou simetria reflexiva. Última modificação: 2025-01-22 17:01

No conceito NET, qualquer processo que execute código não gerenciado não terá nenhum domínio de aplicativo. A Figura 2 ajudará você a entender melhor o conceito. O processo A executa o código gerenciado com um domínio de aplicativo, enquanto o processo B executa o código gerenciado com três domínios de aplicativo. Última modificação: 2025-01-22 17:01

A Apple disse que está trabalhando em estreita colaboração com a Foxconn para resolver o problema, mas a Chinese Labor Watch afirma que a Apple está permitindo que a Foxconn continue usando os trabalhadores, apesar de tecnicamente violar a lei chinesa. Última modificação: 2025-01-22 17:01

Tudo o que você precisa fazer é, quando o dispositivo virtual do Windows estiver em execução, vá para Dispositivos -> Inserir imagem de CD de adições de convidados, conforme mostrado na imagem abaixo. Isso montará o CD mais recente / atual do VBox Guest Additions como uma unidade para atualização. Agora abra Meu Computador ou Meu PC e abra o CD de Adições de Convidados. Última modificação: 2025-01-22 17:01