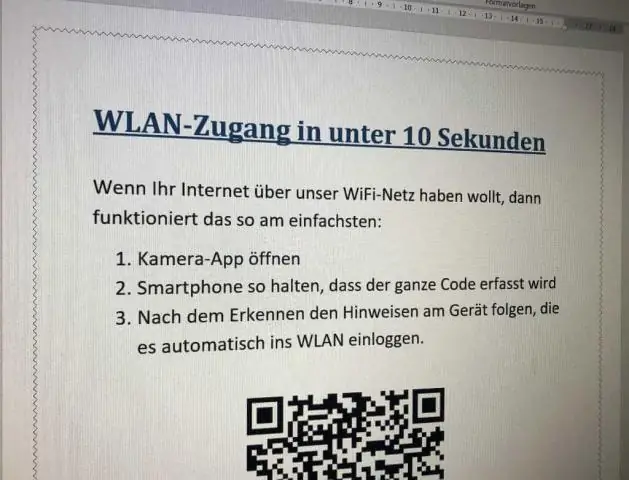

Passos Reúna os detalhes do seu WiFi. Você precisará do seu nome de rede (SSID), tipo de criptografia e senha. Selecione seu tipo de criptografia. Digite o nome da sua rede. Digite sua senha WI-Fi. Clique em Gerar !. Clique em Imprimir !. Mostre o código QR onde quiser. Última modificação: 2025-01-22 17:01

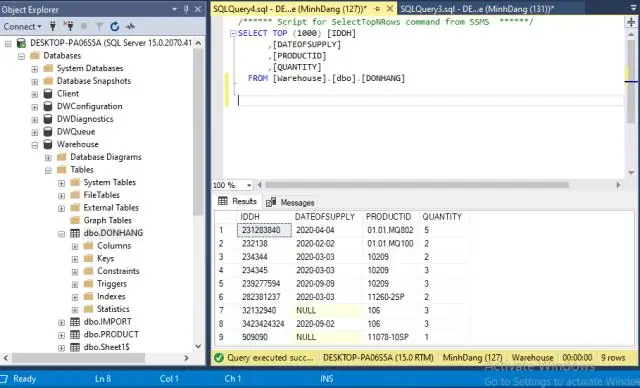

MS SQL Server - Como obter Data apenas a partir do valor datetime? SELECT getdate (); CONVERT (data_type [(comprimento)], expressão [, estilo]) SELECT CONVERT (VARCHAR (10), getdate (), 111); SELECT CONVERT (data, getdate ()); 1º de setembro de 2018 12h00. SELECT DATEADD (dd, 0, DATEDIFF (dd, 0, GETDATE ())); CAST (expressão AS data_type [(comprimento)]) SELECT CAST (getdate () AS data);. Última modificação: 2025-01-22 17:01

Na estatística descritiva, as estatísticas resumidas são usadas para resumir um conjunto de observações, a fim de comunicar a maior quantidade de informações da forma mais simples possível. Os estatísticos geralmente tentam descrever as observações em. Uma medida de localização ou tendência central, como a média aritmética. Última modificação: 2025-01-22 17:01

Palavras-chave mais pesquisadas: Listas dos termos de pesquisa mais populares do Google nas categorias Palavras mais pesquisadas no Google Rank Search por palavra-chave Volume 1 Facebook 2.147.483.647 2 Youtube 1.680.000.000 3 Google 923.000.000. Última modificação: 2025-01-22 17:01

O significado de IMAO IMAO significa 'In My Arrogant Opinion' Então agora você sabe - IMAO significa 'In My Arrogant Opinion' - não nos agradeça. YW! O que significa IMAO? IMAO é um acrônimo, abreviatura ou gíria explicada acima, onde a definição IMAO é fornecida. Última modificação: 2025-01-22 17:01

(Grego> Latim: aquilo que é empurrado em algo; cunha, rolha; interpolação, obstrução; de 'jogar em' ou 'jogar em'). Última modificação: 2025-01-22 17:01

Se precisar usar uma conta VPN em muitos dispositivos, você deve escolher um serviço VPN que permita fazer isso. Ao selecionar um provedor VPN, preste atenção ao seu limite de conexões simultâneas (às vezes, é chamado de vários logins). A maioria das VPNs permitem pessoalmente 1 ou 2 conexões simultâneas. Última modificação: 2025-01-22 17:01

A Runtime Exception é a classe pai em todas as exceções da linguagem de programação Java que devem travar ou quebrar o programa ou aplicativo quando ocorrerem. Ao contrário das exceções que não são consideradas como exceções de tempo de execução, as exceções de tempo de execução nunca são verificadas. Última modificação: 2025-01-22 17:01

Loopback é um Nó de código aberto altamente extensível. estrutura js que pode ser usada para construir APIs REST dinâmicas de ponta a ponta. Com pouco ou nenhum código, o Loopback oferece a você o poder de: Criar APIs rapidamente. Conecte suas APIs a fontes de dados, como bancos de dados relacionais, MongoDB, APIs REST, etc. Última modificação: 2025-01-22 17:01

Um afixo muda o significado de uma palavra. Um afixo pode ser anexado ao início ou ao final de uma raiz ou palavra raiz. Se um afixo for anexado ao início de uma palavra, é chamado de prefixo. Se um afixo for anexado ao final de uma palavra, é chamado de sufixo. Última modificação: 2025-01-22 17:01

Um SSD é muito mais rápido e oferece um desempenho notavelmente melhor quando se trata de jogos, especialmente entre os tempos de carregamento. Os HDDs, por outro lado, têm uma vida útil mais longa e são muito mais econômicos como uma solução de armazenamento de alto volume. Última modificação: 2025-01-22 17:01

Um wireframe (também conhecido como 'esqueleto') é uma representação estática e de baixa fidelidade de diferentes layouts que formam um produto. É uma representação visual de uma interface usando apenas formas simples (wireframes parecem ter sido projetados com fios e é daí que vem o nome). Última modificação: 2025-01-22 17:01

Métodos clássicos como ETS e ARIMA superam o aprendizado de máquina e os métodos de aprendizado profundo para previsão de uma etapa em conjuntos de dados univariados. Métodos clássicos como Theta e ARIMA superam o aprendizado de máquina e os métodos de aprendizado profundo para previsão de várias etapas em conjuntos de dados univariados. Última modificação: 2025-01-22 17:01

Cada modelo do Squarespace tem seu próprio código especializado, o que significa que você não pode misturar e combinar recursos de modelos diferentes. Por exemplo, você não pode adicionar uma página de índice de um modelo e, em seguida, usar uma página da galeria de modelo diferente. Última modificação: 2025-01-22 17:01

Encontrar links usados em fórmulas Pressione Ctrl + F para abrir a caixa de diálogo Localizar e Substituir. Clique em Opções. Na caixa Localizar, digite. Na caixa Dentro, clique em Pasta de trabalho. Na caixa Examinar, clique em Fórmulas. Clique em Encontrar tudo. Na caixa de listagem exibida, procure na coluna Fórmula as fórmulas que contêm. Última modificação: 2025-01-22 17:01

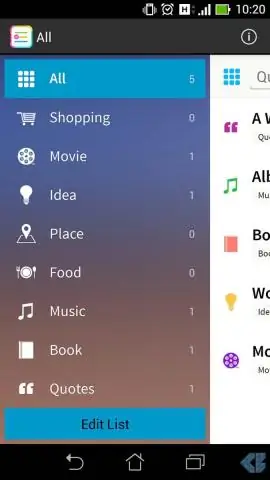

Qualquer pessoa com quem você compartilhar pode rotular, colorir, arquivar ou adicionar lembretes sem alterar a nota para outras pessoas. Se você deseja compartilhar uma nota, mas não deseja que outras pessoas a editem, envie uma nota do Keep com outro aplicativo. No seu telefone ou tablet Android, abra o aplicativo Google Keep. Toque na nota que deseja compartilhar. Última modificação: 2025-01-22 17:01

Um plano de segurança do sistema ou SSP é um documento que identifica as funções e recursos de um sistema, incluindo todo o seu hardware e o software instalado no sistema. Última modificação: 2025-01-22 17:01

O -T4 é para o modelo de velocidade, esses modelos são o que informa ao nmap a rapidez com que a varredura deve ser realizada. O modelo de velocidade varia de 0 para lento e furtivo a 5 para rápido e óbvio. Última modificação: 2025-01-22 17:01

Plano de dados refere-se a todas as funções e processos que encaminham pacotes / quadros de uma interface para outra. Plano de controle refere-se a todas as funções e processos que determinam qual caminho usar. Protocolos de roteamento, spanning tree, ldp, etc. são exemplos. Última modificação: 2025-01-22 17:01

Crie um novo repositório no GitHub. Abra TerminalTerminalGit Bash. Altere o diretório de trabalho atual para seu projeto local. Inicialize o diretório local como um repositório Git. Adicione os arquivos em seu novo repositório local. Confirme os arquivos que você testou em seu repositório local. Última modificação: 2025-01-22 17:01

Configuração simples por meio do uso de computador com navegador da web. Após a configuração, basta conectar o adaptador Wi-Fi na porta Ethernet do seu equipamento com fio. Este repetidor profissional de Wi-Fi pode não apenas transformar equipamentos com fio em dispositivos Wi-Fi, mas também estender o alcance de cobertura da rede Wi-Fi existente. Última modificação: 2025-01-22 17:01

Nesta página Instalação e configuração passo a passo Servidor OpenLDAP. Passo 1. Requisitos Passo 2. Inicie o serviço. Etapa 3. Crie a senha do usuário root do LDAP. Passo 4. Atualize /etc/openldap/slapd.conf para a senha de root. Etapa 5. Aplicar mudanças. Etapa # 6. Crie usuários de teste. Etapa # 7. Migrar usuários locais para LDAP. Última modificação: 2025-01-22 17:01

O modelo de entrada-processo-saída (IPO), ou padrão de entrada-processo-saída, é uma abordagem amplamente utilizada em análise de sistemas e engenharia de software para descrever a estrutura de um programa de processamento de informações ou outro processo. Última modificação: 2025-01-22 17:01

Abra o aplicativo Configurações. Toque em Wi-Fi e mude o controle deslizante na próxima tela para ligado / verde. SeuiPhone irá gerar uma lista de redes sem fio disponíveis em Escolha uma Rede. Última modificação: 2025-01-22 17:01

Gire a base no sentido anti-horário para separar a câmera da base. Faça furos de localização na base. Coloque a base com orifícios de localização contra a parede (o sinal da seta deve ficar para cima) e marque-os com uma caneta. Perfure no ponto marcado. Aparafuse a base na parede. Monte sua câmera. Última modificação: 2025-01-22 17:01

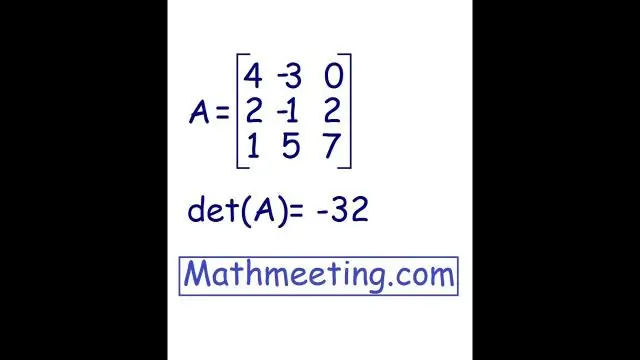

A multiplicação de matrizes 2x3 e 3x3 é possível e a matriz de resultado é uma matriz 2x3. Última modificação: 2025-01-22 17:01

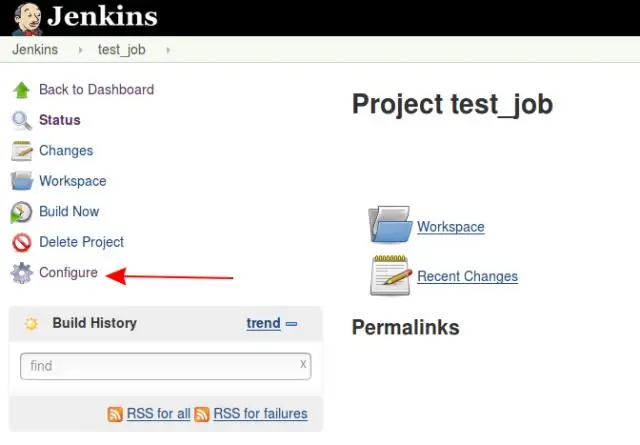

Cron é o agendador de tarefas embutido - execute coisas em horários fixos, repita-os etc. Na verdade, o Jenkins usa algo como a sintaxe cron quando você especifica horários específicos em que deseja que um trabalho seja executado. Última modificação: 2025-01-22 17:01

Influenciado: Jython; Apache Groovy; JavaScript. Última modificação: 2025-01-22 17:01

Gerando um VSTS Personal Access Token (PAT) Na página do VSTS, no canto superior direito, clique na imagem do seu perfil e clique em Segurança. Na página Tokens de acesso pessoais, clique em Adicionar. Quando o token for criado, anote-o, pois ele não pode ser visualizado novamente. Última modificação: 2025-01-22 17:01

Sobre OnTheHub. OnTheHub se dedica a remover as barreiras à educação, fornecendo aos alunos e professores softwares gratuitos e com desconto dos principais editores do mundo. Com o OnTheHub, alunos e educadores economizam até 90% em software acadêmico e podem até obter produtos gratuitamente. Última modificação: 2025-01-22 17:01

Arquivos de conjunto de dados R Uma das maneiras mais simples de salvar seus dados é salvá-los em um arquivo RData com a função save (). R salva seus dados na pasta de trabalho no disco do seu computador em um arquivo binário. Última modificação: 2025-01-22 17:01

Definição de dac 'embaraçado'. Pronunciado das-ed ordas. Última modificação: 2025-01-22 17:01

Como mover seus arquivos do Mac para um PC com Windows MAIS: Windows 10: revisão completa. Conecte sua unidade externa ao Mac, abra a unidade e selecione Arquivo. Selecione Nova Pasta. Digite Exported Files 'e pressione Return. Pule para a Etapa 17 se você não usar o Fotos. Abra o aplicativo Fotos e clique em Editar na barra de menus. Clique em Selecionar tudo. Clique em Arquivo. Mova o cursor para Exportar. Última modificação: 2025-01-22 17:01

É até possível, com uma ACL estendida, definir qual protocolo está sendo permitido ou negado. Assim como acontece com as ACLs padrão, há um intervalo de números específico usado para especificar uma lista de acesso estendida; este intervalo é de 100-199 e 2000-2699. Última modificação: 2025-01-22 17:01

O que um interruptor de segurança faz em um cortador de grama a gasolina? Um interruptor de segurança é um recurso de segurança projetado para funcionar em conjunto com o freio do volante do cortador de grama. Quando o interruptor é conectado, ele pára a bobina de ignição de enviar qualquer corrente para a vela de ignição, isso, é claro, significa que o cortador de grama não liga. Última modificação: 2025-01-22 17:01

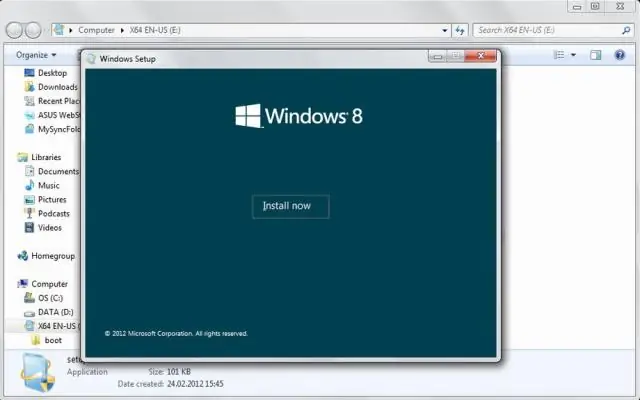

Se estiver recebendo a mensagem “Esta cópia do Windows não é original”, isso significa que o Windows tem um arquivo atualizado que é capaz de detectar seu sistema operacional Windows. Portanto, isso requer a desinstalação da seguinte atualização para se livrar deste problema. Última modificação: 2025-01-22 17:01

Fundada em agosto de 1977 por Larry Ellison, Bob Miner, Ed Oates e Bruce Scott, a Oracle foi inicialmente nomeada em homenagem a 'Projeto Oracle', um projeto para um de seus clientes, a CIA, e a empresa que desenvolveu o Oracle foi apelidada de 'Laboratórios de Desenvolvimento de Sistemas' ou SDL. Última modificação: 2025-01-22 17:01

O NRF é um componente chave da Arquitetura Baseada em Serviços 5G. Além de servir como um repositório dos serviços, o NRF também suporta mecanismos de descoberta que permitem que os elementos 5G se descubram e tenham o status atualizado dos elementos desejados. Última modificação: 2025-01-22 17:01

Confira nossa lista de 10 sites de armazenamento e compartilhamento de arquivos online seguros e gratuitos. OneDrive. OneDrive é o serviço de armazenamento de arquivos online gratuito da Microsoft. MediaFire. Amazon Cloud Drive. Dropbox. Você enviou Isso. SugarSync. Menos. RapidShare. Última modificação: 2025-01-22 17:01

Você também pode importar os dados por meio da guia 'Import Dataset' no RStudio, em 'ambiente global'. Use a opção de dados de texto na lista suspensa e selecione seu. Arquivo RData da pasta. Última modificação: 2025-01-22 17:01