VISÃO GERAL RÁPIDA: A MELHOR CÂMERA DE SEGURANÇA EXTERNA SEM FIO PARA 2020 CÂMERA DE SEGURANÇA PICKLogitech Circle 2 DO EDITOR VERIFICAR PREÇO NA AMAZON MELHOR CÂMARA DE SEGURANÇA INFERIOR AMAZÔNIA INFERIOR A $ 400 ANEL VERIFICAR PREÇO NA AMAZON MELHOR CÂMERA DE SEGURANÇA OVERALLArlo Pro 2 VERIFICAR PREÇO NA AMAZÔNIA. Última modificação: 2025-01-22 17:01

Se estiver usando o Windows Phone, Blackberry, FireTablet ou algum outro sistema operacional, você sempre pode se inscrever no RingCentral, eFax ou MyFax e usar o site para enviar o fax - ou pode usar o recurso de fax por e-mail. Última modificação: 2025-01-22 17:01

Vá para a sua estante. Toque e segure a capa do título que deseja devolver. Toque em 'Retornar / Excluir'. Escolha se deseja retornar, retornar e excluir ou simplesmente excluir o título. Última modificação: 2025-01-22 17:01

Os controles comuns são controles de segurança que podem suportar vários sistemas de informação de forma eficiente e eficaz como um recurso comum. Eles normalmente definem a base de um plano de segurança do sistema. Eles são os controles de segurança que você herda em oposição aos controles de segurança que você seleciona e constrói. Última modificação: 2025-01-22 17:01

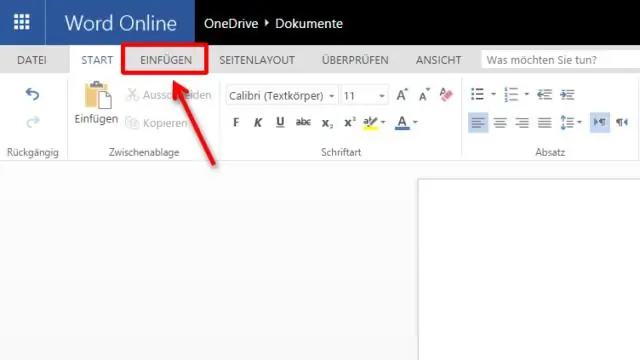

Método 4 Copiando e colando Entenda como isso funciona. Abra o documento protegido do Word. Clique em qualquer lugar do documento. Selecione todo o documento. Copie o texto selecionado. Abra um novo documento do Word. Cole o texto copiado. Salve o documento como um novo arquivo. Última modificação: 2025-01-22 17:01

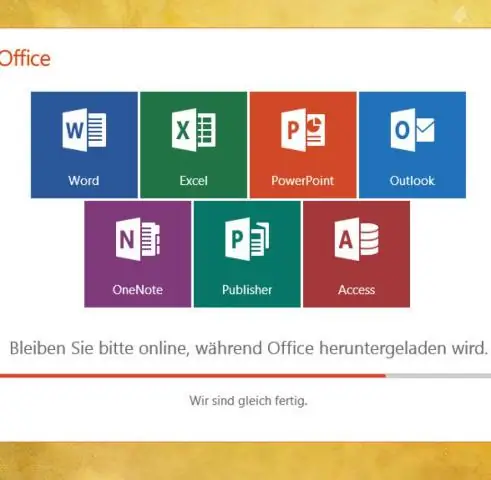

O Microsoft Word com uma assinatura do Office 365 é a versão mais recente do Word. As versões anteriores incluem Word 2016, Word 2013, Word 2010, Word 2007 e Word 2003. Última modificação: 2025-01-22 17:01

PASSO 3: Instale o. cer e gerar o. p12 Encontre o arquivo.cer que você acabou de baixar e clique duas vezes. Certifique-se de que o menu suspenso esteja definido como “login” Clique em Adicionar. Abra o KeyChain Access novamente. Encontre os dois perfis que você criou na Etapa 1 (com o nome comum de desenvolvedor iOS). Última modificação: 2025-01-22 17:01

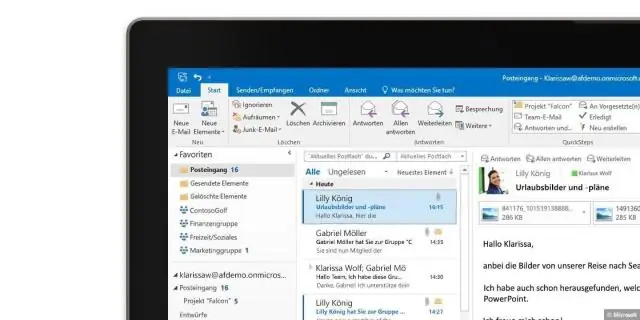

Outlook 2010 Abra o Microsoft Outlook. Clique na guia Home. Em seguida, clique no ícone Lixo Eletrônico na seção 'Excluir'. Selecione Lixo. Clique em Opções de lixo eletrônico, conforme mostrado abaixo. Clique na guia Remetentes bloqueados. Clique no botão Adicionar. Insira o endereço de e-mail ou nome de domínio apropriado. Última modificação: 2025-01-22 17:01

Por padrão, o Windows Live Mail verifica se há novas mensagens no servidor de e-mail quando o programa é iniciado e a cada 10 minutos a partir de então. Última modificação: 2025-01-22 17:01

Para mesclar arquivos do Microsoft Excel, é melhor salvá-los primeiro como arquivos CSV. Abra os arquivos Excel e, na barra de menus, clique em Arquivo e Salvar como. Na lista suspensa Salvar como tipo, selecione CSV (delimitado por vírgulas) (. Última modificação: 2025-01-22 17:01

O controle de acesso é uma técnica de segurança que regula quem ou o que pode visualizar ou usar recursos em um ambiente de computador. O controle de acesso físico limita o acesso a campi, edifícios, salas e ativos físicos de TI. O controle de acesso lógico limita as conexões a redes de computadores, arquivos de sistema e dados. Última modificação: 2025-01-22 17:01

IPS significa comutação no plano, um tipo de tecnologia de painel de exibição LED (uma forma de LCD). Os painéis IPS são caracterizados como tendo as melhores cores e ângulos de visão entre os outros tipos principais de painéis de exibição, TN (nemático torcido) e VA (vertical alinhamento). Última modificação: 2025-01-22 17:01

Existem 5 componentes principais de um Datawarehouse. 1) Banco de dados 2) Ferramentas ETL 3) Meta dados 4) Ferramentas de consulta 5) DataMarts. Última modificação: 2025-01-22 17:01

Instalando a impressora automaticamente Abra Configurações. Clique em Dispositivos. Clique em Impressoras e scanners. Clique no botão Adicionar impressora ou scanner. Espere um pouco. Clique na opção A impressora que desejo não está listada. Selecione Minha impressora é um pouco mais antiga. Ajude-me a encontrar. opção. Selecione sua impressora na lista. Última modificação: 2025-01-22 17:01

Uma ferramenta punchdown, também chamada de kronetool, é uma ferramenta manual usada para conectar telecomunicações e fios de rede a um patch panel, bloco punchdown, módulo keystone ou caixa de montagem em superfície. A parte 'socar' do nome vem de perfurar um cabo no lugar usando uma ação de impacto. Última modificação: 2025-01-22 17:01

Pressione “Ctrl-Shift-Esc” para abrir o Gerenciador de Tarefas. Clique na guia “Aplicativos” para ver quais programas estão sendo executados no computador remoto. Clique na guia “Processos” para ver quais processos do sistema estão em execução. Clique na guia “Serviços” para ver quais serviços do sistema estão sendo executados. Última modificação: 2025-01-22 17:01

Inscreva-se no Voice e obtenha seu número No computador, acesse voice.google.com. Faça login em sua conta do Google. Depois de ler os Termos de Serviço e a Política de Privacidade, toque em Continuar. Pesquise um número por cidade ou código de área. A voz não oferece números de 1-800. Ao lado do número desejado, clique em Selecionar. Última modificação: 2025-01-22 17:01

Um ambiente no Postman é um conjunto de pares de valores-chave. Um ambiente nos ajuda a diferenciar entre as solicitações. Quando criamos um ambiente dentro do Postman, podemos alterar o valor dos pares de valores-chave e as alterações são refletidas em nossas solicitações. Um ambiente apenas fornece limites para variáveis. Última modificação: 2025-01-22 17:01

Se você permitir que os funcionários utilizem BYOD no local de trabalho, poderá enfrentar riscos de segurança associados a: Dispositivos perdidos ou roubados. Pessoas saindo da empresa. Falta de firewall ou software antivírus. Acessando Wi-Fi inseguro. Última modificação: 2025-01-22 17:01

Como limpar o histórico de pesquisa do Facebook no iPhone Abra o aplicativo do Facebook no iPhone. Toque na barra de pesquisa na parte superior. Toque em Editar. Toque em Limpar pesquisas. Última modificação: 2025-01-22 17:01

Folha de estilo: CSS. Última modificação: 2025-01-22 17:01

Uma das atividades mais memoráveis dos meus alunos é o aprisionamento. Esta é essencialmente uma festa do pijama gigante em que os alunos passam a noite na escola com todos os seus amigos. Eu sei que alguns de vocês que estão lendo isto não têm recursos em abundância, mas um lock-in é possível mesmo para uma escola com recursos mínimos. Última modificação: 2025-01-22 17:01

Em dispositivos Android Abra o aplicativo do Facebook no Android e selecione a opção App Settings na barra lateral esquerda (barra lateral direita para os usuários beta). Aqui, procure a opção Reprodução automática de vídeo e desative-a. Se você deseja reproduzir os vídeos por Wi-Fi e restringi-los apenas durante a conexão de dados, selecione Wi-Fi. Última modificação: 2025-01-22 17:01

AF - significa foco automático, o que significa que a lente pode focalizar automaticamente através da câmera. AF-D - Foco automático com informações de distância. O mesmo que AF, exceto que pode relatar a distância entre o assunto e a lente e, em seguida, relatar essa informação para a câmera. AF-S - Foco automático com motor de onda silenciosa. Última modificação: 2025-01-22 17:01

Aqui estão 5 benefícios de separar um aplicativo em camadas: Oferece a capacidade de atualizar a pilha de tecnologia de uma camada, sem impactar outras áreas do aplicativo. Ele permite que diferentes equipes de desenvolvimento trabalhem em suas próprias áreas de especialização. Última modificação: 2025-01-22 17:01

Siga estas etapas fáceis para abrir os arquivos GBX Etapa 1: Clique duas vezes no arquivo. Antes de tentar qualquer outra maneira de abrir arquivos GBX, comece clicando duas vezes no ícone do arquivo. Etapa 2: Escolha o programa correto. Etapa 3: descobrir o tipo de arquivo. Etapa 4: verifique com o desenvolvedor de software. Etapa 5: Baixe um visualizador universal de arquivos. Última modificação: 2025-01-22 17:01

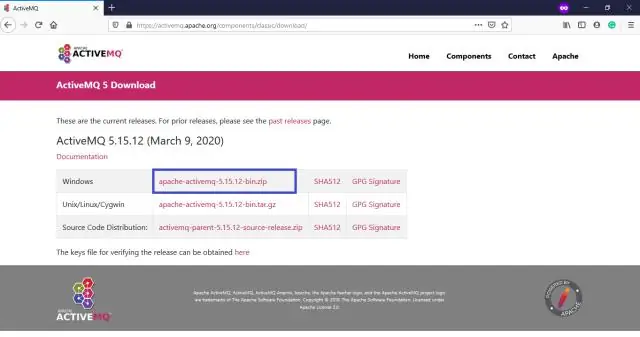

Em um navegador, navegue até activemq.apache.org/. Clique no link #Download no painel de navegação (painel esquerdo). Clique no link Maven ActiveMQ SNAPSHOT. Para um instantâneo binário, prossiga para a seção #Iniciar ActiveMQ deste documento. Última modificação: 2025-01-22 17:01

A alfabetização informacional refere-se à capacidade de reconhecer quando as informações são necessárias e de localizar, avaliar e usar essas informações com eficácia. Nosso programa é um programa incremental de alfabetização informacional embutido no currículo central de Champlain. Última modificação: 2025-01-22 17:01

De acordo com o Oxford English Dictionary online, 'kewl' foi usado pela primeira vez em 1990. Em 1995, já havia sido usado na revista New Scientist e também na New York Magazine e no New Musical Express. Agora, o Oxford English Dictionary considerou uma palavra por direito próprio. No entanto, ele o rotulou como gíria. Última modificação: 2025-01-22 17:01

Jumpers são usados para definir as configurações de periféricos de computador, como placa-mãe, discos rígidos, modems, placas de som e outros componentes. Por exemplo, se sua placa-mãe suporta detecção de intrusão, um jumper pode ser usado para habilitar ou desabilitar este recurso. Última modificação: 2025-01-22 17:01

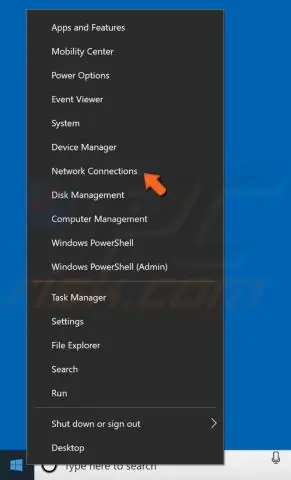

4. Defina seu endereço IP manualmente Pressione a tecla Windows + X e escolha Conexões de rede. Clique com o botão direito na rede sem fio e escolha Propriedades no menu. Selecione o protocolo da Internet versão 4 (TCP / IPv4) e clique no botão Propriedades. Última modificação: 2025-01-22 17:01

O protótipo é uma miniatura simulativa do produto em tempo real, usado principalmente para testes. O modelo é usado para mostrar o produto que é desenvolvido ou em desenvolvimento como ele se parece a partir de diferentes perspectivas. Última modificação: 2025-01-22 17:01

O Core CAL inclui CALs (Client Access Licenses) para Windows Server, Exchange Server, System Management Server e SharePoint Portal Server. Última modificação: 2025-01-22 17:01

Empregos populares para Mestrado em Ciência da ComputaçãoGraduados 1) Administradores de rede e sistemas de computador. 2) Analistas de Sistemas Informáticos. 3) Arquitetos de redes de computadores. 4) Desenvolvedores de software. 5) Cientistas de Pesquisa em Informática e Informação. 6) Administradores de banco de dados sênior. 7) Desenvolvedores da web sênior. Última modificação: 2025-01-22 17:01

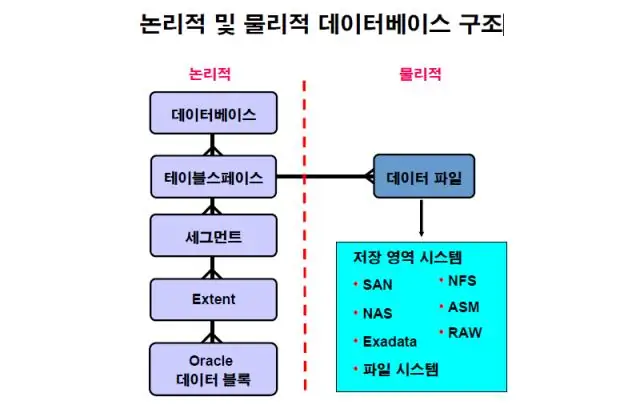

Um banco de dados Oracle consiste em uma ou mais unidades de armazenamento lógico chamadas espaços de tabela, que armazenam coletivamente todos os dados do banco de dados. Cada espaço de tabela em um banco de dados Oracle consiste em um ou mais arquivos chamados de arquivos de dados, que são estruturas físicas que estão em conformidade com o sistema operacional no qual o Oracle está sendo executado. Última modificação: 2025-01-22 17:01

Não foram encontradas interações entre Benadryl e guaifenesina / fenilefrina. Isso não significa necessariamente que não existam interações. Sempre consulte seu médico. Última modificação: 2025-01-22 17:01

Yammer. escute)) é um serviço de rede social empresarial freemium usado para comunicação privada dentro das organizações. Posteriormente, a Microsoft adquiriu o Yammer em 2012 por US $ 1,2 bilhão. Atualmente o Yammer está incluído em todos os planos empresariais do Office 365 e Microsoft 365. Última modificação: 2025-01-22 17:01

O Modo de segurança é um estado em que seu Samsung GalaxyS4 pode entrar quando ocorre um problema com aplicativos ou sistema operacional. O Modo de segurança desativa temporariamente os aplicativos e reduz a funcionalidade do sistema operacional, permitindo a solução de problemas para resolver o problema. Última modificação: 2025-01-22 17:01

Editar um diagrama Entre no Office 365. Navegue até a pasta OneDrive for Business ou biblioteca de documentos do SharePointOnline. Abra o diagrama do Visio clicando no nome do arquivo. Por padrão, o diagrama é aberto para exibição. Selecione Editar Diagrama e, em seguida, selecione Editar no Navegador. Última modificação: 2025-01-22 17:01

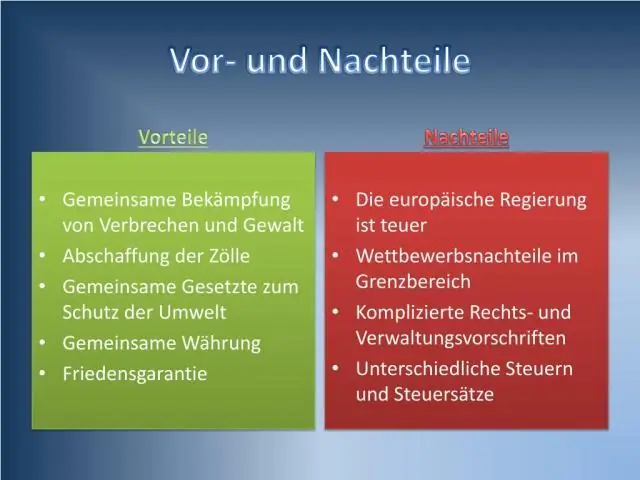

Vantagens: Os sistemas multiprocessadores podem economizar dinheiro, compartilhando fontes de alimentação, invólucros e periféricos. Pode executar programas mais rapidamente e pode ter maior confiabilidade. desvantagens: os sistemas multiprocessadores são mais complexos tanto em hardware quanto em software. Última modificação: 2025-06-01 05:06