A função getopt () é uma função embutida em C e é usada para analisar argumentos de linha de comando. Sintaxe: getopt (int argc, char * const argv [], const char * optstring) optstring é simplesmente uma lista de caracteres, cada um representando uma única opção de caractere. Última modificação: 2025-01-22 17:01

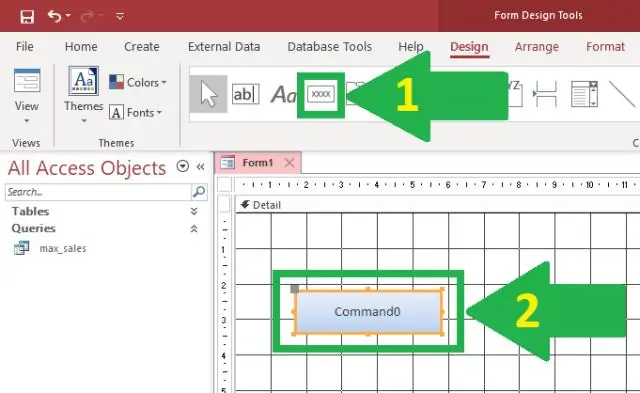

Criar testes de unidade Abra o projeto que você deseja testar no Visual Studio. No Solution Explorer, selecione o nó da solução. Na caixa de diálogo do novo projeto, encontre um modelo de projeto de teste de unidade para a estrutura de teste que deseja usar e selecione-o. Última modificação: 2025-01-22 17:01

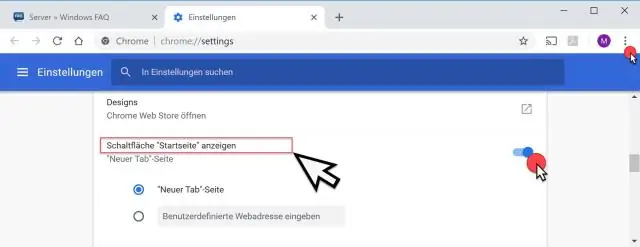

Não há mais um ícone de chave inglesa no GoogleChrome. No canto superior direito da janela do navegador do Chrome está um ícone de 'mola' (3 linhas horizontais que se parecem com uma mola). A primavera é a nova chave. Última modificação: 2025-01-22 17:01

Em Javascript, como esvaziar um array Substituindo por um novo array - arr = []; Este é o caminho mais rápido. Definindo comprimento prop como 0 - arr.length = 0. Isso limpará a matriz existente definindo seu comprimento como 0. Divida toda a matriz. arr.splice (0, arr.length) Isto irá remover todos os elementos do array e irá limpar o array original. Última modificação: 2025-01-22 17:01

A velocidade padrão (normal) é chamada de depuração de alta velocidade; quando você desliza o dedo para baixo, a velocidade muda para esfregar a meia velocidade, depois para esfregar com um quarto da velocidade e, finalmente, para esfregar bem. Última modificação: 2025-01-22 17:01

@XmlRootElement é uma anotação que as pessoas estão acostumadas a usar com JAXB (JSR-222). Seu objetivo é associar exclusivamente um elemento raiz a uma classe. Como as classes JAXB são mapeadas para tipos complexos, é possível que uma classe corresponda a vários elementos raiz. Última modificação: 2025-01-22 17:01

Mailchimp Subscribe não é compatível com campos GDPR. Certos estilos de formulários pop-up não são compatíveis com os campos GDPR. Mailchimp oferece ferramentas e informações como recurso, mas não oferecemos assessoria jurídica. Recomendamos que você entre em contato com seu advogado para descobrir como o GDPR afeta você. Última modificação: 2025-01-22 17:01

Usando o react-router, você pode impedir facilmente a mudança de rota (o que impedirá a desmontagem do componente) usando o Prompt. Você precisa passar manualmente a prop getUserConfirmation, que é uma função. Você pode modificar esta função como quiser em qualquer roteador (navegador, memória ou hash) para criar sua caixa de diálogo de confirmação personalizada (por exemplo. Última modificação: 2025-01-22 17:01

Para a conexão Jio de linha fixa, você precisa ter a conexão Jio FTTH (fibra para casa). Nesse caso, o engenheiro de conexão instalará um roteador (ONT) em sua casa por meio de um único fio de fibra. Após a ativação, você pode conectar seu telefone fixo a este ONT. Você pode desfrutar de 100 Mbps de internet por wi-fi ou porta LAN desteONT. Última modificação: 2025-01-22 17:01

Como redefinir a senha de administrador da Polycom para o padrão Localize e anote o endereço MAC (número de série) do telefone que deseja redefinir. Desligue o telefone. Ligue o telefone. Ao ligar o telefone (você tem cerca de 6 a 8 segundos para concluir esta etapa): Depois de segurar os números por alguns segundos, você será solicitado a inserir a senha de administrador. Última modificação: 2025-01-22 17:01

61% Levando isso em consideração, quantas perguntas você precisa para passar no exame PMP? Você só será avaliado com base em 175 questões . Para passar no exame PMP, você deve responder a um mínimo de 106 das 175 questões pontuadas corretamente.. Última modificação: 2025-01-22 17:01

O recurso de gateway de telefonia fornece uma interface de telefone para o seu agente. Ele é usado para construir soluções de IVR (resposta interativa de voz) conversacionais que se integram ao resto da rede do seu call center. Atualmente, você pode selecionar um número de telefone hospedado pelo Google. Última modificação: 2025-01-22 17:01

Use o botão Relatório para abrir o painel de navegação. Clique na tabela ou consulta na qual deseja basear seu relatório. Ative a guia Criar. Clique no botão Relatório no grupo Relatórios. O Access cria seu relatório e o exibe na visualização Layout. Você pode modificar o relatório. Última modificação: 2025-01-22 17:01

Pré-requisitos. Visual Studio 2017. Crie um aplicativo da web MVC. Abra o Visual Studio e crie um projeto da web C # usando o aplicativo da Web ASP.NET (. Configure o estilo do site. Instale o Entity Framework 6. Crie o modelo de dados. Crie o contexto do banco de dados. Inicialize o banco de dados com os dados de teste. Configure o EF 6 para usar LocalDB. Última modificação: 2025-01-22 17:01

A grande maioria dos cupins ninfas desenvolverá asas e se tornarão alados, também chamados de enxameadores. Ninfas que não desenvolvem asas ou botões de asas tornam-se operárias, enquanto outras se desenvolvem como soldados responsáveis pela defesa da colônia. Última modificação: 2025-01-22 17:01

Um modelo de escrita é basicamente um formato predefinido que o guiará na escrita. Ele serve como um modelo para você copiar ou criar por conta própria. O objetivo de um modelo de escrita é dar ao usuário os benefícios de escrever profissionalmente. Última modificação: 2025-01-22 17:01

O elemento é usado para exibir a saída de um processo, como uma mensagem de erro de um script de computador. Ele foi originalmente projetado para documentação técnica e renderiza o conteúdo do elemento em uma fonte monoespaçada. Última modificação: 2025-01-22 17:01

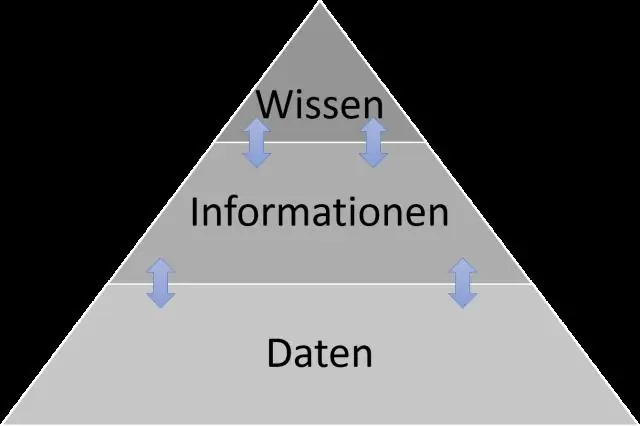

Por um lado, os dados são “Fatos e mensagens”, para outros, “Um conjunto de fatos discretos”, “Símbolos ainda não interpretados” ou “Fatos brutos”. Portanto, no meu ponto de vista, os dados podem ser definidos como “Dados são um conjunto de representações de fatos simples”. Esse conhecimento é uma informação personalizada e pode ser obtido por meio de experiência ou estudo. Última modificação: 2025-01-22 17:01

Comandos Java Keytool para verificação: Verifique um certificado autônomo: keytool -printcert -v -file mydomain. crt. Verifique quais certificados estão em um keystore Java: keytool -list -v -keystore keystore. jks. Verifique uma entrada de keystore específica usando um alias: keytool -list -v -keystore keystore. jks -alias mydomain. Última modificação: 2025-01-22 17:01

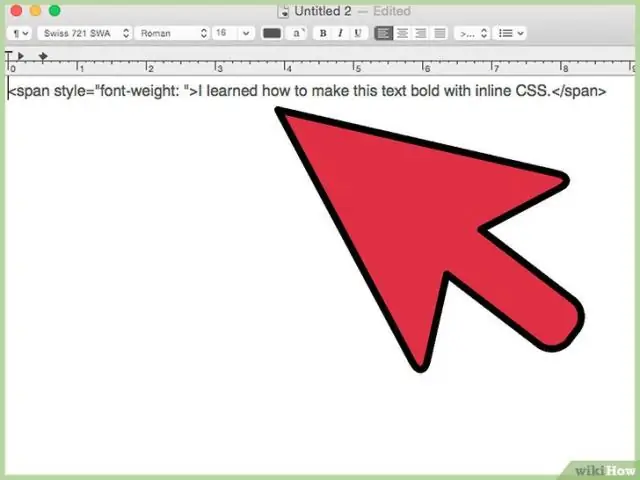

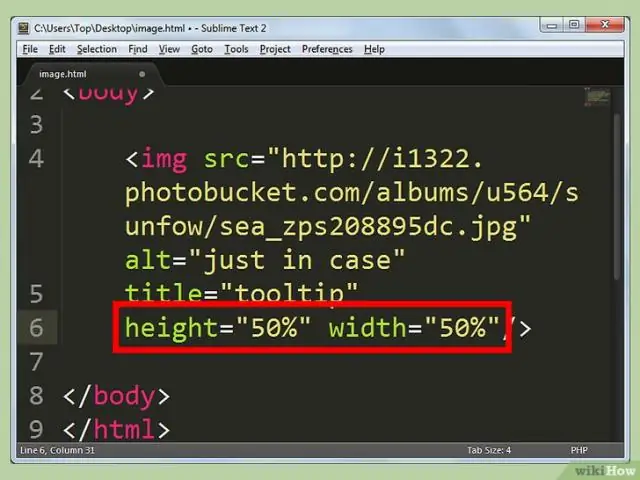

Para deixar o texto em negrito em HTML, use a tag… ou… tag. Ambas as tags têm o mesmo funcionamento, mas adiciona uma grande importância semântica ao texto. Última modificação: 2025-01-22 17:01

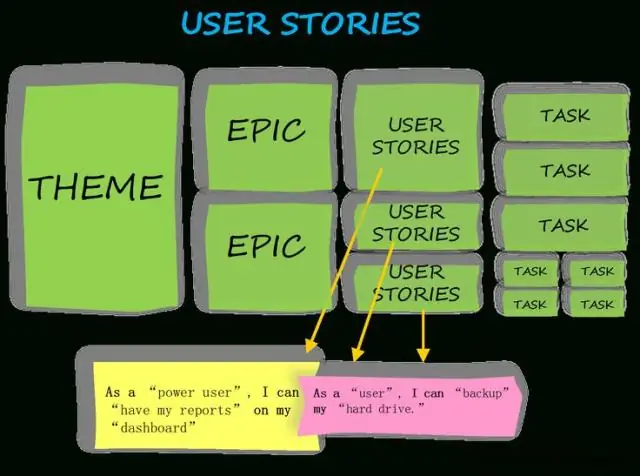

Ao estimar os pontos da história, atribuímos um valor de ponto a cada história. Os valores relativos são mais importantes do que os valores brutos. Uma história com 2 pontos de história atribuídos deve ser o dobro de uma história com 1 ponto de história atribuído. Também deve ser dois terços de uma história que é estimada em 3 pontos de história. Última modificação: 2025-06-01 05:06

A Tabela CEF é um componente do protocolo CEF, que é o protocolo proprietário da Cisco, usado principalmente em grandes redes centrais, para fornecer comutação de pacotes de alta velocidade. Última modificação: 2025-01-22 17:01

Portanto, classes abstratas podem ser usadas para consolidar e compartilhar funcionalidade, enquanto interfaces podem ser usadas para especificar qual será a funcionalidade comum que será compartilhada entre diferentes instâncias, sem realmente construir essa funcionalidade para elas. Ambos podem ajudá-lo a tornar seu código menor, apenas de maneiras diferentes. Última modificação: 2025-01-22 17:01

Prefixos decimais e múltiplos, potências de dez Prefixo múltiplo Símbolo 101 deca da 10-1 deci d 10-2 centi c 10-3 milli m. Última modificação: 2025-01-22 17:01

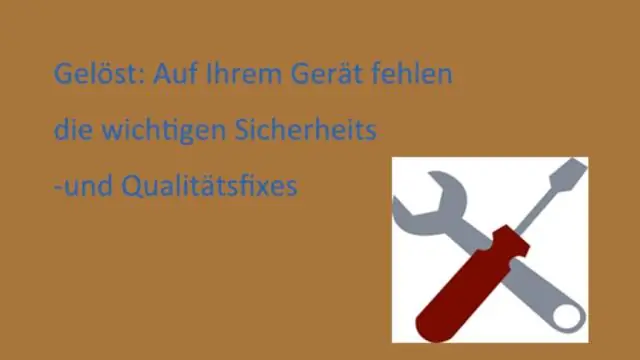

Perda de correções importantes de segurança e qualidade do Windows 10 1803/1809. Normalmente, o Windows 10 instala atualizações sozinho se você não interromper as atualizações e essas atualizações estiverem relacionadas à segurança para manter seu computador seguro. Seu dispositivo está sem correções importantes de segurança e qualidade. Alguns arquivos de atualização estão faltando ou com problemas. Última modificação: 2025-01-22 17:01

Azure AD é um serviço de gerenciamento de identidade altamente disponível e escalonável para organizações de pequeno e grande porte. Ele permite que as organizações usem suas credenciais corporativas para autenticar em aplicativos novos ou existentes, fatorando o processo de autenticação e eliminando a necessidade de muitas identidades diferentes. Última modificação: 2025-01-22 17:01

A tabuladora era uma máquina eletromecânica projetada para auxiliar no resumo das informações armazenadas nos cartões perfurados. Inventada por Herman Hollerith, a máquina foi desenvolvida para ajudar a processar dados para o Censo dos EUA de 1890. Última modificação: 2025-01-22 17:01

Maneiras de coletar dados / contagens de informações. Formulários de contagem de viagens de alunos para rotas seguras. Pesquisas. Pesquisas ou questionários são comumente usados na avaliação. Observações e auditorias. Observação de uma escola: chegada ou partida do aluno. Entrevistas. Fontes de dados existentes. Padrões de avaliação. Trabalhando com Escolas. Última modificação: 2025-01-22 17:01

Lição de palavras 1 Flashcards A B Qual dos seguintes símbolos de formatação oculta representa uma parada de tabulação em um documento? Uma seta preta apontando para a direita Qual é o formato de arquivo correto de um modelo normal do Microsoft Word? .Dotx Qual janela permite ao usuário ver as páginas do documento exatamente como elas serão impressas? Imprimir. Última modificação: 2025-01-22 17:01

Para criar um servidor vinculado a outra instância do SQL Server usando o SQL Server Management Studio. No SQL Server Management Studio, abra o Pesquisador de Objetos, expanda Objetos de Servidor, clique com o botão direito em Servidores Vinculados e clique em Novo Servidor Vinculado. Última modificação: 2025-01-22 17:01

Passos para obter o Showbox para PC Primeiro, baixe o instalador oficial do Blue Stacks em bluestacks.com. Depois de fazer o download do Bluestacksemulator, instale-o no seu PC seguindo as instruções na tela. Em seguida, faça o download do aplicativo Android Showbox aqui. Em seguida, diretamente no arquivo e selecione a opção abrir com o appplayer bluestacks. Última modificação: 2025-01-22 17:01

A lei exige que os operadores de telemarketing pesquisem o registro a cada 31 dias e evitem ligar para qualquer número de telefone no registro. Você precisa saber a data da ligação e o nome da empresa ou número de telefone para registrar uma reclamação de não ligar. Última modificação: 2025-01-22 17:01

HTML é usado por 83,5% de todos os sites. Última modificação: 2025-01-22 17:01

Um erro é uma subclasse de Throwable que indica problemas sérios que um aplicativo razoável não deve tentar detectar. A maioria desses erros são condições anormais. O erro ThreadDeath, embora uma condição 'normal', também é uma subclasse de Error porque a maioria dos aplicativos não deve tentar detectá-lo. Última modificação: 2025-01-22 17:01

As mensagens HL7 transmitem dados entre sistemas distintos. Isso significa que ADT é o tipo de mensagem HL7 e A01 é o evento acionador. No padrão HL7, uma mensagem ADT-A01 é conhecida como mensagem de “admissão do paciente”. Cada tipo de mensagem e evento acionador em uma versão específica do HL7 tem um formato definido. Última modificação: 2025-01-22 17:01

Exemplos de tecnologias e programas de cidades inteligentes foram implementados em Cingapura, cidades inteligentes na Índia, Dubai, Milton Keynes, Southampton, Amsterdã, Barcelona, Madrid, Estocolmo, Copenhague, China e Nova York. Última modificação: 2025-01-22 17:01

Estratégias de memória interna envolvem essencialmente re-ensinar o cérebro a reter informações usando diferentes estratégias mentais (por exemplo, repetição, contagem, associações de nomes de rosto, categorização, visualização mental ou mnemônicos de rima) [8] e talvez diferentes partes do cérebro. Última modificação: 2025-01-22 17:01

As atividades são divididas em três níveis no BSIMM. Domínio: os domínios são: governança, inteligência, pontos de contato do ciclo de vida de desenvolvimento de software seguro (SSDL) e implantação. Última modificação: 2025-01-22 17:01

Grammarly é um aplicativo gratuito com uma opção paga por prêmio. Um dos meus clientes tem uma assinatura do serviço de verificação gramatical, Grammarly. A função básica oferecida pelo Grammarly - identificar a maioria dos erros ortográficos e gramaticais - é gratuita. Mas se você quiser uma versão mais robusta, você precisa pagar $ 29,95 / mês. Última modificação: 2025-01-22 17:01

Mojibake (????; IPA: [mod ?? ibake]) é o texto distorcido que é o resultado da decodificação do texto usando uma codificação de caracteres não intencional. O resultado é uma substituição sistemática de símbolos por outros completamente não relacionados, muitas vezes de um sistema de escrita diferente. Última modificação: 2025-01-22 17:01