De acordo com o padrão mínimo necessário da HIPAA, as entidades cobertas pela HIPAA são obrigadas a fazer esforços razoáveis para garantir que o acesso a PHI seja limitado às informações mínimas necessárias para cumprir a finalidade pretendida de um determinado uso, divulgação ou solicitação. Última modificação: 2025-01-22 17:01

1 resposta. Você não pode dividir passivamente um lance de cabo sem perda. Você pode dividir uma corrida com muito menos perda em uma perna usando um dispositivo chamado torneira (parece um divisor padrão, exceto quando você consulta as especificações). Última modificação: 2025-01-22 17:01

Red Forest é o nome do projeto para Enhanced Security Administrative Environment ou ESAE. Todos os objetos de computador relacionados, contas de usuário e grupos de segurança seriam todos gerenciados em uma unidade organizacional de Camada Um dedicada dentro da floresta de produção. Última modificação: 2025-01-22 17:01

A segurança de rede wi-fi destina-se a proteger uma rede sem fio contra acesso não autorizado. Às vezes, pode ser que os usuários não consigam se conectar a uma rede wi-fi criptografada com WPA. A WPA criptografada Wifi Network pede uma chave de autenticação antes que uma conexão possa ser feita. Última modificação: 2025-01-22 17:01

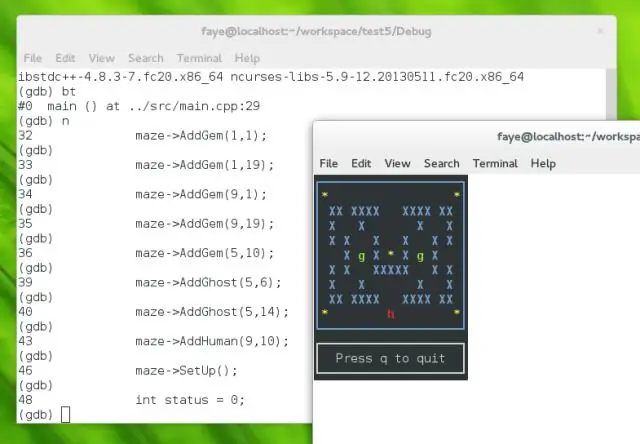

20,3. 2 Conectando-se ao gdbserver Execute o GDB no sistema host. Certifique-se de ter os arquivos de símbolo necessários (consulte Arquivos de host e destino). Carregue símbolos para seu aplicativo usando o comando file antes de conectar. Conecte-se ao seu destino (consulte Conectando-se a um destino remoto). Última modificação: 2025-01-22 17:01

Custos médios de controle de acesso com cartão Espere pagar uma média de US $ 1.500 a US $ 2.500 por porta por um sistema de alta qualidade para até 150 pessoas. Se você está procurando um serviço de acesso por cartão que atenderá a mais de 150 funcionários e tiver duas ou três portas de acesso, custará mais de $ 2.500 a $ 3.500. Última modificação: 2025-01-22 17:01

A maneira mais rápida de colocar seu arquivo Excel em SQL é usando o assistente de importação: Abra o SSMS (Sql Server Management Studio) e conecte-se ao banco de dados para o qual deseja importar seu arquivo. Importar dados: no SSMS, no Object Explorer, em 'Bancos de dados', clique com o botão direito do mouse no banco de dados de destino, selecione Tarefas, Importar dados. Última modificação: 2025-01-22 17:01

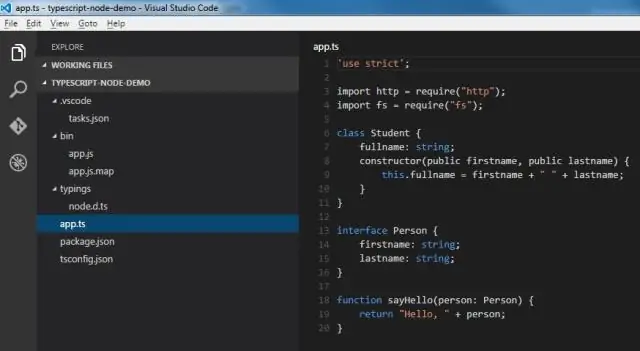

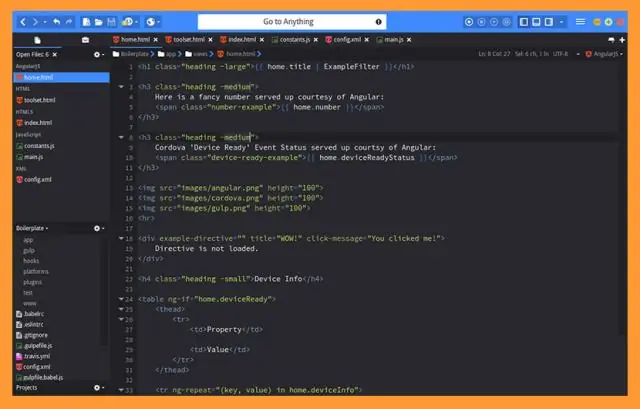

Você pode pensar no módulo require como o comando e no módulo module como o organizador de todos os módulos necessários. Exigir um módulo no Node não é um conceito tão complicado. const config = require ('/ caminho / para / arquivo'); O objeto principal exportado pelo módulo require é uma função (como usado no exemplo acima). Última modificação: 2025-01-22 17:01

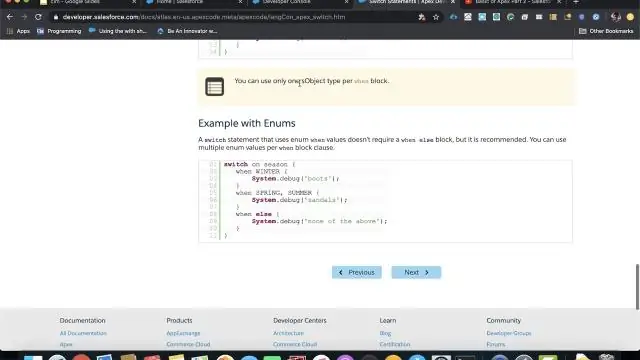

Use pontos de verificação, logs e a guia View State para ajudar a depurar o código que você escreveu. Definir pontos de verificação no Apex Code. Use os pontos de verificação do console do desenvolvedor para depurar suas classes e gatilhos do Apex. Sobrepondo Apex Code e instruções SOQL. Inspetor de ponto de verificação. Inspetor de registro. Use Perspectivas Personalizadas no Inspetor de Log. Registros de depuração. Última modificação: 2025-01-22 17:01

Descritivo de qualquer atividade em que várias coisas são feitas ao mesmo tempo. A impressão feita uma por uma, por exemplo, imprime uma página em uma folha de papel usando uma placa. A impressão dupla envolveria a impressão de duas páginas na mesma folha com a mesma placa, etc. Última modificação: 2025-01-22 17:01

Cinematografia digital é o processo de captura (gravação) de um filme usando sensores de imagem digital em vez de filme. Como a tecnologia digital melhorou nos últimos anos, essa prática se tornou dominante. Última modificação: 2025-01-22 17:01

Abaixo, você encontrará as três maneiras mais populares de vender espaços de anúncios por editores. Marketing afiliado. A maneira mais rápida e possivelmente mais fácil de começar a ganhar dinheiro com seu site é se tornar um editor afiliado, ingressando em um programa de afiliados. Publicidade programática. Venda de espaço publicitário diretamente. Última modificação: 2025-01-22 17:01

Desenvolva Documentação Técnica no Confluence Crie seu Espaço de Documentação. Economize tempo reutilizando o conteúdo. Crie uma biblioteca de inclusões (opcional) Use modelos de página. Faça um esboço do seu trabalho. Use links e âncoras. Macros úteis. Acompanhe as atualizações da página. Última modificação: 2025-01-22 17:01

Com o Mockito, você cria um mock, diz ao Mockito o que fazer quando métodos específicos são chamados nele e, em seguida, usa a instância do mock em seu teste em vez da coisa real. Após o teste, você pode consultar a simulação para ver quais métodos específicos foram chamados ou verificar os efeitos colaterais na forma de estado alterado. Última modificação: 2025-01-22 17:01

T-Mobile US Sede da T-Mobile em Bellevue, Washington Predecessora VoiceStream Wireless Inc. T-Mobile USA Inc. MetroPCS Communications Inc. Fundada em 1994 (como VoiceStream Wireless PCS) Fundador John W. Stanton Sede Bellevue, Washington, EUA. Última modificação: 2025-01-22 17:01

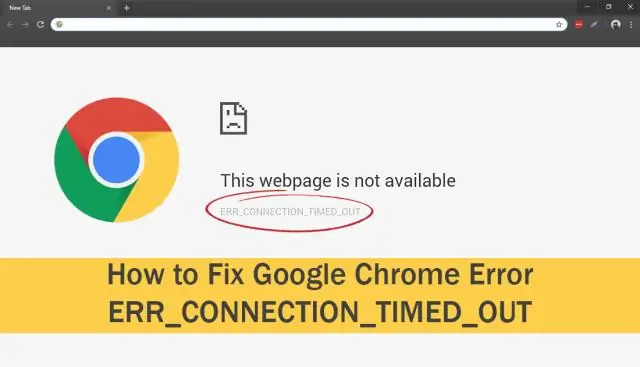

ERR_CONNECTION_TIMED_OUT no Chrome 1] Verifique os cabos de rede, reinicie o roteador e reconecte. Certifique-se de verificar se os cabos estão conectados corretamente ao PC ou ao roteador. 2] Verifique seu arquivo de host do Windows. 3] Remover Proxy: 4] Limpe o DNS e redefina o TCP / IP. 5] Reinicie o serviço CryptSvc. Última modificação: 2025-01-22 17:01

Toque no botão Mais para acessar mais recursos no Viber. Em seguida, você clica na opção Configurações. Clique na opção Configurações. Em seguida, você toca na opção Geral. Toque na opção Geral. Depois disso, escolha a opção Sair. Escolha a opção Sair. Uma caixa pop-up será exibida e solicite sua confirmação. Caixa pop-up. Última modificação: 2025-01-22 17:01

Atualize sua RAM. Remova fontes desnecessárias. Instale o Good Antivirus e mantenha-o atualizado. Desative o hardware não utilizado. Altere os valores de tempo limite do seu menu de inicialização. Atrase os serviços do Windows que são executados na inicialização. Limpe os programas iniciados na inicialização. Ajuste sua BIOS. Última modificação: 2025-01-22 17:01

Geralmente é descoberto que é mais rápido armazenar variáveis locais do que variáveis globais em uma função Python. Isso pode ser explicado como abaixo. Além dos tempos de armazenamento de variável local / global, a previsão de opcode torna a função mais rápida. Última modificação: 2025-01-22 17:01

Termos e condições do Wi-Fi gratuito do McDonald's: Etapas para se conectar ao Wi-Fi gratuito do McDonald's: conectar ao Wifi disponível; visite qualquer site; você será redirecionado para a página de login do Wi-Fi do McDonald's; selecione “Conexão gratuita”; aceitar os termos de Wi-Fi do acordo, se necessário; clique no botão “Continuar” para obter acesso à Internet. Requisitos do dispositivo. Última modificação: 2025-01-22 17:01

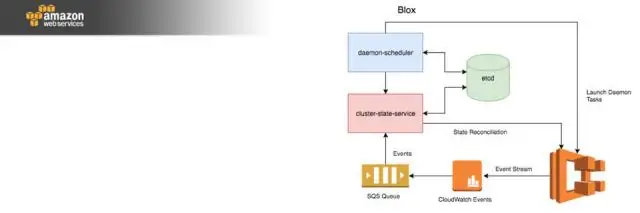

As reservas de capacidade permitem que você reserve capacidade para suas instâncias do Amazon EC2 em uma zona de disponibilidade específica por qualquer duração. Isso dá a você a flexibilidade de adicionar seletivamente reservas de capacidade e ainda obter descontos regionais de RI para esse uso. Última modificação: 2025-01-22 17:01

Embora a tecnologia do sensor possa ser diferente, todos os sensores de 3 fios têm a mesma fiação. Um sensor de três fios possui 3 fios presentes. Dois fios de alimentação e um fio de carga. Os fios de energia serão conectados a uma fonte de alimentação e o fio restante a algum tipo de carga. Última modificação: 2025-01-22 17:01

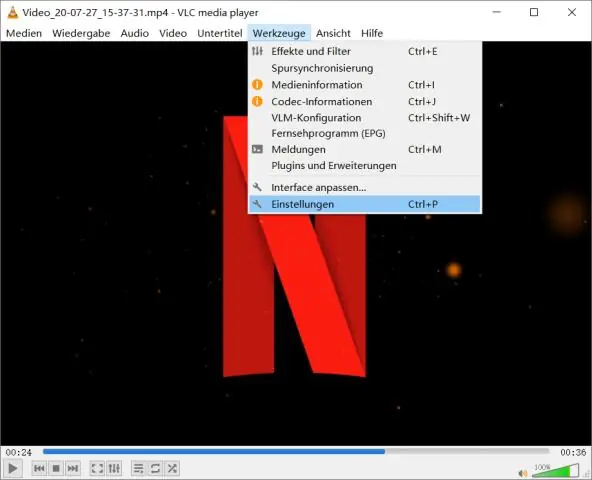

Os arquivos CDA não serão reproduzidos quando separados do CD que representam. Arquivos no formato CDA podem ser abertos com Apple iTunes, VideoLAN VLC mediaplayer e outro reprodutor de áudio em Mac Os, Microsoft Windows e plataformas Linux. Última modificação: 2025-01-22 17:01

Não, o iPod Touch de 3ª geração não tem câmera. A 4ª geração tem um microfone e câmeras voltadas para a frente e para trás. Última modificação: 2025-01-22 17:01

0,5 polegadas. Última modificação: 2025-01-22 17:01

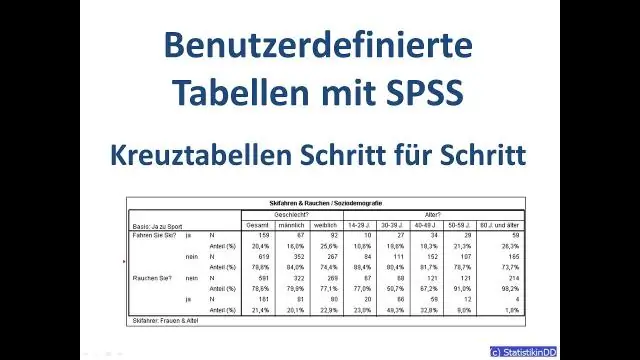

Uma tabela personalizada é essencialmente uma extensão da tabela de dados padrão da sua conta. Uma tabela personalizada pode ser criada e usada para armazenar dados adicionais para contatos e, em seguida, usada para importações CSV, segmentação e campos mesclados em seu design de e-mail. Última modificação: 2025-01-22 17:01

Com a mesma chave significa que uma chave se encaixa em todas as fechaduras, por exemplo, as fechaduras das portas da frente e de trás podem usar a mesma chave ou cada fechadura de um escritório pode usar a mesma chave. Última modificação: 2025-01-22 17:01

O JavaFX será removido do Java JDK a partir do JDK 11, com vencimento em setembro de 2018. Ele está empacotado no JDK 9 atual e permanecerá no JDK 10, devido nesta primavera. Última modificação: 2025-01-22 17:01

1. Abreviação de pacote em linha duplo, um DIP é um chip envolto em plástico rígido com pinos localizados ao longo do lado de fora. A imagem é um exemplo de um DIP encontrado na placa-mãe de um computador que está soldada no lugar. Abaixo está uma ilustração de uma comparação entre um DIP e um SIP não conectado a uma placa de circuito. Última modificação: 2025-01-22 17:01

Existem vários métodos e alguns são um pouco mais infalíveis. 1 Desativar manualmente a publicidade com base em interesses. 2Use AdBlock Plus para bloquear a impressão digital da tela. 3Use os complementos NoScript e ScriptSafe. 4Confuse Sites com Chameleon para Chrome. 5 Vá para o modo furtivo com o navegador Tor. Última modificação: 2025-01-22 17:01

Até recentemente, era possível comprar o pacote Adobe CS6 permanentemente como um pagamento único. Mas isso não é mais uma opção e o software Adobe CC atualmente está disponível apenas por meio de assinaturas. A qualquer momento no futuro você pode fazer outro pagamento de 1 mês e reativar o software por mais 30 dias. Última modificação: 2025-01-22 17:01

7 dicas para passar nos exames de certificação da AWS: as semanas anteriores Compreenda os tipos de perguntas feitas e o formato do exame. Perguntas de nível profissional de nosso curso AWS Certified DevOps Engineer: Divida-o em partes gerenciáveis. Crie um cronograma detalhado - o que você vai estudar e quando? Encontre um parceiro de estudo para responsabilizá-lo. Última modificação: 2025-01-22 17:01

BuildFire oferece uma maneira rápida, fácil e sem código para pequenas empresas criarem e iniciarem rapidamente um aplicativo nativo ou PWA. Se você está criando um aplicativo pela primeira vez ou está procurando um criador de aplicativos verdadeiramente fácil e sem código, BuildFire é uma ótima escolha. Última modificação: 2025-01-22 17:01

Como os dados de email, os arquivos de contatos do Windows Live Mail são armazenados em uma pasta oculta do sistema em seu computador e são selecionados por padrão. Os dados de contato do Windows Live Mail podem ser encontrados no seguinte local: C: / Users / {USERNAME} / AppData / Local / Microsoft / WindowsLive / Contacts. Última modificação: 2025-01-22 17:01

IFTTT. If This Then That, também conhecido comoIFTTT (/? Ft /), é um serviço gratuito baseado na web para criar cadeias de instruções condicionais simples, chamadas miniaplicativos. Um miniaplicativo é disparado por alterações que ocorrem em outros serviços da web, como Gmail, Facebook, Telegram, Instagram ou Pinterest. Última modificação: 2025-01-22 17:01

Como abrir respostas e encaminhamentos em uma nova janela Na guia Arquivo, clique no botão Opções: Na caixa de diálogo Opções do Outlook, na guia Correio, em Respostas e encaminhamentos, marque Abrir respostas e encaminhamentos em uma nova janela: Clique em OK:. Última modificação: 2025-01-22 17:01

Divirta-se! Compre e baixe ou instale o Minecraft no Minecraft.net ou em sua loja local. Inicie o jogo em seu dispositivo. Selecione 'Play' no menu principal. Toque. Selecione 'Servidores' na parte superior. Selecione Mineplex da lista para ingressar no Mineplex. Última modificação: 2025-01-22 17:01

Uma maneira de renomear colunas no Pandas é usar df. colunas do Pandas e atribuir novos nomes diretamente. Por exemplo, se você tiver os nomes das colunas em uma lista, poderá atribuir a lista aos nomes das colunas diretamente. Isso irá atribuir os nomes na lista como nomes de coluna para o quadro de dados “gapminder”. Última modificação: 2025-01-22 17:01

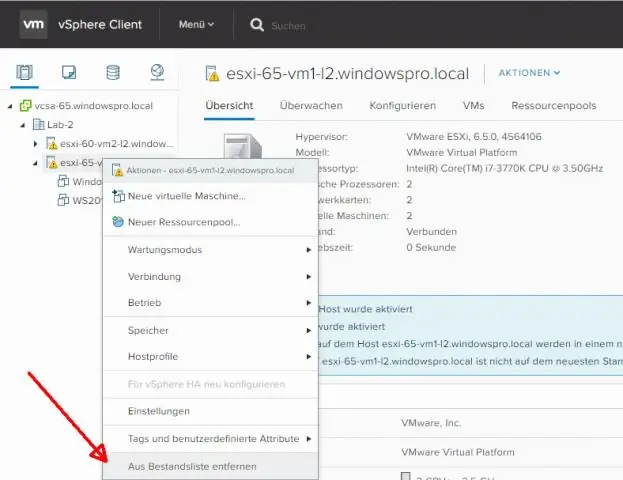

Conecte o vSphere Client a um sistema vCenter Server com o qual o Update Manager está registrado. Selecione Plug-ins> Gerenciar Plug-ins. Na janela Plug-in Manager, clique em Baixar e instalar para a extensão VMware vSphere Update Manager. Selecione um idioma para o instalador e clique em OK. Última modificação: 2025-01-22 17:01

Resumo da lição Para testar se um artigo ou fonte é confiável, certifique-se de avaliar a atualidade e verificabilidade do artigo. Para ver se um artigo é confiável, você precisa examinar as credenciais do autor e ver se a informação vem de uma fonte imparcial. Última modificação: 2025-01-22 17:01