Em seu telefone ou tablet Android, abra o ícone Googleapp e toque no ícone Menu de três linhas no canto superior esquerdo da tela. No painel do menu, selecione Configurações e, em seguida, toque em Now Cards na próxima tela. Ligue o botão próximo a Now on Tap. Na caixa que aparece, toque no botão TurnOn para ativar o Google Now onTap. Última modificação: 2025-01-22 17:01

O controle de acesso baseado em função (RBAC) é um método de restringir o acesso à rede com base nas funções de usuários individuais em uma empresa. O RBAC permite que os funcionários tenham direitos de acesso apenas às informações de que precisam para fazer seu trabalho e os impede de acessar informações que não pertencem a eles. Última modificação: 2025-01-22 17:01

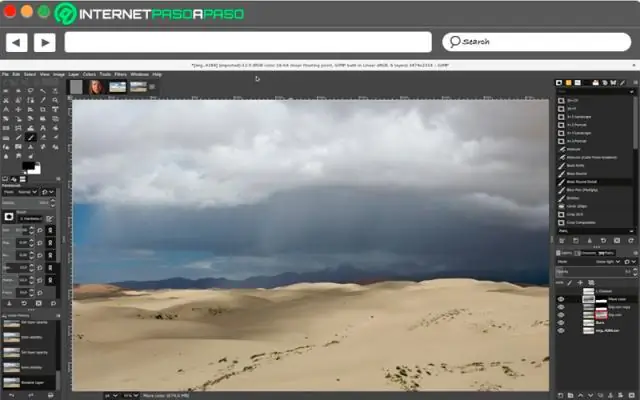

Com seus novos recursos poderosos, ele fornece aos designers uma ferramenta flexível para imprimir, fazer um vídeo ou projetar para a web. Alguns dos recursos adicionados no Photoshop CS5 são Puppet Warp, extrusões 3D com Adobe Repoussé, recurso smart radius, Content-Aware Fill e Raw Image Processing, para citar alguns. Última modificação: 2025-01-22 17:01

Como o TACACS + usa o TCP, portanto, é mais confiável do que o RADIUS. O TACACS + fornece mais controle sobre a autorização de comandos enquanto em RADIUS, nenhuma autorização externa de comandos é suportada. Todos os pacotes AAA são criptografados em TACACS + enquanto apenas as senhas são criptografadas em RADIUS, ou seja, mais seguro. Última modificação: 2025-01-22 17:01

Para confirmar uma assinatura usando o AWS Management Console Faça login no console do Amazon SQS. Selecione a fila que possui uma assinatura pendente para o tópico. Escolha Ações da fila, Exibir / Excluir mensagens e, em seguida, escolha Iniciar sondagem de mensagens. Em um navegador da web, navegue até o URL. Última modificação: 2025-01-22 17:01

Utmp, wtmp, btmp e variantes como utmpx, wtmpx e btmpx são arquivos em sistemas do tipo Unix que controlam todos os logins e logouts do sistema. Última modificação: 2025-01-22 17:01

Faça login no AWS Management Console e abra o console Billing and Cost Management em https://console.aws.amazon.com/billing/home#/. Em Preferências no painel de navegação, escolha Preferências de faturamento. Em Preferências de gerenciamento de custos, selecione Receber alertas de uso de nível gratuito para aceitar alertas de uso de nível gratuito. Última modificação: 2025-01-22 17:01

A prospecção também pode se referir a uma pesquisa na vizinhança realizada por policiais no decorrer de uma investigação. Esta é uma abordagem sistemática para entrevistar residentes, comerciantes e outras pessoas que estão nas imediações de um crime e podem ter informações úteis. Última modificação: 2025-01-22 17:01

Os sinais visuais de uma colônia de cupins podem incluir pisos que dobram ou cedem, ladrilhos soltos, buracos pontuais na parede de gesso, madeira danificada que se desintegra facilmente ou madeira que soa oca quando batida. Tubos de abrigo que vão do solo à madeira acima do solo. Cupins se banqueteiam em árvores mortas, que é o material de que muitas casas são feitas. Última modificação: 2025-01-22 17:01

A realidade aumentada (AR) é uma experiência interativa de um ambiente do mundo real, onde os objetos que residem no mundo real são aprimorados por informações perceptivas geradas por computador, às vezes através de várias modalidades sensoriais, incluindo visual, auditivo, tátil, somatossensorial e olfativo. Última modificação: 2025-01-22 17:01

O que é implantação de modelo? Implantação é o método pelo qual você integra um modelo de aprendizado de máquina em um ambiente de produção existente para tomar decisões de negócios práticas com base em dados. Última modificação: 2025-01-22 17:01

Hard Reset APPLE iPod Nano 7ª geração Na primeira etapa, conecte seu iPod ao PC e abra o iTunes em seu computador. Em seguida, selecione seu iPod no menu esquerdo do iTunes. Em seguida, clique no botão Restaurar no iTunes. Neste ponto do processo, agora você pode fazer backup de seus arquivos, apenas se desejar. Em seguida, clique em Restaurar para confirmar as informações sobre este procedimento. Última modificação: 2025-01-22 17:01

Hoje em dia, as empresas de celular estão lançando telefones inteligentes com tela mais longa e menos ampla. Portanto, eles reduzem os engastes (molduras) nas duas bordas horizontais do telefone para cobrir o espaço da tela. Sem moldura significa quadros menos estreitos nas bordas horizontais, basicamente. Última modificação: 2025-01-22 17:01

Os microsserviços têm uma relação simbiótica com o design orientado por domínio (DDD) - uma abordagem de design em que o domínio do negócio é cuidadosamente modelado em software e evoluiu ao longo do tempo, independentemente do encanamento que faz o sistema funcionar. Última modificação: 2025-01-22 17:01

3 respostas. O sistema operacional é armazenado no disco rígido, mas na inicialização, o BIOS iniciará o sistema operacional, que é carregado na RAM e, a partir desse ponto, o sistema operacional é acessado enquanto está localizado na RAM. Para PCs que normalmente são HDD ou SSD. Mas, historicamente, disquetes flexíveis também têm sido usados. Última modificação: 2025-01-22 17:01

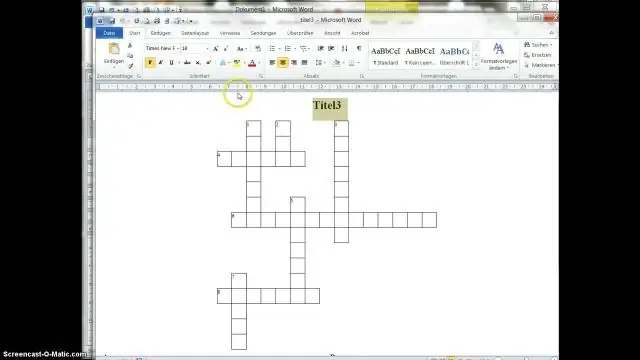

Use a guia Inserir O Word facilita a criação de um panfleto do zero. Na guia Inserir, escolha no menu 'Formas' para esticar uma forma em um banner ou outro plano de fundo para o seu texto. Escolha 'Caixa de texto' para obter formas graficamente agradáveis de apresentar pedaços de texto, incluindo barras laterais. Última modificação: 2025-01-22 17:01

As coordenadas do Maven usam os seguintes valores: groupId, artifactId, version e packaging. Este conjunto de coordenadas é freqüentemente referido como uma coordenada GAV, que é a abreviação de Grupo, Artefato, Coordenada de versão. O padrão de coordenadas GAV é a base para a capacidade do Maven de gerenciar dependências. Última modificação: 2025-01-22 17:01

Coloque seu nome na lista de modelos de piso. Para abrir espaço para novo estoque a cada seis meses ou mais, cada loja de ferragens de restauração vende seus modelos de piso com 60% de desconto. Última modificação: 2025-01-22 17:01

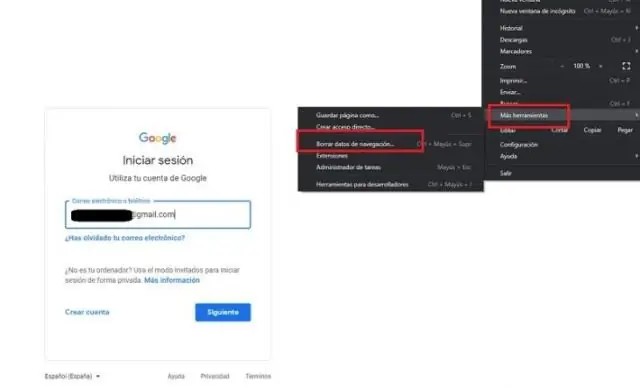

Como faço para limpar meu histórico? Clique no botão Biblioteca, clique em Histórico e, em seguida, clique em Limpar histórico recente…. Selecione a quantidade de histórico que deseja limpar: Clique no menu suspenso ao lado de Intervalo de tempo para limpar e escolha quanto do seu histórico o Firefox irá limpar. Por fim, clique no botão Limpar agora. Última modificação: 2025-01-22 17:01

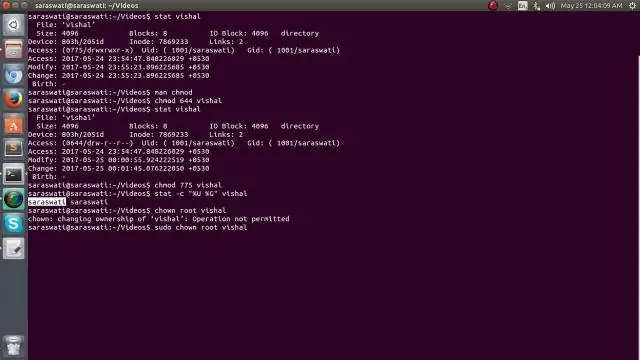

O comando chmod significa modo de mudança … e é usado para limitar o acesso aos recursos … É o mesmo que usar o mouse para clicar com o botão direito em um arquivo ou pasta e selecionar as guias de permissão e definir quem pode acessar o recurso … o comando chmod é o caminho para fazer isso na linha de comando. Última modificação: 2025-01-22 17:01

Felizmente, agora você pode fazer um Flipagram online usando um criador de slides gratuito chamado Kapwing. Kapwing permite que você faça um flipagrama no Mac, Windows, Android, iPads, Chromebooks ou qualquer outro dispositivo. Última modificação: 2025-01-22 17:01

Um relé reed é um tipo de relé que usa um eletroímã para controlar uma ou mais chaves reed. Os contatos são de material magnético e o eletroímã atua diretamente sobre eles sem a necessidade de uma armadura para movê-los. Última modificação: 2025-01-22 17:01

Um gráfico de Gantt é uma representação gráfica de um cronograma de projeto. É um tipo de gráfico de barras que mostra as datas de início e término de vários elementos de um projeto que incluem recursos, marcos, tarefas e dependências. Henry Gantt, um engenheiro mecânico americano, projetou o gráfico de Gantt. Última modificação: 2025-01-22 17:01

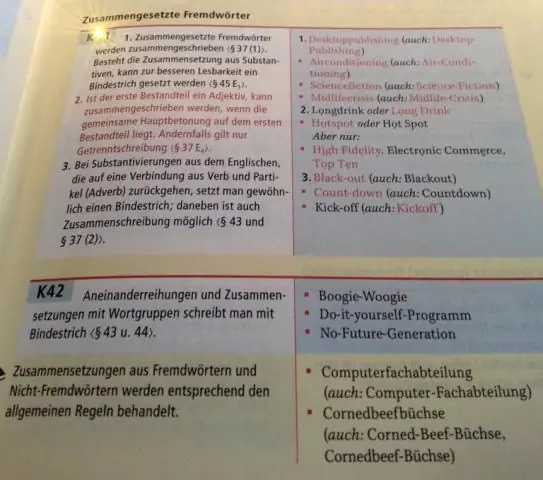

Regra 1. Geralmente, hifenize duas ou mais palavras quando elas vierem antes de um substantivo que elas modificam e agem como uma única ideia. Isso é chamado de adjetivo composto. Quando um adjetivo composto segue um substantivo, um hífen geralmente não é necessário. Última modificação: 2025-01-22 17:01

NET Memory Profiler é uma ferramenta poderosa para encontrar vazamentos de memória e otimizar o uso de memória em programas escritos em C #, VB.NET ou qualquer outro. Identifique facilmente vazamentos de memória coletando e comparando instantâneos de. Uso de memória NET. Um guia de criação de perfil está disponível para fornecer dicas sobre como detectar vazamentos de memória. Última modificação: 2025-01-22 17:01

O módulo de tempo Python fornece muitas maneiras de representar o tempo no código, como objetos, números e strings. Ele também fornece outras funcionalidades além de representar o tempo, como esperar durante a execução do código e medir a eficiência do seu código. Última modificação: 2025-01-22 17:01

Habilite a barra de ferramentas Norton Inicie seu produto Norton. Clique em Configurações. Em Configurações detalhadas, clique em Proteção de identidade. Ao lado de Identity Safe, clique em Configurar. Na janela do Norton Identity Safe, na parte inferior da janela, clique no ícone Configurações. Na guia Geral, ao lado de Google Chrome, clique em Installextension. Última modificação: 2025-01-22 17:01

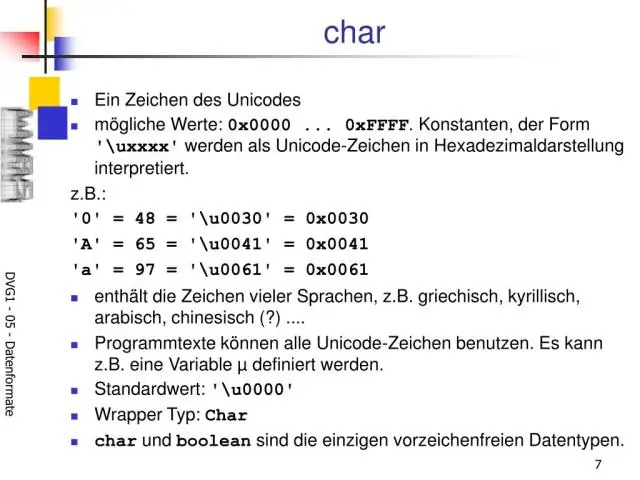

Valores padrão dos tipos primitivos de Java Tipo Valor padrão int 0 long 0 float 0.0f double 0.0d. Última modificação: 2025-01-22 17:01

Melhor Mac 2019: os melhores Macs para comprar este ano MacBook Pro (16 polegadas, 2019) O melhor laptop da Apple. Mac Mini 2018. Mesmo tamanho, muito mais potência. MacBook Pro (15 polegadas, 2019) Apple iMac (27 polegadas, 2019) MacBook Pro com Touch Bar (13 polegadas, meados de 2019) iMac Pro. Apple MacBook Air (2019) MacBook (2017). Última modificação: 2025-01-22 17:01

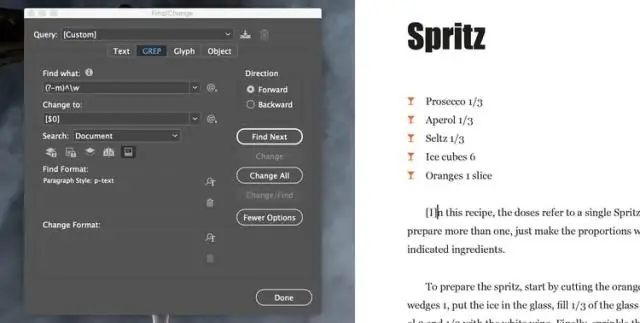

Com o documento do InDesign aberto, você deve primeiro preparar um quadro de texto em seu layout usando a ferramenta Type (T). Preencha o quadro com o parágrafo do texto ao qual deseja adicionar uma capitulação. Destaque com o cursor de texto a primeira letra do parágrafo ou simplesmente coloque o cursor em algum lugar do parágrafo. Última modificação: 2025-01-22 17:01

No momento, o Stockfish 9 4CPU de 64 bits tem uma classificação anELO de incríveis 3438 pontos. Última modificação: 2025-06-01 05:06

Como substituir a unidade de cilindro: Ligue a impressora. Abra a tampa frontal e deixe a impressora descansar por dez minutos para que possa esfriar. Remova a unidade de cilindro e o cartucho de toner da impressora. Separe o cartucho de toner da unidade de cilindro pressionando a alavanca verde para baixo. Abra sua nova unidade de cilindro. Última modificação: 2025-01-22 17:01

Perf é uma ferramenta de criação de perfil para sistemas baseados em Linux 2.6+ que abstrai as diferenças de hardware da CPU nas medições de desempenho do Linux e apresenta uma interface de linha de comando simples. Perf é baseado na interface perf_events exportada por versões recentes do kernel Linux. Última modificação: 2025-01-22 17:01

Localizando seus Arquivos de Favoritos no Windows A localização do arquivo está em seu diretório de usuário no caminho'AppDataLocalGoogleChromeUserDataDefault. ' Se quiser modificar ou excluir o arquivo de favoritos por algum motivo, você deve sair do Google Chrome primeiro. Última modificação: 2025-01-22 17:01

O Serviço do SQL Server é o processo executável que É o Mecanismo de Banco de Dados do SQL Server. O SQL Services pode ser configurado para ser executado como um usuário de domínio, usuário local, contas de serviço gerenciadas, contas virtuais ou conta de sistema integrada. Última modificação: 2025-01-22 17:01

Como sincronizar um rastreador de condicionamento físico Samsung Gear Fit2 Ligue seu Samsung Gear Fit2 e coloque-o a cerca de 10 pés de seu smartphone. Abra o aplicativo Samsung Gear em seu smartphone. Toque em Conectar ao Gear. Confirme se a senha exibida em seu smartphone e a exibida no Gear Fit 2 correspondem. Marque as caixas para concordar com os termos e recursos e toque em Avançar. Última modificação: 2025-01-22 17:01

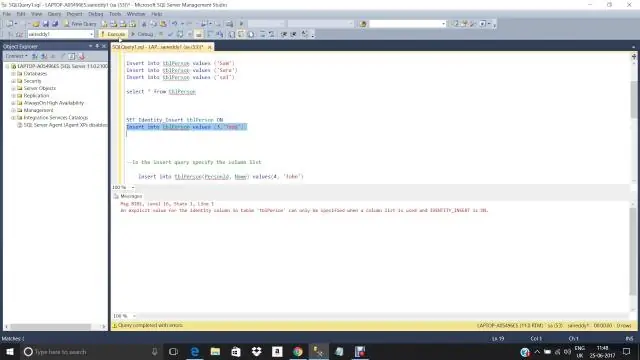

Em Linguagem de Manipulação de Dados (DML), temos quatro instruções SQL diferentes: Selecionar, Inserir, Atualizar e Excluir. A instrução Select é usada para selecionar registros da tabela, com ou sem uma condição. Última modificação: 2025-01-22 17:01

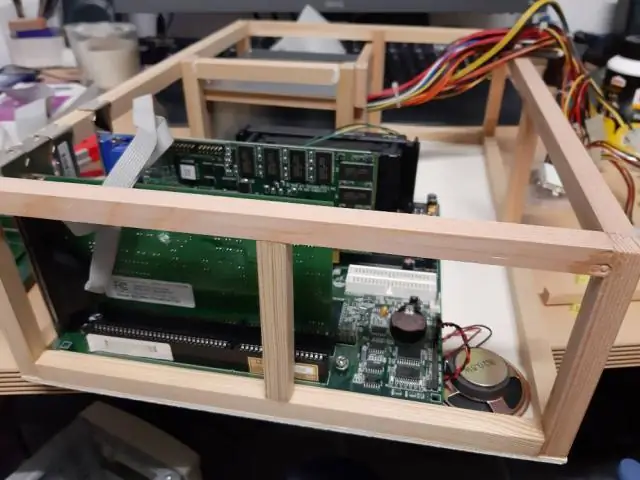

Como conectar meu computador dentro da torre Conecte os ventiladores à placa-mãe. Normalmente existe uma ventoinha para resfriar a CPU, bem como uma ou duas no gabinete. Conecte o (s) disco (s) rígido (s) e disco (s) à placa-mãe. Conecte os fios do gabinete à placa-mãe. Conecte todos os cabos periféricos à placa-mãe. Última modificação: 2025-01-22 17:01

Quando são encontradas infestações extensas de cupins de madeira seca, o tratamento deve ser realizado por fumigação. A fumigação é feita com fluoreto de sulfurila (Vikane) ou gás brometo de metila (bromo-gás). Ao realizar uma fumigação, todo o edifício é coberto com uma cobertura de fumigação (lonas) e o gás é introduzido. Última modificação: 2025-01-22 17:01

Aumente o tamanho da fonte ao imprimir uma página da web. Clique em 'Arquivo' e selecione 'PrintPreview'. Altere a porcentagem de 'Escala' para torná-la maior. Você poderá ver exatamente como ficará na tela de visualização de impressão antes de imprimir. Quando estiver satisfeito, clique em 'Imprimir. Última modificação: 2025-01-22 17:01