O aplicativo Spring é um serviço de música e rastreador de exercícios. Spring usa música e ritmo para fazer os corredores irem mais rápido e mais longe - com menos esforço. Esteja você registrando suas primeiras milhas ou correndo maratonas, as listas de reprodução do Spring atendem a todos os corredores que buscam melhorar a cadência, a forma e o desempenho. Última modificação: 2025-01-22 17:01

Algoritmos de classificação Algoritmo Estrutura de dados Complexidade de tempo: Melhor classificação rápida Array O (n log (n)) Mesclar classificação Array O (n log (n)) Heap sort Array O (n log (n)) Smooth sort Array O (n). Última modificação: 2025-01-22 17:01

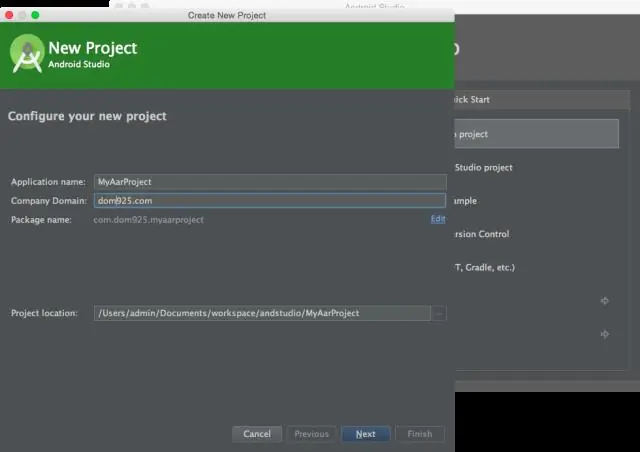

Aar quando for construído. Ele aparecerá no diretório build / outputs / aar / no diretório do seu módulo. Você pode escolher o tipo 'Biblioteca Android' em Arquivo> Novo Módulo para criar uma nova Biblioteca Android. Última modificação: 2025-01-22 17:01

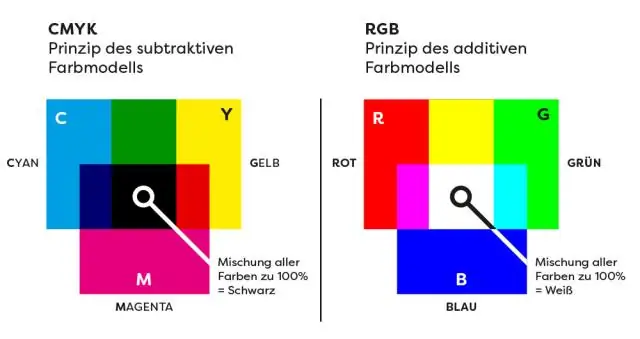

RGB (que tem valores entre 0-255 para vermelho, verde e azul) HEX (os mesmos valores de vermelho, verde e azul, exceto em números hexadecimais) CMYK (valores entre 0-255 para ciano, magenta, amarelo e preto) HSB ( que significa Matiz, Saturação e Brilho). Última modificação: 2025-01-22 17:01

A partir do código-fonte, a análise lexical produz tokens, as palavras em uma linguagem, que são então analisadas para produzir uma árvore de sintaxe, que verifica se os tokens estão em conformidade com as regras de uma linguagem. A análise semântica é então realizada na árvore de sintaxe para produzir uma árvore anotada. Última modificação: 2025-01-22 17:01

Cx_Freeze é um conjunto de scripts e módulos para congelar scripts Python em executáveis da mesma forma que py2exe e py2app fazem. Ao contrário dessas duas ferramentas, cx_Freeze é uma plataforma cruzada e deve funcionar em qualquer plataforma em que o próprio Python funcione. Suporta Python 3.5 ou superior. Se você precisar de suporte para Python 2. Última modificação: 2025-01-22 17:01

Uma rede privada dentro de uma organização que se assemelha à Internet. Tipo de topologia de rede em que cada dispositivo é conectado a um cabo comum, também chamado de backbone. Esta rede, também conhecida como rede hierárquica, é frequentemente usada para compartilhar dados corporativos. Última modificação: 2025-01-22 17:01

Para fazer o login no roteador, basta ir a http://192.168.1.1/ em seu navegador. O nome de login é root, a senha é admin. Configure o seu roteador muito bom conforme desejado. Última modificação: 2025-01-22 17:01

Visite a área de autoatendimento em qualquer local do FedEx Office e imprima seus projetos de impressão de tamanho grande via USB usando arquivos PDF, JPEG ou TIFF. Impressões coloridas de destaque começam em apenas US $ 1,99 por pé quadrado. Última modificação: 2025-01-22 17:01

Primeiro, você deve declarar uma variável do tipo de array desejado. Em segundo lugar, você deve alocar a memória que manterá o array, usando new, e atribuí-la à variável do array. Assim, em Java todos os arrays são alocados dinamicamente. Última modificação: 2025-01-22 17:01

Protegido significa que o filtro de linha está protegendo seu equipamento. Aterrado significa que o seu equipamento está devidamente aterrado (o que deve ser necessário para proteger adequadamente o seu equipamento). Sim, você pode conectar seu computador / tv na tomada. Última modificação: 2025-01-22 17:01

Preço de varejo: $ 175 por professor para acesso de 12 meses (para até três salas de aula de 30 alunos cada); $ 25 para cada classe adicional de 30 alunos. Portanto, 4 turmas / 120 alunos, $ 200; e 5 classes / 150 alunos, $ 225. Última modificação: 2025-01-22 17:01

Podemos fechar a janela ou quadro AWT chamando dispose () ou System. exit () dentro do método windowClosing (). O método windowClosing () é encontrado na interface WindowListener e na classe WindowAdapter. A classe WindowAdapter implementa interfaces WindowListener. Última modificação: 2025-01-22 17:01

A classe Assert fornece um conjunto de métodos de asserção úteis para escrever testes. O método assertNotNull () verifica se o objeto é nulo ou não. Se for nulo, ele lança um AssertionError. Última modificação: 2025-01-22 17:01

É usado em ambientes corporativos, SMB e ROBO. Agentes: com o Data Domain, você pode fazer backup diretamente no armazenamento de proteção sem o uso de um agente. Ao usar o Data Domain com o software Dell EMC Data Protection ou outros aplicativos de backup de um concorrente, é necessário um agente. Última modificação: 2025-01-22 17:01

O arquivo mobi Baixe e instale o Kindle para PC conforme as instruções no link. (Você precisará ter uma conta da Amazon - gratuita.) Vá para o arquivo mobi que você salvou, clique com o botão direito, selecione 'Abrir com'> 'Kindle para PC', e o livro será (deve) abrir. Última modificação: 2025-01-22 17:01

Respondido em 17 de fevereiro de 2017 · O autor tem 1,3 mil respostas e 1 milhão de visualizações de respostas. O protocolo da camada 2 ou da camada de enlace de dados é IP, IPX e Appletalk e endereço MAC u para enviar o pacote. Os protocolos da camada 3 ou da camada de rede são BGP, EIGRP, RIP, OSPF ou protocolos de roteamento e usados para enviar pacotes através da rede. Última modificação: 2025-01-22 17:01

Os desenvolvedores de soluções certificadas da Microsoft (MCSD) de sucesso geralmente têm um diploma de bacharel e 1 a 2 anos de experiência. Eles pesquisam as opções, se preparam para os exames, ganham seus certificados e seguem para outras certificações, e têm um salário médio anual de $ 98.269. Última modificação: 2025-01-22 17:01

A autorização de token é feita usando JSON Web Tokens (JWT), que tem três partes: o cabeçalho, a carga útil e o segredo (compartilhado entre o cliente e o servidor). JWS também é uma entidade codificada semelhante ao JWT, tendo um cabeçalho, carga útil e um segredo compartilhado. Última modificação: 2025-01-22 17:01

Util. Matrizes. O método copyOf (int [] original, int newLength) copia a matriz especificada, truncando ou preenchendo com zeros (se necessário) para que a cópia tenha o comprimento especificado. Para todos os índices válidos na matriz original e na cópia, as duas matrizes conterão valores idênticos. Última modificação: 2025-01-22 17:01

O case mantém os componentes em um ambiente protegido para um funcionamento ideal. Os estojos contêm aberturas para fornecer fluxo de ar e manter o computador na temperatura certa. Os estojos também fornecem alguma interface de usuário, incluindo um botão liga / desliga, acesso a unidades e plugues para periféricos. Última modificação: 2025-01-22 17:01

Basta ir às configurações de vídeo, clicar em 'shaders' e, em seguida, clicar em 'Shaders Pack Folder' no canto inferior esquerdo. Isso abrirá a pasta onde você só precisa arrastar e soltar o pacote de shaders em. Última modificação: 2025-01-22 17:01

Os elementos do tipo 'oculto' que os desenvolvedores da web incluem dados que não podem ser vistos ou modificados pelos usuários quando um formulário é enviado. Por exemplo, o ID do conteúdo que está sendo pedido ou editado ou um token de segurança exclusivo. Última modificação: 2025-01-22 17:01

Julho de 2015. Última modificação: 2025-01-22 17:01

Melhor geral: Mamadeira Comotomo Natural-Feel. Melhor orçamento: Tommee Tippee Closer to Nature Fiesta Bottle. Melhor para alimentação combinada: Philips Avent SCF010 / 47 Natural 4 Ounce Bottle. Melhor para fácil travamento: Munchkin LATCH BPA-free Bottle. Melhor copo: Dr. Melhor para bombeamento: Conjunto de garrafa de leite materno Medela. Última modificação: 2025-01-22 17:01

Design tátil. O design tátil concentra-se no sentido do tato. Junto com a funcionalidade e ergonomia, ele desempenha um papel central no design do produto. Por exemplo, para dar a um produto uma sensação de superfície agradável e antiderrapante, a Braun usa plásticos especiais para suas navalhas. Última modificação: 2025-01-22 17:01

Nosso Crimper Modular Pass-Thru é uma ferramenta premium de longa duração que corta, descasca e dobra! A tecnologia Pass-Thru ™ reduz significativamente o tempo de trabalho de preparação; o diagrama de fiação da ferramenta ajuda a eliminar o retrabalho e o desperdício de materiais. Pega de conforto compacta e antideslizante reduz a tensão das mãos e armazena facilmente. Última modificação: 2025-01-22 17:01

Sim. Uma startup ou muitos outros negócios para esse assunto podem usar o Visual Studio Community Edition para desenvolver aplicativos comerciais. O uso comercial é limitado a 5 usuários individuais (simultaneamente) por empresa, mas apenas para empresas que não se qualificam como uma 'empresa' (ver abaixo). Última modificação: 2025-01-22 17:01

Q) Qual método é chamado internamente pelo método Thread start ()? O método start () do thread chama internamente o método run (). Todas as instruções dentro do método run são executadas pelo thread. Última modificação: 2025-01-22 17:01

Altere a porta padrão do Apache para uma porta personalizada Altere a porta do Apache no Debian / Ubuntu. Edite o arquivo /etc/apache2/ports.conf, $ sudo vi /etc/apache2/ports.conf. Encontre a seguinte linha: Listen 80. Altere a porta Apache no RHEL / CentOS. Certifique-se de que instalou o servidor web Apache primeiro. Última modificação: 2025-01-22 17:01

O método pop () remove o último elemento de uma matriz e retorna esse elemento. Observação: este método altera o comprimento de uma matriz. Dica: para remover o primeiro elemento de uma matriz, use o método shift (). Última modificação: 2025-01-22 17:01

Express Mail International tem um código de barras de série numérica de 9 dígitos que começa com a letra "E" e outra letra (por exemplo, EE, ER) e termina com as letras "US". Última modificação: 2025-01-22 17:01

As restrições do Oracle são definidas como as regras para preservar a integridade dos dados no aplicativo. Essas regras são impostas a uma coluna de uma tabela de banco de dados, de modo a definir a camada comportamental básica de uma coluna da tabela e verificar a santidade dos dados que nela fluem. Última modificação: 2025-01-22 17:01

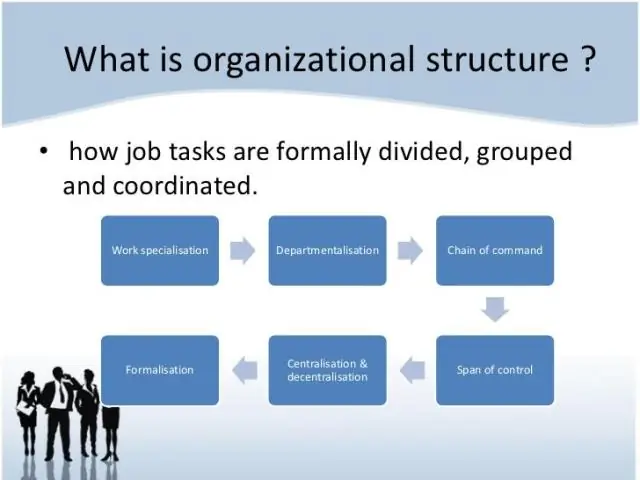

Fluxos de comunicação organizacional As informações podem fluir em quatro direções em uma organização: para baixo, para cima, horizontalmente e diagonalmente. Em organizações mais estabelecidas e tradicionais, grande parte da comunicação flui na direção vertical - para baixo e para cima. Última modificação: 2025-01-22 17:01

Encontre a tabela na qual deseja criar uma chave estrangeira e clique com o botão direito nela. No menu de atalho, selecione Restrição> Adicionar chave estrangeira. Uma janela Adicionar chave estrangeira aparecerá. No primeiro campo, ele irá mostrar o nome do Schema (usuário). Última modificação: 2025-01-22 17:01

DevOps (desenvolvimento e operações) é uma frase de desenvolvimento de software corporativo usada para significar um tipo de relacionamento ágil entre o desenvolvimento e as operações de TI. O objetivo do DevOps é mudar e melhorar o relacionamento, defendendo uma melhor comunicação e colaboração entre essas duas unidades de negócios. Última modificação: 2025-01-22 17:01

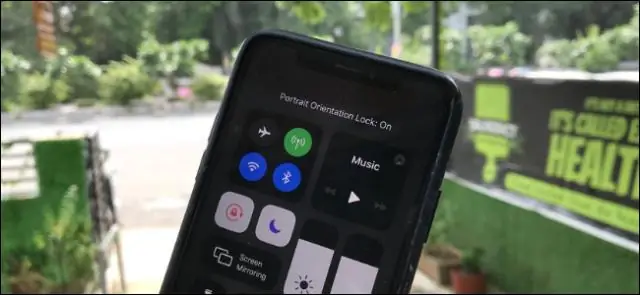

Então, como você tira um panorama com seu AppleiPhone? Primeiro, abra a câmera do seu iPhone e escolhaPano na parte inferior da tela. No modo panorâmico, você verá uma seta à esquerda da tela e uma linha fina cruzando-a. Depois de pressionar o botão da câmera, mova seu telefone enquanto mantém a seta no centro da linha. Última modificação: 2025-01-22 17:01

Procure por decorações nas bordas da sala que estão inclinadas desajeitadamente para ficar de frente para a sala. Microfones ocultos funcionam melhor quando estão no centro de uma sala, para que possam ouvir tudo igualmente. Procure por decorações posicionadas em uma mesa no meio de sua sala para encontrar microfones escondidos. Última modificação: 2025-01-22 17:01

Operador LIKE equivalente para colunas de valor inteiro / numérico em um banco de dados SQL (ou T-SQL). Infelizmente, o operador LIKE não pode ser usado se a coluna hospeda tipos numéricos. Felizmente, existem pelo menos duas alternativas que podemos usar em seu lugar. Última modificação: 2025-01-22 17:01

Como: Como instalar o.exe com a política de grupo Etapa 1: Três coisas que você precisa para instalar o software com êxito por meio de um GPO: Etapa 2: Instalar o software usando GPO. Etapa 3: Clique no botão Compartilhar. Etapa 4: adicione acesso de leitura a esta pasta. Etapa 5: Clique no botão Compartilhar. Etapa 6: lembre-se da localização desta pasta compartilhada. Última modificação: 2025-01-22 17:01