Dez principais questões de ciências sociais Como podemos induzir as pessoas a cuidar de sua saúde? Como as sociedades criam instituições eficazes e resilientes, como governos? Como a humanidade pode aumentar sua sabedoria coletiva? Como podemos reduzir a 'lacuna de habilidade' entre negros e brancos na América?. Última modificação: 2025-01-22 17:01

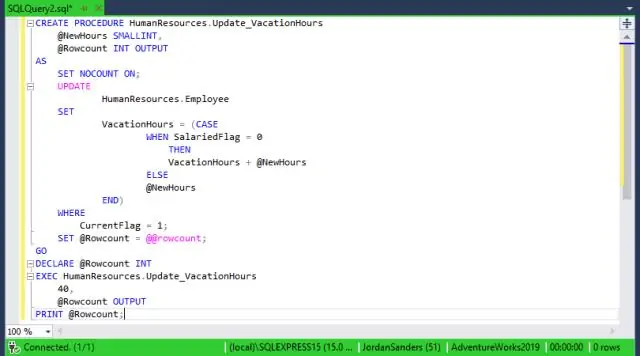

Os servidores vinculados permitem que você se conecte a outras instâncias de banco de dados no mesmo servidor ou em outra máquina ou servidores remotos. Ele permite que o SQL Server execute scripts SQL em fontes de dados OLE DB em servidores remotos usando provedores OLE DB. Última modificação: 2025-01-22 17:01

2 Respostas colocá-lo em escala de cinza (se os botões ativados forem coloridos) torná-lo mais claro ou colocar uma sobreposição branca transparente sobre ele (se os botões ativados forem geralmente escuros) torná-lo plano (se os botões ativados tiverem um tipo de superfície 3D) não realçar o botão ao passar o mouse sobre ele (dos botões ativados têm esse comportamento). Última modificação: 2025-01-22 17:01

Uma violação de segurança ocorre quando um invasor obtém acesso não autorizado aos sistemas e dados protegidos de uma organização. Os cibercriminosos ou aplicativos maliciosos contornam os mecanismos de segurança para alcançar áreas restritas. Uma violação de segurança é uma violação em estágio inicial que pode levar a coisas como danos ao sistema e perda de dados. Última modificação: 2025-01-22 17:01

USUÁRIOS DO THUNDERBIRD: Botão da barra de status: Clique no botão Alterar fonte e tamanho do tema dentro da barra de status do Thunderbird. Opção de ferramentas: Escolha o menu Ferramentas na barra de menu do Thunderbird e clique na opção Alterar fonte e tamanho do tema. Ele abrirá o painel de configurações de fonte e tamanho do tema. Última modificação: 2025-01-22 17:01

Uma das razões mais importantes pelas quais você precisa investir em um sistema de BI eficaz é porque tal sistema pode melhorar a eficiência em sua organização e, como resultado, aumentar a produtividade. Você pode usar business intelligence para compartilhar informações entre diferentes departamentos em sua organização. Última modificação: 2025-01-22 17:01

Velocidade: Java é mais rápido que Python Java é 25 vezes mais rápido que Python. Em termos de simultaneidade, o Java vence o Python. Javé a melhor escolha para a construção de aplicativos de aprendizado de máquina grandes e complexos devido aos seus excelentes aplicativos de escalonamento. Última modificação: 2025-01-22 17:01

Existem dois tipos de modificadores em Java: modificadores de acesso e modificadores de não acesso. Os modificadores de acesso em Java especificam a acessibilidade ou escopo de um campo, método, construtor ou classe. Podemos alterar o nível de acesso de campos, construtores, métodos e classe aplicando o modificador de acesso nele. Última modificação: 2025-01-22 17:01

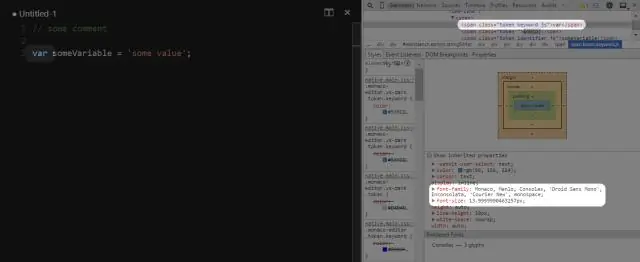

Muito parecido com suas contrapartes de função, as declarações de classe JavaScript são suspensas. No entanto, eles permanecem não inicializados até a avaliação. Isso efetivamente significa que você deve declarar uma classe antes de usá-la. Última modificação: 2025-01-22 17:01

O clustering hierárquico não consegue lidar bem com big data, mas o clustering K Means consegue. Isso ocorre porque a complexidade de tempo de K Médias é linear, ou seja, O (n), enquanto a do agrupamento hierárquico é quadrática, ou seja, O (n2). Última modificação: 2025-01-22 17:01

Digite configure terminal para ir para o modo de configuração global. Digite o registro de configuração 0x2102. Digite end e, em seguida, digite o comando write erase para excluir a configuração de inicialização atual no roteador. Última modificação: 2025-01-22 17:01

As licenças do 3D Studio Max custam US $ 1.545 / ano ou US $ 195 / mês como uma assinatura contínua. Este é o preço do estúdio que, para muitos solopreneurs e estúdios menores por aí, é um pouco difícil de engolir. As licenças 3DS Studio Max e Maya Indie estão disponíveis por US $ 250 / ano, por licença. Isso é; ambos custariam $ 500. Última modificação: 2025-01-22 17:01

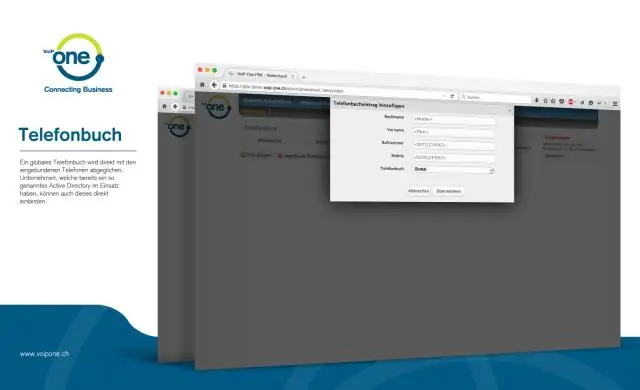

Ligue para solicitar uma lista telefônica. A Dex Media fornece um diretório gratuito para assinantes de linha digital com Verizon, FairPoint e Frontier. Você pode pedir um ligando para 1-800-888-8448. Quando disponível, certifique-se de indicar se deseja a versão em inglês ou espanhol. Última modificação: 2025-01-22 17:01

Bytes curtos: um pacote de ping também pode ser malformado para realizar um ataque de negação de serviço, enviando pacotes de ping contínuos para o endereço IP de destino. Um ping contínuo causará estouro de buffer no sistema de destino e fará com que o sistema de destino trave. Mas, o comando ping também pode ser usado para alguns outros fins. Última modificação: 2025-01-22 17:01

O que fazer quando você derramar algo no seu MacBook Desconecte imediatamente o dispositivo. Desligue o laptop. Com a tela ainda aberta, vire o laptop de cabeça para baixo. Remova a bateria. Com o computador de cabeça para baixo, esfregue suavemente a área com uma toalha de papel. Última modificação: 2025-01-22 17:01

Três blocos catch capturam as exceções e as tratam exibindo os resultados no console. O Common Language Runtime (CLR) captura exceções não tratadas por blocos catch. Última modificação: 2025-01-22 17:01

VÍDEO Posteriormente, também se pode perguntar, como faço para reiniciar minha Barbie Dream House? Para Redefinir Olá Casa dos sonhos para as configurações de fábrica, pressione e segure a botão de falar e pressione o reset troque com um clipe de papel.. Última modificação: 2025-01-22 17:01

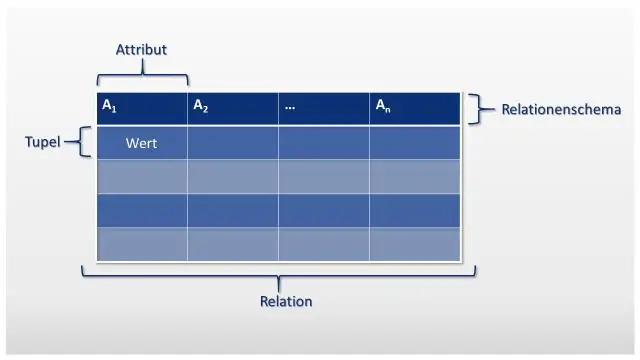

Um banco de dados relacional é um conjunto de tabelas formalmente descritas a partir das quais os dados podem ser acessados ou remontados de muitas maneiras diferentes, sem a necessidade de reorganizar as tabelas do banco de dados. O usuário padrão e a interface de programação de aplicativos (API) de um banco de dados relacional é a Structured Query Language (SQL). Última modificação: 2025-01-22 17:01

Ligue e configure o seu iPod touch Mantenha pressionado o botão Repousar / Despertar até que o logotipo da Apple apareça. Se o iPod touch não ligar, pode ser necessário carregar a bateria. Siga um destes procedimentos: Toque em Configurar manualmente e siga as instruções de configuração da tela. Última modificação: 2025-01-22 17:01

Tempo de execução exponencial. Conjunto de problemas que podem ser resolvidos por algoritmos de tempo exponencial, mas para os quais nenhum algoritmo de tempo polinomial é conhecido. Um algoritmo é chamado de tempo exponencial, se T (n) for limitado por 2poly (n), onde poli (n) é algum polinômio em n. Última modificação: 2025-01-22 17:01

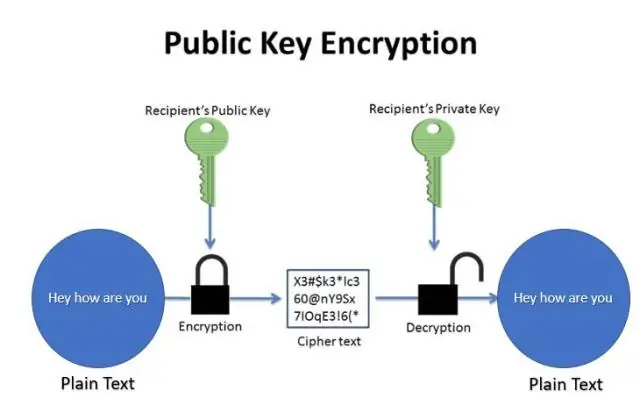

O remetente escreve uma mensagem em texto simples e a criptografa usando uma chave secreta. A mensagem criptografada é enviada ao destinatário, que pode descriptografar a mensagem usando a mesma chave secreta. Como funciona a criptografia de chave assimétrica? O remetente escreve uma mensagem e a criptografa com uma chave pública. Última modificação: 2025-01-22 17:01

Melhor Galeria de Modelos de PowerPoint Invictus Modelos de PowerPoint. Modelo de PowerPoint de negócios leves. Modelo de PowerPoint de ideia de lâmpada. Tabela de slides de conteúdo para PowerPoint. Modelo de PowerPoint de missão e visão. Modelo de PowerPoint de estudo de caso de negócios. Modelo de PowerPoint de plano de 30 60 90 dias. Última modificação: 2025-01-22 17:01

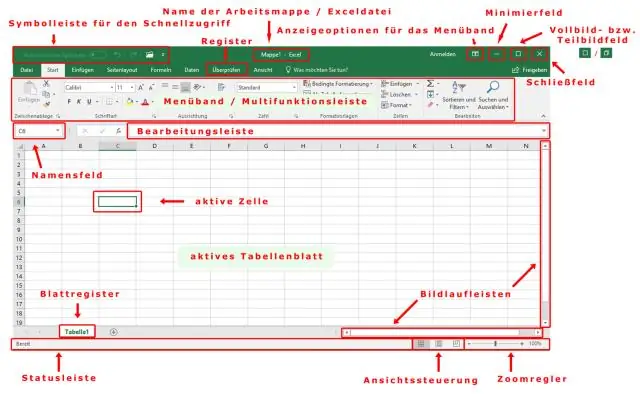

Quando você abre o Word, Excel ou PowerPoint, as barras de ferramentas Padrão e Formatação são ativadas por padrão. A barra de ferramentas Padrão está localizada logo abaixo da barra de menu. Ele contém botões que representam comandos como Novo, Abrir, Salvar e Imprimir. A barra de ferramentas de formatação está localizada por padrão ao lado da barra de ferramentas Padrão. Última modificação: 2025-01-22 17:01

Para fazer isso, vá para as configurações do Windows Phone. Vá para sobre, role até a parte inferior e toque em 'resetyourphone' e confirme o aviso. Isso limpará seu telefone. Aviso: Fazendo uma redefinição de fábrica TUDO do seu telefone. Última modificação: 2025-01-22 17:01

Com o encadeamento, a simultaneidade é obtida usando vários encadeamentos, mas devido ao GIL, apenas um encadeamento pode ser executado por vez. No multiprocessamento, o processo original é um processo bifurcado em vários processos filho ignorando o GIL. Cada processo filho terá uma cópia de toda a memória do programa. Última modificação: 2025-01-22 17:01

Os telefones celulares são a maneira perfeita de ficar conectado com outras pessoas e fornecer ao usuário uma sensação de segurança. Em caso de emergência, ter um telefone celular pode permitir que a ajuda chegue até você rapidamente e pode salvar vidas. No entanto, a importância dos telefones celulares vai muito além da segurança pessoal. Última modificação: 2025-01-22 17:01

Qualquer que seja sua preferência, você pode adicioná-los facilmente ao Family Hub. Basta tocar no ícone Aplicativos para ver todos os aplicativos disponíveis do Hub. Em seguida, toque e segure o aplicativo que deseja adicionar à tela inicial. Um menu pop-up aparecerá; você pode tocar em Adicionar à tela inicial para criar um ícone de aplicativo ou tocar em Adicionar widget. Última modificação: 2025-01-22 17:01

Muitos podem não estar totalmente ausentes, mas alguns dos drones mais sofisticados estão equipados com tecnologia avançada de reconhecimento facial. Com essa tecnologia, um drone pode fazer coisas legais como seguir você, orbitar ao seu redor ou até mesmo focar no seu sorriso para capturar uma excelente selfie com a câmera integrada. Última modificação: 2025-01-22 17:01

No console da AWS, vá para Serviços> SNS> Assinaturas> Criar assinaturas. No campo ARN do tópico, insira o valor ARN do tópico SNS que você criou. Selecione o protocolo como Amazon SQS. No campo Endpoint, insira o valor ARN da fila SQS e crie uma assinatura. Última modificação: 2025-01-22 17:01

Como qualquer conta de e-mail, ele pode ter problemas para enviar mensagens ocasionalmente. Um erro de destinatário inválido significa que sua mensagem não foi entregue com sucesso. Dependendo do tipo de mensagem que você estava enviando, isso pode significar que uma das várias coisas deu errado. Última modificação: 2025-01-22 17:01

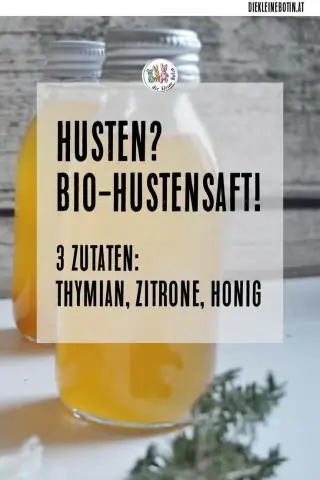

Aqui estão alguns tratamentos naturais que você pode experimentar para o controle de cupins: Nematóides. Os nematóides são vermes parasitas que adoram mastigar cupins. Vinagre. O vinagre é o material maravilhoso para a sua casa. Boratos. Óleo de laranja. Cartão Molhado. Luz solar. Barreira de perímetro. Tome medidas preventivas. Última modificação: 2025-01-22 17:01

SQL Entre Sintaxe SELECT Coluna (s) FROM nome_tabela WHERE coluna BETWEEN valor1 E valor2; Usando a sintaxe mencionada acima, podemos definir valores como parte do operador BETWEEN. Além disso, a sintaxe mencionada acima permanece a mesma para uso com um valor numérico, valor de texto e valor de data. Última modificação: 2025-01-22 17:01

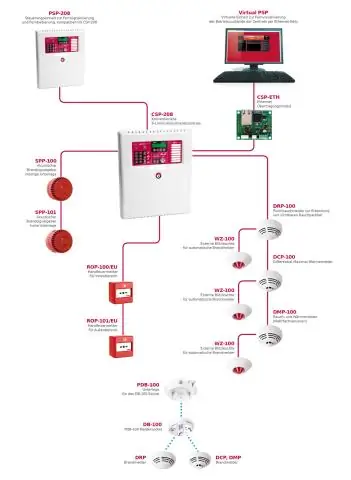

Um módulo de controle é o lado da saída. Ativa dispositivos de alerta como um estroboscópio de sino ou buzina. Ele também pode ativar atrasos conectados a fechos automáticos de portas, controles de elevador, sistemas de supressão de incêndio, ejetores de fumaça e similares. O que significa 3 alarmes, 2 alarmes, etc. Última modificação: 2025-01-22 17:01

O conn, também escrito cun, conne, cond, conde e cund, é o ato de controlar os movimentos de um navio enquanto ele está no mar. Última modificação: 2025-01-22 17:01

Iniciando o aplicativo Crie um projeto ASP.NET Web API. Dentro do Visual Studio, selecione 'Arquivo' -> menu 'Novo Projeto'. Configure o projeto de API da Web para usar o IIS local. Na janela 'Solution Explorer', clique com o botão direito no projeto 'webDemo' e clique no item de menu 'Propriedades. Última modificação: 2025-01-22 17:01

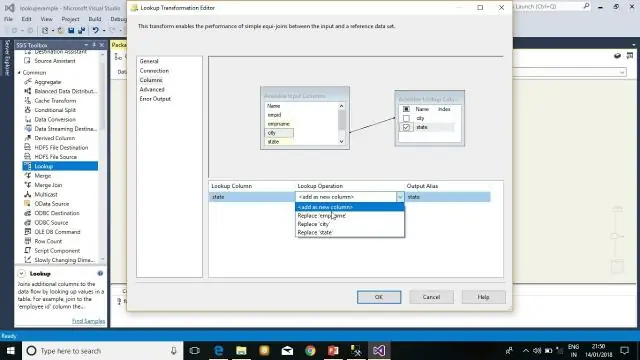

A Transformação de Amostragem de Linha no SSIS fornece uma opção para especificar o número de linhas que você gostaria de recuperar da fonte de dados. A transformação de amostragem de linha no SSIS pegará todos os dados de uma fonte e extrairá aleatoriamente o número selecionado de linhas. Última modificação: 2025-01-22 17:01

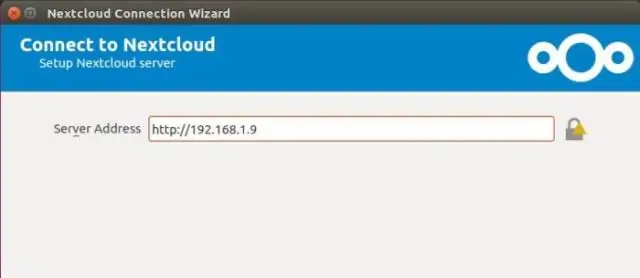

O armazenamento em nuvem DIY geralmente é um software cliente-servidor, de código aberto ou pago, que ajuda a configurar e manter sua própria nuvem. Você pode definir algumas soluções de armazenamento em nuvem DIY em dispositivos de armazenamento conectados à rede ou usar as opções oferecidas por nossos melhores provedores de hospedagem na web. Última modificação: 2025-01-22 17:01

Como bloquear chamadas indesejadas recebidas em telefones residenciais da Verizon Disque '* 60' em seu telefone fixo ('1160' se estiver usando um telefone rotativo). Disque o número de telefone que você gostaria de bloquear quando o serviço automatizado solicitar que você insira o número. Confirme se o número inserido está correto. Última modificação: 2025-01-22 17:01

A criação de tokens personalizados permite que qualquer empresa emita sua própria moeda digital de marca no blockchain para pagar por bens e serviços dentro de seu projeto. Última modificação: 2025-01-22 17:01

O método mais comum é usar seletores para reconhecer elementos na tela. Os seletores usam atributos de objetos de IU como pontos de referência. O seletor tem formato XML. UIPath Studio usa seletores. Última modificação: 2025-01-22 17:01