Um HUD Color Editor é uma ferramenta personalizada que ajuda os jogadores a personalizar as cores de seu HUD, alterando os valores RGB. As cores HUD padrão da Elite são baseadas em sua tonalidade laranja "estrela", com tons variados para discernir entre as diferentes seções. Última modificação: 2025-01-22 17:01

Um lado da linha é conectado à ponta de metal do plugue, e o segundo é conectado a um anel de metal atrás da ponta, separado e isolado da ponta por um material não condutor. Quando inserido em uma tomada, o condutor da ponta do plugue conecta primeiro, seguido pelo condutor do anel. Última modificação: 2025-01-22 17:01

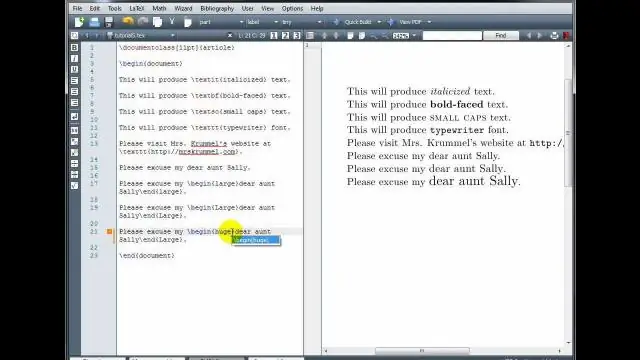

4 respostas. Você pode usar o pacote xcolor. Fornece extcolor {} {} bem como cor {} para trocar a cor de algum texto dado ou até o final do grupo / ambiente. Você pode obter diferentes tons de cinza usando preto. Última modificação: 2025-01-22 17:01

Se você deve, então, usar uma função definida pelo usuário para a qual você pode passar parâmetros. Não, uma visão não é consultada de maneira diferente de SELECIONAR em uma tabela. Uma visão nada mais é do que uma instrução 'SELECT' predefinida. Portanto, a única resposta real seria: Não, você não pode. Última modificação: 2025-01-22 17:01

Outra fonte que se parece bastante com a ProximaNova é a Gotham, que também é uma fonte premium. Outros sósias Core Sans. Cera Brush. Milano. Gibbs. Última modificação: 2025-01-22 17:01

Benadryl pode fazer com que algumas crianças sejam hiperativas. 1? Embora isso possa ser aceitável se seu filho precisar do medicamento para combater uma reação alérgica, não é ideal se você estiver tentando usá-lo para fazer seu filho se acalmar. Última modificação: 2025-01-22 17:01

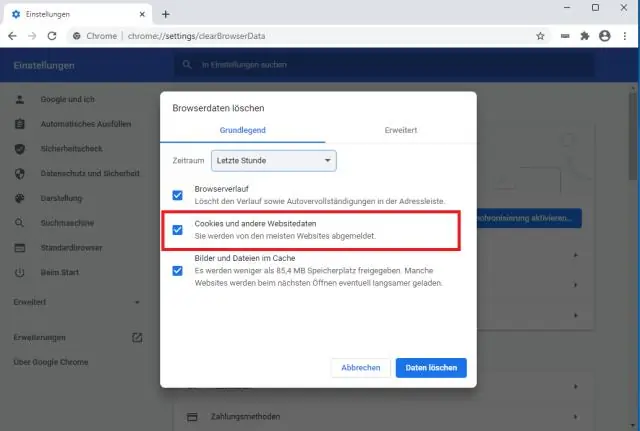

Localize o menu Ferramentas na parte superior do navegador e selecione Opções da Internet. Uma nova janela aparecerá. Clique no botão Excluir em Histórico de navegação. Selecione Cookies e clique em Excluir Cookies ou marque a caixa e pressione OK na parte inferior da janela. Última modificação: 2025-01-22 17:01

Visão geral. O Microsoft Azure Storage Explorer é um aplicativo autônomo que facilita o trabalho com dados de armazenamento do Azure no Windows, macOS e Linux. Neste artigo, você aprenderá várias maneiras de se conectar e gerenciar suas contas de armazenamento do Azure. Última modificação: 2025-01-22 17:01

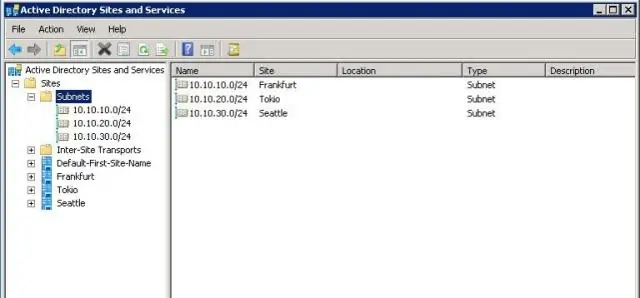

A máscara de sub-rede é usada pelo protocolo TCP / IP para determinar se um host está na sub-rede local ou em uma rede remota. Agora você sabe, para este exemplo, usando 255.255. Máscara de sub-rede 255.0, se a ID da rede é 192.168. 123,0 e o endereço do host é 0,0. Última modificação: 2025-01-22 17:01

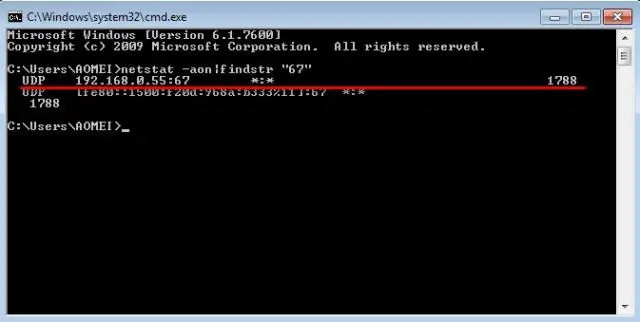

Abra um terminal. Digite o comando: sudo netstat -ano -p tcp. Você obterá uma saída semelhante a esta. Procure a porta TCP na lista de endereços locais e anote o número PID correspondente. Última modificação: 2025-01-22 17:01

Na caixa de pesquisa do menu do Windows, digite Opções da Internet. Em Melhor correspondência, clique em Opções da Internet. Na janela Propriedades da Internet, na guia Avançado, role para baixo até a seção Segurança. Marque a caixa de seleção User TLS 1.2. Última modificação: 2025-01-22 17:01

Para uso pessoal, não, não é ilegal baixar vídeos do YouTube. Mas é imoral. Tomar medidas para evitar problemas de qualidade de streaming de vídeo e ultrapassar o limite de download de dados é senso comum e evitar a publicidade não é ilegal (bloqueadores de anúncios também são a ruína de nossa indústria). Última modificação: 2025-01-22 17:01

Definição: um vírus de computador é um programa de software nocivo carregado no computador de um usuário sem o conhecimento do usuário e executa ações maliciosas. Descrição: O termo 'vírus de computador' foi definido formalmente por Fred Cohen em 1983. Os vírus de computador nunca ocorrem naturalmente. Última modificação: 2025-01-22 17:01

“Além de qualquer negócio que você possa obter de sua operadora de celular para trocar seu telefone antigo ou comprar um par de telefones, a Costco lhe dará bônus adicionais”, diz Clark. Esses bônus podem incluir kits de acessórios gratuitos, taxas de ativação dispensadas e até cartões-presente da Costco Cash. Última modificação: 2025-01-22 17:01

A fita 3M é à prova d'água? Os dois lados que vieram com a película protetora não foram feitos para serem expostos aos elementos. O centro (depende da espessura) que está exposto pode ficar molhado. Então, é basicamente uma resposta não e sim. Última modificação: 2025-01-22 17:01

Acertos - Definição do computador O número de vezes que um programa ou item de dados foi acessado ou corresponde a alguma condição. Por exemplo, quando você baixa uma página da Web, a própria página e todos os elementos gráficos que ela contém contam como um acesso para aquele site. Última modificação: 2025-01-22 17:01

Aquisições Data Valor da empresa (USD) 1 de janeiro de 1984 C&E Software - 8 de julho de 1987 Living Videotext - 26 de outubro de 1987 Think Technologies - 4 de setembro de 1990 Peter Norton Computing $ 70.000.000. Última modificação: 2025-01-22 17:01

Ambos os navegadores são muito rápidos, com o Chrome sendo um pouco mais rápido no desktop e o Firefox um pouco mais rápido no celular. Eles também são ávidos por recursos, embora o Firefox se torne mais eficiente do que o Chrome, as moretabs que você abriu. A história é semelhante para o uso de dados, onde os dois navegadores são praticamente idênticos. Última modificação: 2025-01-22 17:01

Como adicionar SaveFrom.net Helper ao Google Chrome Adicionar a extensão MeddleMonkey da Google WebStore Adicionar agora. O MeddleMonkey é necessário para que o SaveFrom.net Helper funcione corretamente. Adicionar script auxiliar SaveFrom.net Adicionar agora. Pressione o botão “ADICIONAR AGORA” e, a seguir, pressione o botão “Confirmar instalação”. Bingo. Última modificação: 2025-01-22 17:01

Para acessar o navegador da web, toque no ícone Menu na tela inicial e, em seguida, toque na opção Navegador experimental. Na primeira vez que você inicia o navegador, uma lista padrão de favoritos do site é exibida, com a Amazon no topo. Wikipedia, Google e New York Times também estão na lista. Última modificação: 2025-01-22 17:01

Instale o login dos arquivos de certificado do servidor SSL no cPanel. Clique em Gerenciador SSL / TLS> Certificados (CRT)> Gerar, visualizar, fazer upload ou excluir certificados SSL. Na seção Carregar um novo certificado, clique no botão Procurar e localize o arquivo de certificado do servidor SSL your_domain_com. Clique no botão Upload. Última modificação: 2025-01-22 17:01

Descrição do Produto. O Módulo de Relé de ControleModelo EST SIGA-CR, é um componente do Sistema Série Signature. O SIGA-CR é um dispositivo endereçável usado para fornecer um contato de relé Form 'C'dry para controlar aparelhos externos (fechos de porta, ventiladores, amortecedores, etc. .) ou desligamento do equipamento. Última modificação: 2025-01-22 17:01

Uma linguagem de programação fortemente tipada é aquela em que cada tipo de dado (como inteiro, caractere, hexadecimal, decimal compactado e assim por diante) é predefinido como parte da linguagem de programação e todas as constantes ou variáveis definidas para um determinado programa devem ser descrito com um dos tipos de dados. Última modificação: 2025-01-22 17:01

Uma coleção de flocos de neve fotografados automaticamente conforme caem. As estruturas mais arredondadas nesses flocos de neve são causadas por borda, que ocorre quando milhares de gotículas nas nuvens cobrem um floco de neve para criar uma pelota conhecida como graupel. Cada conjunto de três imagens é um único floco de neve visto de três ângulos. Última modificação: 2025-01-22 17:01

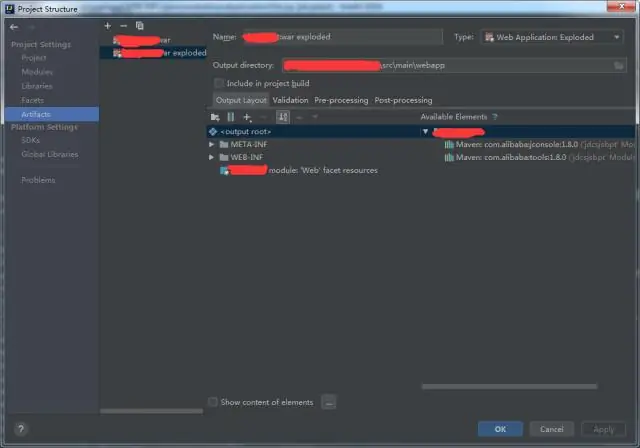

Configurar o comportamento de cobertura de código? Na caixa de diálogo Configurações / Preferências Ctrl + Alt + S, selecione Compilar, Execução, Implementação | Cobertura. Defina como os dados de cobertura coletados serão processados: Selecione a caixa de seleção Ativar Visualização de Cobertura para abrir a janela da ferramenta Cobertura automaticamente. Última modificação: 2025-01-22 17:01

Diferença entre var e let em JavaScript. var e let são ambos usados para declaração de variável em javascript, mas a diferença entre eles é que var tem escopo de função e let tem escopo de bloco. Pode-se dizer que uma variável declarada com var é definida em todo o programa em comparação com let. Última modificação: 2025-01-22 17:01

Arquitetura de banco de dados distribuído. Um sistema de banco de dados distribuído permite que os aplicativos acessem dados de bancos de dados locais e remotos. Em um sistema de banco de dados distribuído homogêneo, cada banco de dados é um banco de dados Oracle. Em um sistema de banco de dados distribuído heterogêneo, pelo menos um dos bancos de dados é um banco de dados não Oracle. Última modificação: 2025-01-22 17:01

Os registros em papel devem ser armazenados entre 68 ° F / 20 ° C e 76 ° F / 24,4 ° C e uma umidade relativa de 35 a 55 por cento. Manter as caixas de armazenamento longe da umidade é fundamental para a preservação. Última modificação: 2025-01-22 17:01

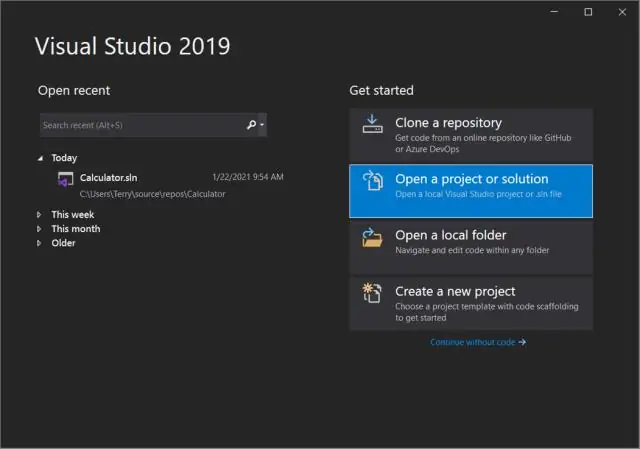

Abra um projeto de um repositório GitHub Abra o Visual Studio 2017. Na barra de menu superior, escolha Arquivo> Abrir> Abrir do controle de código-fonte. Na seção Repositórios Git locais, escolha Clonar. Na caixa que diz Insira o URL de um repositório Git para clonar, digite ou cole o URL do seu repositório e pressione Enter. Última modificação: 2025-01-22 17:01

O SNR é um número de série individual que identifica exclusivamente cada dispositivo de equipamento móvel dentro do TAC. O dígito sobressalente é usado como um dígito de verificação para validar oIMEI e é sempre definido com o valor 0 quando transmitido pelo equipamento móvel. Última modificação: 2025-01-22 17:01

O controle de simultaneidade é usado para resolver esses conflitos que ocorrem principalmente com um sistema multiusuário. Isso ajuda a garantir que as transações do banco de dados sejam realizadas simultaneamente, sem violar a integridade dos dados dos respectivos bancos de dados. Última modificação: 2025-01-22 17:01

Uma expressão facial é um ou mais movimentos ou posições dos músculos sob a pele do rosto. As expressões faciais são uma forma de comunicação não verbal. Eles são o principal meio de transmitir informações sociais entre humanos, mas também ocorrem na maioria dos outros mamíferos e em algumas outras espécies animais. Última modificação: 2025-01-22 17:01

Os métodos quantitativos enfatizam as medições objetivas e a análise estatística, matemática ou numérica dos dados coletados por meio de pesquisas, questionários e pesquisas, ou pela manipulação de dados estatísticos pré-existentes usando técnicas computacionais. Última modificação: 2025-01-22 17:01

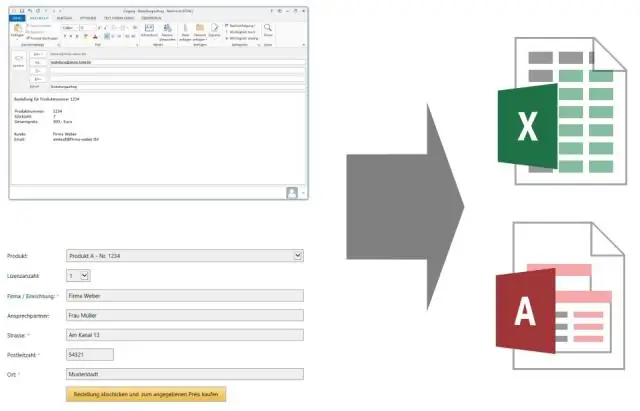

Deixe o Access inserir a data de hoje automaticamente Abra a tabela Pedidos na Visualização de design. Clique no campo Data. Na janela Propriedades da tabela, clique na caixa de texto Padrão e insira a Data (). Clique na seta suspensa da caixa de texto Formato e selecione Data abreviada (Figura A). Última modificação: 2025-01-22 17:01

As etapas básicas para criar um servidor LDAP são as seguintes: Instale os RPMs openldap, openldap-servers e openldap-clients. Edite o / etc / openldap / slapd. Inicie o slapd com o comando: / sbin / service ldap start. Adicione entradas a um diretório LDAP com ldapadd. Última modificação: 2025-01-22 17:01

Para escrever um programa 'Hello World', siga estas etapas: Inicie o Eclipse. Crie um novo projeto Java: Crie uma nova classe Java: Um editor Java para HelloWorld. Salve usando ctrl-s. Clique no botão 'Executar' na barra de ferramentas (parece um homenzinho correndo). Você será solicitado a criar uma configuração de inicialização. Última modificação: 2025-01-22 17:01

AirPlay chega à Apple TV original. Temos o prazer de anunciar, graças ao Remote HD, que a 1ª genApple TV agora pode funcionar como um dispositivo compatível com AirPlay! Com o Remote HD instalado, todos os incríveis recursos do AirPlay para a nova Apple TV preta agora estão disponíveis nos modelos prateados originais. Última modificação: 2025-01-22 17:01

A malva é fácil de cultivar e começar a partir da semente, desde que você escolha um local que ofereça solo úmido, bem drenado, organicamente rico e pleno sol. Este último promove um crescimento vigoroso e reduz a necessidade de estaqueamento. Plante as sementes diretamente no jardim e mantenha a área uniformemente úmida até que as plantas surjam. Última modificação: 2025-01-22 17:01

A atividade de login é uma das coisas mais comuns que a maioria dos aplicativos tem é a atividade de login. Ter uma atividade de login em seu projeto do Android Studio é muito simples. Para implementar a atividade de login, você precisa criar ou abrir um projeto do Android Studio, dê a ele um nome e pressione Próximo ao painel de configuração. Última modificação: 2025-01-22 17:01

Como instalar o GDB? Instale binários gdb pré-compilados a partir de recursos de distribuição verificados. Você pode instalar o gdb em uma distribuição Linux baseada em Debian (por exemplo, Ubuntu, Mint, etc) seguindo o comando. $ sudo apt-get update. Baixe o código fonte do GDB, compile-o e instale. Siga as etapas mencionadas abaixo para compilar o GDB do zero e instalá-lo. Última modificação: 2025-01-22 17:01