A AWS Command Line Interface (CLI) é uma ferramenta unificada para gerenciar seus serviços AWS. Com apenas uma ferramenta para baixar e configurar, você pode controlar vários serviços da AWS a partir da linha de comando e automatizá-los por meio de scripts. Última modificação: 2025-01-22 17:01

Quatro versões. Última modificação: 2025-01-22 17:01

O método append () é usado para anexar a representação de string de algum argumento à sequência. Existem 13 maneiras / formas em que o método append () pode ser usado pela passagem de vários tipos de argumentos: StringBuilder append (boolean a): O java. Valor de retorno: o método retorna uma referência a este objeto. Última modificação: 2025-01-22 17:01

MetroPCS não fornece serviço fora dos Estados Unidos. O Serviço de Roaming Internacional é fornecido pela MetroPCS a seus assinantes por meio de acordos com operadoras internacionais terceirizadas. O MetroPCS International Roaming Service está disponível apenas em alguns países e em certas áreas desses países. Última modificação: 2025-01-22 17:01

Uma tela inicial é um elemento de controle gráfico que consiste em uma janela que contém uma imagem, um logotipo e a versão atual do software. Uma tela inicial geralmente aparece durante a inicialização de um jogo ou programa. Uma página inicial é uma página de introdução em um site. Última modificação: 2025-01-22 17:01

Portanto, em resumo, os registros NS são usados para redirecionar o resolvedor DNS para o próximo servidor DNS que está hospedando a zona do próximo nível. E o registro SOA é usado pelo cluster de servidores DNS para sincronizar as alterações mais recentes do mestre para os servidores secundários. Última modificação: 2025-01-22 17:01

Amplie e role na linha de tempo do Final Cut Pro Amplie a linha de tempo: Escolha Exibir> Mais Zoom ou pressione Comando + Sinal de Mais (+). Diminua o zoom da linha do tempo: Escolha Exibir> Menos zoom ou pressione Comando-Sinal de subtração (-). Última modificação: 2025-01-22 17:01

VÍDEO Além disso, como copio de um servidor TFTP para um roteador Cisco? Etapa 1: Selecione uma imagem do software Cisco IOS. Etapa 2: Baixe a imagem do software Cisco IOS para o servidor TFTP. Etapa 3: Identifique o sistema de arquivos para copiar a imagem.. Última modificação: 2025-01-22 17:01

O navegador Tor (para download em TorProject.org) permite que você navegue ou navegue na web anonimamente. Um serviço oculto é um site que você visita ou um serviço que você usa que usa a tecnologia Tor para permanecer seguro e, se o proprietário desejar, anônimo. Os desenvolvedores do Tor usam os termos 'serviços ocultos' e 'serviços cebola' de forma intercambiável. Última modificação: 2025-01-22 17:01

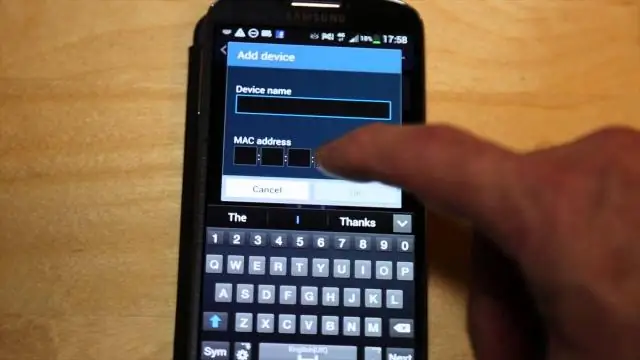

Para usar um dispositivo iOS como um iBeacon, faça o seguinte: Obtenha ou gere um UUID de 128 bits para o seu dispositivo. Crie um objeto CLBeaconRegion contendo o valor UUID junto com os valores principais e secundários apropriados para seu beacon. Anuncie as informações do beacon usando a estrutura do Core Bluetooth. Última modificação: 2025-01-22 17:01

4 respostas. vá para Preferências -> Inspeções. Em seguida, você precisa pesquisar a longa lista da inspeção infratora, cujo nome você pode obter passando o mouse sobre o marcador de aviso na margem. Você pode alterar a gravidade da inspeção, seja um erro, aviso, etc, ou apenas desativá-la completamente. Última modificação: 2025-01-22 17:01

Análise das Seções Preço conforme analisado $ 1.199 Processador Intel Core 2 Duo de 2,4 GHz Memória 4 GB, 1.066 MHz DDR3 Disco rígido 250 GB Chipset 5.400 rpm MCP89. Última modificação: 2025-01-22 17:01

O Tile não requer uma assinatura Premium para usar seus rastreadores. Os rastreadores de blocos funcionam com o aplicativo gratuito de blocos, para que você possa ver onde eles estiveram pela última vez e ligar para o bloco, desde que ele esteja dentro do alcance do Bluetooth. Se você perder algo, pode utilizar a grande comunidade do Tile para ajudar a localizar o item perdido. Última modificação: 2025-01-22 17:01

ACORDO DE INTEROBSERVER. O indicador de qualidade de medição mais comumente usado em ABA é a concordância interobservador (IOA), o grau em que dois ou mais observadores relatam os mesmos valores observados após medir os mesmos eventos. Última modificação: 2025-01-22 17:01

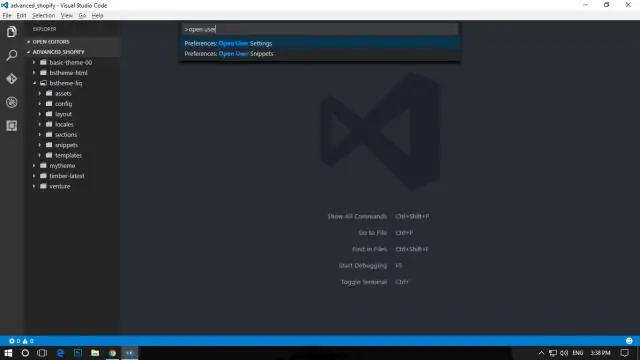

Command + shift + p e ele irá abrir algo assim. Agora, digite o ESLint dentro da caixa de pesquisa e você verá algo parecido com isto, e você precisa selecionar a opção ESLint: Create ESLint configuration, e então você verá que o terminal integrado dentro do Visual Studio Code será aberto com algumas opções de configuração. Última modificação: 2025-01-22 17:01

Ground se refere aos pontos mais distantes do campo de visão de uma pessoa ao olhar para uma cena. Este 'fundo' serve de fundo para os itens ou 'figuras' que estão mais próximos da pessoa que está olhando a cena. Veja também: Figura e Figura-Fundo. Última modificação: 2025-06-01 05:06

Cancelar uma pontuação AP após recebê-la. O cancelamento da pontuação exclui uma pontuação do exame AP permanentemente de seus registros. As pontuações podem ser canceladas a qualquer momento. No entanto, para que as pontuações não apareçam no relatório de pontuação do ano em curso, os serviços de AP devem receber as atribuições, solicitação por escrito por correio ou fax até 15 de junho. Última modificação: 2025-01-22 17:01

ACK é uma abreviatura comum para 'reconhecido', usado em computação. O oposto de ACK é NAK. Observe que 'ack' como uma exclamação de surpresa ou alarme não tem relação com a computação. Última modificação: 2025-01-22 17:01

Frankfurt Da mesma forma, onde está o hub da Internet? Obter dados que geram essas palavras dos servidores do Gizmodo para o seu computador requer uma vasta gama global de redes. E, em um ponto ao longo de sua jornada, os dados provavelmente passarão pelos switches Ethernet em 60 Hudson Street, uma das redes mais densamente compactadas hubs no Internet .. Última modificação: 2025-01-22 17:01

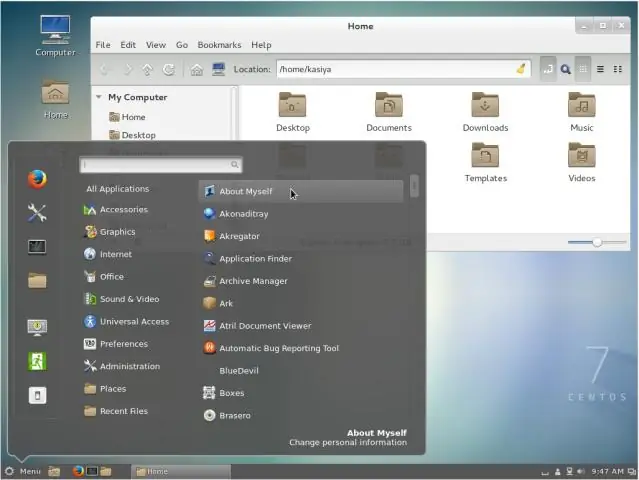

Instale MariaDB 5.5 no CentOS 7 Instale o pacote MariaDB usando o gerenciador de pacotes yum: sudo yum install mariadb-server. Assim que a instalação estiver concluída, inicie o serviço MariaDB e habilite-o para iniciar na inicialização usando os seguintes comandos: sudo systemctl start mariadb sudo systemctl enable mariadb. Última modificação: 2025-01-22 17:01

Para baixar as alterações da sua Lista de endereços global offline, abra o Outlook. Em “Enviar / Receber”, selecione “Enviar / Receber Grupos”, depois “Baixar Catálogo de Endereços”: Selecione “Baixar alterações desde o último Envio / Recebimento” e escolha o catálogo de endereços que deseja atualizar: Clique em OK. Última modificação: 2025-01-22 17:01

STS é um ambiente de desenvolvimento baseado em Eclipse que é customizado para o desenvolvimento de aplicativos Spring. Ele fornece um ambiente pronto para uso para implementar, depurar, executar e implantar seus aplicativos. Também inclui integração para Pivotal tc Server, Pivotal Cloud Foundry, Git, Maven e AspectJ. Última modificação: 2025-01-22 17:01

Python é melhor do que R para a maioria das tarefas, mas R tem seu nicho e você ainda gostaria de usá-lo em muitas circunstâncias. Além disso, aprender uma segunda língua melhorará suas habilidades de programação. Python tem ferramentas para isso, mas R foi projetado para isso e faz melhor. Última modificação: 2025-01-22 17:01

Abra o arquivo de configuração do PAM em seu editor de texto preferido. Na maioria dos sistemas, você pode fazer isso no editor embutido 'nano' digitando 'nano / etc / pam. conf. ' Pressione 'Enter' e na linha superior escreva 'ignorar autenticação'. Última modificação: 2025-01-22 17:01

Geralmente, as ferramentas necessárias para a instalação incluem parafusos, âncoras, cabos, um adaptador ou receptor de energia, uma furadeira elétrica e outros. Se você obtiver uma câmera de segurança multifuncional (sistema) (Reolink altamente recomendado), os materiais necessários para a instalação de parafusos geralmente estão incluídos na caixa da câmera. Última modificação: 2025-01-22 17:01

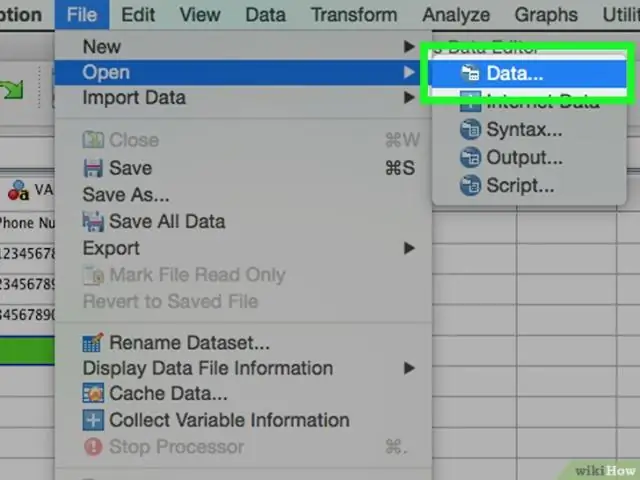

Para abrir seu arquivo Excel no SPSS: Arquivo, Abrir, Dados, a partir do menu SPSS. Selecione o tipo de arquivo que deseja abrir, Excel *. xls *. xlsx, *. xlsm. Selecione o nome do arquivo. Clique em 'Ler nomes de variáveis' se a primeira linha da propagação contiver cabeçalhos de coluna. Clique em Abrir. Última modificação: 2025-01-22 17:01

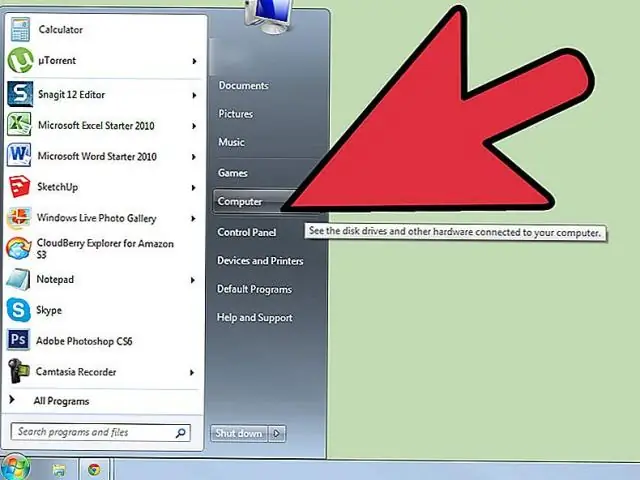

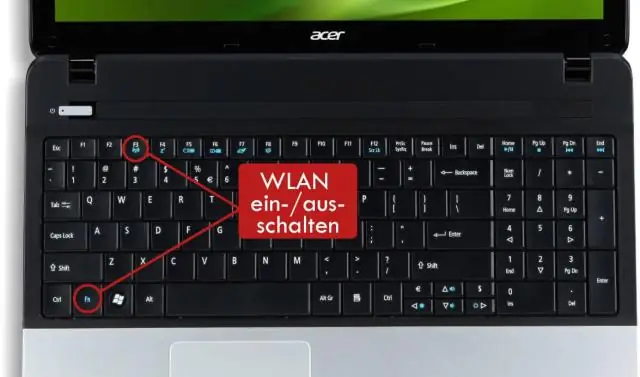

Vá para o Menu Iniciar e selecione Painel de Controle. Clique na categoria Rede e Internet e selecione Centro de Rede e Compartilhamento. Nas opções do lado esquerdo, selecione Alterar configurações do adaptador. Clique com o botão direito no ícone para Conexão sem fio e clique em habilitar. Última modificação: 2025-01-22 17:01

Crie um roteador Faça login no painel. Selecione o projeto apropriado no menu suspenso no canto superior esquerdo. Na guia Projeto, abra a guia Rede e clique na categoria Roteadores. Clique em Criar roteador. Na caixa de diálogo Criar Roteador, especifique um nome para o roteador e a Rede Externa e clique em Criar Roteador. Última modificação: 2025-01-22 17:01

Selecione Iniciar> Executar (ou no Windows 8, 7 ou Vista pressione a tecla do logotipo do Windows + tecla R) Digite Regsvr32 / u {Nome do arquivo.ocx} [Há um espaço antes e depois de / u. Não digite as {} chaves. Clique no botão OK. Em seguida, registre novamente o arquivo executando Regsvr32 {Filename.ocx or.dll} (conforme descrito acima. Última modificação: 2025-01-22 17:01

O tempo de inatividade ou a duração da interrupção refere-se a um período de tempo durante o qual um sistema falha em fornecer ou executar sua função principal. Confiabilidade, disponibilidade, recuperação e indisponibilidade são conceitos relacionados. A indisponibilidade é a proporção de um período de tempo em que um sistema está indisponível ou offline. Última modificação: 2025-01-22 17:01

Você pode verificar o tipo de objeto em Java usando a palavra-chave instanceof. Determinar o tipo de objeto é importante se você estiver processando uma coleção como uma matriz que contém mais de um tipo de objeto. Por exemplo, você pode ter uma matriz com strings e representações inteiras de números. Última modificação: 2025-01-22 17:01

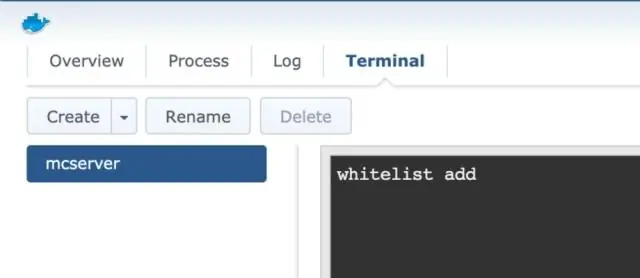

Docker é uma plataforma para empacotar, implantar e executar aplicativos em contêineres. Ele pode executar contêineres em qualquer sistema que ofereça suporte à plataforma: um laptop do desenvolvedor, sistemas “no local” ou na nuvem sem modificação. Os microsserviços Java são um bom alvo para o Docker. Última modificação: 2025-01-22 17:01

Foto de Nischal Masand no Unsplash. O ataque da mangueira de borracha está extraindo segredos das pessoas por meio de tortura ou coerção. Outro meio é a influência governamental e corporativa sobre outras subentidades. O melhor método de defesa é que as pessoas não saibam nada ou o mínimo possível de segredos. Última modificação: 2025-01-22 17:01

Aplicativos de toque Samsung Galaxy S4 ™. Role e toque em Configurações. Toque em Mais redes. Role para baixo e toque em Tethering e Ponto de acesso móvel. Toque em Mobile Hotspot. Toque no ícone Menu. Toque em Configurar. Exclua o texto existente e insira um nome para o seu hotspot. Última modificação: 2025-01-22 17:01

Censura. A censura impede que algo seja lido, ouvido ou visto. Se você já ouviu o som de um bipe quando alguém está falando na televisão, isso é censura. 'Censurar' é revisar algo e escolher remover ou ocultar partes que são consideradas inaceitáveis. Última modificação: 2025-01-22 17:01

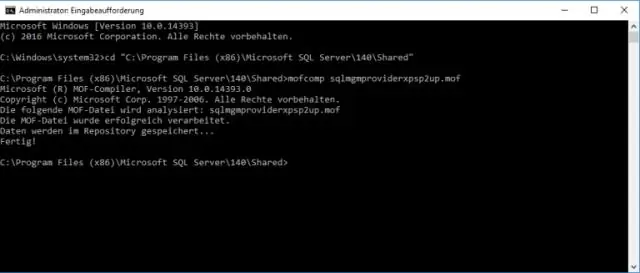

Idealmente, não há como restaurar o banco de dados do MS SQL Server 2012 para o SQL Server 2008, mesmo que o banco de dados esteja em um modo de compatibilidade correspondente à versão anterior. A melhor aposta é criar um banco de dados vazio no SQL Server 2008, executar o assistente Gerar Scripts no Management Studio para fazer o script do esquema e dos dados. Última modificação: 2025-01-22 17:01

O Windows permite que você conecte seu scanner diretamente a outro computador e compartilhe-o ou configure-o como um scanner sem fio em sua rede. Clique em 'Iniciar' e em 'Painel de controle'. Digite 'Rede' na caixa de pesquisa e clique em 'Exibir computadores e dispositivos de rede' em 'Rede e Centro de Compartilhamento'. Última modificação: 2025-01-22 17:01

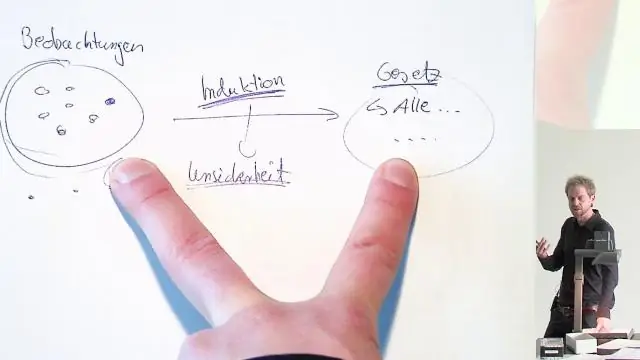

Um argumento dedutivo é a apresentação de afirmações que são assumidas ou conhecidas como verdadeiras como premissas para uma conclusão que necessariamente segue dessas afirmações. O clássico argumento dedutivo, por exemplo, remonta à antiguidade: todos os homens são mortais e Sócrates é um homem; portanto, Sócrates é mortal. Última modificação: 2025-01-22 17:01

Toque no ícone “Seta para baixo” na área superior esquerda da tela. Toque em “BulkMail” ou “Junk Mail” dependendo do seu provedor de e-mail. Toque na caixa de seleção ao lado de cada e-mail para marcá-lo para exclusão. Toque no botão “Excluir” na parte inferior da tela para excluir os e-mails em massa que você selecionou. Última modificação: 2025-01-22 17:01

Um contêiner é um componente que pode conter outros componentes dentro de si. Também é uma instância de uma subclasse de java. Container estende java. awt. Componente para que os contêineres sejam eles próprios componentes. Última modificação: 2025-01-22 17:01