Estendido de: ZIP. Última modificação: 2025-01-22 17:01

Para itens não relacionados em uma lista (como nos experimentos de Nieuwenstein & Potter, 2006) o relatório inteiro é afetado pelo número total de itens em uma sequência, enquanto o relatório parcial é afetado apenas minimamente pelo número total de itens, se apenas dois forem relatado. Última modificação: 2025-01-22 17:01

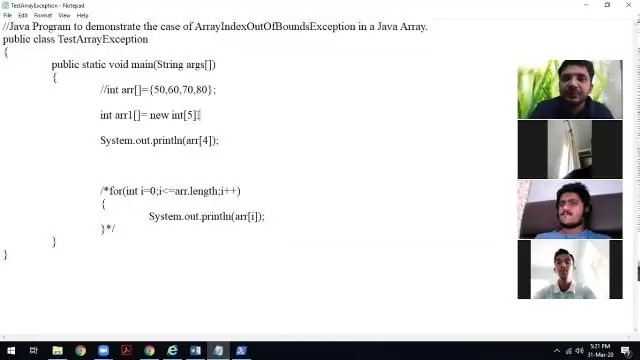

Exceção de índice fora do limite. Exceção de índice fora do limite são as exceções não verificadas que ocorrem em erros de tempo de execução. Isso ocorre devido a um parâmetro inválido passado para um método em um código. O compilador java não verifica o erro durante a compilação de um programa. Última modificação: 2025-01-22 17:01

Devido à separação entre as camadas de computação e armazenamento, o BigQuery requer uma rede ultrarrápida que pode entregar terabytes de dados em segundos diretamente do armazenamento para a computação para a execução de trabalhos Dremel. A rede Júpiter do Google permite que o serviço BigQuery utilize 1 Petabit / s de largura de banda total de bissecção. Última modificação: 2025-01-22 17:01

O Shodan é um mecanismo de busca que permite ao usuário encontrar tipos específicos de computadores (webcams, roteadores, servidores, etc.) conectados à Internet por meio de diversos filtros. Alguns também o descreveram como um mecanismo de busca de banners de serviço, que são metadados que o servidor envia de volta ao cliente. Última modificação: 2025-01-22 17:01

ACID significa atomicidade, consistência, isolamento e durabilidade. A consistência garante que qualquer transação trará o banco de dados de um estado válido para outro. O isolamento afirma que todas as transações devem ser independentes umas das outras, ou seja, uma transação não deve afetar a outra. Última modificação: 2025-01-22 17:01

A mensagem de texto parece ter sido enviada do PayPal de um número de código curto. Esses golpes de phishing de texto do PayPal funcionam porque muitas pessoas não verificam cuidadosamente as mensagens antes de clicar nos links. Pode não ser imediatamente aparente que um indivíduo não está no site genuíno do PayPal. Última modificação: 2025-01-22 17:01

Sempre valeu a pena obter sua banda larga da Sky se você já tinha a TV, e com Sky Q há um bônus extra útil: o roteador Sky Q Hub, que vem com Sky Q, permite que sua caixa Sky Q principal e Mini atuem como Wi -Fi hotspots, melhorando sua rede sem fio em sua casa. Última modificação: 2025-01-22 17:01

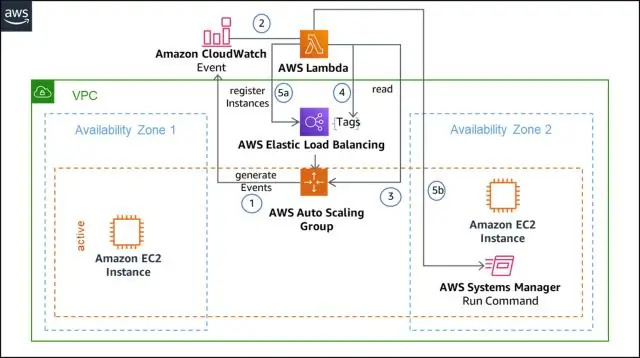

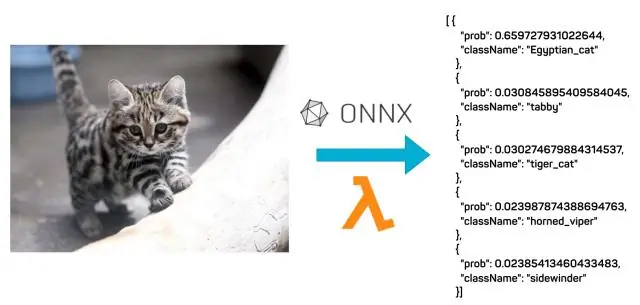

A execução de aplicativos em instâncias EC2 é uma boa solução quando os aplicativos devem ser executados regularmente durante o dia inteiro. Lambda. Uma função Lambda está sempre disponível, mas não está em execução o tempo todo. Por padrão, a função Lambda está inativa. Última modificação: 2025-01-22 17:01

O Boogie Board pode finalmente salvar imagens. Um novo Boogie Board não só salvará o arquivo, mas também transformará um dispositivo compatível com Bluetooth em uma segunda tela. Para salvar arquivos, o dispositivo de 9,7 polegadas vem com um leitor de cartão micro SD integrado. Última modificação: 2025-01-22 17:01

Assim como com Photoshop, Illustrator e vários outros programas da Adobe, você pode comprar o After Effects como uma assinatura 'SingleApp', que custa US $ 19,99 por mês. Esta assinatura também inclui um site pessoal para seu portfólio criativo, com 20 GB de armazenamento em nuvem para gerenciar os arquivos digitais. Última modificação: 2025-01-22 17:01

Ligue para nós em 1.800. 921.8101 para ouvir uma mensagem gravada sobre interrupções em sua área. Em seguida, escolha a opção de receber uma mensagem de texto quando o serviço for restaurado. Última modificação: 2025-01-22 17:01

USB On-The-Go (USB OTG ou apenas OTG) é uma especificação usada pela primeira vez no final de 2001 que permite que dispositivos USB, como tablets ou smartphones, atuem como um host, permitindo que outros dispositivos USB, como unidades flash USB, câmeras digitais, mouses ou teclados, para serem anexados a eles. Última modificação: 2025-01-22 17:01

O que é um mecanismo de consenso? Um mecanismo de consenso é um mecanismo tolerante a falhas usado em sistemas de computador e blockchain para obter o acordo necessário sobre um único valor de dados ou um único estado da rede entre processos distribuídos ou sistemas multiagentes, como criptomoedas. Última modificação: 2025-01-22 17:01

A memória secundária está disponível em massa e sempre maior do que a memória primária. Um computador pode até funcionar sem memória secundária, pois é uma memória externa. Os exemplos de memória secundária são o disco rígido, disquete, CD, DVD, etc. Última modificação: 2025-01-22 17:01

DSL significa Digital Subscriber Line. Os usuários obtêm uma conexão de largura de banda de alta velocidade de um walljack de telefone em uma rede telefônica existente. DSL funciona dentro das frequências que o telefone não funciona, para que você possa usar a Internet enquanto faz chamadas. Última modificação: 2025-01-22 17:01

Tipos de relacionamento. Com base na reutilização dos membros de dados de uma classe para outra classe em JAVA, temos três tipos de relacionamentos. Eles são é um relacionamento, tem um relacionamento e usa um relacionamento. Usa-um relacionamento é aquele em que um método de uma classe está usando um objeto de outra classe. Última modificação: 2025-01-22 17:01

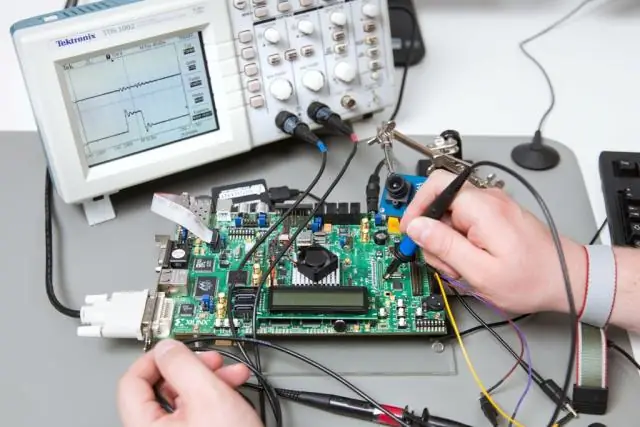

Um sistema embarcado é uma combinação de hardware e software de computador, com capacidade fixa ou programável, projetado para uma função específica ou funções dentro de um sistema maior. Última modificação: 2025-01-22 17:01

Opção 2: digitalize fotos com seu telefone - o aplicativo getan Pic Scanner Gold e sua versão leve PicScanner permitem digitalizar várias fotos ao mesmo tempo. Uma opção mais rápida e fácil para digitalizar fotos é usar um iPhone ou iPad e um aplicativo de scanner de fotos. Última modificação: 2025-01-22 17:01

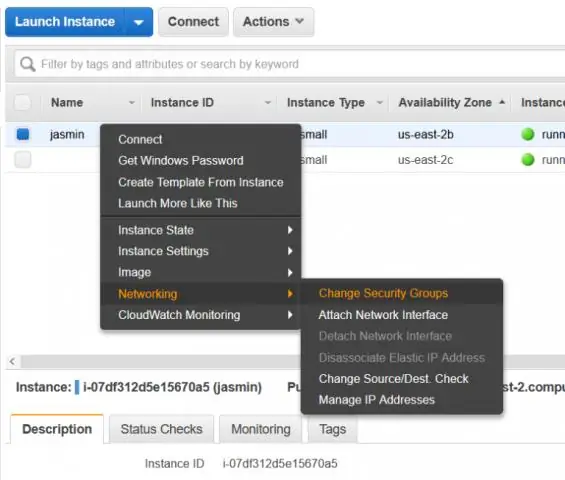

Criando um grupo de segurança No painel de navegação, escolha Grupos de segurança. Escolha Criar Grupo de Segurança. Especifique um nome e uma descrição para o grupo de segurança. Para VPC, escolha o ID do VPC. Você pode começar a adicionar regras ou pode escolher Criar para criar o grupo de segurança agora (você sempre pode adicionar regras mais tarde). Última modificação: 2025-01-22 17:01

Melhor geral: Metro da T-Mobile. Compre emMetropcs.com. Best Unlimited: Boost Mobile. Compre onBoostmobile.com. Melhor todos os dias: Republic Wireless. Compre emRepublicwireless.com. Melhor básico: GoSmart Mobile. Melhor valor: Virgin Mobile USA. Melhor Individual: T-Mobile. Melhor liberdade: AT&T pré-pago. Melhor cobertura: Verizon Wireless. Última modificação: 2025-01-22 17:01

A ciência de dados usa técnicas como aprendizado de máquina e inteligência artificial para extrair informações significativas e prever padrões e comportamentos futuros. O campo da ciência de dados está crescendo à medida que a tecnologia avança e as técnicas de coleta e análise de big data se tornam mais sofisticadas. Última modificação: 2025-01-22 17:01

Term-, raiz. -therm- vem do grego, onde tem o significado de 'calor. '' Este significado é encontrado em palavras como: hipotermia, térmica, termodinâmica, termômetro, termostato. Última modificação: 2025-01-22 17:01

A função DBTIMEZONE retorna uma sequência de caracteres que representa um deslocamento de fuso horário no formato [+ | -] TZH: TZM, por exemplo, -05: 00 ou um nome de região de fuso horário, por exemplo, Europa / Londres. O valor do fuso horário do banco de dados depende de como você o especifica na instrução CREATE DATABASE ou ALTER DATABASE mais recente. Última modificação: 2025-01-22 17:01

Pressione 'Alt-Tab' para alternar rapidamente entre a janela atual e a última vista. Pressione repetidamente o atalho para selecionar outra guia; quando você solta as teclas, o Windows exibe a janela selecionada. Pressione 'Ctrl-Alt-Tab' para exibir uma tela sobreposta com as janelas do programa. Última modificação: 2025-01-22 17:01

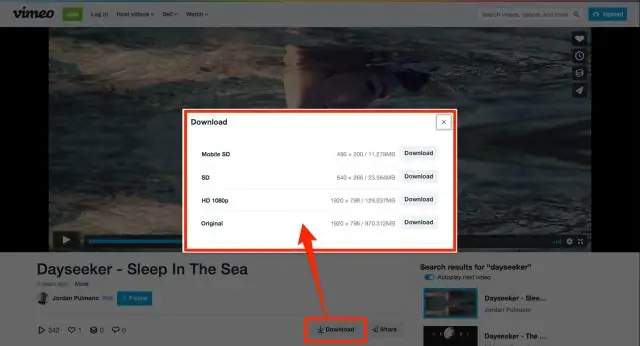

Os visualizadores podem acelerar ou diminuir a taxa de reprodução, permitindo a capacidade de capturar detalhes finos e consumir conteúdo mais rápido do que nunca. Para começar, acesse as configurações de incorporação do seu vídeo e alterne 'Speedcontrols' na seção de controles de vídeo. Última modificação: 2025-01-22 17:01

Como Sleepy Hollow recebeu esse nome? O nome Tarrytown foi dado pelas donas de casa do país vizinho porque os maridos esperavam na taverna da aldeia em dias de mercado. O nome Sleepy Hollow vem da influência sonhadora e sonhadora que parece pairar sobre a terra. Última modificação: 2025-01-22 17:01

SOLID é um acrônimo que representa cinco princípios básicos de Programação Orientada a Objetos e design para corrigir o código STUPID: Princípio de Responsabilidade Única. Princípio aberto / fechado. Princípio de substituição de Liskov. Princípio de Segregação de Interface. Última modificação: 2025-01-22 17:01

Limpar logs de buffer dmesg Ainda assim, você pode ver os logs armazenados em arquivos '/ var / log / dmesg'. Se você conectar qualquer dispositivo irá gerar uma saída dmesg. Última modificação: 2025-01-22 17:01

Java é um dos mais comumente usados e não apenas no desenvolvimento de IA. Ele deriva a maior parte de sua sintaxe de C e C ++, além de suas ferramentas menores. O Java não é apropriado apenas para PNL e algoritmos de pesquisa, mas também para redes neurais. Última modificação: 2025-01-22 17:01

Implantar Docker Containers Etapa 1: Configure sua primeira execução com o Amazon ECS. Etapa 2: crie uma definição de tarefa. Etapa 3: Configure seu serviço. Etapa 4: configure seu cluster. Etapa 5: inicie e visualize seus recursos. Etapa 6: Abra o aplicativo de amostra. Etapa 7: Exclua seus recursos. Última modificação: 2025-01-22 17:01

Da documentação: CLASS torch.nn.Linear (in_features, out_features, bias = True) Aplica uma transformação linear aos dados de entrada: y = xW ^ T + b. Parâmetros: in_features - tamanho de cada amostra de entrada. Última modificação: 2025-01-22 17:01

A Neverware é uma empresa americana de tecnologia que oferece um serviço destinado a tornar os PCs antigos mais rápidos e seguros. Em fevereiro de 2015, a empresa lançou seu segundo produto, CloudReady; um sistema operacional baseado no sistema operacional de código aberto do Google Chromium. Última modificação: 2025-01-22 17:01

Gerenciando o acesso no IBM Cloud para recursos IAM, vá para Gerenciar> Acesso (IAM) e, em seguida, selecione Usuários, Grupos de acesso ou IDs de serviço para iniciar. Para atribuir acesso aos seus recursos de infraestrutura clássicos, você define permissões em Gerenciar> Acesso (IAM) na guia Infraestrutura clássica para o usuário ao qual deseja atribuir acesso. Última modificação: 2025-01-22 17:01

Siga estas etapas em cada Mac executando OS X que deseja conectar à rede: Clique no ícone Preferências do Sistema no Dock. Clique no ícone Rede (em Internet e Rede). Na lista de conexões à esquerda, clique em Ethernet. Clique no menu pop-up Configurar IPv4 e escolha Usando DHCP. Clique no botão Aplicar. Última modificação: 2025-01-22 17:01

As funções de middleware são funções que têm acesso ao objeto de solicitação (req), ao objeto de resposta (res) e à próxima função de middleware no ciclo de solicitação-resposta do aplicativo. A próxima função de middleware é comumente denotada por uma variável chamada next. Última modificação: 2025-01-22 17:01

Como configurar o Voice Match Abra o app Google Home. No canto superior direito, toque na sua conta. Verifique se a Conta do Google exibida está vinculada ao Google Home ou ao dispositivo Google Nest. Volte para a tela inicial e toque em Configurações. Role para baixo até "Serviços do Google Assistente" e toque em Mais configurações. Última modificação: 2025-01-22 17:01

AES e ChaCha20 são as melhores cifras simétricas para usar, a partir do início do século XXI. A diferença entre eles é, simplesmente, ser uma cifra de bloco e fluxo, portanto, diferentes em velocidade. Última modificação: 2025-01-22 17:01

Mantenha pressionado e mova o mouse para desenhar na tela, junto com o para desenhar linhas de seta ou formas sólidas. Mantenha pressionado para apagar marcas. Última modificação: 2025-01-22 17:01

Tempo de serviço (min) = tempo de serviço total (min) número total de clientes = 317 100 = 3,17 min Tempo médio entre chegadas (min) = soma dos tempos entre chegadas (min) número de chegadas e menos; 1 = 415 99 = 4,19 N.B.E [tempo entre chegadas] = 1 + 8 2 = 3,2 min. Última modificação: 2025-01-22 17:01