- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

trancar

Levando isso em consideração, como o Redis lida com a simultaneidade?

Um programa de thread único pode definitivamente fornecer simultaneidade no nível de I / O usando um mecanismo de (des) multiplexação de I / O e um loop de evento (que é o que Redis faz ) O paralelismo tem um custo: com os múltiplos sockets / múltiplos núcleos que você pode encontrar em hardware moderno, a sincronização entre threads é extremamente cara.

Além disso, a política de memória retorna erros quando o limite de memória é atingido e o cliente está tentando executar comandos que resultam em maior uso de memória? Quando a quantidade especificada de memória é alcançado , é possível selecionar entre diferentes comportamentos, chamados políticas . Redis pode apenas retornar erros para comandos Isso poderia resultar em mais memória ser usado , ou pode despejar alguns dados antigos para Retorna de volta ao especificado limite toda vez que novos dados são adicionados.

Com relação a isso, qual das opções a seguir é uma vantagem do pipelining no Redis?

Vantagem do Pipelining O principal vantagem do Pipelining Redis está acelerando o Redis atuação. Ele melhora drasticamente o desempenho do protocolo por causa da execução simultânea de vários comandos.

O tópico do Redis é seguro?

Introduzir o Redis GIL Felizmente, Salvatore Sanfilippo adicionou uma mudança revolucionária perto da linha de chegada de Redis 4.0 e o lançamento da API dos módulos: Discussão segura Contextos e o bloqueio global. A ideia é simples. Enquanto Redis ainda permanece single threaded, um módulo pode executar muitos tópicos.

Recomendado:

Que tipo de mecanismo de acesso é mais vulnerável a um ataque de repetição?

Roteamento seguro em redes ad hoc As redes ad hoc sem fio também são suscetíveis a ataques de repetição. Neste caso, o sistema de autenticação pode ser melhorado e fortalecido estendendo o protocolo AODV

Como são executados os ataques de ransomware?

Os ataques de ransomware são normalmente realizados usando um cavalo de Tróia, entrando em um sistema por meio, por exemplo, de um anexo malicioso, link embutido em um e-mail de phishing ou uma vulnerabilidade em um serviço de rede

Como os contratos inteligentes são executados?

Um contrato inteligente é um conjunto de códigos de computador entre duas ou mais partes executado no topo de uma cadeia de bloqueio e constitui um conjunto de regras que são acordadas pelas partes envolvidas. Na execução, se este conjunto de regras pré-definidas for atendido, o contratante inteligente se autointegra para produzir o resultado

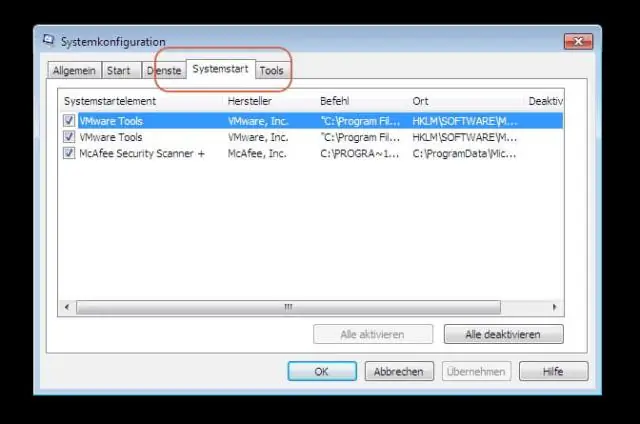

Como posso controlar quais programas são executados na inicialização?

Utilitário de configuração do sistema (Windows 7) Pressione Win-r. No campo 'Abrir:', digite msconfig e pressione Enter. Clique na guia Inicializar. Desmarque os itens que você não deseja iniciar na inicialização. Nota: Quando terminar de fazer suas seleções, clique em OK. Na caixa que aparece, clique em Reiniciar para reiniciar o seu computador

Qual é o protocolo de acesso múltiplo para controle de acesso ao canal?

9. Qual dos seguintes é o protocolo de acesso múltiplo para controle de acesso ao canal? Explicação: Em CSMA / CD, ele lida com a detecção de colisão após a colisão ter ocorrido, enquanto CSMA / CA lida com a prevenção de colisão. CSMA / CD é a abreviatura de Carrier Sensing Multiple Access / Collision detecção