- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

Ataques de ransomware são tipicamente realizado usando um cavalo de Tróia, entrando em um sistema através, por exemplo, de um anexo malicioso, link embutido em um e-mail de phishing ou uma vulnerabilidade em um serviço de rede.

Da mesma forma, pode-se perguntar: quanto tempo leva para se recuperar de um ataque de ransomware?

Leva 33 horas, de acordo com uma pesquisa recente da Vanson Bourne com 500 tomadores de decisões de segurança cibernética, patrocinada pelo SentinelOne. A vítima média foi atingida seis vezes.

quão comuns são os ataques de ransomware? Segurança. Análise de mais de 230.000 ataques de ransomware que ocorreu entre abril e setembro foi publicado por pesquisadores de segurança cibernética da Emsisoft e uma família de malware foi responsável por mais da metade (56%) dos incidentes relatados: o 'Stop' ransomware.

Além disso, qual é o método de ataque mais comum para ransomware?

O método mais comum para hackers espalharem ransomware é por meio e-mails de phishing . Hackers usam cuidadosamente elaborado e-mails de phishing enganar a vítima para que abra um anexo ou clique em um link que contém um arquivo malicioso.

O ransomware pode ser removido?

Se você tem o tipo mais simples de ransomware , como um programa antivírus falso ou uma ferramenta de limpeza falsa, você posso usualmente retirar seguindo as etapas do malware anterior remoção guia. Este procedimento inclui entrar no Modo de segurança do Windows e executar um verificador de vírus sob demanda, como o Malwarebytes.

Recomendado:

Qual é o mecanismo para impor limites ao acesso de um recurso quando vários threads são executados no Redis?

trancar Levando isso em consideração, como o Redis lida com a simultaneidade? Um programa de thread único pode definitivamente fornecer simultaneidade no nível de I / O usando um mecanismo de (des) multiplexação de I / O e um loop de evento (que é o que Redis faz ) O paralelismo tem um custo:

Quais são as quatro categorias de ataques?

Os quatro tipos de ataques de acesso são ataques de senha, exploração de confiança, redirecionamento de porta e ataques man-in-the-middle

Como os contratos inteligentes são executados?

Um contrato inteligente é um conjunto de códigos de computador entre duas ou mais partes executado no topo de uma cadeia de bloqueio e constitui um conjunto de regras que são acordadas pelas partes envolvidas. Na execução, se este conjunto de regras pré-definidas for atendido, o contratante inteligente se autointegra para produzir o resultado

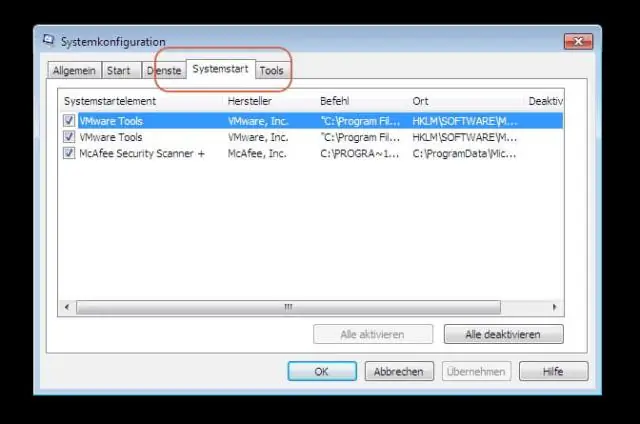

Como posso controlar quais programas são executados na inicialização?

Utilitário de configuração do sistema (Windows 7) Pressione Win-r. No campo 'Abrir:', digite msconfig e pressione Enter. Clique na guia Inicializar. Desmarque os itens que você não deseja iniciar na inicialização. Nota: Quando terminar de fazer suas seleções, clique em OK. Na caixa que aparece, clique em Reiniciar para reiniciar o seu computador

Os testes NUnit são executados em paralelo?

A estrutura NUnit 3.0 pode executar testes em paralelo dentro de uma montagem. Este é um recurso completamente separado do Engine Parallel Test Execution, embora seja possível usar ambos na mesma execução de teste. Por padrão, nenhuma execução paralela ocorre