- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

9. Qual das seguintes é a protocolo de acesso múltiplo para controle de acesso ao canal ? Explicação: Em CSMA / CD, ele lida com a detecção de colisão após a colisão ter ocorrido, enquanto CSMA / CA lida com a prevenção de colisão. CSMA / CD é a abreviatura de Carrier Sensing Acesso Múltiplo / Detecção de colisão.

Portanto, quais são os protocolos de acesso múltiplo?

Protocolo de acesso múltiplo . Protocolo de acesso múltiplo Protocolo de acesso múltiplo é usado para coordenar Acesso para o link. Os nós podem regular sua transmissão para o canal de transmissão compartilhado usando Protocolo de acesso múltiplo . Ele é usado tanto na rede de texto local com e sem fio como na rede de satélite.

Ao lado acima, qual técnica de acesso múltiplo é usada em 4g? Utiliza tecnologia de telefone celular de terceira geração Acesso Múltiplo por Divisão de Código ( CDMA ) O sistema de comunicação celular 4G usa uma versão avançada do esquema FDMA, ou seja, OFDMA ( Acesso múltiplo por divisão de frequência ortogonal ) Esta geração usa o método de comutação de pacotes para transmissão de dados.

Posteriormente, também se pode perguntar, o que é protocolo de acesso controlado?

Protocolos de acesso controlado em Rede de Computadores. No acesso controlado , as estações buscam informações umas das outras para descobrir qual estação tem o direito de enviar. Ele permite que apenas um nó envie por vez, para evitar a colisão de mensagens no meio compartilhado.

Quais são os diferentes tipos de técnicas de acesso múltiplo?

A seguir estão os três tipos de técnicas de acesso múltiplo

- FDMA (Acesso Múltiplo por Divisão de Frequência)

- TDMA (Acesso Múltiplo por Divisão de Tempo)

- CDMA (Acesso Múltiplo por Divisão de Código)

Recomendado:

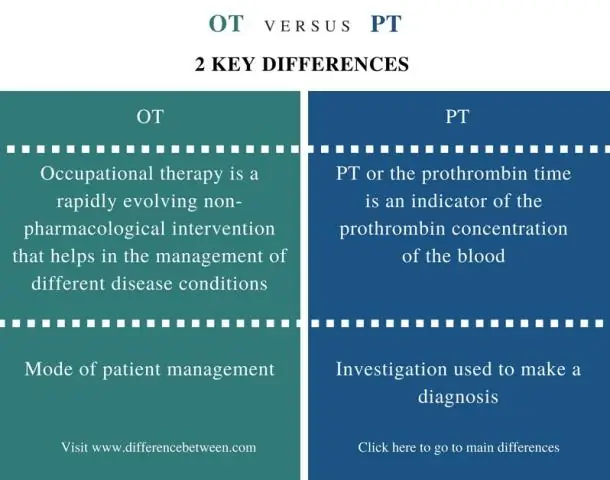

Qual é a diferença entre um protocolo orientado para conexão e um protocolo sem conexão?

Diferença: serviço orientado a conexão e serviço sem conexão O protocolo orientado a conexão faz uma conexão e verifica se a mensagem é recebida ou não e a envia novamente se ocorrer um erro, enquanto o protocolo de serviço sem conexão não garante a entrega de uma mensagem

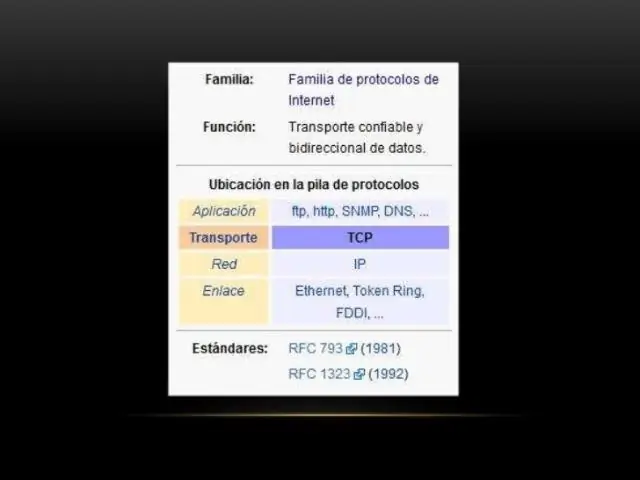

Para que é usado o protocolo de controle de transmissão?

TCP / IP (Protocolo de Controle de Transmissão / Protocolo de Internet) TCP / IP, ou Protocolo de Controle de Transmissão / Protocolo de Internet, é um conjunto de protocolos de comunicação usado para interconectar dispositivos de rede na Internet. TCP / IP também pode ser usado como protocolo de comunicação em uma rede privada (uma intranet ou uma anextranet)

Qual é a função da lista de controle de acesso?

Uma lista de controle de acesso (ACL), com relação a um sistema de arquivos de computador, é uma lista de permissões anexadas a um objeto. Uma ACL especifica quais usuários ou processos do sistema têm acesso aos objetos, bem como quais operações são permitidas em determinados objetos

Qual é uma característica comum de controle de acesso interrompido?

Vulnerabilidades comuns de controle de acesso Não restringindo os outros de visualizar ou modificar o registro ou conta de outra pessoa. Escalonamento de privilégios - Atuar como administrador quando conectado como outro usuário. Manipulação de metadados com adulteração ou reprodução para elevar privilégios

Qual é a vantagem do controle de acesso baseado em função?

Os benefícios comerciais do controle de acesso baseado em funções O controle de acesso baseado em funções abrange, entre outras, as permissões de funções, funções de usuários e pode ser usado para atender às necessidades múltiplas das organizações, desde segurança e conformidade, além de eficiência e controle de custos