Os arquivos HANA LOG e TRACE estão localizados no diretório / usr / sap // HDB // trace. Se você estiver usando uma estrutura multilocatária, então este diretório mostra SYSTEMDB e você pode encontrar logs TENANT e arquivos de rastreamento em seu próprio diretório (DB_SID). Última modificação: 2025-01-22 17:01

Sim, cupim e formiga branca são dois nomes diferentes para a mesma praga! Então, de onde vem a confusão? Simplificando, os cupins (ou "formigas brancas", ou "aqueles pequenos insetos que mastigam o convés do vizinho") são muito semelhantes às formigas, mas geralmente são de cor branca. Última modificação: 2025-01-22 17:01

Xms -Xmx -XX: MaxPermSize. Essas três configurações controlam a quantidade de memória disponível para a JVM inicialmente, a quantidade máxima de memória na qual a JVM pode crescer e a área separada do heap chamada espaço de Geração Permanente. Última modificação: 2025-01-22 17:01

Como clicar com o botão direito em um mouse Mac Inicie as Preferências do Sistema no menu Apple ou clicando no Dock. Clique no painel Mouse. Clique na guia Apontar e clicar. Marque a caixa ao lado de Clique secundário. Escolha 'Clique no lado direito' para habilitar o clique com o botão direito em um mouse Mac. Última modificação: 2025-01-22 17:01

O Silêncio dos Inocentes termina quando Hannibal Lecter, de um telefone público nos trópicos, parabeniza Clarice Starling, graduada do FBI Academy, e gentilmente a avisa para não caçá-lo, encerrando a ligação dizendo que ele tinha que ir porque tinha um amigo para jantar, enquanto observava seu algoz no hospital, Dr. Última modificação: 2025-01-22 17:01

Ele redefinirá as estatísticas do seu celular, como quantos dados você usou desde o último conjunto, quanto tempo de chamada você tem e as estatísticas individuais do aplicativo que estão sendo exibidas com todos os aplicativos que você vê na lista, bem como os serviços do sistema. Última modificação: 2025-01-22 17:01

=> é um açúcar sintático para criar instâncias de funções. Lembre-se de que cada função em scala é uma instância de uma classe. Por exemplo, o tipo Int => String é equivalente ao tipo Function1 [Int, String], ou seja, uma função que recebe um argumento do tipo Int e retorna uma String. Última modificação: 2025-01-22 17:01

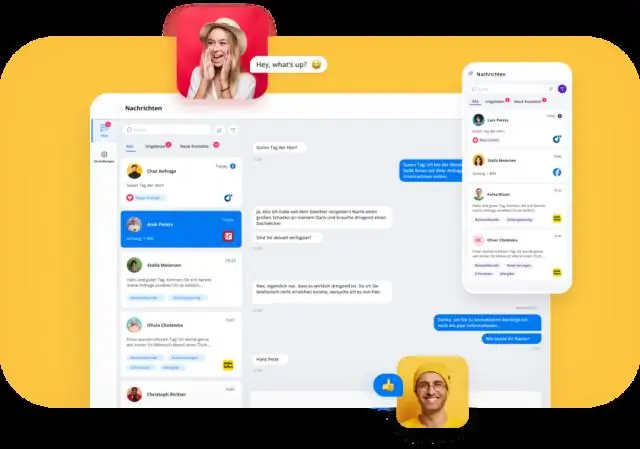

Crescimento da fidelidade do cliente Permitindo que os clientes reservem uma mesa, pedem comida ou paguem seus pedidos usando o aplicativo em seu smartphone, a empresa obtém uma ferramenta poderosa para aumentar a fidelidade. Integre programas de fidelidade ao aplicativo móvel e compartilhe promoções, descontos ou bônus úteis com os clientes. Última modificação: 2025-01-22 17:01

Sim! O Roomba coleta uma quantidade incrível de sujeira, poeira, pêlos de animais de estimação e outros detritos de seus tapetes e pisos duros. O Roomba faz a transição automática de uma superfície de piso para a seguinte, incluindo carpetes, tapetes, ladrilhos, linóleo e pisos de madeira. Última modificação: 2025-01-22 17:01

Instalando o Docker no Windows 10 Home a partir de uma inicialização limpa (veja a nota acima) Pressione repetidamente a tecla Esc na inicialização. Pressione a tecla F10 para a configuração do BIOS. Pressione a tecla de seta para a direita na guia Configuração do sistema, selecione Tecnologia de virtualização e pressione a tecla Enter. Última modificação: 2025-01-22 17:01

Como monitorar o RabbitMQ Server usando o plug-in do Nagios check_rabbitmq Baixe o plug-in do check_rabbitmq do Nagios. Instale o plugin no diretório Libexec. Instale o Nagios :: Plugin Perl Module. Dependências adicionais do módulo Perl. Uso básico de check_rabbitmq. Especifique o nome de usuário e a senha. Exemplo de uso de check_rabbitmq_overview. Última modificação: 2025-01-22 17:01

Como adicionar imagens à pasta de origem Eclipse IDE. Vá para o seu navegador de arquivos e você deverá ver esta pasta na pasta raiz do seu projeto Java. Agora copie ou mova sua imagem e outros arquivos de recursos para ele. Agora vá para Eclipse e clique com o botão direito nesta pasta 'res' e faça: Atualizar. Última modificação: 2025-01-22 17:01

Como excluir um aplicativo Apple pré-instalado Abra uma pasta ou localize um aplicativo Apple que deseja excluir. Pressione levemente o ícone do aplicativo até que ele comece a dançar. Toque no pequeno ícone x que aparece no canto superior esquerdo. Toque em Remover. Última modificação: 2025-01-22 17:01

Pressione e segure os botões Menu e Selecionar por 10 segundos (até que o logotipo da Apple apareça). Pode ser necessário repetir a configuração várias vezes. Se a reinicialização não ajudar, coloque oiPod no modo de disco forçado. Como exatamente você verifica uma carga em uma tela de iPod que é completamente branca ainda não foi revelada. Última modificação: 2025-01-22 17:01

Para fazer um backup manual de seus bate-papos do WhatsApp em seu telefone / cartão SD, vá para WhatsApp> Mais> configurações> bate-papos e chamadas> backup. Dependendo de suas configurações, seus backups de mídia estão localizados em seu telefone ou no cartão SD, se você tiver um. Última modificação: 2025-01-22 17:01

Os exemplos incluem controles físicos, como cercas, fechaduras e sistemas de alarme; controles técnicos, como software antivírus, firewalls e IPSs; e controles administrativos, como separação de funções, classificação de dados e auditoria. Última modificação: 2025-01-22 17:01

Trabalhar com objetos. JavaScript é projetado em um paradigma baseado em objeto simples. Um objeto é uma coleção de propriedades e uma propriedade é uma associação entre um nome (ou chave) e um valor. O valor de uma propriedade pode ser uma função, caso em que a propriedade é conhecida como um método. Última modificação: 2025-01-22 17:01

GraphQL é uma alternativa ao REST para desenvolver APIs, não uma substituição. A principal característica do GraphQL é poder enviar uma consulta especificando apenas as informações de que você precisa e obter exatamente isso. Existem muitas bibliotecas JSON API em muitas linguagens. Última modificação: 2025-01-22 17:01

KVC significa Codificação de valor-chave. É um mecanismo pelo qual as propriedades de um objeto podem ser acessadas usando strings em tempo de execução, em vez de ter que saber estaticamente os nomes das propriedades em tempo de desenvolvimento. KVO significa Observação de valor-chave e permite que um controlador ou classe observe as alterações em um valor de propriedade. Última modificação: 2025-01-22 17:01

Um aplicativo de voz é um software que, quando carregado em seu PC, smartphone ou tablet habilitado para multimídia, permite que você faça chamadas VoIP por meio de uma conexão de rede. A motivação para usar um aplicativo de voz em um telefone móvel é simplesmente no que diz respeito ao custo. Última modificação: 2025-01-22 17:01

Resposta: Sim, é possível jogar GTAV em aMac executando Windows 7 ou 8 por meio do Boot Camp. Se você ainda não instalou o Windows em seu Mac, você pode encontrar as instruções sobre como fazer isso no site de suporte da Apple aqui. AMac que atende ou excede as especificações mínimas do sistema para GTAV. Uma versão de 64 bits do Windows 7 ou superior. Última modificação: 2025-01-22 17:01

Muitos engenheiros de rede acreditam que o EIGRP é a melhor escolha para um protocolo de roteamento em redes privadas porque oferece o melhor equilíbrio entre velocidade, escalabilidade e facilidade de gerenciamento. Última modificação: 2025-01-22 17:01

Se você usar o aplicativo de mensagens integrado do Galaxy S8 e Galaxy S8 Plus: Inicie o aplicativo; Toque no botão MAIS no canto superior direito; Selecione Configurações; Selecione a opção rotulada como “Adicionar mensagens de assinatura”; Toque na opção rotulada como “Editar texto de assinatura”; Digite a forma como deseja assinar suas mensagens;. Última modificação: 2025-01-22 17:01

ALOHA: ALOHA é um sistema de coordenação e arbitragem de acesso a um canal de Redes de comunicação compartilhada. Um sistema de comunicação compartilhado como ALOHA requer um método de tratamento de colisões que ocorrem quando dois ou mais sistemas tentam transmitir no canal ao mesmo tempo. Última modificação: 2025-01-22 17:01

O comportamento racional se refere a um processo de tomada de decisão que se baseia em fazer escolhas que resultam no nível ideal de benefício ou utilidade para um indivíduo. A maioria das teorias econômicas clássicas são baseadas na suposição de que todos os indivíduos que participam de uma atividade estão se comportando racionalmente. Última modificação: 2025-01-22 17:01

Multiprocessamento simétrico (SMP) é uma arquitetura de computação na qual dois ou mais processadores são anexados a uma única memória e instância de sistema operacional (SO). O SMP combina vários processadores para completar um processo com a ajuda de um sistema operacional host, que gerencia a alocação, execução e gerenciamento do processador. Última modificação: 2025-01-22 17:01

Então, vamos entrar em alguns gravadores de áudio ocultos práticos que farão o trabalho direito a cada vez. O menor gravador de voz micro do mundo. Gravador de áudio Pro USB Flash Drive. Mini gravador ativado por voz para pulseira. Gravador de voz com unidade flash USB. Última modificação: 2025-01-22 17:01

Como fazer um jogo simples no Unity 3D Etapa 1: Criar um novo projeto. Abra o Unity3D. Etapa 2: personalizar o layout. Mais 2 imagens. Etapa 3: Salve a cena e configure a construção. ClickFile - Salvar cena. Etapa 4: crie o palco. Etapa 5: crie o player. Etapa 6: Fazendo o jogador se mover. Etapa 7: adicionar iluminação. Etapa 8: ajuste o ângulo da câmera. Última modificação: 2025-01-22 17:01

As 'operações' são adição, subtração, multiplicação, divisão, exponenciação e agrupamento; a 'ordem' dessas operações indica quais operações têm precedência (são atendidas) antes de quais outras operações. Última modificação: 2025-01-22 17:01

A sequência de controle para sair do modo de tela inteira é CTRL + ALT + PAUSE (altera a janela Conexão da máquina virtual para / do modo de tela inteira). Última modificação: 2025-01-22 17:01

3,2 bilhões de pessoas. Última modificação: 2025-01-22 17:01

O Bose SoundLink Revolve é um excelente alto-falante para quem procura um som de 360 graus verdadeiro. É óptimo para partilhar música durante uma festa ou para se deslocar na sala sem perder a fidelidade do áudio. No entanto, o BoseSoundLink Mini II soa um pouco melhor e é um pouco mais barato para inicializar. Última modificação: 2025-01-22 17:01

Você também pode adicionar um atributo 'rel' à sua tag âncora. ele descreve a relação com o documento para o qual o link aponta. E você também pode usá-lo para armazenar um valor. Última modificação: 2025-01-22 17:01

Vale a pena aprender sobre React em 2019? - Quora. Se você quer ser um desenvolvedor front-end e não conhece nenhum outro framework web, então é um bom uso do seu tempo. Se você quer ser um desenvolvedor front-end e não conhece nenhum outro framework web, então é um bom uso do seu tempo. Última modificação: 2025-01-22 17:01

O Google Assistant executa todas as mesmas tarefas que o Google Now: pesquisa na web, agendamento de eventos e alarmes, ajuste das configurações de hardware em seu dispositivo e extração de informações de suas contas do Google. Enquanto o Google Now fornece resultados de pesquisa, o GoogleAssistant tenta tornar esses resultados de pesquisa mais acessíveis. Última modificação: 2025-01-22 17:01

Você já deve saber que pressionar o atalho de teclado Ctrl + Shift + T no Windows ou Linux (ou Cmd + Shift + T no MacOS X) reabrirá a última guia fechada. Você também deve saber que se a última coisa que você fechou foi uma janela do Chrome, ele reabrirá a janela, com todas as suas guias. Última modificação: 2025-01-22 17:01

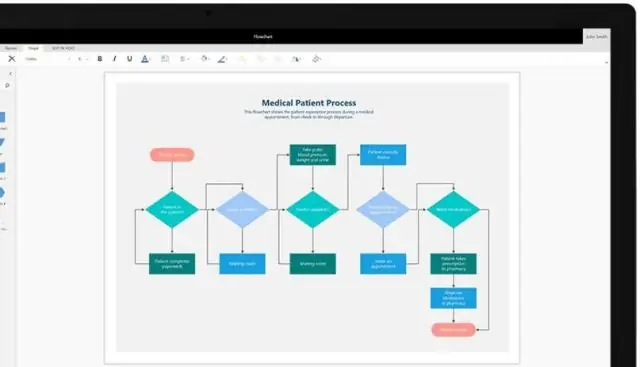

Os fluxogramas são especialmente benéficos para conceitos e problemas menores, enquanto o pseudocódigo é mais eficiente para problemas de programação maiores. Última modificação: 2025-01-22 17:01

O foco automático oferece dois modos distintos, que você precisa definir na câmera. Estes são One-Shot AF (Canon) / Single-Servo AF (Nikon) e AI Servo AF (Canon) / Continuous-Servo AF (Nikon). A opção One-Shot / Single-Servo é a melhor escolha para assuntos estáticos. Última modificação: 2025-01-22 17:01

Clique com o botão direito no arquivo “M4A” e selecione “Renomear”. Ou você pode simplesmente clicar em “F2 ″ para renomear. O nome do arquivo se tornará alterável. Use o teclado para alterar “M4A” por “M4R”, pressione “Enter” quando terminar. Última modificação: 2025-01-22 17:01

Você obterá atualizações rápidas usando estoque do Android, enquanto leva um tempo para a interface do usuário personalizada. Além disso, a CustomUI também terá bugs. Os dispositivos de estoque com base no Android são altamente confiáveis e seguros, pois estão livres de bloatware. Inconclusion Stock Android lhe dará uma experiência livre de lag, segura e livre de erros. Última modificação: 2025-01-22 17:01