OSS (Operations Support Systems) / BSS (BusinessSupport Systems) • OSS (Operations Support Systems) rastreiam o inventário de rede, ativos e provisionamento de serviços, enquanto oBSS (Business Support Systems) lida com gerenciamento de relacionamento com o cliente (CRM) e processos como receber pedidos, processar contas , e coletando. Última modificação: 2025-01-22 17:01

O Microsoft Movies & TV traz para você os mais recentes filmes em HD e programas de TV em seu dispositivo Windows 10. Alugue e compre novos filmes de sucesso e clássicos favoritos ou acompanhe os episódios de TV da noite anterior. Filmes e TV também oferecem alta definição instantânea e acesso rápido à sua coleção de vídeos. Última modificação: 2025-01-22 17:01

Em fevereiro de 2016, a Microsoft afirma: “[Espelhamento de banco de dados] será removido em uma versão futura do Microsoft SQL Server. Evite usar esse recurso em novos trabalhos de desenvolvimento e planeje modificar os aplicativos que atualmente usam esse recurso. Em vez disso, use os Grupos de Disponibilidade AlwaysOn.”. Última modificação: 2025-01-22 17:01

Parte 2. Como converter M4P protegido em M4A sem DRM em 3 etapas Adicione músicas M4P ao TuneFab Apple MusicConverter. Abra o TuneFab Apple Music Converter em seu PC / Mac. Selecione M4A como formato de saída. Inicie a conversão de M4P em M4A. Última modificação: 2025-01-22 17:01

1 Resposta Abra o Audacity e importe seu arquivo WAV clicando no menu 'Arquivo', vá em 'Importar' e selecione 'Áudio.' Aguarde alguns segundos para que seu arquivo seja carregado. Exporte o WAV para MP3. Renomeie seu arquivo agora, se desejar. Insira os metadados que deseja adicionar. Aguarde até que o processo de exportação termine. Última modificação: 2025-01-22 17:01

8 bits é um dos primeiros programas de hardware ou software de computador que é capaz de transferir oito bits de dados ao mesmo tempo. Os processadores de computador de hoje são de 64 bits. 2. Quando se refere a uma placa de vídeo orgraphics, 8 bits se refere à quantidade de cores que podem ser exibidas. Última modificação: 2025-01-22 17:01

Eureka é um serviço baseado em REST (Representational State Transfer) que é usado principalmente na nuvem AWS para localizar serviços com o objetivo de balanceamento de carga e failover de servidores de camada intermediária. O cliente também tem um balanceador de carga integrado que faz o balanceamento de carga round-robin básico. Última modificação: 2025-01-22 17:01

Para iniciar o Logstash, execute o arquivo em lote com o sinalizador -f e defina a localização do arquivo conf. Para parar o Logstash simplesmente pressione CTRL + C para parar o processo em execução. Última modificação: 2025-01-22 17:01

Um ambiente no Postman é um conjunto de pares de valores-chave. Um ambiente nos ajuda a diferenciar entre as solicitações. Quando criamos um ambiente dentro do Postman, podemos alterar o valor dos pares de valores-chave e as alterações são refletidas em nossas solicitações. Um ambiente apenas fornece limites para variáveis. Última modificação: 2025-01-22 17:01

A abordagem estatística envolve definir fenômenos em termos de números e, em seguida, usar os números para sugerir ou deduzir causa e efeito. As estatísticas são uma ferramenta-chave de pesquisa para pesquisadores quantitativos. Última modificação: 2025-01-22 17:01

Os diagramas de fluxo em geral são geralmente projetados usando símbolos simples, como um retângulo, uma oval ou um círculo representando um processo, dados armazenados ou uma entidade externa, e as setas geralmente são usadas para representar o fluxo de dados de uma etapa para outra. Um DFD geralmente é composto por quatro componentes. Última modificação: 2025-01-22 17:01

Abra o Windows Defender clicando no botão Iniciar. Na caixa de pesquisa, digite Defender e, na lista de resultados, clique em Windows Defender para acessar a interface do Windows Defender. Última modificação: 2025-01-22 17:01

Se uma porta tiver que passar por todos os quatro estados, a convergência levará 50 segundos: 20 segundos em bloqueio, 15 segundos em escuta e 15 segundos em aprendizado. Se uma porta não precisa passar pelo estado de bloqueio, mas começa em um estado de escuta, a convergência leva apenas 30 segundos. Última modificação: 2025-01-22 17:01

O que é um hackathon? Os hackathons corporativos são tipicamente um evento de 24 a 72 horas no qual 50 a 100 participantes internos e / ou externos se organizam em pequenas equipes para desenvolver e apresentar soluções para um problema de negócios distinto. Observe um problema comercial distinto. Um hackathon não é um evento para gerar novos modelos de negócios. Última modificação: 2025-01-22 17:01

Conecte sua GoPro a uma tomada elétrica. Pressione o botão Menu para ativar a tela de status. Pressione o botão Menu repetidamente para ir para Configurações de conexão e pressione o botão Shutter para selecioná-lo. Pressione o botão Menu para mover para Upload manual e pressione o botão do obturador para selecioná-lo. Última modificação: 2025-01-22 17:01

Importação rápida de uma pasta de trabalho do Excel Na guia Dados, clique em Importação rápida. Clique em Procurar e selecione a pasta de trabalho que deseja importar. Se a caixa Importar para o Visio e o programa Excel forem exibidos, clique na guia da planilha onde estão seus dados e arraste para selecioná-los. Faça um dos seguintes:. Última modificação: 2025-01-22 17:01

Como limpar o servidor Rust Como limpar o servidor Rust. Etapa 1: Faça login no painel de controle do jogo. Etapa 2: Visualize seu serviço de jogo. Etapa 3: Pare o servidor RUST. Etapa 4: Abra o gerenciador de arquivos. Etapa 5: Navegue até a seguinte pasta: server / streamline /. Para excluir apenas os dados do jogador, exclua o armazenamento. Última modificação: 2025-01-22 17:01

âncora Com relação a isso, o que significa um href? rel é a abreviatura de relação. Ele especifica a relação entre a tag e href . href significa hipertextreferência. É a fonte do arquivo usado pela tag. Você pode usar ambos não apenas ao conectar um arquivo css externo, também para usar tags, para um hiperlink regular.. Última modificação: 2025-01-22 17:01

Recarregando o Config Fileedit O --config. recarregar. a opção automática não está disponível quando você especifica o sinalizador -e para passar as definições de configuração da linha de comando. Por padrão, o Logstash verifica as alterações de configuração a cada 3 segundos. Última modificação: 2025-01-22 17:01

No MySQL, um ENUM é um objeto string cujo valor é escolhido de uma lista de valores permitidos definidos no momento da criação da coluna. O tipo de dados ENUM oferece as seguintes vantagens: Armazenamento compacto de dados. MySQL ENUM usa índices numéricos (1, 2, 3, …) para representar valores de string. Última modificação: 2025-01-22 17:01

Git força você a submeter ou esconder quaisquer mudanças no diretório de trabalho que serão perdidas durante o checkout. Você pode pensar em git revert como uma ferramenta para desfazer alterações confirmadas, enquanto git reset HEAD é para desfazer alterações não confirmadas. Última modificação: 2025-06-01 05:06

Token CSRF inválido ou ausente Abra as configurações do Chrome. Role até a parte inferior e clique em Avançado. Na seção Privacidade e segurança, clique em Configurações de conteúdo. Clique em Cookies. Ao lado de Permitir, clique em Adicionar. Em Todos os cookies e dados do site, pesquise por todoist e exclua todas as entradas relacionadas a Todoist. Última modificação: 2025-01-22 17:01

Como alterar o código na fechadura da porta de criptografia simplex Desative o recurso de passagem da fechadura. Insira a chave de controle no conjunto do plugue de troca de combinação. Gire a chave no sentido anti-horário para desparafusar o cilindro. Remova o plug da mudança de combinação. Gire o botão, do lado de fora, no sentido horário. Solte o botão, mas certifique-se de que a trava não retrai. Última modificação: 2025-01-22 17:01

Bill estava quase sem rumo durante seus anos de faculdade. E quando novas tecnologias foram lançadas no mercado em 1975, ele decidiu desistir e seguir seu sonho de começar um negócio com seu colega de colégio Paul Allen, e esse negócio era a Microsoft. Última modificação: 2025-01-22 17:01

Dada uma cifra de bloco seguro, o CBC-MAC é seguro para mensagens de comprimento fixo. No entanto, por si só, não é seguro para mensagens de comprimento variável. Última modificação: 2025-01-22 17:01

Clique no botão 'Propriedades' na janela de tarefas. Clique na guia 'Avançado'. Escolha uma opção em escala. Se você deseja ampliar todo o documento o máximo que puder e ainda permitir que tudo caiba na página, escolha a opção 'Ajustar ao tamanho do papel superior. Última modificação: 2025-01-22 17:01

Se você envia muitos pacotes e envelopes, precisa entregá-los em 2 a 3 dias e quer coleta gratuita em sua porta, você deve considerar o uso de correio prioritário do U.S. Postal Service®. O U.S. PostalService (USPS®) oferece três categorias de serviço para Priority Mail: Zone-based, Flat Rate ™ e Regional Rate ™. Última modificação: 2025-01-22 17:01

Fast Boot, em vez de UEFI Secure Boot. Pode haver algumas situações em que Secure Boot não é útil e Fast Boot é uma alternativa, que é rápida, mas NÃO SEGURA. Última modificação: 2025-01-22 17:01

Implantação na nuvem. A implantação da nuvem se refere à habilitação de soluções SaaS (software como serviço), PaaS (plataforma como serviço) ou IaaS (infraestrutura como serviço) que podem ser acessadas sob demanda por usuários finais ou consumidores. Última modificação: 2025-01-22 17:01

Sim, você pode usá-lo para colar a formatação várias vezes. Em primeiro lugar, selecione o intervalo de onde deseja copiar a formatação. Depois disso, vá para a guia Home → Clipboard → Format Painter. Agora, clique duas vezes no botão do pintor de formatos. A partir daqui, você pode colar a formatação várias vezes. Última modificação: 2025-01-22 17:01

Atenas e Poseidon disputavam o controle de Atenas e de seu território circundante, a Ática. O concurso aconteceu na Acrópole. Poseidon atingiu a rocha com seu tridente e produziu uma fonte salgada ou um cavalo. Atena tirou do chão uma oliveira com o toque de sua lança e foi proclamada vitoriosa. Última modificação: 2025-01-22 17:01

Processo de instalação do Windows 10 no VMware Workstation Pro12. x como um sistema operacional convidado: Clique em Criar uma nova máquina virtual. Selecione Típica> Clique em Avançar. Selecione uma fonte para instalar o sistema operacional convidado. Clique em Avançar. Insira a chave serial obtida da Microsoft para o Windows 10. Última modificação: 2025-01-22 17:01

Uma maneira fácil de descobrir se você pode obter banda larga de fibra óptica onde você mora é usar nosso verificador de banda larga de fibra. Tudo que você precisa inserir é o seu código postal, e nós diremos se você pode obter fibra na sua área. Última modificação: 2025-01-22 17:01

Ferramentas DevOps indispensáveis Nagios (& Icinga) O monitoramento de infraestrutura é um campo que tem tantas soluções … do Zabbix ao Nagios e dezenas de outras ferramentas de código aberto. Monit. ELK - Elasticsearch, Logstash, Kibana - via Logz.io. Consul.io. Jenkins. Docker. Ansible. Collectd / Collectl. Última modificação: 2025-01-22 17:01

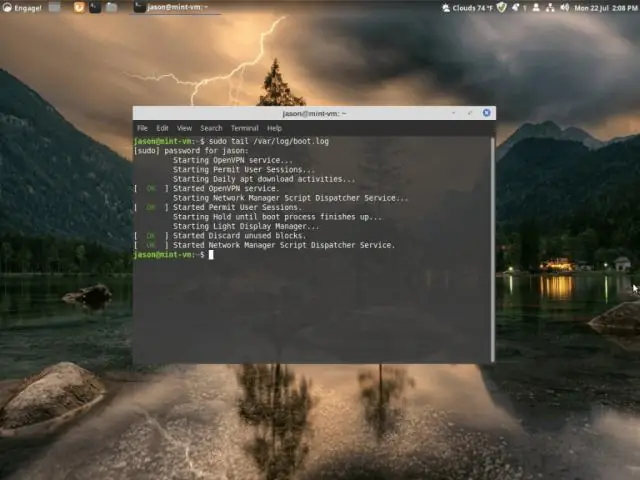

Head -15 / etc / passwd Para ver as últimas linhas de um arquivo, use o comando tail. tail funciona da mesma maneira que head: digite tail e o nome do arquivo para ver as últimas 10 linhas desse arquivo, ou digite tail -number filename para ver as últimas linhas de número do arquivo. Tente usar a cauda para olhar as últimas cinco linhas de seu. Última modificação: 2025-01-22 17:01

O que é pior, algumas câmeras WiFi não possuem recursos básicos de segurança. Eles não oferecem suporte à criptografia SSL / TLS, o que torna as imagens de vigilância por vídeo das câmeras IP vulneráveis a hackers. E a falta de consciência dos usuários quanto à segurança entre as câmeras e o roteador também leva a problemas de hack da câmera WiFi. Última modificação: 2025-01-22 17:01

Baixe o arquivo do pacote, abra-o e siga as instruções para instalar as ferramentas Go. O pacote instala a distribuição Go em / usr / local / go. O pacote deve colocar o diretório / usr / local / go / bin em sua variável de ambiente PATH. Pode ser necessário reiniciar todas as sessões abertas do Terminal para que a alteração tenha efeito. Última modificação: 2025-01-22 17:01

ON UPDATE CASCADE significa que se a chave primária pai for alterada, o valor filho também será alterado para refletir isso. ON UPDATE CASCADE ON DELETE CASCADE significa que se você ATUALIZAR OU EXCLUIR o pai, a mudança é enviada em cascata para o filho. Última modificação: 2025-01-22 17:01

Vamos dar uma olhada em algumas das melhores técnicas de SEO que podem ajudá-lo a melhorar suas classificações de pesquisa em 2019: Escreva longos posts no blog. Use a técnica de redação da Bucket Brigade. Continue atualizando o conteúdo antigo. Obtenha backlinks de qualidade. Pesquise bem as suas palavras-chave. Escreva conteúdo compatível com o RankBrain. Última modificação: 2025-01-22 17:01

Uma frase secreta é uma palavra ou frase que protege arquivos de chave privada. Impede que usuários não autorizados os criptografem. Na primeira vez que for solicitada uma frase secreta PEM, você deverá inserir a frase secreta antiga. Depois disso, você será solicitado novamente a inserir uma frase secreta - desta vez, use a nova frase secreta. Última modificação: 2025-01-22 17:01