O Amazon SageMaker oferece suporte a todas as estruturas populares de aprendizado profundo, incluindo TensorFlow. Mais de 85% dos projetos do TensorFlow na nuvem são executados na AWS. Última modificação: 2025-01-22 17:01

Na verdade, os arquivos dos aplicativos que você baixou da Play Store são armazenados no seu telefone. Você pode encontrá-lo em Armazenamento interno> Android> dados>…. Em alguns dos telefones celulares, os arquivos são armazenados em Cartão SD> Android> dados>. Última modificação: 2025-01-22 17:01

Digite seu PIN de segurança. O PIN padrão é 0000. O código PIN padrão é0000. Se você alterou a senha no passado e agora não consegue se lembrar dela, você pode redefini-la desligando a TV e inserindo o seguinte no seu controle remoto: Mudo> 8> 2> 4> Energia. Última modificação: 2025-01-22 17:01

O TASER foi patenteado em 1974. A versão original do TASER usava pólvora como propelente. Como tal, o governo classificou a invenção da Cover como uma arma de fogo que limitaria suas vendas. A maioria das agências de aplicação da lei não estava convencida o suficiente para implementar a "arma de fogo" elétrica entre as tropas. Última modificação: 2025-01-22 17:01

Se você quiser evitar que o texto seja quebrado, você pode aplicar espaço em branco: nowrap; Observe que no exemplo de código HTML no início deste artigo, há na verdade duas quebras de linha, uma antes da linha de texto e outra depois, que permitem que o texto fique em sua própria linha (no código). Última modificação: 2025-01-22 17:01

Algoritmos simétricos: (também chamados de “chave secreta”) usam a mesma chave para criptografia e descriptografia; algoritmos assimétricos: (também chamados de “chave pública”) usam chaves diferentes para criptografar e descriptografar. Distribuição de chaves: como transmitimos as chaves para aqueles que precisam delas para estabelecer uma comunicação segura. Última modificação: 2025-01-22 17:01

A instrução cumprida de vendedor de 2 dias da Amazon exige que o vendedor use um serviço garantido. Isso incluiria USPS Express Priority (1 - 2 dias), UPS2-Day ou FedEx-2-Day. Alguns dizem que a Prioridade USPS (1-3 dias) não é uma opção aceitável para envio garantido de 2 dias. Última modificação: 2025-01-22 17:01

Como construir um gráfico de pizza Conecte-se à fonte de dados Sample - Superstore. Arraste a medida Vendas para Colunas e arraste a dimensão Subcategoria para Linhas. Clique em Mostre-me na barra de ferramentas e selecione o tipo de gráfico de pizza. O resultado é uma torta bastante pequena. Última modificação: 2025-01-22 17:01

Faça login na Certificação VMware. Clique em Certification Manager no canto superior direito. Clique em Rastrear o status de sua certificação na lista de opções disponíveis. Última modificação: 2025-01-22 17:01

Se entendi corretamente a partir desta postagem e da página da Wikipedia para BitLocker e TPM, por padrão, o BitLocker usa criptografia simétrica como AES. No entanto, o TPM é capaz de realizar criptografia RSA. Dado que a chave RSA é armazenada no TPM, por que o BitLocker não usa criptografia assimétrica (ou seja, RSA)?. Última modificação: 2025-01-22 17:01

Abra o Painel de Controle do Windows (em Iniciar, digite “controle” e escolha Painel de Controle. Navegue até Sistema e Segurança> Sistema> Configurações Avançadas do Sistema> Configurações. Desative as animações selecionando “Personalizado” e desmarcando os itens da lista. Última modificação: 2025-01-22 17:01

A função date_trunc trunca um valor TIMESTAMP ou INTERVAL com base em uma parte da data especificada, por exemplo, hora, semana ou mês e retorna o carimbo de data / hora truncado ou intervalo com um nível de precisão. Última modificação: 2025-01-22 17:01

Google Chrome Clique no botão Proteger (um cadeado) em uma barra de endereço. Clique no botão Mostrar certificado. Vá para a guia Detalhes. Clique no botão Exportar. Especifique o nome do arquivo no qual deseja salvar o certificado SSL, mantenha o formato “Base64-codificado ASCII, certificado único” e clique no botão Salvar. Última modificação: 2025-01-22 17:01

Tudo que você precisa fazer é pressioná-lo para ativar o recurso Bluetooth do capacete. Vá para as configurações de Bluetooth do seu telefone e encontre este dispositivo. Depois de encontrá-lo, você pode clicar e parear com ele. No caso de um capacete Bluetooth em que você terá que conectar um dispositivo Bluetooth, o emparelhamento com ele também não é muito problemático. Última modificação: 2025-01-22 17:01

Toshiba International Corporation (TIC) é a principal base de manufatura da Toshiba na América do Norte. A Toshiba começou como fabricante de equipamentos elétricos pesados no Japão há mais de 135 anos. Hoje, a Toshiba é conhecida globalmente por sua tecnologia inovadora, qualidade superior e confiabilidade incomparável. Última modificação: 2025-01-22 17:01

Área de serviço Se o telefone não estiver ativo, ele pode tocar apenas uma ou duas vezes antes de ir para o correio de voz. Enquanto a conta do correio de voz da pessoa ainda estiver ativa, o número de telefone ainda estará ativo - mesmo se o telefone estiver desligado ou a pessoa ficar fora da área de serviço por um longo período de tempo. Última modificação: 2025-01-22 17:01

Os desenvolvedores da Web se concentram especificamente em projetar e criar sites, enquanto os engenheiros de software desenvolvem programas ou aplicativos de computador. Esses engenheiros determinam como os programas de computador funcionarão e supervisionam os programadores enquanto eles escrevem o código que garante o funcionamento adequado do programa. Última modificação: 2025-01-22 17:01

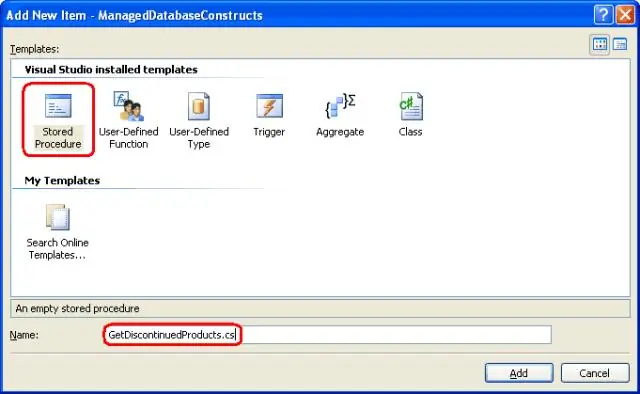

Insira dados por procedimento armazenado no MVC 5.0 com o Data First Approach Crie um banco de dados e crie uma tabela. Nesta etapa, criaremos agora o procedimento armazenado. Na próxima etapa, conectamos o banco de dados ao nosso aplicativo por meio do Data First Approach. Depois disso, selecione ADO.NET Entity Data Model e clique no botão Add. Última modificação: 2025-01-22 17:01

Criar um diagrama de dependência No BusinessEvents Studio Explorer, clique com o botão direito em um recurso de projeto e selecione Criar diagrama de dependência. Abra o elemento do projeto para edição e clique no botão Diagrama de Dependência () no canto superior direito do editor. Em um diagrama de Projeto de Entidade Selecionada, clique com o botão direito em um recurso e selecione Criar Diagrama de Dependência. Última modificação: 2025-01-22 17:01

Suavização • A suavização é freqüentemente usada para reduzir o ruído em uma imagem. • A suavização de imagens é uma tecnologia chave de aprimoramento de imagem, que pode remover o ruído nas imagens. Portanto, é um módulo funcional necessário em vários softwares de processamento de imagem. • A suavização de imagem é um método para melhorar a qualidade das imagens. Última modificação: 2025-01-22 17:01

Não, ninguém usa o Hotmail em 2019. O antigoHotmail não existe mais. No entanto, você ainda pode usar endereços de e-mail antigos do Hotmail e criar novos. Seus e-mails serão enviados e recebidos pelo serviço Microsoftmail em outlook [.] Com. Última modificação: 2025-01-22 17:01

Amazon Relational Database Service (ou Amazon RDS) é um serviço de banco de dados relacional distribuído da Amazon Web Services (AWS). É um serviço da web executado 'na nuvem' projetado para simplificar a configuração, operação e dimensionamento de um banco de dados relacional para uso em aplicativos. Última modificação: 2025-01-22 17:01

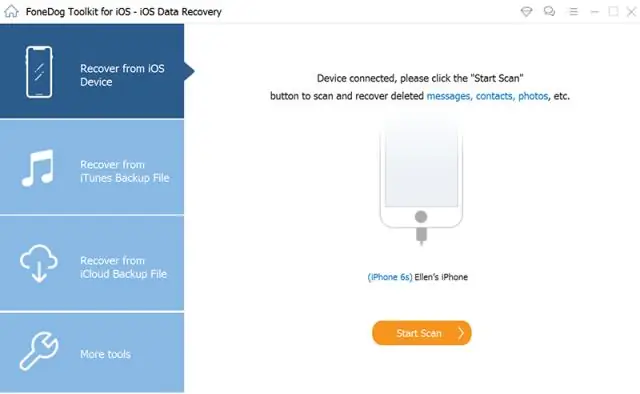

Clique para selecionar e visualizar as mensagens de texto excluídas ou mensagens de rascunho excluídas do Android para celular e, em seguida, clique no botão Recuperar no canto inferior direito, você obterá uma janela pop-up onde poderá escolher uma pasta em seu computador para recuperar as mensagens de rascunho excluídas de seu telefone celular. Última modificação: 2025-01-22 17:01

Associe um dispositivo MFA virtual à sua conta raiz Escolha Ativar MFA na página Suas credenciais de segurança. Escolha um dispositivo MFA virtual e, em seguida, escolha Próxima etapa. Se você não tiver um aplicativo compatível com AWS MFA, instale um dos aplicativos disponíveis. Escolha a próxima etapa. Última modificação: 2025-01-22 17:01

As empresas dependem da tecnologia da informação para ajudá-las a serem mais produtivas. Esta é uma carreira que beneficia qualquer negócio ao permitir que as empresas trabalhem com mais eficiência e maximizem a produtividade. E com isso vem uma comunicação mais rápida, armazenamento eletrônico e a proteção de documentação importante. Última modificação: 2025-01-22 17:01

Existem duas maneiras de definir o índice DataFrame. Use o parâmetro inplace = True para definir o índice DataFrame atual. Atribua o índice DataFrame recém-criado a uma variável e use essa variável posteriormente para usar o resultado indexado. Última modificação: 2025-01-22 17:01

O Excel é um aplicativo de planilha eletrônica popular e poderoso para Windows. O módulo openpyxl permite que seus programas Python leiam e modifiquem arquivos de planilhas do Excel. Embora o Excel seja um software proprietário da Microsoft, existem alternativas gratuitas que podem ser executadas no Windows, OS X e Linux. Última modificação: 2025-01-22 17:01

Alterar o plano de fundo da foto online Etapa 1: Selecione a foto que deseja editar. Abra o OpenPhotoScissors online e clique no botão Upload e selecione um arquivo de imagem em seu PC local. Etapa 2: selecione o plano de fundo e o primeiro plano. Agora, precisamos dizer ao PhotoScissors, onde está o fundo. Etapa 3: alterar o plano de fundo. Última modificação: 2025-01-22 17:01

Desativar a chave de integridade da memória No Editor de Gerenciamento de Diretiva de Grupo, vá para Configuração do computador e clique em Modelos administrativos. Expanda a árvore para componentes do Windows> Segurança do Windows> Segurança do dispositivo. Abra a configuração Desativar integridade da memória e defina-a como Ativada. Clique OK. Última modificação: 2025-01-22 17:01

Google Chrome Clique em 'Histórico' na lista suspensa e digite 'YouTube' (sem as aspas) na caixa Histórico de pesquisa. Clique no botão 'Histórico de pesquisa' e anote a data ao lado do vídeo do YouTube com as informações nas quais você está interessado. Última modificação: 2025-01-22 17:01

Pressione o botão liga / desliga na parte traseira do Macmini. Conecte à sua TV ou monitor. Conecte o Mac mini à sua TV ou desktop. Conecte-se ao Wi-Fi. Depois de ligado, o guia de configuração deve guiá-lo por algumas etapas simples, incluindo a configuração de uma conexão Wi-Fi. Faça login com seu ID da Apple. Comece a usar o seu Mac mini. Última modificação: 2025-01-22 17:01

Não, os produtos da classe HP Pavilion não são bons para se esquecer se estamos falando de laptops Pavilion ou desktops Pavilion. Meu critério para 'bom em jogos' é, no mínimo, a inclusão de uma GPU discreta. Eles são totalmente gráficos integrados e isso não os torna produtos de jogos 'bons. Última modificação: 2025-01-22 17:01

A pirâmide DIKW, também conhecida como hierarquia DIKW, hierarquia de sabedoria, hierarquia de conhecimento, hierarquia de informação e pirâmide de dados, refere-se vagamente a uma classe de modelos para representar supostos relacionamentos estruturais e / ou funcionais entre dados, informações, conhecimento e sabedoria. Última modificação: 2025-01-22 17:01

Etapas Abra impressoras e aparelhos de fax. Escolha “iniciar” e clique em “painel de controle” e, em seguida, clique em “impressoras e outro hardware”. Agora, escolha “impressoras e aparelhos de fax”. Abra o assistente da impressora. Encontre “tarefas de impressão” e clique em “adicionar uma impressora”. Isso abrirá o “assistente para adicionar impressora”. Clique em seguida. Escolha uma nova porta. Última modificação: 2025-01-22 17:01

Existem 8.000 nós Ethereum ativos e em escuta. Última modificação: 2025-01-22 17:01

Criptografar o código-fonte Python é um método de “ofuscação Python”, que tem o objetivo de armazenar o código-fonte original em um formato ilegível para humanos. Na verdade, existem programas disponíveis para fazer engenharia reversa ou descompilar o código C ++ de volta à forma legível por humanos. Última modificação: 2025-01-22 17:01

Os cabos USB-C podem transportar significativamente mais energia, portanto, podem ser usados para carregar dispositivos maiores, como laptops. Eles também oferecem até o dobro da velocidade de transferência de USB 3 a 10 Gbps. Embora os conectores não sejam compatíveis com versões anteriores, os padrões são, portanto, os adaptadores podem ser usados com dispositivos mais antigos. Última modificação: 2025-01-22 17:01

A Sprint anunciou na quinta-feira que o jetblackiPhone 7 e o iPhone 7 Plus estão em primeiro lugar em modelos de maior capacidade, à frente do preto fosco em segundo lugar. O ouro rosa - a cor mais popular do ano passado - caiu para o terceiro lugar, enquanto o ouro está em quarto e a prata está em quinto. Última modificação: 2025-01-22 17:01

Nas configurações do Spring bean, o atributo bean denominado'scope 'define que tipo de objeto deve ser criado e retornado. Existem 5 tipos de escopos de bean disponíveis, eles são: 1) singleton: Retorna uma única instância de bean por container Spring IoC.2 ) prototype: Retorna uma nova instância de bean sempre que solicitado. Última modificação: 2025-01-22 17:01

A segurança física envolve o uso de várias camadas de sistemas interdependentes que podem incluir vigilância CCTV, guardas de segurança, barreiras de proteção, bloqueios, controle de acesso, detecção de intrusão de perímetro, sistemas de dissuasão, proteção contra incêndio e outros sistemas projetados para proteger pessoas e propriedades. Última modificação: 2025-01-22 17:01