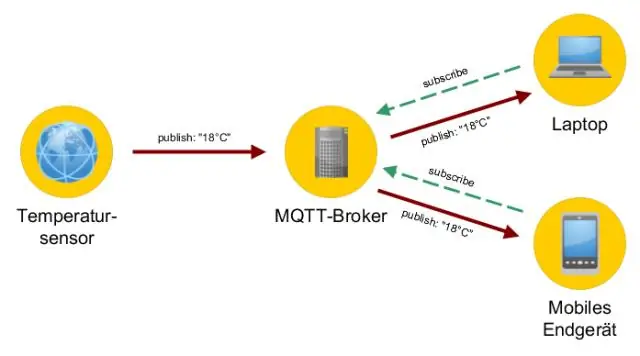

MQTT (também conhecido como MQ Telemetry Transport) é um protocolo de conectividade máquina a máquina ou “Internet das Coisas” sobre TCP / IP. Ele permite o transporte de mensagens de publicação / assinatura extremamente leve. Para integrar o MQTT ao Home Assistant, adicione a seguinte seção à sua configuração. Última modificação: 2025-01-22 17:01

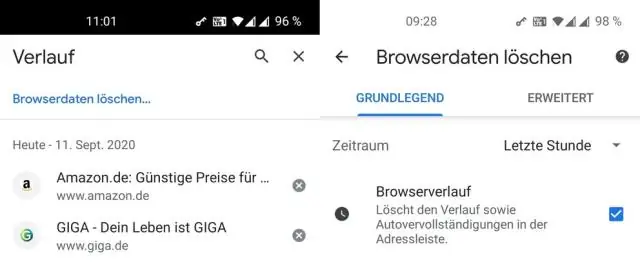

Excluindo o histórico do navegador Google Chrome no iPhone 8 e no iPhone 10 Abra o Google Chrome. Selecione o ícone de três pontos no canto superior direito da tela. Toque em História. Selecione Limpar dados de navegação. Escolha o tipo de dados que deseja excluir e clique em Limpar dados quando terminar. Última modificação: 2025-01-22 17:01

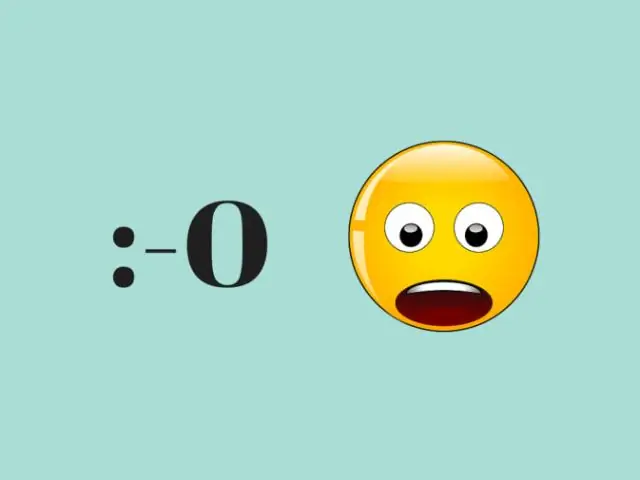

Mas a diferença entre eles é realmente simples: emoticons são combinações de símbolos disponíveis em seu teclado, como letras e sinais de pontuação, enquanto emoji são imagens. Vamos explicar isso em mais detalhes. Última modificação: 2025-01-22 17:01

O iPad Mini (da marca e comercializado como iPad mini) é uma linha de mini tablets projetados, desenvolvidos e comercializados pela Apple Inc. É uma sub-série da linha de tablets iPad, com tela reduzida para 7,9 polegadas, em contraste com o padrão de 9,7 polegadas. Última modificação: 2025-01-22 17:01

Lista dos melhores antivírus para laptop da Índia Norton Security Standard. Norton é um conhecido produto de segurança de computador. Bitdefender ANTIVIRUS PLUS 2020. McAfee® Total Protection. AVG Ultimate (dispositivos ilimitados | 1 ano) Quick Heal Total Security. Kaspersky Total Security. Avast Premier. Última modificação: 2025-01-22 17:01

O sensor de luz VEX permite que o robô detecte a luz ambiente em uma sala. Ao contrário do Sensor de Rastreamento de Linha, o Sensor de Luz não gera luz, apenas detecta a quantidade de luz já presente em uma área. O Sensor de Luz é um sensor analógico e retorna valores na faixa de 0 a 4095. Última modificação: 2025-01-22 17:01

A Semiótica e a Semiologia compartilham uma etimologia e significado semelhantes: o estudo dos signos. A semiologia médica compreende o estudo dos sintomas, sinais somáticos e laboratoriais, anamnese e exame físico (nos países de língua inglesa é conhecido como exame de diagnóstico à beira do leito ou diagnóstico físico). Última modificação: 2025-01-22 17:01

Apple Watch Um Apple Watch de primeira geração com faixa esportiva branca Fabricante Quanta Computer Compal Electronics (fabricante contratado) Tipo Smartwatch Data de lançamento Original: 24 de abril de 2015 Série 1 e série 2: 16 de setembro de 2016 Série 3: 22 de setembro de 2017 Série 4: setembro 21 de 2018, série 5: 20 de setembro de 2019. Última modificação: 2025-01-22 17:01

Razões para comprar Ter um relógio no pulso do seu filho diminui a probabilidade de o telefone emparelhado ser 'acidentalmente' esquecido ou (genuinamente) perdido, portanto, você sempre saberá onde eles estão. Menos razão para tirá-lo da bolsa significa menos oportunidade de perdê-lo. Última modificação: 2025-01-22 17:01

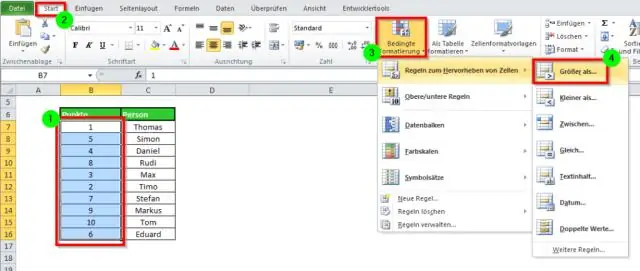

Como tudo o mais no Excel, os títulos são completamente personalizáveis, incluindo onde você os coloca e como você muda seus dados para incluí-los. Use um cabeçalho. Clique no botão “Cabeçalho e rodapé” no theribbon. Clique na caixa de texto e digite o título da planilha. Use a linha superior. Digite o título da planilha. Última modificação: 2025-01-22 17:01

Enumerable, #each e Enumerator Enumeração refere-se à passagem por objetos. Em Ruby, chamamos um objeto de enumerable quando ele descreve um conjunto de itens e um método para fazer um loop sobre cada um deles. Quando chamado com um bloco em uma matriz, o método #each executará o bloco para cada um dos elementos da matriz. Última modificação: 2025-01-22 17:01

Critérios Frase Exemplos Temos critérios específicos e certas limitações. Cumpriu todos os nossos critérios; um emprego estável, casas com preços razoáveis, uma faculdade estadual e um hospital regional. Mas é em virtude de ter lutado em tudo que ele extrapola os critérios da época e se torna um dos grandes capitães da história. Última modificação: 2025-01-22 17:01

Em uma rede apenas 'WPA2', todos os clientes devem oferecer suporte a WPA2 (AES) para poder autenticar. Em uma rede de 'modo misto WPA2 / WPA', pode-se conectar-se a clientes WPA (TKIP) e WPA2 (AES). Observe que o TKIP não é tão seguro quanto AES e, portanto, WPA2 / AES deve ser usado exclusivamente, se possível. Última modificação: 2025-01-22 17:01

Abra o iPhoto e clique em qualquer imagem. Clicar no botão 'área de trabalho' na parte inferior definirá esta imagem como o plano de fundo da área de trabalho. Selecione várias imagens usando shift-click (se estiverem em uma linha) ou command-click (se estiverem separadas por outras fotos) e clique no botão da área de trabalho. Última modificação: 2025-01-22 17:01

O VBA é difícil de aprender? - Quora. Sim e não. O VBA é possivelmente uma das linguagens mais úteis e mais comumente usadas. Você deve idealmente fazer um curso básico em OOP - programação orientada a objetos antes de aprender qualquer linguagem estruturada / orientada a objetos. Última modificação: 2025-01-22 17:01

Gênero de software: estrutura de aplicativo. Última modificação: 2025-01-22 17:01

T-SQL - cláusula ORDER BY. Anúncios. A cláusula ORDER BY do MS SQL Server é usada para classificar os dados em ordem crescente ou decrescente, com base em uma ou mais colunas. Alguns resultados de consulta de classificação de banco de dados em ordem crescente por padrão. Última modificação: 2025-01-22 17:01

Certo, é Godaddy! Um provedor de hospedagem com VPS SSD completo e hospedagem compartilhada. Os servidores de nomes Domaincontrol.com são os servidores de nomes padrão que o godaddy fornece para os domínios que hospedaram o dns com o godaddy. Última modificação: 2025-01-22 17:01

A I-94 no sentido leste e oeste, perto do aeroporto de Detroit Metro, terá uma faixa aberta entre a I-275 e a US-24 (Telegraph Road), a partir das 20h. De sexta a 5h de segunda. A I-94 no sentido leste e oeste terá uma faixa aberta entre a Conner Street e a M-3 (Avenida Gratiot) das 5h às 17h sábado. Última modificação: 2025-01-22 17:01

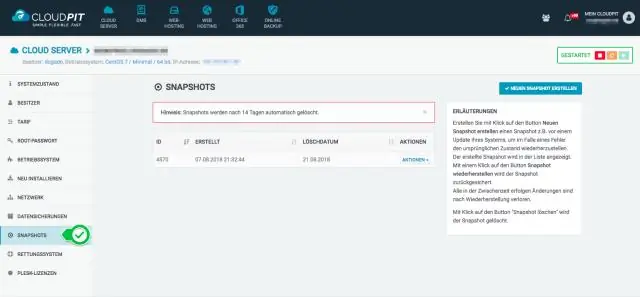

Acesse a página Snapshots no Google Cloud Console. Encontre o nome do instantâneo que você deseja restaurar. Acesse a página de instâncias de VM. Clique no nome da instância em que deseja restaurar o disco que não é de inicialização. Na parte superior da página de detalhes da instância, clique em Editar. Em Discos adicionais, clique em Adicionar novo disco. Última modificação: 2025-01-22 17:01

Os 10 melhores softwares de SEO SEMrush. Moz Pro. Classificação SE. Condutor. Serpstat. SpyFu. Ahrefs. Siteimprove. Última modificação: 2025-01-22 17:01

Na programação, as operações síncronas bloqueiam as instruções até que a tarefa seja concluída, enquanto as operações assíncronas podem ser executadas sem bloquear outras operações. As operações assíncronas geralmente são concluídas disparando um evento ou chamando uma função de retorno de chamada fornecida. Última modificação: 2025-01-22 17:01

Unli liga e SMS para todas as redes (Smart, TNT, Sun, Globe, TM), 100MB de dados, válido por 1 dia. Para se inscrever, Disque * 123 #> Outras Ofertas> ALLNET30> Inscreva-se e aguarde a mensagem de confirmação bem-sucedida. Veja também as promoções de vídeo Smart Giga. Última modificação: 2025-01-22 17:01

Quanto maior o RPM, mais rápido o ventilador está girando e, na maioria dos casos, mais alto o ventilador vai ser. As ventoinhas de caixa de 120 mm tendem a ser o tamanho mais popular de ventoinhas em caixas de PC modernas, mas você encontrará muitos tamanhos, como 80 mm, 92 mm, 140 mm, 200 mm e além. Última modificação: 2025-01-22 17:01

O siblings () é um método embutido em jQuery que é usado para encontrar todos os elementos irmãos do elemento selecionado. Os irmãos são aqueles que têm o mesmo elemento pai na árvore DOM. Valor de retorno: retorna todos os irmãos do elemento selecionado. Última modificação: 2025-01-22 17:01

Certified Health Data Analyst (CHDA®) Esta prestigiosa certificação fornece aos profissionais o conhecimento para adquirir, gerenciar, analisar, interpretar e transformar dados em informações precisas, consistentes e oportunas, enquanto equilibra a visão estratégica do 'quadro geral' com o dia a dia detalhes do dia. Última modificação: 2025-01-22 17:01

Definição de: arquivo de transação. arquivo de transação. Uma coleção de registros de transações. Os arquivos de intransação de dados são usados para atualizar os arquivos mestres, que contêm os dados sobre os assuntos da organização (clientes, funcionários, fornecedores, etc.). Última modificação: 2025-01-22 17:01

Dobro. MIN_VALUE representa o valor 2 e menos; 1074. Este é um valor subnormal e é o menor valor geral possível que um duplo pode representar. Um valor subnormal tem um 0 antes do ponto binário: 0. Última modificação: 2025-01-22 17:01

Bem, o erro ocorre muitas vezes devido à data errada em seu computador. Como o certificado de segurança vem com uma duração válida, a data incorreta configurada em seu computador pode ser a razão para este erro. Você pode receber uma mensagem de erros de certificado de segurança enquanto estiver navegando em um determinado site. Última modificação: 2025-01-22 17:01

O imperativo informal é usado: para dar conselhos. para dar instruções. pedir para fazer algo. Última modificação: 2025-01-22 17:01

Os comandos internos são comandos que já estão carregados no sistema. Eles podem ser executados a qualquer momento e são independentes. Por outro lado, comandos externos são carregados quando o usuário os solicita. Os comandos internos não requerem um processo separado para executá-los. Última modificação: 2025-01-22 17:01

As sete fases de um ataque cibernético Etapa um - Reconhecimento. Antes de lançar um ataque, os hackers identificam primeiro um alvo vulnerável e exploram as melhores maneiras de explorá-lo. Etapa dois - Armamento. Etapa três - entrega. Etapa quatro - Exploração. Etapa cinco - Instalação. Etapa seis - Comando e controle. Etapa sete - Ação no objetivo. Última modificação: 2025-01-22 17:01

Configurações avançadas: Redefinir GoogleChrome Quando o menu suspenso for exibido, selecione Configurações. As configurações do Chrome agora devem ser exibidas em uma nova guia ou janela, dependendo da sua configuração. Role até a parte inferior da página e pressione Avançado. As configurações avançadas do Chrome agora devem ser exibidas. Última modificação: 2025-01-22 17:01

Para acessar o editor de filmes, abra o aplicativo Google Fotos e, no canto superior direito, toque no menu de três pontos. Na lista de opções, toque na opção “Filme” e uma nova janela intitulada “Criar filme” será aberta. Aqui é onde você pode selecionar as fotos e / ou vídeos que deseja editar e adicioná-los ao editor de filmes. Última modificação: 2025-01-22 17:01

No Source Control Explorer, selecione a ramificação, pasta ou arquivo que deseja mesclar. Clique no menu Arquivo, aponte para Controle de origem, aponte para Ramificação e mesclagem e clique em Mesclar. Última modificação: 2025-01-22 17:01

Usando a computação em nuvem, você pode obter um custo variável mais baixo do que conseguiria sozinho. Como o uso de centenas de milhares de clientes é agregado na nuvem, provedores como Amazon Web Services podem alcançar maiores economias de escala, o que se traduz em preços de pagamento conforme o uso. Última modificação: 2025-01-22 17:01

Resposta: Além do tipo de construtor, o Oracle também fornece métodos de coleta para uso com VARRAYS e tabelas aninhadas. Os métodos de coleta não podem ser usados em DML, mas apenas em instruções procedurais. DELETE remove itens especificados de uma tabela aninhada ou todos de a. VARRAY. Última modificação: 2025-01-22 17:01

O diálogo de Sophia é gerado por meio de uma árvore de decisão, mas é integrado a essas saídas de maneira única. De acordo com The Verge, Hanson costuma exagerar e 'enganar grosseiramente' sobre a capacidade de Sofia para a consciência, por exemplo, concordando com Jimmy Fallon em 2017 que Sofia estava 'basicamente viva. Última modificação: 2025-01-22 17:01

Uma entidade fraca é aquela que só pode existir quando possuída por outra. Por exemplo: uma SALA só pode existir num EDIFÍCIO. Por outro lado, um PNEU pode ser considerado uma entidade forte porque também pode existir sem estar vinculado a um CAR. Última modificação: 2025-01-22 17:01

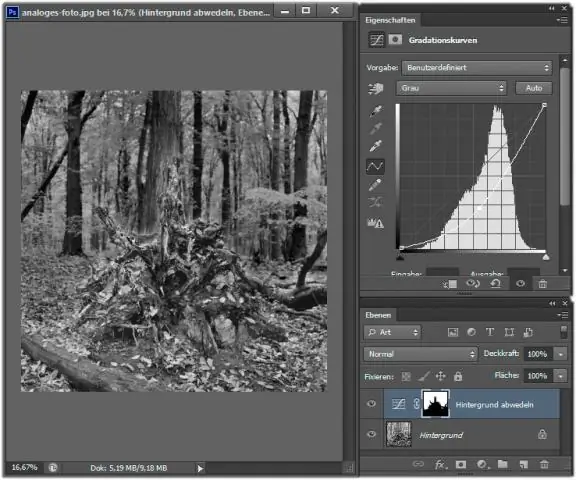

4 Respostas Use a ferramenta Letreiro para selecionar a seção do meio que deseja remover. Selecione> Inverter para selecionar tudo, exceto a seção do meio. Copiar e colar. Selecione a metade direita e use a ferramenta Mover para deslizar sobre as duas metades alinhadas. Esconder a camada de fundo / imagem original. Última modificação: 2025-01-22 17:01