Com uma conjunção, ambas as afirmações devem ser verdadeiras para que a conjunção seja verdadeira; mas com uma disjunção, ambas as afirmações devem ser falsas para que a disjunção seja falsa. Uma disjunção é falsa se e somente se ambas as afirmações são falsas; caso contrário, é verdade. Última modificação: 2025-01-22 17:01

802.11n (Wi-Fi 4) Suporta uma taxa de transferência máxima teórica de 300 Mbps (e pode atingir até 450 Mbps ao usar três antenas). Última modificação: 2025-01-22 17:01

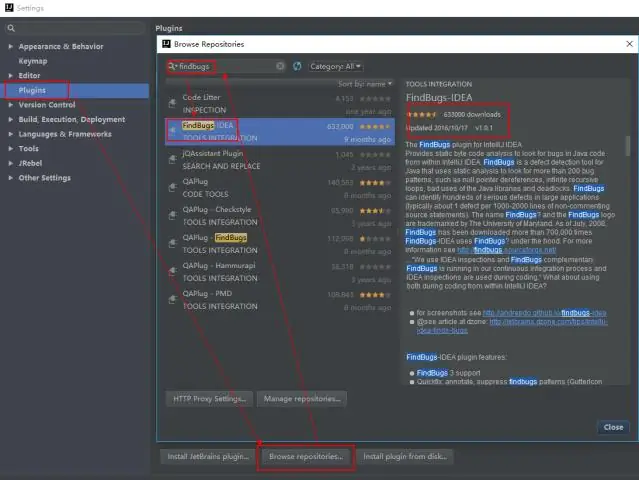

Para configurar o processamento de anotações no IntelliJ IDEA, use a caixa de diálogo Preferências> Configurações do projeto> Compilador> Processadores de anotação. Obtenha processadores de anotação do classpath do projeto e especifique os diretórios de saída. Depois de fazer isso, as classes serão geradas em cada construção do projeto. Última modificação: 2025-01-22 17:01

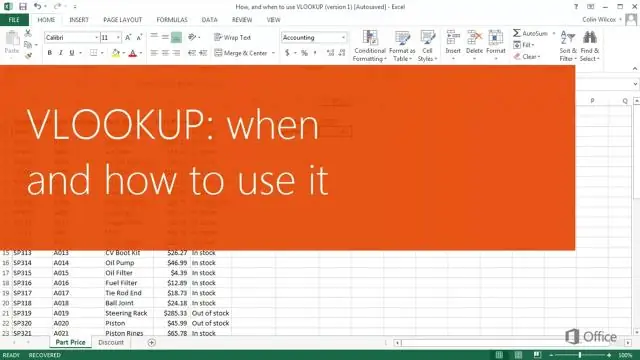

Em VLOOKUP ou pesquisa vertical, quando usamos uma célula de referência ou valor para pesquisar em um grupo de colunas contendo dados a serem correspondidos e recuperar a saída, o grupo de intervalo que usamos para corresponder é chamado de array de tabela VLOOKUP, em VLOOKUP tablearray a célula referenciada está o lado esquerdo da coluna. Última modificação: 2025-01-22 17:01

Quase todos os cientistas e engenheiros concordam que um resumo deve ter as seguintes cinco peças: Introdução. É aqui que você descreve o propósito de realizar seu projeto ou invenção para a feira de ciências. Declaração do problema. Identifique o problema que você resolveu ou a hipótese que investigou. Procedimentos. Resultados. Conclusões. Última modificação: 2025-01-22 17:01

Sim, você pode retirar a entrega do pacote USPS antes da entrega em seu endereço. Você tem que entrar em contato com os correios para rastrear o número do seu pacote e fazer a entrega rapidamente. Um dia antes da entrega, você receberá isso no centro de entrega do USPS, fornecendo sua prova de identificação e outras coisas. Última modificação: 2025-01-22 17:01

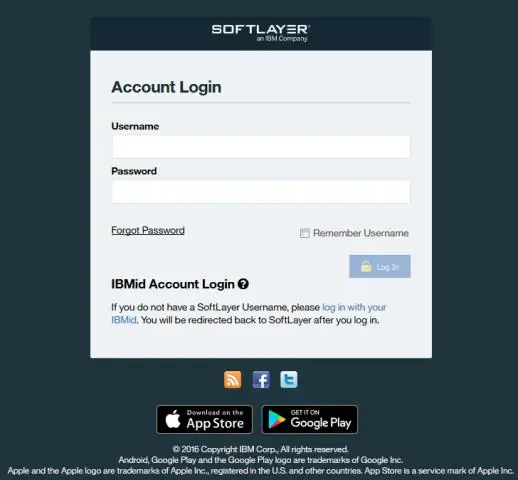

Conclua estas etapas para abrir um PMR: Na GUI de gerenciamento, selecione Configurações> Suporte> Abrir PMR. Verifique se as informações de contato exibidas na página Abrir PMR estão corretas. Insira uma descrição do problema técnico no campo Descrição do Problema. Clique em Enviar para enviar as informações para a IBM. Última modificação: 2025-01-22 17:01

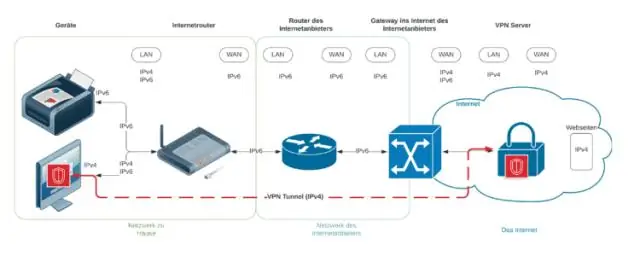

O IPv6 não tem uma máscara de sub-rede, mas a chama de Comprimento do prefixo, geralmente abreviado para “Prefixo”. O comprimento do prefixo e o mascaramento CIDR funcionam de maneira semelhante; O comprimento do prefixo denota quantos bits do endereço definem a rede na qual ele existe. A / 64 é uma sub-rede IPv6 de tamanho padrão, conforme definido pela IETF. Última modificação: 2025-01-22 17:01

O tamanho 12 'x 18' é um tamanho comum para impressões montadas e pôsteres, especialmente em arte e design. Este tamanho padrão da indústria também é conhecido como 'Tablóide-Extra. Última modificação: 2025-01-22 17:01

Linguagens utilizadas: Java. Última modificação: 2025-01-22 17:01

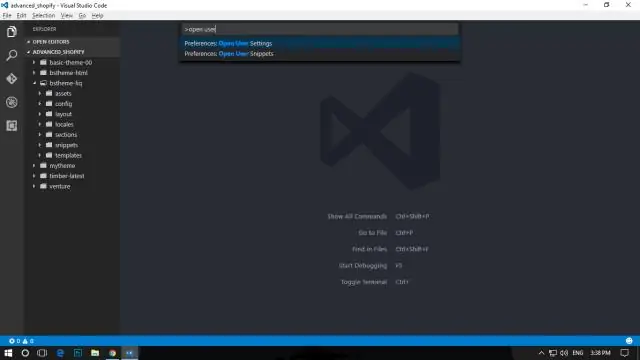

Depois de definir a configuração de inicialização, inicie a sessão de depuração com F5. Alternativamente, você pode executar sua configuração através da Paleta de Comandos (Ctrl + Shift + P), filtrando em Depurar: Selecionar e Iniciar Depuração ou digitar 'depurar' e selecionar a configuração que deseja depurar. Última modificação: 2025-01-22 17:01

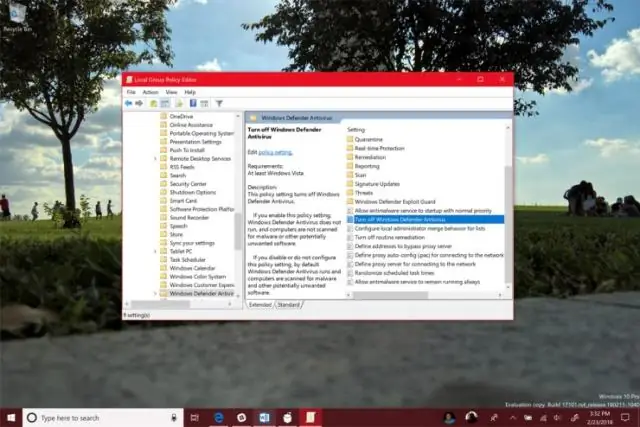

Se você tiver a versão paga do Norton, basta executá-la. Para desabilitar o Defender vá para Serviços e WindowsDefender para Desabilitar e parar o serviço. Se você não fizer isso, use o Defender e desinstale o Norton. Última modificação: 2025-01-22 17:01

Dados desagrupados são os dados que você coleta primeiro de um experimento ou estudo. Os dados são brutos, ou seja, não são classificados em categorias, classificados ou agrupados de outra forma. Um conjunto desagrupado de dados é basicamente uma lista de números. Última modificação: 2025-01-22 17:01

A principal ferramenta para verificar a replicação do AD é “Repadmin”, uma ferramenta de linha de comando que foi introduzida no Windows Server 2003 r2 e ainda usada extensivamente para verificar os problemas de replicação e forçar a replicação dos dados do AD. Última modificação: 2025-01-22 17:01

Tente usar ctrl + c duas vezes para obter o prompt para encerrar o trabalho em lote. Às vezes, as pessoas mudam o comportamento de ctrl + c para copiar / colar, então você pode precisar disso. Claro, você também deve garantir que a janela do terminal tenha o foco do teclado, ctrl + c não funcionará se a janela do seu navegador estiver com o foco. Última modificação: 2025-01-22 17:01

Ideias para o conteúdo do boletim informativo interno: 32 Ideias para o conteúdo do boletim informativo dos funcionários para gerar engajamento dos funcionários 1) Compartilhe as realizações da empresa. 2) Perfil de novas contratações. 3) Aniversários de funcionários de destaque. 4) Destaques da equipe. 5) Prêmios e reconhecimentos individuais. 6) Pesquisas, pesquisas e reações sociais. 8) Anúncios e lembretes importantes. Última modificação: 2025-01-22 17:01

Para começar a criptografar as tabelas, precisaremos executar alter table table_name encryption = 'Y', pois o MySQL não criptografará as tabelas por padrão. O Percona Xtrabackup mais recente também suporta criptografia e pode fazer backup de tabelas criptografadas. Você também pode usar esta consulta: select * from information_schema. Última modificação: 2025-01-22 17:01

Abra o aplicativo Configurações, role para baixo até a preferência do Cameraapp e toque nele. Na tela da câmera, desative o interruptor 'digitalizar códigos QR'. Na próxima vez que você apontar sua câmera para um código QR, o aplicativo não irá examiná-lo. Última modificação: 2025-01-22 17:01

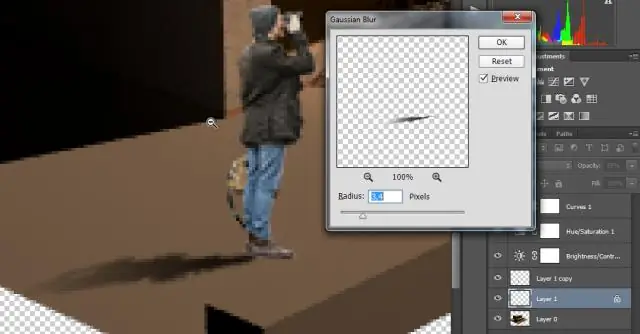

Na barra de menus, selecione Imagem> Ajustes> Brilho / Contraste. Ajuste o controle deslizante Brilho para alterar o brilho geral da imagem. Ajuste o controle deslizante Contraste para aumentar ou diminuir o contraste da imagem. Clique OK. Última modificação: 2025-01-22 17:01

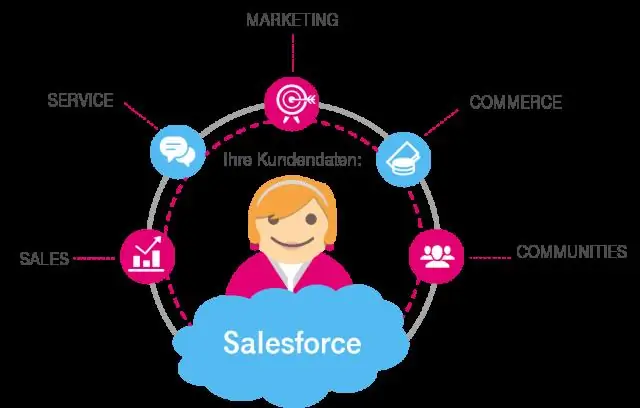

O que é Salesforce? Fundada em 1999 por um ex-executivo da Oracle (ORCL) - Get Report Marc Benioff, Dave Moellenhoff, Frank Dominguez e Parker Harris, a Salesforce é uma das primeiras empresas globais a empregar com sucesso um software CRM baseado em nuvem. Última modificação: 2025-01-22 17:01

Uso de manipuladores endl e setw em C ++ Junto com operadores de entrada / saída, C ++ fornece um recurso para controlar como a saída é exibida na tela. Isso é feito usando manipuladores. Última modificação: 2025-01-22 17:01

Uma expressão infixa é uma única letra, ou um operador, precedida por uma string infixa e seguida por outra string infixa. Última modificação: 2025-01-22 17:01

Você pode conectar todos os tipos de dispositivos Bluetooth ao PC - incluindo teclados, mouses, telefones, alto-falantes e muito mais. Alguns PCs, como laptops e tablets, têm Bluetooth integrado. Se o seu PC não tiver, você pode conectar um adaptador USB Bluetooth na porta USB do seu PC para obtê-lo. Última modificação: 2025-01-22 17:01

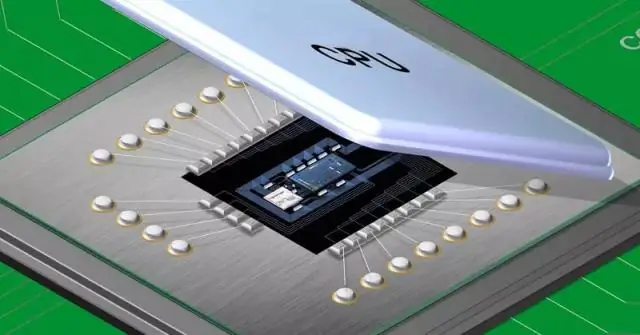

Vamos esclarecer primeiro o que é uma CPU e o que é uma CPU, uma unidade de processamento central da CPU, pode ter várias unidades de núcleo, esses núcleos são um processador por si só, capaz de executar um programa, mas está contido no mesmo chip. Última modificação: 2025-01-22 17:01

Os computadores auxiliam na pesquisa, produção, distribuição, marketing, banco, gerenciamento de equipes, automação comercial, armazenamento de dados, gerenciamento de funcionários e muito úteis para aumentar a produtividade com um custo menor, menos tempo com alta qualidade. É por isso que o uso do computador é importante nos negócios. Última modificação: 2025-01-22 17:01

Para redefinir uma senha esquecida pela primeira vez: Clique em Não sei minha senha de e-mail. Insira o seu endereço de email. Digite as duas palavras exibidas, separadas por um espaço. Clique em Enviar. Localize a ID do modem a cabo em seu modem. Na caixa de texto, digite o endereço MAC do cabo, omitindo os travessões. Clique em Enviar. Última modificação: 2025-01-22 17:01

Imprimir uma composição de arte Escolha Arquivo> Imprimir. Selecione uma impressora no menu Impressora. Escolha uma das seguintes opções de prancheta: Selecione Saída no lado esquerdo da caixa de diálogo Imprimir e certifique-se de que Modo está definido como Composto. Defina opções de impressão adicionais. Clique em Imprimir. Última modificação: 2025-01-22 17:01

Os Drives de equipe não têm limite de capacidade de armazenamento, mas você não pode exceder 400.000 itens em um único Drive de equipe. Você pode fazer upload de até 750 gigabytes de arquivos por dia por conta do Google. Veja os limites dos Drives de equipe para mais. Última modificação: 2025-01-22 17:01

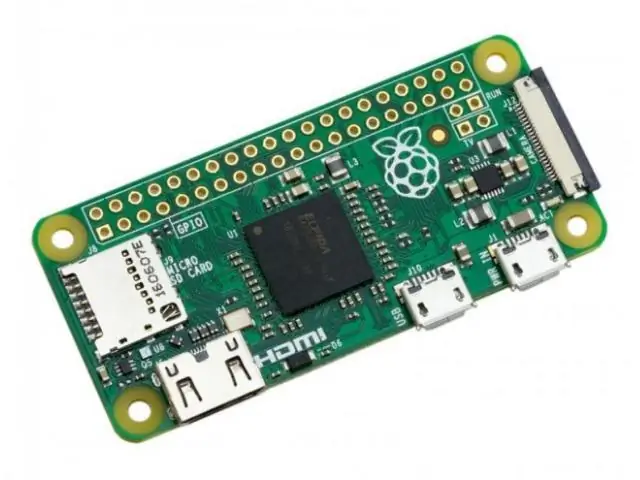

The Raspberry Pi Zero e Zero Whave 512 MB de RAM. Última modificação: 2025-01-22 17:01

O sistema operacional. O módulo de caminho é sempre o módulo de caminho adequado para o sistema operacional em que o Python está sendo executado e, portanto, pode ser usado para caminhos locais. No entanto, você também pode importar e usar os módulos individuais se quiser manipular um caminho que está sempre em um dos formatos diferentes. Última modificação: 2025-01-22 17:01

Portanto, a diferença entre os dois é que você pode reutilizar classes, ao passo que não pode reutilizar estilos embutidos. Última modificação: 2025-01-22 17:01

Alpine Linux é uma distribuição que foi quase criada especificamente para imagens Docker e outros pequenos usos semelhantes a contêineres. Ele ocupa 5 MB de espaço em disco para o sistema operacional básico. No momento em que você adiciona o Nó. requisitos de tempo de execução js, esta imagem se move até cerca de 50 MB no espaço. Última modificação: 2025-01-22 17:01

VÍDEO A este respeito, como faço para escrever notas no Windows? Aperte o pequeno "+" no canto superior esquerdo e outro quadrado aparecerá. Continue repetindo até que você tenha o suficiente. Ou você pode clicar com o botão direito no ícone na barra de tarefas e depois ". Última modificação: 2025-01-22 17:01

Java - como usar o Iterator? Obtenha um iterador para o início da coleção chamando o método iterator () da coleção. Configure um loop que faça uma chamada para hasNext (). Faça com que o loop itere, desde que hasNext () retorne verdadeiro. Dentro do loop, obtenha cada elemento chamando next (). Última modificação: 2025-01-22 17:01

O Regulamento Geral de Proteção de Dados (GDPR) é uma lei de privacidade e dados importante e com influência global da União Europeia. O GDPR aplica-se a aplicativos móveis que coletam e processam dados pessoais de cidadãos da UE. Não importa se seu aplicativo é operado de fora da UE. O GDPR ainda se aplicará. Última modificação: 2025-01-22 17:01

Exemplos de funções. Uma função é um mapeamento de um conjunto de entradas (o domínio) para um conjunto de saídas possíveis (o codomínio). A definição de uma função é baseada em um conjunto de pares ordenados, onde o primeiro elemento em cada par é do domínio e o segundo é do codomínio. Última modificação: 2025-01-22 17:01

O Projeto 22 O mais simples dos experimentos fatoriais de dois níveis é o projeto onde dois fatores (digamos, fator e fator) são investigados em dois níveis. Uma única réplica deste projeto exigirá quatro execuções () Os efeitos investigados por este projeto são os dois efeitos principais, ee o efeito de interação. Última modificação: 2025-01-22 17:01

Editando imagens no espaço de design do Cricut Abra o espaço de design do Cricut. Clique em Carregar imagem. Clique em navegar. Selecione o design que você deseja editar. Aumente o zoom na seção do desenho que deseja manter e recorte o mais próximo possível. Usando a ferramenta borracha você pode remover quaisquer partes extras do desenho que você não deseja manter. Última modificação: 2025-01-22 17:01

O Solr armazena este índice em um diretório chamado índice no diretório de dados. Última modificação: 2025-01-22 17:01

Domínios de malware. Os domínios de malware listam domínios que são conhecidos por gerar spam, hospedar botnets, criar ataques DDoS e, geralmente, conter malware. Última modificação: 2025-01-22 17:01