No processamento de imagens médicas, o pré-processamento de uma imagem é muito importante para que a imagem extraída não tenha nenhuma impureza e seja realizada para ser melhor para o processo seguinte, como segmentação, extração de características, etc. Somente a segmentação correta do tumor produzirá o resultado exato. Última modificação: 2025-01-22 17:01

Um bucket do Amazon S3 é um recurso de armazenamento em nuvem pública disponível no Amazon Web Services (AWS) Simple Storage Service (S3), uma oferta de armazenamento de objeto. Os buckets do Amazon S3, que são semelhantes a pastas de arquivos, armazenam objetos, que consistem em dados e seus metadados descritivos. Última modificação: 2025-01-22 17:01

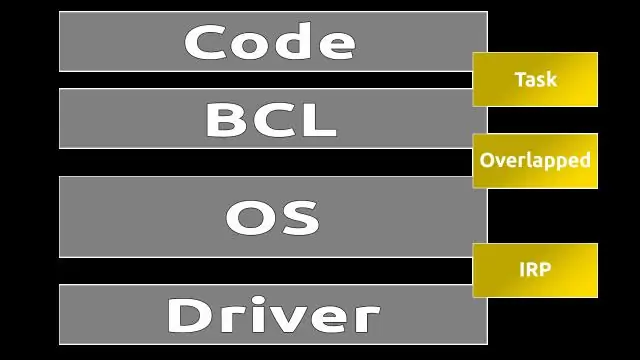

Normalmente, você deseja usar async sempre que possível e, em seguida, adiar nenhum atributo. Aqui estão algumas regras gerais a serem seguidas: Se o script for modular e não depender de nenhum script, use async. Se o script depende ou é invocado por outro script, use adiar. Última modificação: 2025-01-22 17:01

Fire TV e Fire TV Stick Selecione Search no topo da barra lateral do menu principal e digite 'Hulu' (por voz ou texto) Navegue até Apps & Games para encontrar o aplicativo Hulu e acesse a opção Download. Após a conclusão do download, o aplicativo Hulu aparecerá em sua página de Aplicativos. Última modificação: 2025-01-22 17:01

Vá para Configuração do telefone> Geral> Acessibilidade e desative o recurso 'Sobreposição de voz'. Depois disso, espere um pouco e inicie novamente o aplicativo da câmera. A maneira comum de corrigir o problema de tela preta da câmera do iPhone é reiniciar o ciclo de energia do dispositivo pressionando o botão Power (Wake / Sleep) do dispositivo por alguns segundos. Última modificação: 2025-01-22 17:01

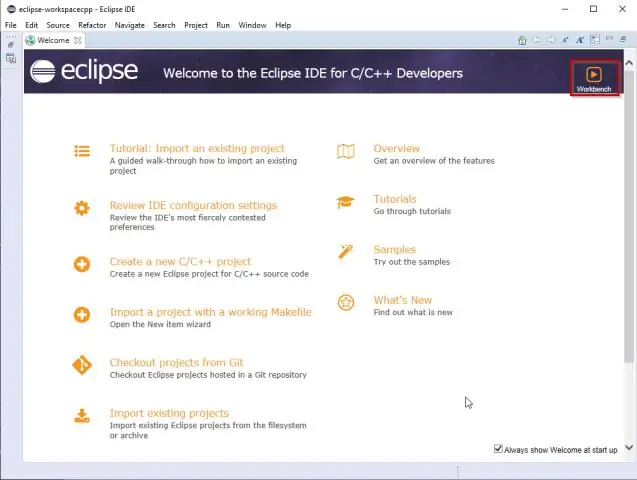

Se você deseja que essas variáveis de ambiente estejam disponíveis no Eclipse, você precisa colocá-las em / etc / environment. Você também pode definir uma variável de ambiente que é visível apenas no Eclipse. Vá em Executar -> Executar Configurações e selecione a guia 'Ambiente. Última modificação: 2025-01-22 17:01

O plano de dados (também conhecido como plano do usuário, plano de encaminhamento, avião da transportadora ou plano do portador) é a parte de uma rede que transporta o tráfego do usuário. O plano de controle e o plano de gerenciamento servem ao plano de dados, que carrega o tráfego que a rede existe para transportar. Última modificação: 2025-01-22 17:01

Instale BodyMovin Descompacte BodyMovin. Navegue até build / extension / bodymovin.zxp. Abra o instalador ZXP. Arraste bodymovin.zxp para o instalador ZXP. Feche e reabra o After Effects. Abra o menu Janela, encontre o grupo Extensão e você deverá ver BodyMovin. Última modificação: 2025-01-22 17:01

O alto-falante possui uma bateria recarregável embutida. Conecte o cabo USB fornecido a um computador ou a um adaptador de energia DC 5V para carregar. Quando o alto-falante está carregando, a luz indicadora LED fica vermelha. Quando o alto-falante estiver totalmente carregado, o LED vermelho desligará (o tempo de carregamento é de aproximadamente 3 horas). Última modificação: 2025-01-22 17:01

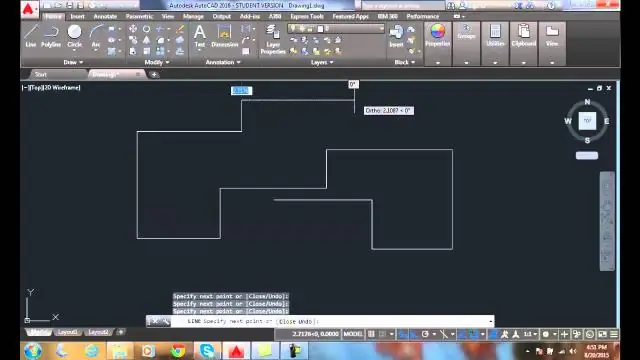

O modo Ortho é usado quando você especifica um ângulo ou distância por meio de dois pontos usando um dispositivo apontador. No modo Ortho, o movimento do cursor é restrito à direção horizontal ou vertical em relação ao UCS. Última modificação: 2025-01-22 17:01

Uma chave única é um conjunto de um ou mais campos / colunas de uma tabela que identifica exclusivamente um registro em uma tabela de banco de dados. A chave exclusiva e a chave primária fornecem uma garantia de exclusividade para uma coluna ou conjunto de colunas. Existe uma restrição de chave única definida automaticamente dentro de uma restrição de chave primária. Última modificação: 2025-01-22 17:01

O ISA é um documento de segurança que especifica os requisitos técnicos e de segurança para estabelecer, operar e manter a interconexão. Também apóia o MOU / A entre as organizações. Última modificação: 2025-01-22 17:01

Na caixa Add-ins disponíveis, selecione a caixa de seleção AnalysisToolPak - VBA. Nota: O Analysis ToolPak não está disponível para Excel para Mac 2011. Carregar o Analysis ToolPak no Excel Clique na guia Arquivo, clique em Opções e, em seguida, clique na categoria Adicionar-Ins. Na caixa Gerenciar, selecione Suplementos do Excel e clique em Ir. Última modificação: 2025-01-22 17:01

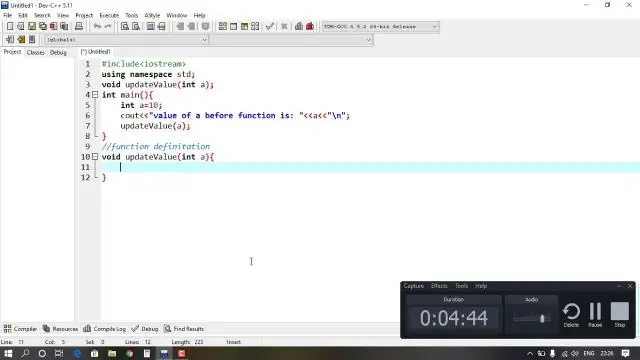

Instalação no Windows Passo 2 - Agora execute o arquivo executável. Etapa 3 - Agora, escolha um local de destino para instalar o Sublime Text3 e clique em Avançar. Etapa 4 - Verifique a pasta de destino e clique em Instalar. Etapa 5 - Agora, clique em Concluir para concluir a instalação. Última modificação: 2025-01-22 17:01

Histórico Data Versão 9 de novembro de 2015 Nmap 7.00 20 de dezembro de 2016 Nmap 7.40 20 de março de 2018 Nmap 7.70 10 de agosto de 2019 Nmap 7.80. Última modificação: 2025-06-01 05:06

Ao ligar o dispositivo, pressione +, uma tela aparecerá para perguntar algumas opções, basta escolher a Solução de problemas e clicar em Reinicializar o PC. Última modificação: 2025-01-22 17:01

A ferramenta Nessus é um scanner de vulnerabilidade patenteado criado pela Tenable Network Security. Ele foi instalado e usado por milhões de usuários em todo o mundo para avaliação de vulnerabilidades, problemas de configuração, etc. Última modificação: 2025-01-22 17:01

O objetivo das técnicas de computação forense é pesquisar, preservar e analisar informações em sistemas de computador para encontrar evidências potenciais para um julgamento. Por exemplo, apenas abrir um arquivo de computador altera o arquivo - o computador registra a hora e a data em que foi acessado no próprio arquivo. Última modificação: 2025-01-22 17:01

Para ativar o download no Modo de segurança, abra Origem e clique em Origem e em Configurações do aplicativo. Na guia Diagnóstico, na parte inferior, habilite o download no modo de segurança. Última modificação: 2025-01-22 17:01

Mas alguns consoles. os logs não devem ter nenhum efeito perceptível. Irá usar o console do recurso de depuração. log () irá reduzir o desempenho do seu programa, uma vez que leva tempo computacional. Última modificação: 2025-01-22 17:01

Potência média, ou potência média quadrada (RMS), refere-se a quanta potência contínua o alto-falante pode suportar. O valor de manipulação de potência de pico refere-se ao nível de potência máxima que o alto-falante é capaz de usar em curtos intervalos. Última modificação: 2025-01-22 17:01

Como visualizar a tela do seu iPhone na TV Passe de baixo para cima no seu iPhone para visualizar o ControlCentre. Toque em Espelhamento de Tela Escolha sua Apple TV. Pode ser necessário inserir um código AirPlay para a AppleTV que você está conectando também. Navegue até o Safari no seu iPhone e navegue na web. Última modificação: 2025-01-22 17:01

Docker é uma plataforma de software que permite construir, testar e implantar aplicativos rapidamente. O Docker empacota o software em unidades padronizadas chamadas contêineres que têm tudo que o software precisa para ser executado, incluindo bibliotecas, ferramentas do sistema, código e tempo de execução. Última modificação: 2025-01-22 17:01

Latência de replicação é a quantidade de tempo que leva para uma transação que ocorre no banco de dados primário ser aplicada ao banco de dados replicado. O tempo inclui o processamento do Agente de Replicação, o processamento do Servidor de Replicação e o uso da rede. Última modificação: 2025-01-22 17:01

Não há nenhum método no sistema IAM para permitir ou negar acesso ao sistema operacional de uma instância específica. IAM permite acesso a instância específica. Última modificação: 2025-01-22 17:01

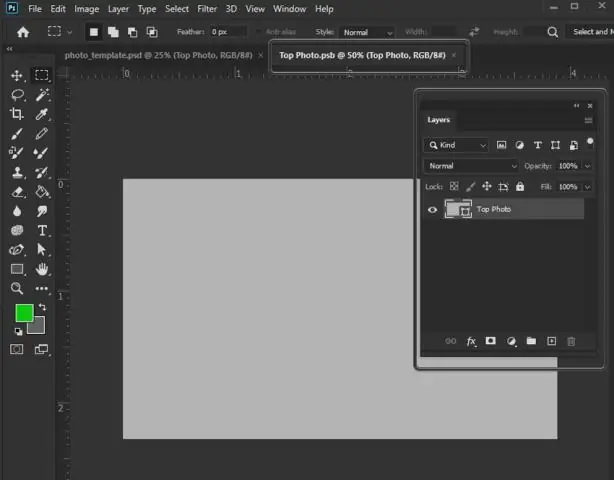

Como copiar e colar objetos inteligentes no PhotoshopCS6 Abra o arquivo desejado do Adobe Illustrator no Illustrator. Selecione sua arte e escolha Editar → Copiar. Mude para o Photoshop. Escolha Editar → Colar. Na caixa de diálogo Colar, selecione a opção Objeto Inteligente e clique em OK. Última modificação: 2025-01-22 17:01

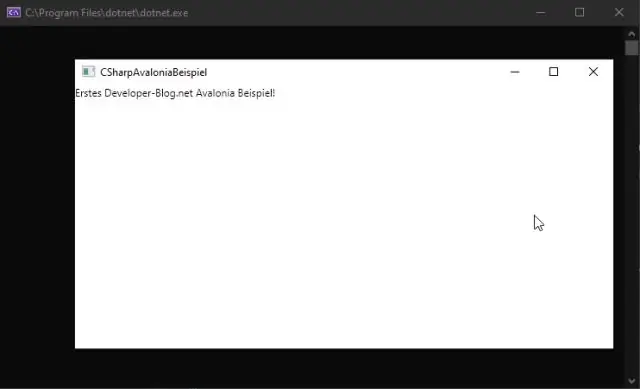

Windows 10, 8.1 e 8 Feche todos os programas abertos. Abra o menu Iniciar do Windows. Digite 'Painel de Controle' na pesquisa e abra o Painel de Controle. Vá para Programas e recursos. Selecione Desinstalar um programa. Não se preocupe, você não está desinstalando nada. Selecione Ativar ou desativar recursos do Windows. Achar. NET Framework na lista. Última modificação: 2025-01-22 17:01

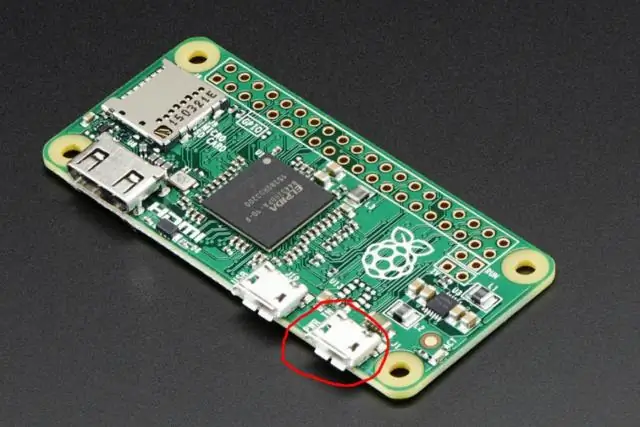

Para conectar o Pi Zero a um monitor ou TV com entrada HDMI, conecte um cabo miniHDMI para HDMI ou um adaptador ao conector miniHDMI no Pi Zero. Conecte a outra extremidade à porta HDMI em seu monitor ou televisão. Conecte o cabo USB OTG ao Pi Zero através do conector microUSB. Última modificação: 2025-01-22 17:01

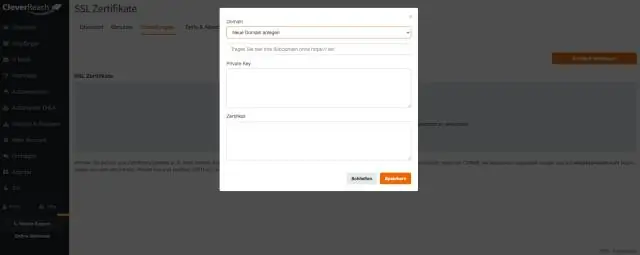

No WHM, as chaves privadas são armazenadas junto com os CSRs e certificados correspondentes no “gerenciador de armazenamento SSL”. Para chegar lá, você pode clicar em “SSL / TLS” na tela inicial e depois em “Gerenciador de armazenamento SSL”. Para abrir o texto da chave privada, você precisará clicar no botão da lupa na primeira coluna chamada “Chave”. Última modificação: 2025-01-22 17:01

A associação offline de domínio é um novo processo que os computadores que executam o Windows® 10 ou Windows Server® 2016 podem usar para ingressar em um domínio sem entrar em contato com um controlador de domínio. Isso torna possível adicionar computadores a um domínio em locais onde não há conectividade com uma rede corporativa. Última modificação: 2025-01-22 17:01

A definição de restrição é algo que impõe um limite ou restrição ou que impede que algo ocorra. Um exemplo de restrição é o fato de que existem apenas algumas horas em um dia para realizar as coisas. Última modificação: 2025-01-22 17:01

Pressione e segure o botão Liga / Desliga do alto-falante por cerca de 6 segundos até que o LED vermelho e o LED azul pisquem alternadamente, agora o alto-falante está pronto para o emparelhamento. 2. Ligue o seu telefone celular e ative a função bluetooth. Última modificação: 2025-01-22 17:01

Você pode alterar o papel de parede mostrado na tela inicial do seu telefone Fire. Toque em Tela> Selecionar papel de parede da tela inicial> Alterar o papel de parede da tela inicial. Selecione uma imagem de fundo pré-instalada ou toque em Sua foto para selecionar uma foto de seu dispositivo. Última modificação: 2025-01-22 17:01

Outro exemplo da vida real de abstração é ATM Machine; Todos estão realizando operações na máquina ATM, como retirada de dinheiro, transferência de dinheiro, recuperação de mini-extrato … etc. mas não podemos saber detalhes internos sobre ATM. Nota: A abstração de dados pode ser usada para fornecer segurança para os dados de métodos não autorizados. Última modificação: 2025-01-22 17:01

Simplificando, um dongle adiciona funcionalidade a outro dispositivo. No entanto, a palavra 'dongle' não é nova. Se apareceu pela primeira vez na imprensa na New Scientist, em 1981: "Thedongle é um pedaço extra de memória que é conectado ao computador, sem o qual o programa se recusa a funcionar.". Última modificação: 2025-01-22 17:01

Como usar a conexão local com a Internet para acessar a Internet Enquanto ainda estiver conectado com VPN Clique com o botão direito do mouse em sua conexão VPN e escolha Propriedades. Vá para a guia Rede, destaque InternetConnection Versão 4 e clique na guia Propriedades. Clique na guia Avançado. Na guia Configurações de IP, desmarque a opção. Última modificação: 2025-01-22 17:01

Atualizar o Windows 10 Pro para o Windows 10 Enterprise Clique / toque em Ativação no lado esquerdo e clique / toque no link Alterar chave do produto no lado direito. (Digite sua chave de produto Windows 10 Enterprise e clique / toque em Avançar. (Clique / toque em Ativar. (Quando o Windows estiver ativado, clique / toque em Fechar. (. Última modificação: 2025-01-22 17:01

Containership in C ++ E a classe que contém o objeto e os membros de outra classe neste tipo de relacionamento é chamada de classe container. O objeto que faz parte de outro objeto é chamado de objeto contido, enquanto o objeto que contém outro objeto como sua parte ou atributo é chamado de objeto recipiente. Última modificação: 2025-01-22 17:01

O algoritmo Rijndael é uma cifra de bloco simétrico de nova geração que suporta tamanhos de chave de 128, 192 e 256 bits, com dados tratados em blocos de 128 bits - no entanto, além dos critérios de design AES, os tamanhos de bloco podem espelhar os das chaves. Última modificação: 2025-01-22 17:01

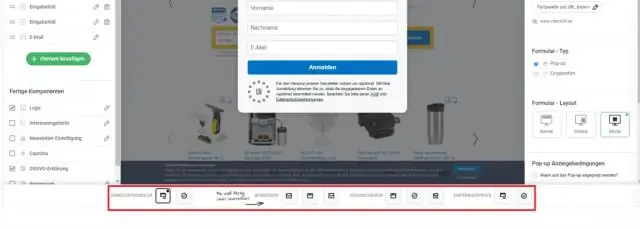

Como criar um wireframe para um site (em 6 etapas) Etapa 1: Reúna as ferramentas para wireframing. Etapa 2: Faça sua pesquisa de design de UX e usuário-alvo. Etapa 3: determinar seus fluxos de usuário ideais. Etapa 4: Comece a desenhar seu wireframe. Etapa 5: Faça um teste de usabilidade para experimentar seu design. Etapa 6: Transforme seu Wireframe em um protótipo. Última modificação: 2025-01-22 17:01