Average Life Spans Projector Central, uma revista online especializada em equipamentos de projeção, sugere que a maioria das lâmpadas de projetor tem uma vida útil de cerca de 2.000 horas. A Epson afirma que a lâmpada do projetor PowerLite dura 5.000 horas e a Delta faz um projetor baseado em LED com uma vida útil projetada de cerca de 20.000 horas. Última modificação: 2025-01-22 17:01

Um ActionResult é um tipo de retorno de um método controlador, também chamado de método de ação, e serve como classe base para * classes Result. Os métodos de ação retornam modelos para visualizações, fluxos de arquivos, redirecionam para outros controladores ou o que for necessário para a tarefa em questão. Última modificação: 2025-01-22 17:01

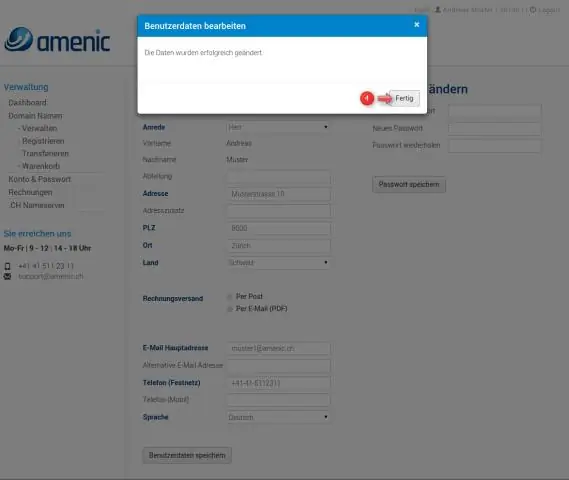

Um sistema de gerenciamento de conteúdo da web (WCMS), uma utilização de um sistema de gerenciamento de conteúdo (CMS), é um conjunto de ferramentas que fornece a uma organização uma maneira de gerenciar informações digitais em um site através da criação e manutenção de conteúdo sem conhecimento prévio de programação da web ou linguagens de marcação. Última modificação: 2025-01-22 17:01

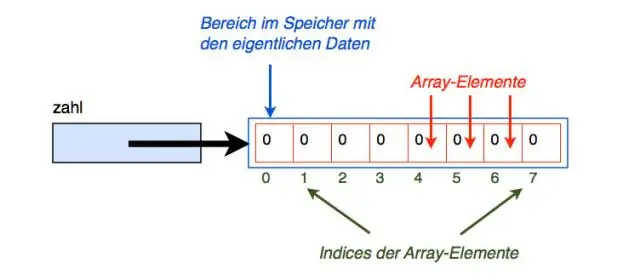

Uma matriz denteada é uma matriz cujos elementos são matrizes. Os elementos de uma matriz denteada podem ter dimensões e tamanhos diferentes. Uma matriz denteada às vezes é chamada de 'matriz de matrizes'. Os exemplos a seguir mostram como declarar, inicializar e acessar matrizes irregulares. Última modificação: 2025-01-22 17:01

A maneira mais simples é adicionar um único 'Constant Timer' ao seu grupo de threads no mesmo nível de suas solicitações HTTP. Clique com o botão direito em Thread Group> Add> Timer> Constant Timer. Defina o valor do cronômetro para quantos milissegundos você precisar (no seu caso 120000), e ele insere um atraso entre todas as solicitações nesse grupo de encadeamentos. Última modificação: 2025-01-22 17:01

O Amazon EBS permite criar volumes de armazenamento e anexá-los às instâncias do Amazon EC2. Todos os tipos de volume EBS oferecem recursos duráveis de snapshot e são projetados para 99,999% de disponibilidade. O Amazon EBS oferece uma variedade de opções que permitem otimizar o desempenho do armazenamento e o custo para sua carga de trabalho. Última modificação: 2025-01-22 17:01

Ao contrário de Java ou C ++, não podemos definir vários construtores em python. mas podemos definir um valor padrão se nenhum for passado ou podemos usar * args, ** kwargs como argumentos. Última modificação: 2025-01-22 17:01

Clique no domínio que você deseja editar. Em DNS & ZONE FILES, clique em Edit DNS Zone File. Role para baixo até a ferramenta Additional Zone Actions, clique no botão Lower TTL. Isso reduzirá o valor TTL para 5 minutos. Última modificação: 2025-01-22 17:01

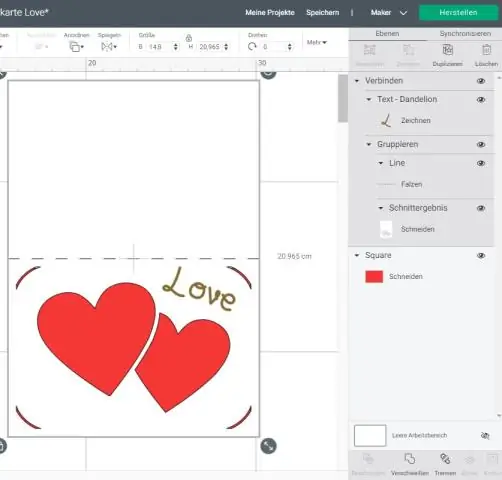

O Cricut Design Space requer um sistema operacional Windows ou Mac quando usado em um computador desktop ou laptop. Em vez de Windows ou Mac iOS, os Chromebooks executam o sistema operacional Chrome do Google, que não é compatível com o Cricut Design Space. Última modificação: 2025-01-22 17:01

Um sistema de controle gerencia, comanda, dirige ou regula o comportamento de outros dispositivos ou sistemas usando loops de controle. Pode variar de um único controlador de aquecimento doméstico usando um termostato para controlar uma caldeira doméstica até grandes sistemas de controle industrial que são usados para controlar processos ou máquinas. Última modificação: 2025-01-22 17:01

O Moto G é um smartphone Android desenvolvido e fabricado pela Motorola Mobility. Lançado em 13 de novembro de 2013, o telefone foi inicialmente destinado aos mercados emergentes, embora também estivesse disponível em mercados desenvolvidos como uma opção de baixo preço. O Moto G foi sucedido pela segunda geração do MotoG em setembro de 2014. Última modificação: 2025-01-22 17:01

A teoria exemplar é uma proposta relativa à maneira como os humanos categorizam objetos e ideias em psicologia. Ele argumenta que os indivíduos fazem julgamentos de categorias comparando novos estímulos com instâncias já armazenadas na memória. A instância armazenada na memória é o 'exemplar'. Última modificação: 2025-01-22 17:01

O tempo típico orçado para escrever testes de unidade é de cerca de 1 dia para cada recurso que leva de 3 a 4 dias para codificação direta. Mas isso pode variar de acordo com vários fatores. A cobertura de código de 99% é ótima. Os testes de unidade são ótimos. Última modificação: 2025-01-22 17:01

Usar a varredura de componente é um método para solicitar ao Spring que detecte os componentes gerenciados pelo Spring. O Spring precisa das informações para localizar e registrar todos os componentes do Spring com o contexto do aplicativo quando o aplicativo é iniciado. Última modificação: 2025-01-22 17:01

Rede social é o uso de sites de mídia social baseados na Internet para ficar conectado com amigos, família, colegas, clientes ou clientes. A rede social pode ter um propósito social, um propósito comercial ou ambos, por meio de sites como Facebook, Twitter, LinkedIn e Instagram, entre outros. Última modificação: 2025-01-22 17:01

Nota: Um grampeador de plástico típico tem uma massa de cerca de 250 gramas e um grampeador de metal tem uma massa de cerca de 500 gramas. O professor pode ajustar as massas fornecidas para estimar com base na massa real do grampeador fornecido ao aluno. Além disso, esses padrões não diferenciam entre peso e massa. Última modificação: 2025-01-22 17:01

Como reparar uma postagem de caixa de correio quebrada Inspecione a postagem antiga. Compre uma nova postagem na caixa de correio. Trate os postes de madeira para evitar o apodrecimento e os cupins. Cave seu novo buraco ou, se você removeu o pino antigo, aumente o buraco antigo. Coloque uma camada de cascalho no fundo de seu novo buraco para manter a água drenando para longe de sua coluna. Última modificação: 2025-01-22 17:01

Sophia é um robô humanóide social desenvolvido pela Hanson Robotics, empresa com sede em Hong Kong. Sophia foi ativada em 14 de fevereiro de 2016 e fez sua primeira aparição pública no South by Southwest Festival (SXSW) em meados de março de 2016 em Austin, Texas, Estados Unidos. Ela é capaz de exibir mais de 60 expressões faciais. Última modificação: 2025-01-22 17:01

Aqui está onde encontrá-lo: Etapa 1: Abra o novo site dos Contatos do Google em seu navegador. Etapa 2: no menu à esquerda, clique em Mais e escolha Restaurar contatos. Etapa 3: Escolha o período de tempo apropriado para incluir o contato excluído e clique em Restaurar. Última modificação: 2025-01-22 17:01

Visite https://getadblock.com em seu navegador Safari para iOS e toque em Obter AdBlock agora ou baixe-o na App Store. Toque em Obter para baixar o aplicativo AdBlock. Assim que o aplicativo for baixado, abra-o e toque em Primeiro: Habilitar AdBlock! Toque em Avançar. Confirme se os bloqueadores de conteúdo estão ativados abrindo as Configurações do seu dispositivo. Última modificação: 2025-01-22 17:01

Vá para Arquivo> Salvar página como no Firefox e o jogo flash deve ser salvo no seu disco rígido. Solte o arquivo em seu navegador favorito para jogar. Para ficar mais fácil vocêpoderáatribuir um software para arquivos swf o que teria o resultado de que você só precisa clicar duas vezes nos jogos flash para iniciá-los. Última modificação: 2025-01-22 17:01

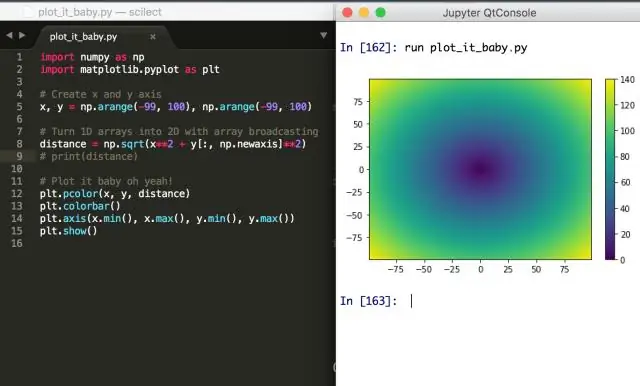

Uma matriz numpy é uma grade de valores, todos do mesmo tipo, e é indexada por uma tupla de inteiros não negativos. O número de dimensões é a classificação da matriz; a forma de uma matriz é uma tupla de inteiros fornecendo o tamanho da matriz ao longo de cada dimensão. A biblioteca central do Python forneceu Listas. Última modificação: 2025-01-22 17:01

O Galaxy Note 9 apresenta uma tela maior do que o Galaxy S9 e S9 Plus. O Galaxy Note 9 apresenta uma tela Super Amoled quad-HD de 6,4 polegadas, enquanto o Galaxy S9 e S9 Plus apresentam telas menores de 5,8 polegadas e 6,2 polegadas. Última modificação: 2025-01-22 17:01

Recursos. Basta usar Ctrl e Shift para selecionar vários arquivos e pastas, clicar com o botão direito e escolher Combinar arquivos. Se você selecionar uma pasta, todos os arquivos correspondentes nas subpastas também serão incluídos. Última modificação: 2025-01-22 17:01

Edição CATIA V5 Student. CATIA® é o software líder mundial em engenharia e design para excelência em design 3DCAD de produtos. É usado para projetar, simular, analisar e fabricar produtos em uma variedade de setores, incluindo aeroespacial, automotivo, bens de consumo e maquinaria industrial, apenas para citar alguns. Última modificação: 2025-01-22 17:01

Por que um Instant Messenger é melhor do que e-mail. Tanto o mensageiro instantâneo quanto o e-mail são ferramentas de colaboração úteis para a comunicação no escritório, o que é melhor. O IM permite que os usuários da rede se comuniquem de maneira rápida e eficaz, sem os atrasos associados ao e-mail. Última modificação: 2025-01-22 17:01

JWT ou JSON Web Token é uma string enviada em uma solicitação HTTP (do cliente para o servidor) para validar a autenticidade do cliente. O JWT é criado com uma chave secreta e essa chave secreta é particular para você. Ao receber um JWT do cliente, você pode verificar esse JWT com essa chave secreta. Última modificação: 2025-01-22 17:01

Redimensionar uma instância apoiada por EBS Abra o console EC2. Selecione a instância que deseja redimensionar e pare a instância. Com a instância selecionada, escolha Ações> Configurações da instância> Alterar tipo de instância. Na caixa de diálogo Alterar tipo de instância, escolha para qual instância você gostaria de redimensionar. Última modificação: 2025-01-22 17:01

As impressoras a jato de tinta são melhores na impressão de fotos e documentos coloridos e, embora existam as impressoras a laser coloridas, elas são mais caras. Ao contrário das impressoras a jato de tinta, as impressoras a laser não usam tinta. Em vez disso, eles usam toner - que dura muito mais tempo. A desvantagem é que as impressoras a laser geralmente são mais caras. Última modificação: 2025-01-22 17:01

Os arquivos JSON usam uma estrutura muito semelhante à das tags. Onde as tags são usadas na AWS para classificar objetos, no entanto, os arquivos JSON são comumente usados como um meio de realizar configurações automatizadas. Última modificação: 2025-01-22 17:01

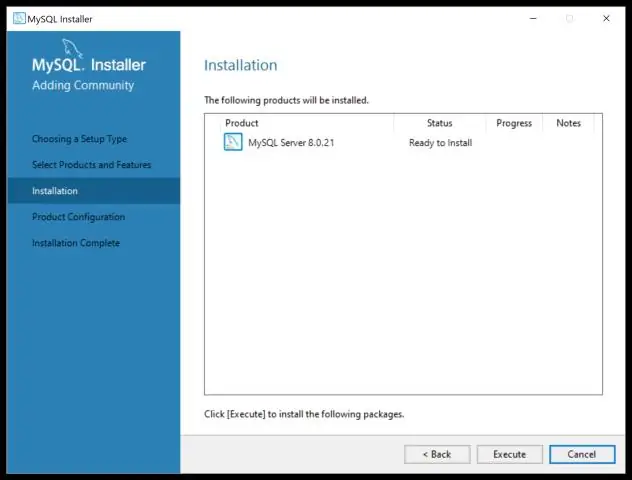

O MySQL suporta três estilos de comentário: De um '-' ao final da linha. O estilo de comentário de traço duplo requer pelo menos espaço em branco ou caractere de controle (espaço, tabulação, nova linha, etc) após o segundo traço. De um '#' ao final da linha. SELECIONE. O comentário estilo C / ** / pode abranger várias linhas. Última modificação: 2025-01-22 17:01

Veja como. Abra o Chrome e navegue até web.skype.com. Digite seu nome de usuário, conta de e-mail ou número de telefone. Digite sua senha e clique em Entrar. Escolha um amigo para bater papo ou pressione + para adicionar um novo. Clique no ícone da câmera para iniciar uma chamada de vídeo ou no ícone do telefone para iniciar uma chamada de áudio. Última modificação: 2025-01-22 17:01

Para configurar o modo quiosque, faça o seguinte: Abra Configurações. Clique em Contas. Clique em Família e outros usuários. Em 'Configurar um quiosque', clique no botão Acesso atribuído. Clique no botão Começar. Digite um nome curto, mas descritivo para a conta quiosque. Clique no botão Avançar. Selecione um aplicativo da Microsoft Store na lista. Última modificação: 2025-06-01 05:06

Huawei Mobile Phones Price no Paquistão 2019 Huawei Mobiles Price List Price Storage Huawei Y6 Prime 2019 Rs. 18999 32 GB Huawei Y7 Prime 2019 Rs. 27699 32 GB Huawei Y5 Lite Rs. 15500 16 GB Huawei P30 Pro Rs. 157600 256 GB. Última modificação: 2025-01-22 17:01

Software: Media Composer, Xpress Pro. Última modificação: 2025-01-22 17:01

Pagamentos NFC: O telefone vem com suporte para NearField Communication (NFC), e Jio diz que permitirá aos usuários vincular suas contas bancárias, cartões de débito / crédito, UPI e armazená-los digitalmente no telefone. Os pagamentos podem ser feitos tocando no terminal PoS do comerciante. Última modificação: 2025-01-22 17:01

Ao espelhar seu Mac para uma TV ou projetor, vá para Preferências do Sistema> Monitores. A partir daqui, você pode usar o controle deslizante para ajustar a configuração de overscan ou underscan. Se você vir uma opção para alterar a resolução da tela, você pode escolher aquele que corresponde às dimensões da sua TV ou projetor. Última modificação: 2025-01-22 17:01

O evento onmouseout ocorre quando o ponteiro do mouse é movido para fora de um elemento ou de um de seus filhos. Dica: Este evento é frequentemente usado junto com o evento onmouseover, que ocorre quando o ponteiro é movido para um elemento ou para um de seus filhos. Última modificação: 2025-01-22 17:01

O Google Pack era uma coleção de ferramentas de software oferecidas pelo Google para download em um único arquivo. Ele foi anunciado na Consumer Electronics Show de 2006, em 6 de janeiro. O Google Pack estava disponível apenas para Windows XP, Windows Vista e Windows 7. Última modificação: 2025-01-22 17:01

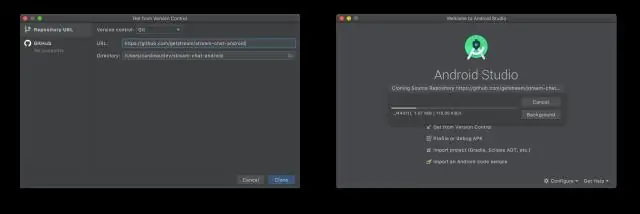

Descompacte o projeto github em uma pasta. Abra o Android Studio. Vá para Arquivo -> Novo -> Importar Projeto. Em seguida, escolha o projeto específico que deseja importar e clique em Avançar-> Concluir. Última modificação: 2025-01-22 17:01