Desired Capabilities é uma classe usada para declarar um conjunto de requisitos básicos, como combinações de navegadores, sistemas operacionais, versões de navegador, etc. para realizar testes automatizados entre navegadores de um aplicativo da web. Última modificação: 2025-01-22 17:01

Para encontrar a massa relativa da fórmula (M r) de um composto, você soma os valores de massa atômica relativa (valores A r) para todos os átomos em sua fórmula. Encontre o M r do monóxido de carbono, CO. Encontre o M r do óxido de sódio, Na 2O. A massa relativa da fórmula de uma substância, mostrada em gramas, é chamada de um mol dessa substância. Última modificação: 2025-01-22 17:01

O iPod de 5ª geração também vem com a varredura de identificação de impressão digital? Resposta: A: Resposta: A: O único dispositivo que a Apple vende até agora com o scanner de impressões digitais é o iPhone 5S. Última modificação: 2025-01-22 17:01

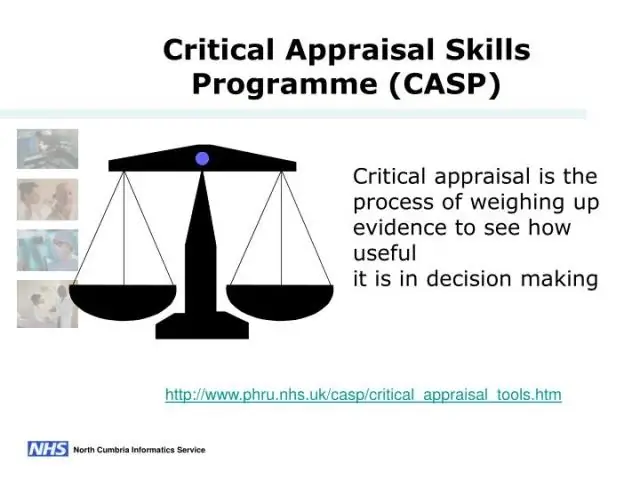

O CASP visa ajudar os indivíduos a desenvolver habilidades para encontrar e dar sentido às evidências de pesquisa, ajudando-os a aplicar as evidências na prática. As ferramentas do Critical Appraisal Skills Program (CASP) foram desenvolvidas para ensinar as pessoas a avaliar criticamente diferentes tipos de evidências. Última modificação: 2025-01-22 17:01

Os cenários a seguir têm maior probabilidade de atrair cupins para sua casa. Pilhas de madeira. Lenha e pilhas de madeira podem atrair cupins, atraindo-os para mais perto de sua casa. Excesso de folhagem. À medida que apodrecem, as árvores mortas e os tocos atraem os cupins. Membros e folhas de árvores. Adubo. Calhas entupidas. Asas. Tubos de lama. Frass. Última modificação: 2025-01-22 17:01

Como: Como importar o catálogo de endereços (CSV) no Outlook2003 Etapa 1: Abra o Microsoft Outlook. Clique em “Arquivo” e selecione “importar e exportar…” Selecione “Importar de outro programa ou arquivo” Selecione “Valores separados por vírgula (Windows) Procure o arquivo Son_Emails_Addresses.csv. Selecione “Contatos” Verifique se o arquivo de importação está marcado. Última modificação: 2025-01-22 17:01

Na verdade, o DNS usa principalmente o User Datagram Protocol (UDP) na porta número 53 para atender às solicitações. Última modificação: 2025-01-22 17:01

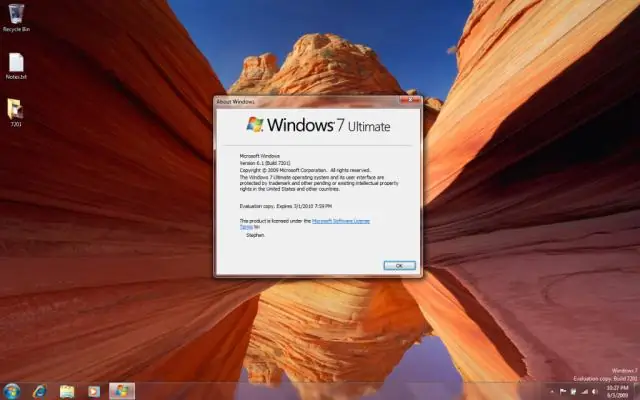

Instalando o Windows 7 SP1 usando o Windows Update (recomendado) Selecione o botão Iniciar> Todos os programas> WindowsUpdate. No painel esquerdo, selecione Verificar atualizações. Se alguma atualização importante for encontrada, selecione o link para visualizar as atualizações disponíveis. Selecione Instalar atualizações. Siga as instruções para instalar o SP1. Última modificação: 2025-01-22 17:01

Remover crimpagem de cobre e anéis de fixação de aço inoxidável da tubulação PEX torna possível reutilizar conexões PEX. Primeiro, corte a conexão do sistema o mais próximo possível do final da conexão. Última modificação: 2025-01-22 17:01

O polimorfismo é um dos recursos da Programação Orientada a Objetos (OOP) do PHP. Se dissermos em outras palavras, 'Polimorfismo descreve um padrão em Programação Orientada a Objetos em que uma classe tem funcionalidade variada enquanto compartilha interfaces comuns.'. Última modificação: 2025-01-22 17:01

A certificação NASM é mais uma certificação de exercícios corretivos, enquanto a certificação ISSA é mais uma certificação de treinamento geral. O NASM é credenciado pelo NCCA enquanto o ISSA é credenciado pelo DEAC. Ambas as certificações de treinamento pessoal são altamente consideradas na indústria de treinamento pessoal. Última modificação: 2025-01-22 17:01

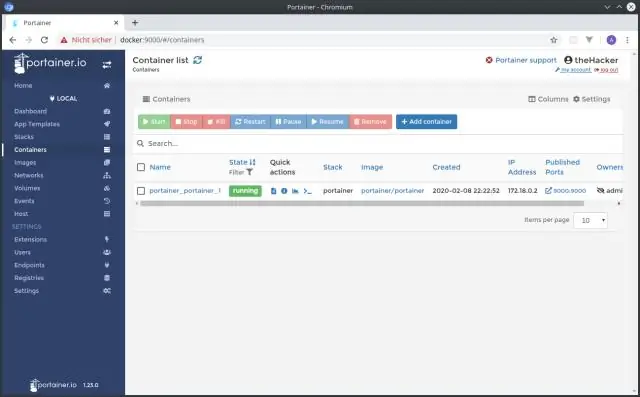

Guia de início rápido para conteúdo do Container Registry. Antes de você começar. Crie uma imagem Docker. Adicione a imagem ao Container Registry. Configure o docker para usar a ferramenta de linha de comando gcloud como um auxiliar de credencial. Marque a imagem com um nome de registro. Envie a imagem para o Container Registry. Extraia a imagem do Container Registry. Limpar. Qual é o próximo. Última modificação: 2025-01-22 17:01

Como encontrar o endereço IP e a porta SQL do seu banco de dados Segure a tecla windows no teclado e pressione a tecla 'R' para abrir a caixa 'Executar'. Digite 'cmd' na caixa de texto e clique em 'OK'. Na caixa preta que aparece digite 'ipconfig'. Procure o título 'Adaptador Ethernet' e procure 'endereço IPV4', este é o seu endereço IP local. Última modificação: 2025-01-22 17:01

Não, a certificação CCNA não é absolutamente essencial para uma carreira em segurança da informação. CCNA ajuda você a entender a rede. Pessoal treinado em segurança da informação trabalha em empresas de auditoria, monitoramento e segurança. CISA, CISSP, CIA, CISM é o que você precisa analisar. Última modificação: 2025-01-22 17:01

Vá para Configurações> Bateria e toque em 3 pontos verticais no canto superior direito da tela. Selecione Uso da bateria e verifique qual aplicativo está consumindo mais energia que resulta em superaquecimento. O culpado entre os aplicativos pode ser um aplicativo integrado do Google ou um aplicativo de terceiros. Última modificação: 2025-01-22 17:01

Inicie o registro Java RMI Para iniciar o registro, execute o comando rmiregistry no host do servidor. Este comando não produz saída (quando bem-sucedido) e normalmente é executado em segundo plano. Para obter mais informações, consulte a documentação das ferramentas para rmiregistry [Solaris, Windows]. Última modificação: 2025-01-22 17:01

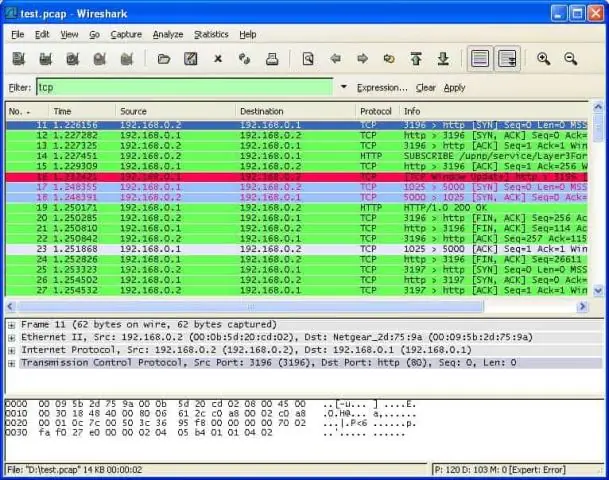

Se eu carregar um arquivo, meu computador será a fonte e o servidor será o destino. A fonte é o sistema que envia os dados; o destino é o sistema que recebe os dados. Em um fluxo de dados unidirecional, você verá pacotes (relativamente) grandes de um ponto de extremidade, com tcp. Última modificação: 2025-01-22 17:01

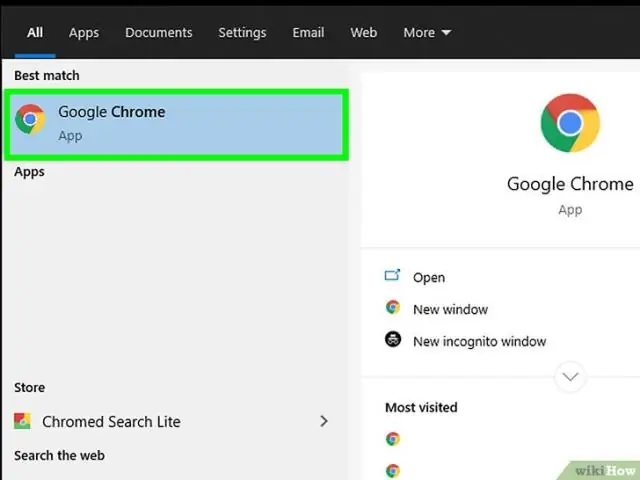

Clique no menu Iniciar e use o caminho Iniciar> Todos os Programas> Windows Virtual PC> Windows XPMode. Digite uma senha na caixa pop-up para usar em sua máquina virtual, digite novamente para verificar e clique em Avançar. Na segunda tela, selecione a opção para ativar as atualizações automáticas e clique em Avançar. Última modificação: 2025-01-22 17:01

Identidade do SQL Server. A coluna de identidade de uma tabela é uma coluna cujo valor aumenta automaticamente. O valor em uma coluna de identidade é criado pelo servidor. Um usuário geralmente não pode inserir um valor em uma coluna de identidade. A coluna de identidade pode ser usada para identificar exclusivamente as linhas da tabela. Última modificação: 2025-01-22 17:01

As câmeras de vídeo coletam seu áudio por meio de um microfone embutido, mas nem todos os microfones são criados igualmente. Existem três tipos básicos: mono, estéreo e multicanal ou som ambiente. '. Última modificação: 2025-01-22 17:01

IPX / SPX significa Internetwork Packet Exchange / Sequenced Packet Exchange. IPX e SPX são protocolos de rede usados inicialmente em redes que usam os sistemas operacionais Novell NetWare, mas se tornaram amplamente usados em redes que implantam LANS do Microsoft Windows, à medida que substituíram LANS do NetWare. Última modificação: 2025-01-22 17:01

Assim como o HTTPS, o WSS (WebSockets sobre SSL / TLS) é criptografado, protegendo assim contra ataques man-in-the-middle. Uma variedade de ataques contra WebSockets tornam-se impossíveis se o transporte for seguro. Última modificação: 2025-01-22 17:01

Da mesma forma, se você usa uma versão do Android anterior a 4.0, precisará tocar e segurar um espaço em branco na tela inicial e esperar que um menu apareça. Nesse menu, selecione a opção Pastas> Nova pasta, que colocará uma pasta na tela inicial. Você pode arrastar os aplicativos para essa pasta. Última modificação: 2025-01-22 17:01

NET Reflector Desktop? (da Red Gate Software Ltd). O NET Reflector permite que você visualize, navegue e pesquise facilmente as hierarquias de classes de. NET assemblies, mesmo se você não tiver o código para eles. Com ele, você pode descompilar e analisar. Última modificação: 2025-01-22 17:01

Um backup somente cópia é um backup do SQL Server independente da sequência de backups convencionais do SQL Server. Normalmente, fazer um backup altera o banco de dados e afeta como os backups posteriores são restaurados. No entanto, um backup de log somente para cópia às vezes pode ser útil para executar uma restauração online. Última modificação: 2025-01-22 17:01

Comando REPEAT em Logo. Este comando permite ao usuário simplificar o desenho de formas, dizendo ao Logoto REPEAT uma direção um determinado número de vezes. Por exemplo, se você está desenhando um quadrado, está apenas desenhando a mesma coisa quatro vezes no Logo (fd 100 rt 90 fd 100 rt 90 fd 100rt 90 fd 100 rt 90). Última modificação: 2025-01-22 17:01

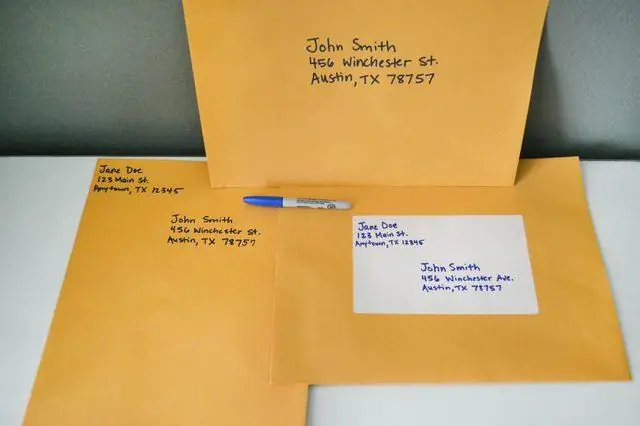

Tempo de entrega doméstico da USPS Rastreamento da velocidade de entrega da classe de correio USPS Retail Ground 2–8 dias úteis Sim Media Mail 2–8 dias úteis Sim First Class Mail (cartas) 1–3 dias úteis Não First Class Mail (envelopes grandes) 1–3 dias úteis Não. Última modificação: 2025-06-01 05:06

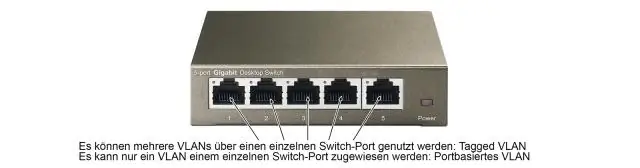

A VLAN aumenta o tamanho dos domínios de broadcast, mas não diminui o número de domínios de colisão -> D não está correto. As VLANs aumentam o número de domínios de broadcast enquanto diminuem o tamanho dos domínios de broadcast que aumentam a utilização dos links. Última modificação: 2025-01-22 17:01

Os três sistemas operacionais mais comuns para computadores pessoais são Microsoft Windows, macOS e Linux. Última modificação: 2025-01-22 17:01

NOVA DELHI: Bharti Airtel era a rede de dados mais consistente em seis das 10 cidades mais populosas, incluindo Mumbai e Nova Delhi, enquanto Reliance Jio era a melhor rede com a mais alta qualidade consistentemente em Calcutá e Jaipur, de acordo com o último Relatório do Estado de Redes Móveis de Tutela para a Índia. Última modificação: 2025-01-22 17:01

A forma como Event Bus em Vert. x funciona é que ele pode entregar mensagens para vértices em execução em diferentes JVMs e escritas em diferentes idiomas, desde que todos façam parte do mesmo Vert. Como você pode ver, ao se comunicar dentro da mesma JVM, o objeto será passado apenas como referência de memória entre os vértices. Última modificação: 2025-01-22 17:01

Term queryedit. Retorna documentos que contêm um termo exato em um campo fornecido. Por padrão, o Elasticsearch altera os valores dos campos de texto como parte da análise. Isso pode dificultar a localização de correspondências exatas para os valores do campo de texto. Para pesquisar valores de campo de texto, use a consulta de correspondência. Última modificação: 2025-01-22 17:01

Edison Plug. Por Sweetwater em 30 de janeiro de 2004, às 12h. Um plugue elétrico doméstico comum nos Estados Unidos. Caracteriza-se por possuir duas lâminas chatas e um pino retificado semicircular. Existem várias variações diferentes sobre este tema: Um plugue avaliado em 20 amperes geralmente terá uma lâmina perpendicular à outra. Última modificação: 2025-01-22 17:01

Siga um destes procedimentos: Pressione o botão Parar até que o carro esteja na posição de troca de tinta à direita. Mantenha pressionado o botão Parar por três segundos para movê-lo para a posição de substituição do cartucho de tinta. Última modificação: 2025-01-22 17:01

Clique no ícone Pesquisar em seu sistema operacional, digite Scan na barra de pesquisa, a partir dos resultados mostrados, clique com o botão direito do mouse em Scan To e selecione Open File Location. Clique com o botão direito do mouse em Scanto.exe e selecione Enviar para> Área de trabalho, ele criará um atalho para o software de digitalização em sua área de trabalho. Última modificação: 2025-01-22 17:01

Bloquear um remetente Na lista de mensagens, selecione uma mensagem do remetente que você deseja bloquear. Na barra de menus do Outlook, selecione Mensagem> Lixo Eletrônico> Bloquear Remetente. O Outlook adiciona o endereço de e-mail do remetente à lista de remetentes bloqueados. Nota: Você pode restaurar qualquer um dos e-mails que estão na pasta Junkemail. Última modificação: 2025-01-22 17:01

Para sua sorte, a comunidade de Big Data basicamente definiu três formatos de arquivo otimizados para uso em clusters do Hadoop: Optimized Row Columnar (ORC), Avro eParquet. Última modificação: 2025-01-22 17:01

As vantagens do PowerPoint incluem a facilidade de uso e a capacidade de criar um fluxo de apresentação suave, enquanto as desvantagens incluem a incapacidade de representar a complexidade de certos tópicos e a necessidade de equipamento básico para apresentar a apresentação de slides. Última modificação: 2025-01-22 17:01

A depuração remota oferece aos desenvolvedores a capacidade de diagnosticar bugs exclusivos em um servidor ou outro processo. Ele fornece os meios para rastrear aqueles bugs irritantes de tempo de execução e identificar gargalos de desempenho e perdas de recursos. Neste tutorial, daremos uma olhada na depuração remota usando JetBrains IntelliJ IDEA. Última modificação: 2025-01-22 17:01

A resposta é 'Sim', você pode usar Java como uma linguagem de script dentro de um programa Java. Além disso, existem várias outras linguagens que também podem ser utilizadas para este fim - Javascript, LUA, Groovy, Ruby, a lista é longa. A integração ficou muito mais fácil com a introdução do javax. Última modificação: 2025-01-22 17:01