Definição de bloqueio. 1: o internamento dos reclusos nas suas celas durante todo ou quase todo o dia como medida de segurança temporária. 2: uma medida de emergência ou condição em que as pessoas são temporariamente impedidas de entrar ou sair de uma área ou prédio restrito (como uma escola) durante uma ameaça de perigo. Última modificação: 2025-01-22 17:01

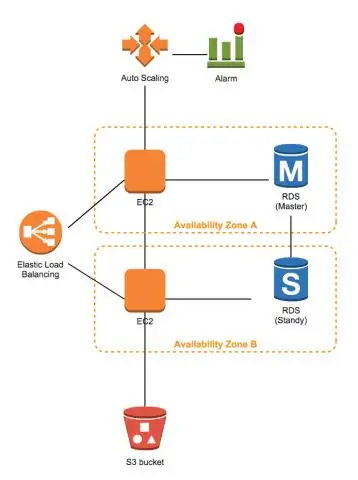

Abra o console do Amazon EC2 em https://console.aws.amazon.com/ec2/. Na barra de navegação, escolha uma região para seu balanceador de carga. Certifique-se de selecionar a mesma região que você usou para suas instâncias EC2. No painel de navegação, em LOAD BALANCING, escolha Load Balancers. Última modificação: 2025-01-22 17:01

Acessando o DeveloperConsole Depois de fazer login em sua organização, clique em DeveloperConsole no menu de acesso rápido () ou em seu nome. Ao abrir o Developer Console pela primeira vez, você verá algo assim. O painel principal (1) é o editor de código-fonte, onde você pode escrever, visualizar e modificar seu código. Última modificação: 2025-01-22 17:01

O iPad tem vários aplicativos de desenho poderosos, incluindo Adobe Photoshop Sketch, Procreate, AutodeskSketchbook e até mesmo o próximo Adobe Fresco. Se você deseja desenhar, pintar ou projetar, há uma grande variedade de softwares disponíveis. Última modificação: 2025-01-22 17:01

Uma arquitetura orientada a serviços é um conjunto de serviços autocontidos que se comunicam entre si para criar um aplicativo de software funcional. Em uma rede multicamadas: o trabalho de toda a rede é equilibrado em vários níveis de servidores. Última modificação: 2025-01-22 17:01

Um local de memória onde os dados são armazenados é o endereço desses dados. Em C, o endereço de uma variável pode ser obtido acrescentando o caractere & ao nome de uma variável. Tente o seguinte programa, onde a é uma variável e & a é seu endereço: #include int main (). Última modificação: 2025-01-22 17:01

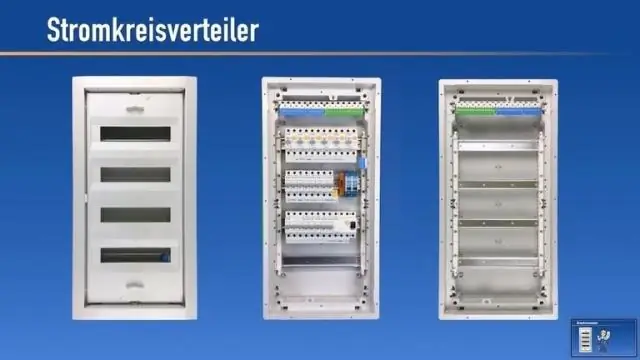

CUIDADO: O FIO PRETO É DE 120 VOLTS, ENTÃO DESLIGUE A CHAVE OU DISJUNTOR. Conecte o fio preto do sensor ao fio preto vindo de casa. Fio do sensor conectado ao fio preto da luz. Conecte todos os 3 fios brancos (da casa, do sensor e da luz) juntos. Última modificação: 2025-01-22 17:01

Existem dois tipos de modificadores em Java: modificadores de acesso e modificadores de não acesso. Os modificadores de acesso em Java especificam a acessibilidade ou escopo de um campo, método, construtor ou classe. Podemos alterar o nível de acesso de campos, construtores, métodos e classe aplicando o modificador de acesso nele. Última modificação: 2025-01-22 17:01

Desenvolvedor (es) do Robot Framework Pekka Klärck, Janne Härkönen et al. Sistema operacional Multi-plataforma Tipo Estrutura de teste de software / ferramenta de teste Licença Licença Apache 2.0 Site robotframework.org. Última modificação: 2025-01-22 17:01

Outros cargos comuns de graduados em ciências cognitivas incluem o seguinte: Especialista em recursos de informática. Analista de pesquisas jurídicas. Assistente de marketing. Técnico de pesquisa. Engenheiro de software. Gerente de contas. Escritor técnico. Desenvolvedor web. Última modificação: 2025-01-22 17:01

Os estados unitários contrastam com os estados federais, como os Estados Unidos, nos quais o poder é compartilhado entre o governo federal e os estados. (Os próprios estados são unitários.) Mais de 150 países são estados unitários, incluindo França, China e Japão. Última modificação: 2025-01-22 17:01

5 respostas. De acordo com a documentação do padrão, o comprimento de um SSID deve ser de no máximo 32 caracteres (32 octetos, normalmente letras e dígitos ASCII, embora o próprio padrão não exclua valores). Algumas versões de firmware de ponto de acesso / roteador usam strings terminadas em nulo e aceita apenas 31 caracteres. Última modificação: 2025-01-22 17:01

Contatos do Microsoft Windows Os Contatos do Windows usam um novo formato de esquema baseado em XML em que cada contato aparece como um arquivo de contato individual e pode salvar informações personalizadas, incluindo fotos. O arquivo em a. formato wab e os padrões abertos, *. vcf (vCard) e. Última modificação: 2025-01-22 17:01

As 10 melhores capas para iPhone de nível militar disponíveis Capa resistente com armadura de seda. Preço: $ 18. LifeProof Nuud. Preço: $ 80 - $ 100. Trident Kraken A.M.S. Preço: $ 90. Mophie Juice Pack H2PRO. Preço: $ 130. Caixa de Engrenagem Urban Armor. Preço: $ 35. Capa robusta Pong. Preço: $ 60 - $ 70. Speck CandyShell Grip. Preço: $ 35. Roupa de mergulho para cães e ossos. Preço: $ 40. Última modificação: 2025-01-22 17:01

O processo de comunicação são as etapas que executamos para nos comunicarmos com sucesso. Os componentes do processo de comunicação incluem um remetente, codificação de uma mensagem, seleção de um canal de comunicação, recebimento da mensagem pelo receptor e decodificação da mensagem. Última modificação: 2025-01-22 17:01

Salvar e compartilhar informações do lugar Abra o Google Earth. Vá para Arquivo Salvar Salvar Lugar Como. Na nova janela, vá para o painel esquerdo e selecione uma pasta. No campo 'Nome do arquivo', digite o nome do arquivo. Clique em Salvar. O Google Earth salvará o arquivo como um. kmzfile, que inclui o arquivo KML. Última modificação: 2025-01-22 17:01

Para melhor eficiência, esses códigos são divididos em três categorias amplas, a saber - ICD, CPT, HCPCS. Vamos agora aprender sobre essas categorias de codificação. Estabelecido pela OMS no final dos anos 1940, os códigos ICD são os códigos de diagnóstico usados para criar vocabulário para descrever a causa de doença, lesão ou morte. Última modificação: 2025-01-22 17:01

Este novo aplicativo do Windows 10 Mail, que vem pré-instalado junto com o Calendário, é na verdade parte da versão gratuita do pacote de produtividade Office Mobile da Microsoft. É chamado de Outlook Mail no Windows 10 Mobile rodando em smartphones e phablets, mas simplesmente Mail no Windows10 para PCs. Última modificação: 2025-01-22 17:01

O limite de exposição permitido (PEL ou OSHA PEL) é um limite legal nos Estados Unidos para a exposição de um funcionário a uma substância química ou agente físico, como ruído de alto nível. Os limites de exposição permitidos são estabelecidos pela Administração de Segurança e Saúde Ocupacional (OSHA). Última modificação: 2025-01-22 17:01

Portanto, para responder à sua pergunta: Sim, é seguro o suficiente. Os esquemas UUID geralmente usam não apenas um elemento pseudo-aleatório, mas também a hora do sistema atual e algum tipo de ID de hardware frequentemente exclusivo, se disponível, como um endereço MAC de rede. Última modificação: 2025-01-22 17:01

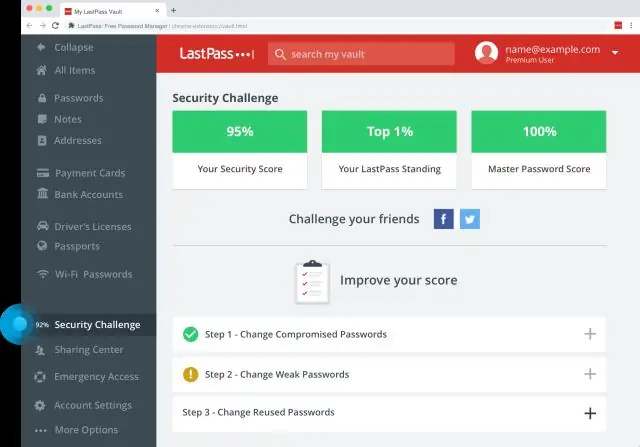

Prós da revisão LastPass: Sincroniza senhas em dispositivos Windows, macOS, Android e iOS. Conclusão: LastPass oferece recursos avançados de gerenciamento de senhas que poucos concorrentes gratuitos oferecem e possui uma interface de usuário atualizada. No entanto, algumas de suas características são um pouco desatualizadas. Última modificação: 2025-01-22 17:01

String [] args em Java é uma matriz de strings que armazena argumentos passados pela linha de comando ao iniciar um programa. Todos os argumentos da linha de comando são armazenados nesse array. Última modificação: 2025-01-22 17:01

Para saber se o cabo serial da NI é um modem nulo ou direto, procure seu número de peça em Especificações e recursos de hardware serial da NI e observe o tipo de cabo na descrição. Como alternativa, você pode usar um DMM portátil para testar a continuidade nos pinos individuais do seu cabo serial. Última modificação: 2025-01-22 17:01

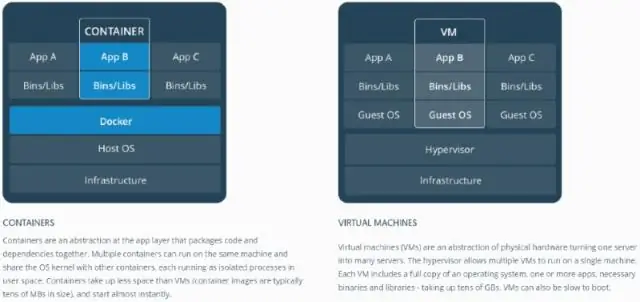

O Docker é muito útil para o ambiente de desenvolvimento porque, se for executado em sua máquina, será executado em qualquer lugar. Ele roda na máquina do seu amigo, na preparação e também na produção. Quando um novo membro da equipe é iniciado, ele executa 3 comandos e os aplicativos estão em execução. O novo membro da equipe pode ser produtivo desde o dia 1. Última modificação: 2025-01-22 17:01

No Docker, os contêineres em execução compartilham o kernel do sistema operacional host. Uma máquina virtual, por outro lado, não é baseada na tecnologia de contêiner. Eles são compostos de espaço do usuário mais o espaço do kernel de um sistema operacional. Em VMs, o hardware do servidor é virtualizado. Cada VM tem sistema operacional (SO) e aplicativos. Última modificação: 2025-01-22 17:01

Qual é o melhor método de proteção para compartilhar informações de identificação pessoal (PII)? Assine digitalmente e criptografe o e-mail. Última modificação: 2025-01-22 17:01

Um transcritor é um digitador profissional que ouve a fala gravada e digita o que eles ouvem. Um transcritor digitará entre 50-80 palavras por minuto (WPM) e normalmente levará 4-5 horas para transcrever uma hora de áudio gravado, como um guia aproximado. Última modificação: 2025-01-22 17:01

LIfePrint é um aplicativo, uma rede social de impressora mundial e uma impressora portátil que permite uma experiência fotográfica verdadeiramente incomparável. Crie fotos de realidade aumentada e, em seguida, imprima-as instantaneamente diretamente de seu smartphone Apple ou Android. Última modificação: 2025-01-22 17:01

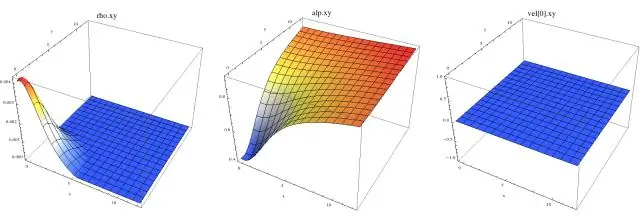

Mathematica 11 | Referência de agosto de 2016 »Mathematica 11 apresenta funcionalidade para novas áreas importantes, incluindo impressão 3D, processamento de áudio, aprendizado de máquina e redes neurais - além de muitas outras melhorias, todas construídas na linguagem Wolfram subjacente. Última modificação: 2025-01-22 17:01

Público: acessível de qualquer lugar. protegido: acessível pelas classes do mesmo pacote e pelas subclasses que residem em qualquer pacote. default (nenhum modificador especificado): acessível pelas classes do mesmo pacote. privado: acessível apenas na mesma classe. Última modificação: 2025-01-22 17:01

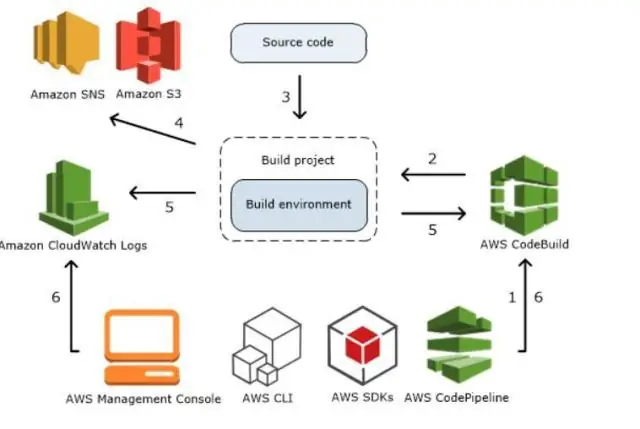

O AWS Management Pack usa as APIs públicas no SDK da AWS para. NET para recuperar informações desses serviços nas portas 80 e 443. Faça logon em cada servidor e habilite as regras de firewall de saída para as portas 80 e 443. Última modificação: 2025-01-22 17:01

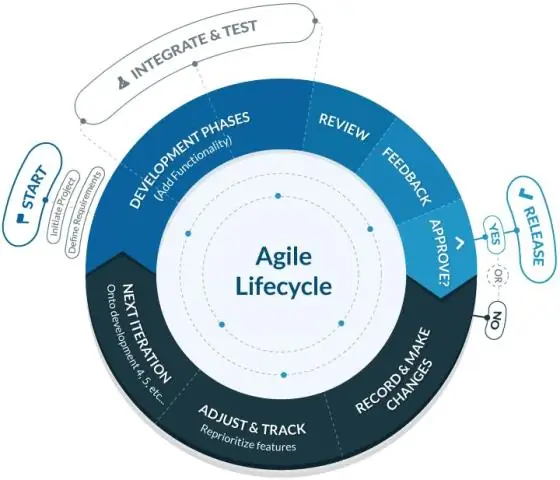

O modelo Agile SDLC é uma combinação de modelos de processo iterativos e incrementais com foco na adaptabilidade do processo e na satisfação do cliente pela entrega rápida do produto de software funcional. Os métodos ágeis dividem o produto em pequenas compilações incrementais. Essas compilações são fornecidas em iterações. Última modificação: 2025-01-22 17:01

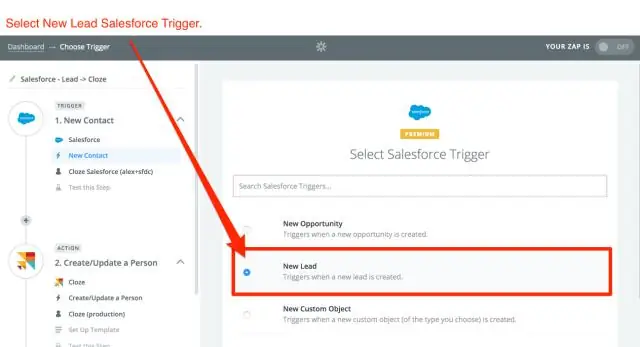

Para transferir um proprietário do caso, vá para o registro do caso cujo proprietário você deseja reatribuir e siga estas etapas: Clique no link Alterar à direita do campo Proprietário do Caso. Na lista de seleção, escolha se o proprietário do caso deve ser um usuário individual ou uma fila. Última modificação: 2025-01-22 17:01

Para reiniciar o IIS usando o utilitário de linha de comando IISReset No menu Iniciar, clique em Executar. Na caixa Abrir, digite cmd e clique em OK. No prompt de comando, digite. iisreset / noforce .. O IIS tenta interromper todos os serviços antes de reiniciar. O utilitário de linha de comando IISReset espera até um minuto para que todos os serviços parem. Última modificação: 2025-01-22 17:01

A distribuição de frequência da proporção relatada de designers para desenvolvedores mostra que cerca de metade (49%) dos entrevistados relatam ter pelo menos 1 designer para cada 20 desenvolvedores (Figura 3). Última modificação: 2025-01-22 17:01

Em um ambiente de serviço Citrix Virtual Apps and Desktops, cada local de recurso é considerado uma zona. As zonas podem ser úteis em implantações de todos os tamanhos. Você pode usar zonas para manter aplicativos e desktops mais próximos dos usuários, o que melhora o desempenho. Última modificação: 2025-01-22 17:01

Re- um prefixo, que ocorre originalmente em palavras emprestadas do latim, usado com o significado “de novo” ou “de novo e de novo” para indicar repetição, ou com o significado de “para trás” ou “para trás” para indicar retirada ou retrocesso: regenerar; renovar; redigitar; retrace; reverter. Última modificação: 2025-01-22 17:01

Para criar uma barra de navegação recolhível, use um botão com class = 'navbar-toggler', data-toggle = 'collapse' e data-target = '# thetarget'. Em seguida, envolva o conteúdo da navbar (links, etc) dentro de um elemento div com class = 'collapse navbar-collapse', seguido por um id que corresponda ao destino de dados do botão: 'thetarget'. Última modificação: 2025-01-22 17:01

Acesse www.my.ufl.edu. Faça login com seu nome de usuário e senha Gatorlink. Gatorlink - Crie sua conta Clique em Criar conta à direita. Digite UFID / Sobrenome / DOB. Se você não recebeu ou esqueceu o código do convite, clique aqui e siga as instruções para Reenviar o convite GatorLink. Conclua as etapas restantes. Última modificação: 2025-01-22 17:01

A cláusula DISTINCT pode ser usada em uma ou mais colunas de uma tabela. Nome da tabela; Nesta declaração, os valores na coluna column_1 são usados para avaliar a duplicata. Se você especificar várias colunas, a cláusula DISTINCT avaliará a duplicata com base na combinação de valores dessas colunas. Última modificação: 2025-01-22 17:01