Um alto-falante com cancelamento de ruído emite uma onda sonora com a mesma amplitude, mas com fase invertida (também conhecida como antifase) ao som original. As ondas se combinam para formar uma nova onda, em um processo chamado interferência, e efetivamente se cancelam - um efeito que é chamado de interferência destrutiva. Última modificação: 2025-06-01 05:06

As atualizações do sistema geralmente levam cerca de 20-30 minutos, dependendo de quão importantes são. Não deve demorar horas. após a tela de carregamento de atualização de software, ele foi para a recuperação do sistema. Última modificação: 2025-01-22 17:01

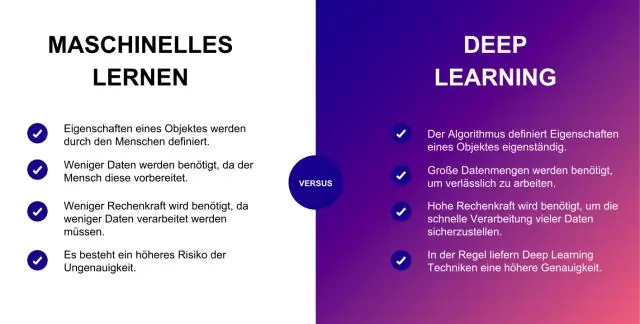

Os algoritmos de aprendizagem profunda mais populares são: Rede Neural Convolucional (CNN) Redes Neurais Recorrentes (RNNs) Redes de Memória de Longo Prazo e Curto Prazo (LSTMs) Codificadores Automáticos Empilhados. Máquina Deep Boltzmann (DBM) Deep Belief Networks (DBN). Última modificação: 2025-01-22 17:01

Provedor de serviços ITIL - Definição: Conforme definido pela ITIL, uma organização que fornece serviços para um ou mais clientes internos ou externos é chamada de Provedor de serviços. No ITIL V3, o Provedor de Serviços é frequentemente referido e significa Provedor de Serviços de TI. Última modificação: 2025-01-22 17:01

A impressão de sombraéuma técnica de impressão que cria uma sombra mais clara do texto fora do centro para fazer o texto parecer ter uma sombra abaixo dele. Última modificação: 2025-01-22 17:01

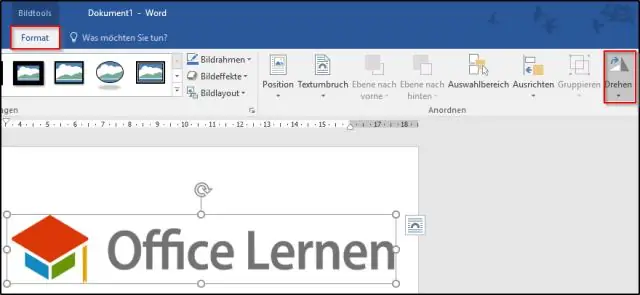

O código CSS precisa incluir o código de transformações para cada navegador principal da Internet, de modo que a imagem seja girada em todos os navegadores. Abaixo está um exemplo de código CSS para girar uma imagem 180 graus. Para girar uma imagem em outra medida de graus, mude o '180' no código CSS e marque no grau que você deseja. Última modificação: 2025-01-22 17:01

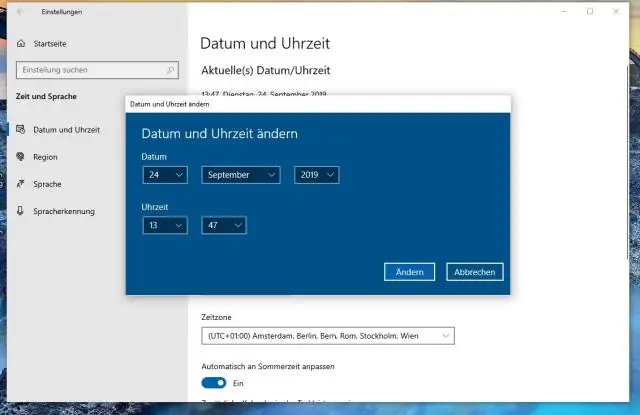

Windows 10 - Alterando a data e hora do sistema Clique com o botão direito do mouse na hora no canto inferior direito da tela e selecione Ajustar data / hora. Uma janela se abrirá. No lado esquerdo da janela, selecione a guia Data e hora. Em seguida, em 'Alterar data e hora', clique em Alterar. Insira a hora e pressione Alterar. A hora do sistema foi atualizada. Última modificação: 2025-01-22 17:01

Aqui estão os sete Cs, em ordem: Contexto. O que está acontecendo? Contente. Com base em seu objetivo, defina uma única pergunta que sua comunicação deve responder. Componentes. Antes de construir qualquer coisa, divida seu conteúdo em “blocos de construção” básicos de conteúdo. Cortes. Composição. Contraste. Consistência. Última modificação: 2025-01-22 17:01

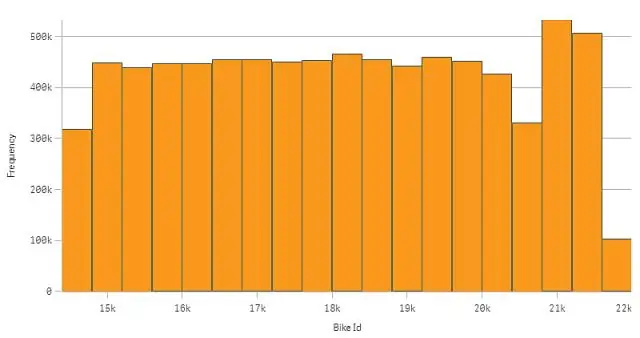

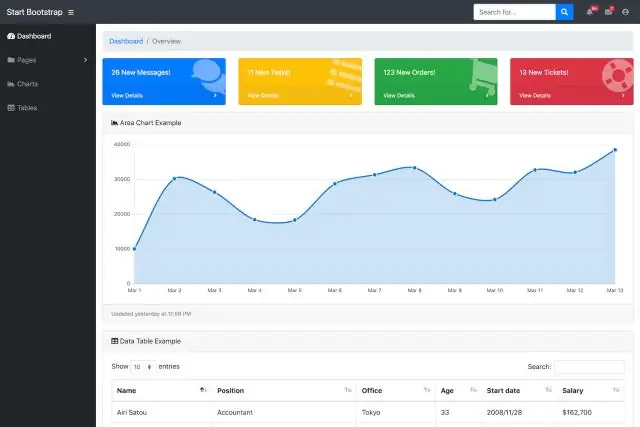

Capítulo 3 A B Marcador de dados Uma coluna, barra, área, ponto, fatia da pizza ou outro símbolo em um gráfico que representa um único ponto de dados; os pontos de dados relacionados formam uma série de dados. Ponto de dados Um valor que se origina em uma célula da planilha e que é representado em um gráfico por um marcador de dados. Última modificação: 2025-01-22 17:01

Você será capaz de fazer observações, inferências e previsões a partir de um determinado cenário. Observação - quando você usa um de seus cinco sentidos para descrever algo. Inferência - Uma explicação ou interpretação de uma observação ou grupo de observações com base em experiências anteriores ou apoiadas pelas observações feitas. Última modificação: 2025-01-22 17:01

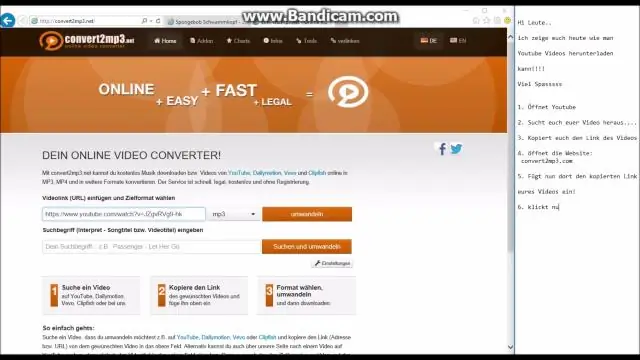

Selecione o vídeo de transmissão ao vivo do YouTube que deseja baixar e copie seu link. Abra o VideoSolo OnlineVideo Downloader. Cole o link e clique em 'Baixar'. Escolha o formato e a qualidade do stream do YouTubelive que deseja baixar. Última modificação: 2025-01-22 17:01

A Demandware é uma empresa de tecnologia de software com sede em Burlington, Massachusetts, que fornece uma plataforma de e-commerce unificada baseada em nuvem com dispositivos móveis, personalização de IA, recursos de gerenciamento de pedidos e serviços relacionados para varejistas B2C e B2B e fabricantes de marcas em todo o mundo. Última modificação: 2025-01-22 17:01

Isaac Asimov é um escritor mundialmente famoso cuja engenhosidade inspirou muitas mentes criativas a começar a estudar robótica e os avanços da cibernética. Sua ficção é onde os robôs foram mencionados e usados pela primeira vez, e as máquinas eram muito mais avançadas para sua época. Última modificação: 2025-01-22 17:01

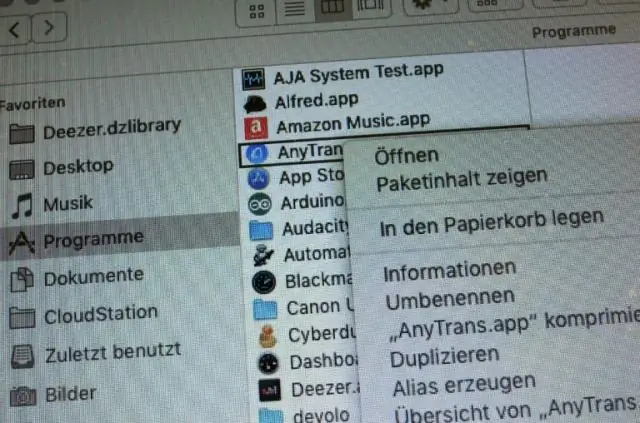

Desinstalando o JDK no macOS Vá para / Library / Java / JavaVirtualMachines. Remova o diretório cujo nome corresponde ao seguinte formato executando o comando rm como um usuário root ou usando a ferramenta sudo: / Library / Java / JavaVirtualMachines / jdk-13. interim.update.patch.jdk. Última modificação: 2025-01-22 17:01

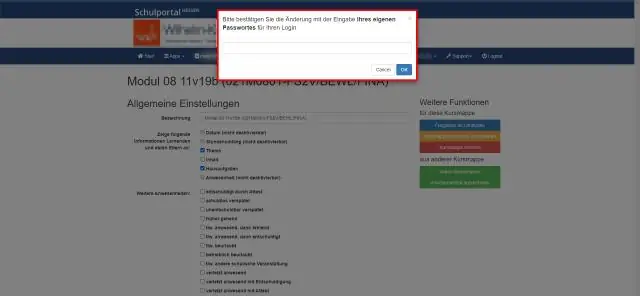

1. Vá para http://cc.ivytech.edu e clique no link Redefinir senha. 2. Clique em Concordo. Última modificação: 2025-01-22 17:01

As telas de reposição podem ser encomendadas facilmente online ou pelo telefone 1-800-413-2579. Oferecemos todos os tipos de malha de tela, incluindo tela de fibra de vidro padrão, tela UltraVue invisível e super tela durável. Além disso, a moldura de tela exata de que você precisa e o hardware de moldura de tela de sua escolha. Última modificação: 2025-01-22 17:01

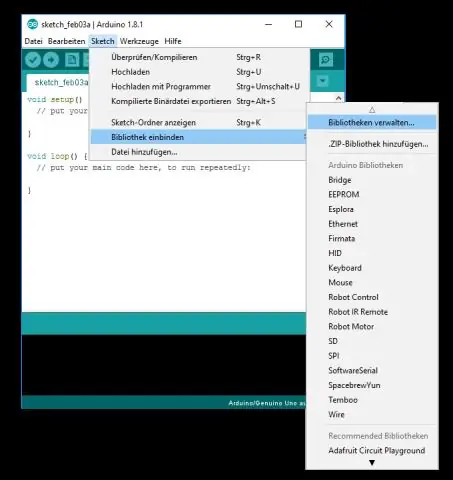

Clique em Arquivo> Preferências e na parte superior de “Localização do Sketchbook”, navegue até a pasta “Software” e selecione-a e feche a janela Preferências com OK. Clique em Sketch> Incluir Biblioteca e você deverá ver a lista de bibliotecas. Os que você acabou de instalar devem estar listados em "Bibliotecas de contribuição". Última modificação: 2025-01-22 17:01

Ser confiável não é o mesmo que dizer que uma pessoa está dizendo a verdade. Significa credível: capaz de ser acreditado; convincente. Verdadeiro significa: dizer ou expressar a verdade; honesto. Última modificação: 2025-01-22 17:01

Em Java, Iterator é uma interface disponível no framework Collection em java. pacote util. É um Cursor Java usado para iterar uma coleção de objetos. É usado para percorrer os elementos de um objeto de coleção um por um. Está disponível desde Java 1.2 Collection Framework. Última modificação: 2025-01-22 17:01

Exemplo de criação de um gatilho agendado simples no Azure Role para baixo e digite o nome e o agendamento do gatilho. O valor do cronograma é uma expressão CRON de seis campos. Clique no botão Criar: Ao fornecer 0 0/5 * * * *, a função será executada a cada 5 minutos a partir da primeira execução. Última modificação: 2025-01-22 17:01

A análise em linguagens de computador se refere à análise sintática do código de entrada em suas partes componentes, a fim de facilitar a escrita de compiladores e interpretadores. Analisar um arquivo significa ler em um fluxo de dados de algum tipo e construir um modelo na memória do conteúdo semântico desses dados. Última modificação: 2025-01-22 17:01

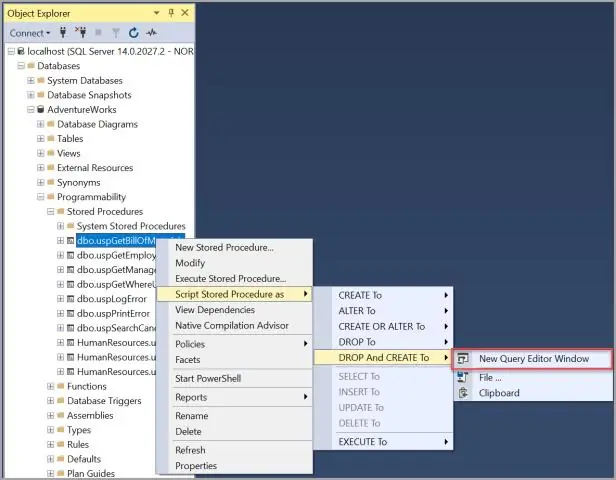

Um procedimento armazenado é um trecho de código definido pelo usuário escrito na versão local do PL / SQL, que pode retornar um valor (tornando-o uma função) que é invocado ao chamá-lo explicitamente. Um gatilho é um procedimento armazenado que é executado automaticamente quando vários eventos acontecem (por exemplo, atualizar, inserir, excluir). Última modificação: 2025-01-22 17:01

ASP.NET MVC - Teste de Unidade. Anúncios. Na programação de computadores, o teste de unidade é um método de teste de software pelo qual unidades individuais de código-fonte são testadas para determinar se são adequadas para uso. Última modificação: 2025-01-22 17:01

Marcando arquivos da caixa de diálogo Propriedades Quando a caixa de diálogo Propriedades for exibida, selecione a guia Detalhes. Se o tipo de arquivo puder ser marcado, você encontrará a propriedade Tag. Quando você clica à direita do rótulo de tags, uma caixa de texto aparecerá, conforme mostrado na Figura C, e você pode digitar sua tag. Última modificação: 2025-01-22 17:01

Declarações de repetição. O outro tipo de estrutura de controle de programação importante é uma instrução de repetição. Uma instrução de repetição é usada para repetir um grupo (bloco) de instruções de programação. A maioria dos programadores iniciantes tem mais dificuldade em usar instruções de repetição do que em instruções de seleção. Última modificação: 2025-01-22 17:01

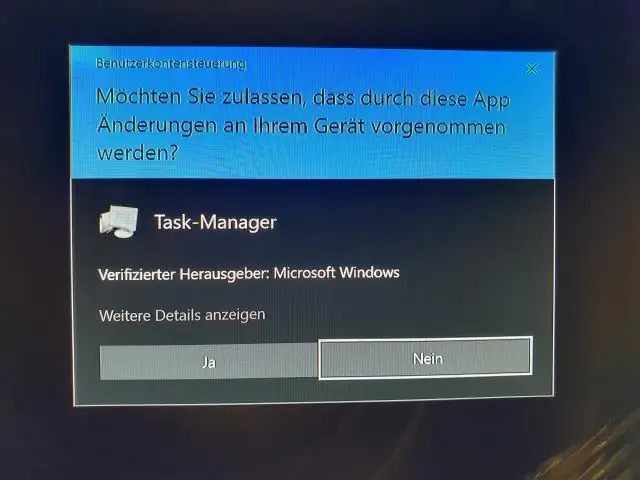

Como recuperar o Gerenciador de Tarefas manualmente Clique em Windows + R, digite “gpedit. Encontre a configuração do usuário (à esquerda) e clique nela. Vá para Modelos administrativos → Sistema → opções CTRL + ALT + DELETE. Encontre 'Remover Gerenciador de Tarefas' (no lado direito), clique com o botão direito sobre ele e selecione Propriedades. Selecione Não Configurado e clique em OK. Última modificação: 2025-01-22 17:01

Para visualizar os logs do cluster usando o console Abra o console do Amazon EMR em https://console.aws.amazon.com/elasticmapreduce/. Na página Lista de Clusters, escolha o ícone de detalhes próximo ao cluster que você deseja visualizar. Isso abre a página de detalhes do cluster. Última modificação: 2025-01-22 17:01

RJava é uma interface simples de R para Java. O rJava fornece uma ponte de baixo nível entre R e Java (via JNI). Ele permite criar objetos, métodos de chamada e campos de acesso de objetos Java do R. rJava versões de lançamento podem ser obtidas no CRAN - normalmente instalar. pacotes ('rJava') em R farão o truque. Última modificação: 2025-01-22 17:01

Você pode usar o Bootstrap diretamente em elementos e componentes em seu aplicativo React aplicando as classes integradas como qualquer outra classe. Vamos construir um componente React de alternador de tema simples para demonstrar o uso de classes e componentes Bootstrap. Última modificação: 2025-01-22 17:01

Escolha o menu Apple> Preferências do Sistema e clique em Som. No painel Saída, certifique-se de que seu dispositivo HDMI esteja selecionado. Depois de fazer a conexão, desligue o dispositivo HDMI enquanto o Mac estiver ligado. Desconecte o cabo HDMI do Mac e conecte-o novamente. Ligue o dispositivo HDMI. Última modificação: 2025-01-22 17:01

P: Para quais tipos de contas o write-back de senha funciona? R: O write-back de senha funciona para contas de usuário que são sincronizadas do Active Directory local para o Azure AD, incluindo federado, senha sincronizada com hash e usuários de autenticação de passagem. Última modificação: 2025-01-22 17:01

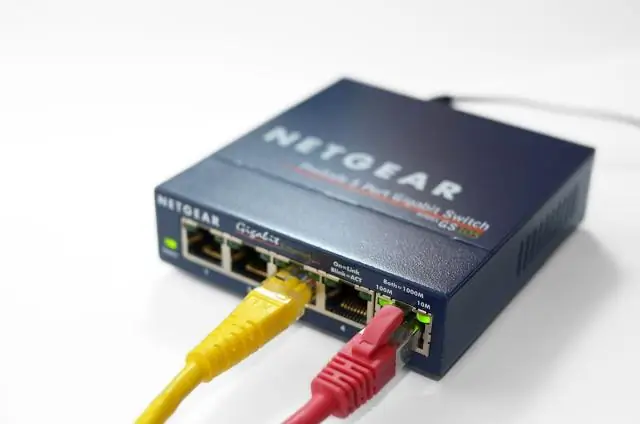

Existem vários motivos pelos quais ocorre a perda de pacotes em sua conexão de rede. Entre eles estão: Ineficiência ou falha de um componente que transporta dados pela rede, como uma conexão de cabo solta, roteador com defeito ou sinal wi-fi fraco. Alta latência, o que causa dificuldade na entrega de pacotes de dados de forma consistente. Última modificação: 2025-01-22 17:01

Deslize para baixo a partir da barra de estatísticas (parte superior da tela) com dois dedos nas configurações rápidas (conforme mostrado abaixo). Pressione o botão para alternar entre som, vibrar e modos mútuos. Pressione e segure a tecla de volume para baixo para entrar no modo de vibração para silenciar Galaxy S5. Última modificação: 2025-01-22 17:01

O filtro de linha pode ter um curto, mas o uso de um filtro de linha não deve danificar seu PC. Seu PC irá consumir apenas a amperagem de que precisa, o aumento da voltagem pode danificá-lo, mas não estou familiarizado com nenhum filtro de linha que aumente a voltagem. Também pode ser outra coisa no circuito sobrecarregando o disjuntor. Última modificação: 2025-01-22 17:01

O comando Redshift Analyze é usado para coletar as estatísticas nas tabelas que o planejador de consulta usa para criar o plano de execução de consulta ideal usando o comando Redshift Explain. O comando Analyze obtém registros de amostra das tabelas, calcula e armazena as estatísticas na tabela STL_ANALYZE. Última modificação: 2025-01-22 17:01

Significado de ? Ampulheta Feito Emoji É o símbolo reconhecido do tempo. Muitas vezes, é usado como um lembrete para não perder tempo ou como um ponto de partida específico de uma contagem regressiva para algum evento. Às vezes, também é usado como um símbolo de atraso ou espera muito tempo por alguém ou por algo. Última modificação: 2025-01-22 17:01

As impressoras margarida imprimem apenas caracteres e símbolos e não podem imprimir gráficos. Última modificação: 2025-01-22 17:01

Para traduzir um site inteiro usando o GoogleTranslate, siga estas etapas e consulte a Figura 1 para referência: Abra um navegador da web e vá para translate.google.com.br. Você não precisa de uma conta do Google para acessá-lo, porque é gratuito para todos. À direita, escolha o idioma no qual deseja visualizar o site. Clique em Traduzir. Última modificação: 2025-01-22 17:01

Como confirmar se alguém bloqueou você no Gmail Abra o e-mail do Google em seu laptop ou PC e faça login em sua conta no modo padrão. No canto esquerdo, você verá uma lista de pessoas com quem já interagiu. A lista, por padrão, mostrará as mensagens recentes. Percorra esta lista para encontrar o contato da pessoa que o Youthink bloqueou você. Última modificação: 2025-01-22 17:01

Solidez como linguagem de programação Alguns exemplos disso incluem C (e C ++, C # e assim por diante), Python, Java (e JavaScript), Perl ou alguns outros. Solidity foi projetado para ser fácil de aprender para programadores que já estão familiarizados com uma ou mais linguagens de programação modernas. Última modificação: 2025-01-22 17:01