Uma definição de segurança cibernética A segurança cibernética se refere ao conjunto de tecnologias, processos e práticas projetadas para proteger redes, dispositivos, programas e dados contra ataques, danos ou acesso não autorizado. Última modificação: 2025-01-22 17:01

8 dicas para melhores fotos de imóveis no iPhone Conheça a câmera do seu iPhone. Escolha seu aplicativo de câmera. Limpe Superfícies / Pisos / Declutter e faça um plano de tiro! Desligue o Flash. É tudo sobre a luz. Escolha o seu foco. Não se esqueça de dar uma sensação de profundidade. Edite suas fotos. Última modificação: 2025-01-22 17:01

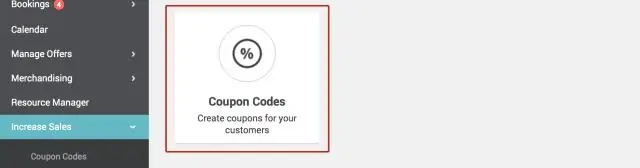

Como criar painéis de monitoramento personalizados no AppDynamics? Na tela resultante, clique em 'Criar painel' Forneça um nome para o painel e clique em OK. Digamos que você queira criar um painel para ficar de olho em algumas métricas críticas, como: Clique no símbolo + conforme mostrado abaixo. Escolha o aplicativo e a categoria de métrica conforme mostrado abaixo. Última modificação: 2025-01-22 17:01

Traços básicos da caneta para caracteres chineses Para uma barra à esquerda, comece com um ponto e diminua a pressão conforme puxa a caneta para baixo e para a esquerda. Para uma linha horizontal, comece com um ponto, diminua a pressão conforme você puxa a caneta para a direita (incline levemente a linha para cima conforme você vai para a direita) e termine com um ponto. Última modificação: 2025-01-22 17:01

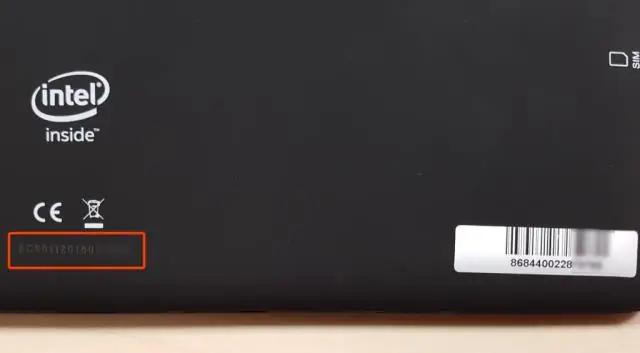

Procure na lateral e na parte inferior do dispositivo por um adesivo com um código de barras. Este adesivo tem um número denominado 'MDL' ou 'P / N'. Este é o número do modelo da sua unidade. Também deve haver outra cópia deste adesivo na caixa em que a unidade foi vendida. Última modificação: 2025-01-22 17:01

“De acordo com nossos dados, China e Rússia são os desenvolvedores mais talentosos. Os programadores chineses superam todos os outros países em matemática, programação funcional e desafios de estruturas de dados, enquanto os russos dominam em algoritmos, a arena mais popular e competitiva ', de acordo com HackerRank. Última modificação: 2025-01-22 17:01

Não quer mover aquele velho sofá marrom? Compre nossa ampla seleção de móveis de marca e deixe-nos fazer o trabalho pesado! Quando você aluga um produto da Aaron's, nós o entregamos em sua nova casa gratuitamente. Além disso, vamos mover a mercadoria de Aaron para um raio de 15 milhas da loja local. Última modificação: 2025-01-22 17:01

Palavra-chave volátil em Java. A palavra-chave volátil é usada para modificar o valor de uma variável por diferentes threads. Ele também é usado para tornar as classes seguras em threads. Isso significa que vários threads podem usar um método e uma instância das classes ao mesmo tempo sem nenhum problema. Última modificação: 2025-01-22 17:01

A configuração do GitLab Runner usa o formato TOML. O arquivo a ser editado pode ser encontrado em: / etc / gitlab-runner / config. ~ /../ config. Última modificação: 2025-01-22 17:01

O Teste de Desempenho da Web é executado para fornecer informações precisas sobre a prontidão de um aplicativo por meio do teste do site e do monitoramento do aplicativo do lado do servidor. Testar é uma arte e ciência e pode haver vários objetivos para testar. Última modificação: 2025-01-22 17:01

Na versão web, passe o mouse sobre o membro que deseja remover e clique em Remover. No aplicativo, toque na pessoa que deseja remover e selecione Remover de. Para remover vários membros de uma só vez, selecione o ícone de três pontos e toque em Remover membros, depois selecione os membros que deseja remover e toque em Remover. Última modificação: 2025-01-22 17:01

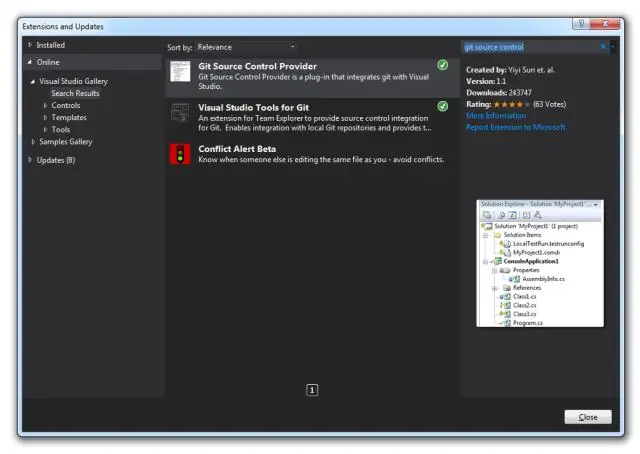

VSTS é um ambiente integrado e colaborativo que oferece suporte a Git, integração contínua e ferramentas Agile para planejamento e rastreamento de trabalho. Última modificação: 2025-01-22 17:01

Com uma aplicação fácil na roupa, o papel de transferência de calor transparente para laser cria uma impressão extra suave e durável em tecidos brancos e de cores claras com excelente vibração e não deixa fundo branco nas áreas não impressas. Uma prensa térmica de tipo comercial é necessária para uso com este produto. Última modificação: 2025-01-22 17:01

Adicionar vários itens a ArrayList em Java Adicionar vários itens a arraylist - ArrayList. addAll () Para adicionar todos os itens de outra coleção a arraylist, use ArrayList. Adicione apenas os itens selecionados à lista de arraylist. Este método usa Java 8 stream API. Última modificação: 2025-06-01 05:06

Se você deseja ganhar um bom dinheiro online, comprar e vender nomes de domínio pode ser uma ótima idéia para você. Aqui estão alguns dos melhores mercados de domínio online, onde você pode vender seus nomes de domínio para obter lucros: Sedo. NameJet. Igloo.com. Vai Papai. DomainNameSales. Última modificação: 2025-01-22 17:01

Para ajudar em seu aprendizado - cortesia dos instrutores do Coding Dojo - aqui estão sete dicas sobre como aprender a programar mais rápido. Aprender fazendo. Compreenda os fundamentos para benefícios de longo prazo. Código à mão. Peça por ajuda. Procure mais recursos online. Não leia apenas o código de amostra. Faça pausas ao depurar. Última modificação: 2025-01-22 17:01

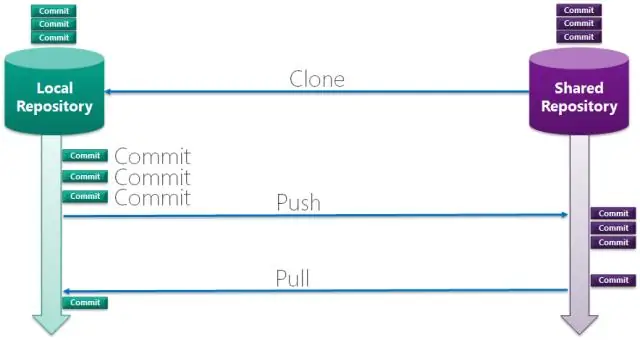

Git-tfs é uma ponte bidirecional de código aberto entre o Microsoft Team Foundation Server (TFS) e o git, semelhante ao git-svn. Ele busca os commits do TFS em um repositório git e permite que você envie suas atualizações de volta para o TFS. Última modificação: 2025-01-22 17:01

O Yahoo Mail envia e-mails de até 25 MB no tamanho total. Esse limite de tamanho se aplica à mensagem e a seus anexos, portanto, se um anexo tiver exatamente 25 MB, ele não será processado, pois o texto e outros dados na mensagem adicionam uma pequena quantidade de dados. Última modificação: 2025-01-22 17:01

O teste de usabilidade é uma técnica usada no design de interação centrado no usuário para avaliar um produto testando-o nos usuários. Isso pode ser visto como uma prática de usabilidade insubstituível, uma vez que fornece informações diretas sobre como os usuários reais usam o sistema. Última modificação: 2025-01-22 17:01

Quanto custa para instalar um filtro de linha completo em casa? O custo para instalar um estabilizador de energia residencial completo varia de US $ 300 a US $ 800. O preço médio de um estabilizador residencial padrão é de aproximadamente $ 150. Para que um profissional o instale, você deve gastar algumas centenas de dólares extras. Última modificação: 2025-01-22 17:01

Os dados EXIF (também chamados de metadados) contêm informações como abertura, velocidade do obturador, ISO, distância focal, modelo da câmera, data em que a foto foi tirada e muito mais. Você também pode incluir informações de direitos autorais em seus dados EXIF ao registrar sua câmera através do fabricante. Última modificação: 2025-01-22 17:01

Abra o Spotify no seu telefone e clique no ícone de configurações no canto superior direito. Clique em 'StreamingQuality' e então irá levá-lo a uma página onde você pode escolher as qualidades de download / streaming e na parte inferior há uma opção para ativar ou desativar 'Download using Cellular'. Última modificação: 2025-01-22 17:01

Como criar um perfil de provisionamento de distribuição para iOS Vá para https://developer.apple.com e clique em Conta (você deve ter uma conta de desenvolvedor da Apple para começar) Clique em Login, escolha Selecionar certificados, identificadores e perfis. Na guia esquerda em Perfis de provisionamento, selecione Distribuição. Baixe o perfil de provisionamento para sua máquina clicando no botão Download. Última modificação: 2025-01-22 17:01

Basta realizar este teste simples: Coloque a ponta da unha contra a superfície reflexiva e se houver um espaço entre a unha e a imagem da unha, então é um espelho VERDADEIRO. No entanto, se sua unha TOCAR DIRETAMENTE a imagem de sua unha, então CUIDADO, pois é um espelho de 2 faces. Última modificação: 2025-01-22 17:01

Roy Fielding é creditado com a abordagem REST para serviços da web. Explicação: A abordagem de REST ou Representational State Transfer foi desenvolvida pelo cientista da computação norte-americano Roy Fielding no ano 2000. Última modificação: 2025-01-22 17:01

Privado é uma palavra-chave Java que declara o acesso de um membro como privado. Ou seja, o membro só é visível dentro da classe, não de qualquer outra classe (incluindo subclasses). A visibilidade de membros privados se estende a classes aninhadas. Última modificação: 2025-01-22 17:01

O tipo de arquivo THEME está principalmente associado ao IRSSI IRC CLIENT .. os arquivos de tema são uma extensão usada pelo cliente irc irssi. Última modificação: 2025-01-22 17:01

Quatro a cinco anos. Última modificação: 2025-01-22 17:01

O iPhone X tem duas câmeras na parte traseira. Uma é uma câmera grande angular de 12 megapixels com abertura f / 1.8, com suporte para detecção de rosto, alta faixa dinâmica e estabilização ótica de imagem. Na frente do telefone, uma câmera TrueDepth de 7 megapixels tem uma abertura f / 2.2 e recursos de detecção de rosto e HDR. Última modificação: 2025-01-22 17:01

Atualmente, os seguintes 42 estados permitem a propriedade privada de supressores: AL, AK, AZ, AR, CO, CT, FL, GA, ID, IN, IA, KS, KY, LA, ME, MD, MI, MN, MS, MO , MT, NE, NV, NH, NM, NC, ND, OH, OK, OR, PA, SC, SD, TN, TX, UT, VT, VA, WA, WV, WI, WY. Última modificação: 2025-01-22 17:01

Clique com o botão direito no ícone na bandeja do sistema. Passe o mouse sobre Antivírus, Firewall e Defesa + para desabilitá-los. Última modificação: 2025-01-22 17:01

Os servidores de segurança RADIUS ou TACACS + executam a autorização para privilégios específicos definindo pares de valor de atributo (AV), que seriam específicos para os direitos individuais do usuário. No Cisco IOS, você pode definir a autorização AAA com uma lista nomeada ou método de autorização. Contabilidade: o último 'A' é para contabilidade. Última modificação: 2025-01-22 17:01

O arquivo de configuração da máquina, Machine.config, contém configurações que se aplicam a um computador inteiro. Ele é usado especificamente para armazenar configurações globais de máquina e de aplicativo para todos os sites asp.net em execução no IIS em um computador. Um sistema pode ter apenas um computador machine.config. Última modificação: 2025-01-22 17:01

Abstração é o ato de representar recursos essenciais sem incluir os detalhes ou explicações do plano de fundo. No domínio da ciência da computação e engenharia de software, o princípio de abstração é usado para reduzir a complexidade e permitir o projeto e implementação eficientes de sistemas de software complexos. Última modificação: 2025-01-22 17:01

Ative o Office 2010 por telefone Nos Estados Unidos, usando um modem TT / TTY, disque (800) 718-1599. De fora dos Estados Unidos, usando um modem TT / TTY, disque (716) 871-6859. Última modificação: 2025-01-22 17:01

Os arquivos de configuração estão localizados em% systemroot% system32inetsrvconfig. A máquina. configuração e raiz da web. Os arquivos de configuração estão atualmente localizados em% systemroot% Microsoft.NETFramework64v4. Última modificação: 2025-01-22 17:01

Informações da pergunta Vá para o painel de controle. Selecione Sistema e manutenção. Selecione Ferramentas Administrativas. Clique duas vezes em Serviços. Na lista de serviços, role para baixo até encontrar um chamado 'Spooler de impressão' Clique com o botão direito do mouse em 'Spooler de impressão' e selecione 'Reiniciar'. Você deve conseguir excluir a impressora. Última modificação: 2025-01-22 17:01

O WhatsApp não possui um recurso para programar nenhuma mensagem dentro do aplicativo. Aplicativos como o Agendador de aplicativos como WhatsApp, Do It Later, SKEDit, etc. permitem que os usuários agendem não apenas mensagens de texto, mas também fotos e vídeos. Esses aplicativos são simples de usar e oferecem vários recursos em sua versão básica ou versão gratuita. Última modificação: 2025-01-22 17:01

Como instalar mods para Minecraft Forge Etapa 1: Verifique se você já instalou o MinecraftForge. Etapa 2: Baixe um Mod para Minecraft Forge. Etapa 3: localize a pasta do aplicativo Minecraft. Etapa 4: coloque o mod que você acabou de baixar (arquivo .jar ou.zip) na pasta Mods. Etapa 5: escolha a versão do mod do Minecraft. 4 discussões. Última modificação: 2025-01-22 17:01

As tampas de tomada duplex, também conhecidas como tampas de receptáculo duplex, são usadas para cobrir os plugues elétricos. Todas essas placas de parede são feitas nos EUA e vêm com parafusos correspondentes. Disponível em uma ampla variedade de acabamentos, você certamente encontrará placas de cobertura para combinar com a decoração da sua casa. Última modificação: 2025-01-22 17:01