O gerenciamento de vulnerabilidades é a prática de encontrar e corrigir proativamente os pontos fracos em potencial na segurança de rede de uma organização. O objetivo básico é aplicar essas correções antes que um invasor possa usá-las para causar uma violação de segurança cibernética. Última modificação: 2025-01-22 17:01

A poda é uma técnica de aprendizado profundo que auxilia no desenvolvimento de redes neurais menores e mais eficientes. É uma técnica de otimização de modelo que envolve a eliminação de valores desnecessários no tensor de peso. Última modificação: 2025-01-22 17:01

Insira o sdcard e você * deverá * receber uma notificação para atualizar. Download / Android OS / Firmware etc. procure o 'SOP de atualização' nos manuais ou downloads, mas em poucas palavras, descompacte-o e coloque a pasta ASUS em seu sdcard externo. Insira o sdcard e você * deverá * receber uma notificação para atualizar. Última modificação: 2025-01-22 17:01

O script de construção do Gradle define um processo para construir projetos; cada projeto contém algumas dependências e algumas publicações. Dependências significam as coisas que suportam a construção de seu projeto, como o arquivo JAR necessário de outros projetos e JARs externos como JDBC JAR ou Eh-cache JAR no caminho da classe. Última modificação: 2025-01-22 17:01

A melhor tinta para um deck de mogno é aquela que penetra profundamente na superfície da madeira. Uma mancha como Armstrong Clark é projetada especificamente para madeiras exóticas como o mogno. É formulado para absorver os poros densos da madeira para ajudar a condicionar e proteger contra intempéries. Última modificação: 2025-01-22 17:01

O operador que está disponível para esta finalidade é “&” (endereço do) operador. O operador & e a variável imediatamente anterior retornam o endereço da variável associada a ele. O outro operador de ponteiro unário de C é o “*”, também chamado de valor no endereço ou operador de direção. Última modificação: 2025-01-22 17:01

Acontece que as irmãs - Barbie, Chelsea, Stacie e Skipper - na verdade têm um sobrenome: Roberts. Isso significa que Barbie não é uma maravilha de um nome (embora ela seja icônica o suficiente para ser). O nome completo dela é Barbie Millicent Roberts. Última modificação: 2025-06-01 05:06

Ambos os telefones agora incluem um novo fingerprintreader frontal e Android 7.0 Nougat pronto para uso, mas o Moto G5 ainda não tem NFC, então você não pode usar o aparelho mais barato da Moto para pagar por produtos no lugar de um cartão de crédito sem contato. Última modificação: 2025-01-22 17:01

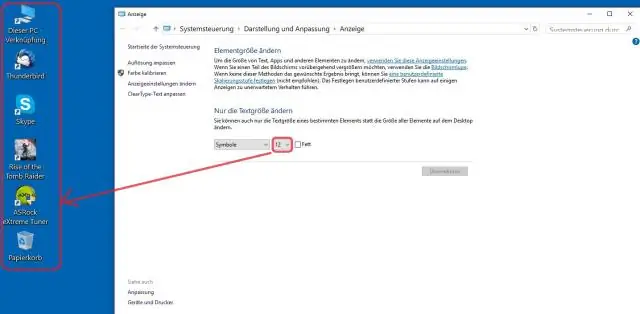

Método 1 No Windows, abra Iniciar .. Abra Configurações .. Clique em Sistema. É um ícone em forma de tela no lado superior esquerdo da janela Configurações. Clique em Exibir. Esta guia está no canto superior esquerdo da janela. Clique na caixa suspensa "Alterar o tamanho do texto, aplicativos e outros itens". Clique em um tamanho. Considere o uso de lupa. Última modificação: 2025-01-22 17:01

Fload é mais rápido - a tabela de destino deve estar vazia (portanto, não há necessidade de retomar do ponto com falha) - Se falhar - Elimine e recrie a tabela - Não pode ter NUSI na tabela, pois requer que as linhas estejam em amplificadores diferentes. MLOAD - Carrega uma tabela que já está carregada. Mais lento então - Se falhar - podemos reiniciar do último ponto de verificação. Última modificação: 2025-01-22 17:01

Os ímãs em um computador / laptop criam uma corrente elétrica que alimenta o laptop / computador. Alguns ímãs são capazes de bagunçar o disco rígido de um computador. Isso ocorre porque os laptops usam discos rígidos que armazenam memória e o disco rígido é feito de metal que os ímãs são atraídos para. Última modificação: 2025-01-22 17:01

Software iOS Beta Baixe o perfil de configuração na página de download. Conecte seu dispositivo a um cabo de alimentação e conecte-o aoWi-Fi. Toque em Configurações> Geral> Atualização de software. Toque em Baixar e instalar. Para atualizar agora, toque em Instalar. Se solicitado, digite sua senha. Última modificação: 2025-01-22 17:01

Formulários. Tanto o Microsoft Office Home andStudent quanto o Office Home and Business incluem Word para produção de documentos, Excel para planilhas, PowerPoint para apresentações e o aplicativo de anotações OneNote. Última modificação: 2025-01-22 17:01

A anotação Spring @Value é usada para atribuir valores padrão a variáveis e argumentos de método. Podemos ler variáveis de ambiente Spring, bem como variáveis de sistema, usando a anotação @Value. A anotação Spring @Value também suporta SpEL. Última modificação: 2025-01-22 17:01

As principais linguagens de programação, Java explicado. De acordo com Tiobe, Java tem sido a linguagem mais popular número 1 ou 2 basicamente desde sua criação em meados dos anos 90. A linguagem de programação C. Pitão. JavaScript. Rubi. Última modificação: 2025-01-22 17:01

Comandos das teclas Redis Sr.No Comando e descrição 10 Tecla PERSIST Remove a expiração da chave. 11 Chave PTTL Obtém o tempo restante na expiração das chaves em milissegundos. 12 Chave TTL Obtém o tempo restante na expiração das chaves. 13 RANDOMKEY Retorna uma chave aleatória do Redis. Última modificação: 2025-01-22 17:01

As vulnerabilidades de aplicativos da Web costumam ser o ponto de entrada de uma campanha de phishing bem-sucedida. O Open Web Application Security Project (OWASP) se concentra em melhorar a segurança do software, fornecendo informações práticas e imparciais sobre as melhores práticas e controles proativos. Última modificação: 2025-01-22 17:01

ATube Catcher é um freeware destinado a baixar vídeos do YouTube e de plataformas semelhantes. Ele pode salvar os vídeos localmente para compartilhar, editar ou assistir sem estar conectado à Internet. A principal característica do aTube Catcher é sua capacidade de exportar vídeos para diferentes formatos e em diferentes resoluções. Última modificação: 2025-01-22 17:01

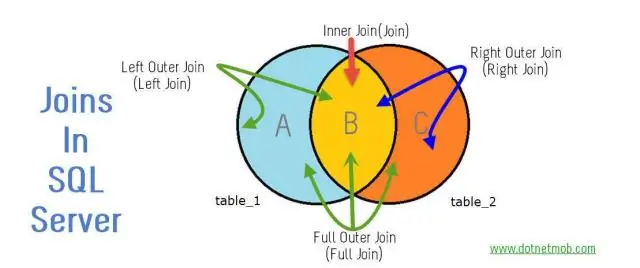

Banco de dados de terminologias RDBMS. O banco de dados é uma coleção de tabelas como ,, etc. Tabela. Uma tabela é um conjunto de linhas e colunas, por exemplo, Coluna. A coluna está em uma tabela - Linha. A linha também é chamada de tupla no RDBMS. Chave primária. Chave estrangeira. Super Key. Chave composta. Última modificação: 2025-01-22 17:01

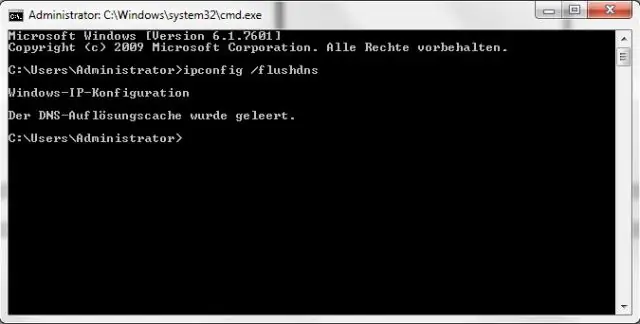

Para verificar o S.M.A.R.T. dados no Windows para monitorar a integridade de seus SSDs, você pode usar um utilitário de terceiros ou o WMIC de linha de comando do Windows Management Instrumentation. Para acessá-lo, basta abrir o prompt de comando e digitar wmic. Em seguida, digite diskdrive get status e pressione Enter. Última modificação: 2025-01-22 17:01

10 aulas As pessoas também perguntam: quantas fotos Mnist tem? O banco de dados MNIST contém 60, 000 imagens de treinamento e 10, 000 teste de imagens. Também se pode perguntar: qual é o formato dos dados Mnist? MNIST (Instituto Nacional Misto de Padrões e Tecnologia) banco de dados é conjunto de dados para dígitos manuscritos, distribuídos por THE MNIST BANCO DE DADOS do site de dígitos manuscritos.. Última modificação: 2025-01-22 17:01

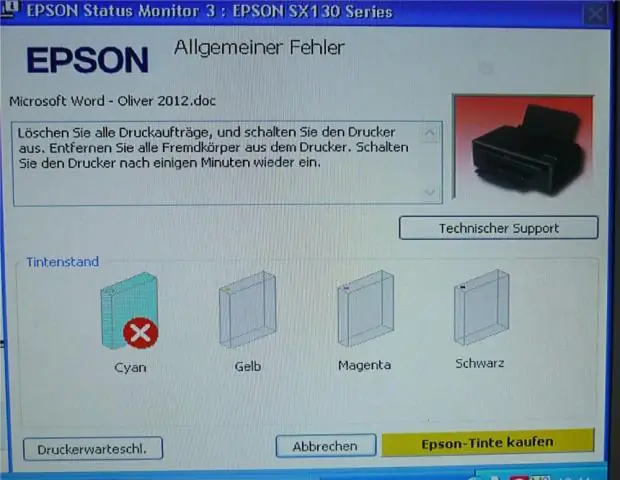

Impressão da bandeja de fotos Vá para Painel de controle - Dispositivos e impressora. Clique com o botão direito na impressora Envy e selecione 'Propriedades da impressora'. Navegue até 'Configurações do dispositivo' e certifique-se de que 'PhotoTray' esteja selecionado como 'Instalado'. Última modificação: 2025-01-22 17:01

Em junções externas, todos os dados relacionados de ambas as tabelas são combinados corretamente, mais todas as linhas restantes de uma tabela. Em junções externas completas, todos os dados são combinados sempre que possível. Última modificação: 2025-01-22 17:01

VÍDEO Da mesma forma, pode-se perguntar: como você emparelha hover 1 hoverboard? Vá para o seu dispositivo móvel e abra as configurações> Bluetooth. Procure novos dispositivos e pressione o prancha dispositivo para conectar para isso.. Última modificação: 2025-01-22 17:01

É no quarto anel do nono círculo, onde os piores pecadores, os traidores de seus benfeitores, são punidos. Aqui, essas almas condenadas, congeladas no gelo, são completamente incapazes de se mover ou falar e são contorcidas em todos os tipos de formas fantásticas como parte de sua punição. Última modificação: 2025-01-22 17:01

Etapas Envie um e-mail para jeff@amazon.com para obter atenção direta de Bezos ou de sua equipe executiva. Bezos anuncia amplamente seu próprio endereço de e-mail para que os clientes possam entrar em contato com ele. Tweet @JeffBezos se quiser entrar em contato com ele nas redes sociais. Envie uma carta para Bezos na sede da Amazon se você preferir escrever. Última modificação: 2025-01-22 17:01

Desenvolvedor de pipeline. DESCRIÇÃO. O Pipeline Developer faz parte de uma equipe de estúdio responsável pelo desenvolvimento e suporte de ferramentas para acelerar o fluxo de trabalho na produção de imagens de efeitos visuais de alta qualidade. Última modificação: 2025-01-22 17:01

Para reformatar uma unidade no Windows: Conecte a unidade e abra o Windows Explorer. Clique com o botão direito na unidade e escolha Formatar no menu suspenso. Selecione o sistema de arquivos desejado, dê um nome à sua unidade em Rótulo do volume e certifique-se de que a caixa Formato rápido esteja marcada. Clique em Iniciar e o computador reformatará sua unidade. Última modificação: 2025-01-22 17:01

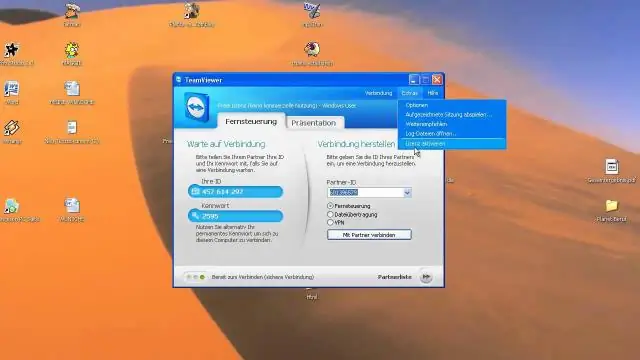

Configurar computador de trabalho Clique no botão 'Iniciar' e clique com o botão direito em 'Computador' e selecione 'Propriedades'. Clique no menu 'Configurações remotas' e selecione a guia 'Remoto'. Marque a opção 'Permitir conexões de assistência remota a este computador'. Clique em 'Selecionar usuários' e 'Adicionar' na caixa de diálogo Usuários da área de trabalho remota. Última modificação: 2025-01-22 17:01

Rosalynn A. McMillan Crystal McMillan. Última modificação: 2025-01-22 17:01

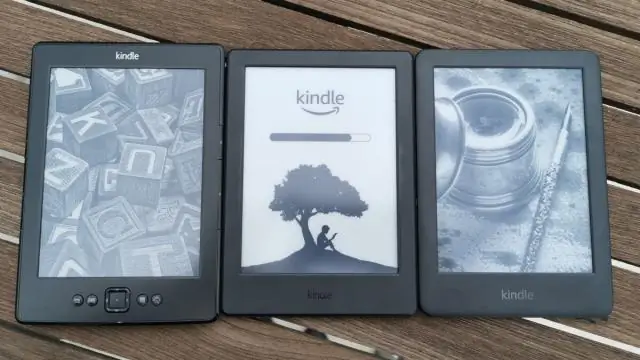

O Kindle Cloud Reader é apenas um endereço de site, read.amazon.com, que você pode acessar de qualquer navegador compatível. Kindle para Mac é um programa que você realmente instalou em seu Mac para ler livros Kindle. Última modificação: 2025-01-22 17:01

Michael, ouvimos esse mito o tempo todo e isso simplesmente não é verdade. Os cupins se alimentam de madeira para obter celulose e enquanto alguns comem madeira mais macia porque é mais fácil de digerir, os três principais cupins que normalmente tratamos, Schedorhinotermes, Coptotermes e Nasutitermes, comem madeira dura. Última modificação: 2025-01-22 17:01

Cada processo em execução no Unix tem uma prioridade atribuída a ele. Você pode alterar a prioridade do processo usando o utilitário nice e renice. O bom comando iniciará um processo com uma prioridade de agendamento definida pelo usuário. O comando Renice irá modificar a prioridade de agendamento de um processo em execução. Última modificação: 2025-01-22 17:01

A ferramenta de pesquisa reversa de DNS requer que você insira o endereço IP que possui um nome de host correspondente. Ao inserir o endereço IP na ferramenta Reverse DNS Lookup Tool, você pode encontrar o nome de domínio associado ao IP correspondente. Por exemplo, um endereço IP de Google.com é 74.125. 142,147. Última modificação: 2025-01-22 17:01

RJ-11. Mais comumente conhecido como porta de modem, conector de telefone, tomada de telefone ou linha telefônica, o Jack-11 registrado (RJ-11) é uma conexão de quatro ou seis fios para conectores de telefone e modem nos EUA. Última modificação: 2025-01-22 17:01

Quem pode vender casas HUD? Para se qualificar para vender Casas HUD, os corretores de imóveis devem preencher e assinar os seguintes formulários e qualquer documentação de apoio, e enviá-los ao seu Centro de Propriedade HUD local: Aplicativo de corretor de SAMS 1111 e Certificação de corretor de vendas SAMS 1111A. Última modificação: 2025-01-22 17:01

A manipulação de símbolos é um ramo da computação preocupado com a manipulação de dados estruturados de forma imprevisível. Essas linguagens podem surgir através da incorporação de recursos de manipulação de símbolos em uma linguagem de propósito geral ou através da expansão de uma linguagem de manipulação de símbolos para incluir computação geral. Última modificação: 2025-01-22 17:01

Frases declarativas ou declarações transmitem informações ou fazem declarações. Frases interrogativas, ou perguntas, solicite informações ou faça perguntas. Frases imperativas, ou imperativos, fazem comandos ou solicitações. Frases exclamativas, ou exclamações, mostram ênfase. Última modificação: 2025-01-22 17:01

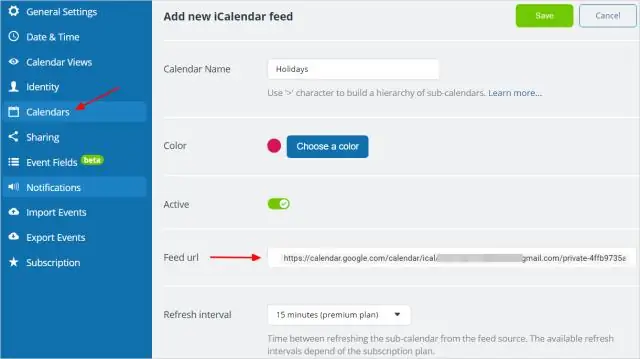

Um feed iCalendar, frequentemente também chamado de icsfeed, é um formato de calendário que permite compartilhar dados de calendário de um serviço de calendário para outro serviço de calendário. Ele permite que você exiba eventos do Teamup Calendar no AppleiCal, Google Calendar, Outlook ou qualquer outro aplicativo de calendário que suporta feeds iCalendar. Última modificação: 2025-01-22 17:01

A impressão offset usa placas de metal gravadas que aplicam tinta em uma folha de papel. A configuração da impressão offset geralmente consome muito mais tempo e é cara do que a impressão digital. Por outro lado, a impressão digital usa rolos eletrostáticos - chamados de "tambores" - para aplicar o toner no papel. Última modificação: 2025-01-22 17:01