O iPhone 7 e o iPhone 6s têm sensores de 12 megapixels na parte traseira, mas a verdadeira diferença está na abertura, no tamanho do pixel e no pós-processamento. O 7 tem abertura de f / 1.8 em comparação com o f / 2.2 do 6s, dando a ele um tamanho de pixel maior, estabilização ótica de imagem e exposição mais longa. Última modificação: 2025-01-22 17:01

Roombas não vão passar por cima de carpetes escuros, tapetes, ladrilhos ou qualquer coisa que pareça ser uma saliência para o sensor. Última modificação: 2025-01-22 17:01

É amplamente utilizado por uma variedade de indústrias. Essas indústrias são automotivas, aeroespaciais, de defesa e equipamentos industriais, projeto de plantas, bens de consumo embalados, arquitetura e construção, energia de processo e petróleo e outros serviços. A CATIA também é usada em aviões aeroespaciais europeus. Última modificação: 2025-01-22 17:01

Toque no item de menu “Geral”. Role para baixo até a parte inferior da tela e toque em "Redefinir". Isso o leva à tela de opções de redefinição. Toque em “Apagar todo o conteúdo e configurações”. TheiPod exibe dois botões: “EraseiPod” e “Cancelar”. Toque em “EraseiPod”. O iPod apaga seu conteúdo e reinicializa seu software iOS. Última modificação: 2025-01-22 17:01

No Painel de tarefas de design de slides, selecione Esquemas de animação. Role para baixo até o final dos esquemas listados. Aí está você - nossa própria categoria de esquemas de animação personalizados (Definido pelo usuário) está listada. Aplique o esquema de 'Animação Simples' ao slide. Última modificação: 2025-01-22 17:01

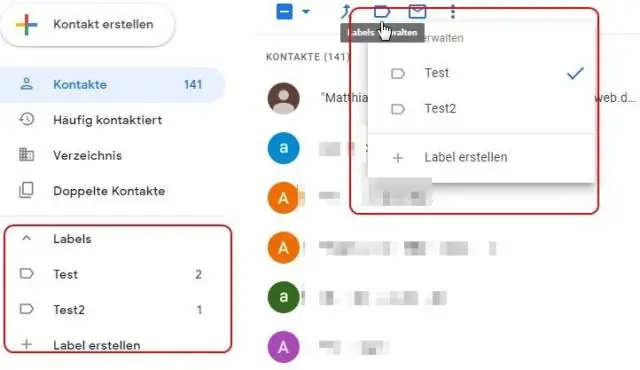

Para criar um grupo de contatos: Clique em Gmail no canto superior esquerdo da página do Gmail e escolha Contatos. Selecione os contatos que deseja adicionar a um grupo, clique no botão Grupos e crie novos. Digite o nome do grupo. Clique OK. Última modificação: 2025-01-22 17:01

Um ASN de 2 bytes é um número de 16 bits. Este formato fornece 65.536 ASNs (0 a 65535). Destes ASNs, a Internet Assigned Numbers Authority (IANA) reservou 1.023 deles (64512 a 65534) para uso privado. Um ASN de 4 bytes é um número de 32 bits. Última modificação: 2025-01-22 17:01

É freqüentemente afirmado que leva uma média de 17 anos para que as evidências de pesquisa cheguem à prática clínica. Última modificação: 2025-01-22 17:01

O iPhone 7 e o iPhone 7 Plus possuem o Touch ID, que funciona mais rápido e mais confiável do que o Face ID no iPhone X. O iPhone 7 e o 7 Plus possuem o sensor de impressão digital Touch ID, que é usado para desbloquear o telefone e autenticar as compras pagas da Apple. Última modificação: 2025-01-22 17:01

Os provedores de Internet mais populares da Comcast. A Comcast é a maior provedora de TV a cabo nos Estados Unidos, conectando mais de 17 milhões de usuários à Internet diariamente. AT&T. Cox Communications. Time Warner Cable. Verizon. Última modificação: 2025-01-22 17:01

Um divisor e um diplexer podem ser muito parecidos. Ambos terão várias conexões em uma extremidade e uma conexão na outra. No entanto, um diplexador recebe dois sinais e emite um. Um divisor recebe um sinal e faz dois sinais. Última modificação: 2025-01-22 17:01

Operador maior ou igual (> =) O operador maior ou igual retorna verdadeiro se o operando esquerdo for maior ou igual ao operando direito. Última modificação: 2025-01-22 17:01

Donald Olding Hebb FRS (22 de julho de 1904 - 20 de agosto de 1985) foi um psicólogo canadense influente na área da neuropsicologia, onde buscou entender como a função dos neurônios contribuía para processos psicológicos, como a aprendizagem. Última modificação: 2025-01-22 17:01

Os quatro tipos de ataques de acesso são ataques de senha, exploração de confiança, redirecionamento de porta e ataques man-in-the-middle. Última modificação: 2025-01-22 17:01

Clique no ícone do menu Apple no canto superior da tela do seu MacBook Pro, escolha “Preferências do Sistema” e, em seguida, selecione 'Som'. Clique na guia “Entrada” na janela de preferências de som. Clique no menu suspenso “Usar audioport para” e selecione “Entrada”. Última modificação: 2025-01-22 17:01

Quais são as duas afirmações que descrevem dispositivos intermediários? (Escolha dois.) Dispositivos intermediários geram conteúdo de dados. Dispositivos intermediários alteram o conteúdo dos dados. Dispositivos intermediários direcionam o caminho dos dados. Dispositivos intermediários conectam hosts individuais à rede. Dispositivos intermediários iniciam o processo de encapsulamento. Última modificação: 2025-01-22 17:01

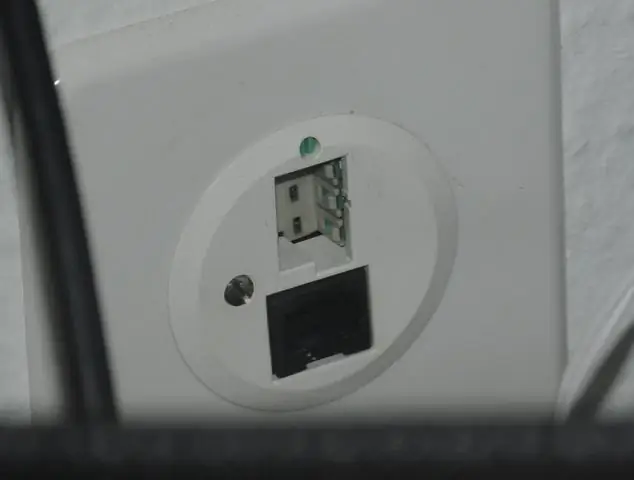

Na tela de seleção de dispositivo, selecione Y-cam Outdoor HD Pro. Se você já tiver uma conta, no Painel da câmera, selecione Adicionar novo e escolha Y-cam Outdoor HD Pro. Conecte sua câmera a uma fonte de alimentação com o cabo de alimentação fornecido e, em seguida, conecte a câmera ao roteador com o cabo Ethernet. Última modificação: 2025-06-01 05:06

Para criar um bloco de título Inicie um novo desenho em branco. Desenhe a borda do desenho usando comandos e objetos padrão do AutoCAD. Digite ATTDEF no prompt de comando para inserir objetos de definição de atributo. Insira o nome do Tag, por exemplo DESC1, DESC2, SHEET, SHEET_TOTAL. Defina quaisquer outras propriedades e valores de definição de atributo. Selecione OK. Última modificação: 2025-01-22 17:01

Aqui estão as etapas que você precisa seguir para começar a usar o WhatsApp no seu Windows Phone 8.1 ou superior: Baixe e instale o WhatsApp no seu telefone. Instale o WhatsApp tocando nele e seguindo os comandos. Depois de instalado, toque em 'WhatsApp' Uma lista de 'Termos e Condições' deve aparecer na tela. Última modificação: 2025-01-22 17:01

Indivíduos e famílias (até 5 linhas) que estão atualmente sob um contrato pós-pago em sua operadora atual (incluindo AT&T, Sprint ou Verizon) e desejam mudar para a T-Mobile podem aproveitar a oferta de reembolso da Taxa de rescisão antecipada (ETF). Última modificação: 2025-01-22 17:01

Estudos de Implementação de Rede O primeiro passo na implementação de uma nova rede de dados, ou atualização / expansão de uma já existente, é entender as necessidades e possibilidades financeiras de nossos clientes para fornecer a solução mais confiável e eficiente, com potencial de crescimento no futuro. Última modificação: 2025-01-22 17:01

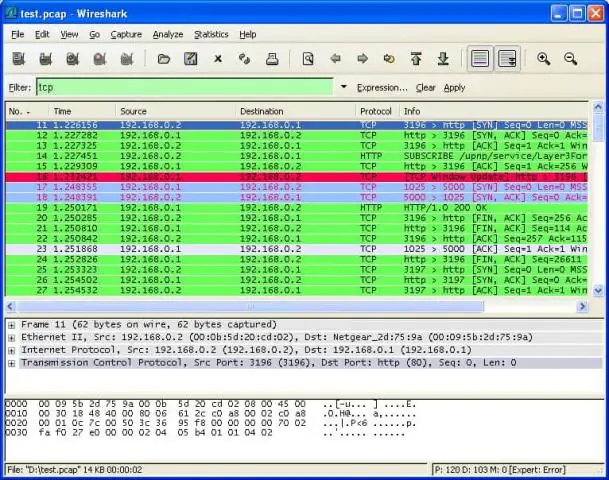

A extensão do arquivo pcap está principalmente associada aoWireshark; um programa usado para analisar redes .. arquivos pcap são arquivos de dados criados usando o programa e eles contêm os dados de pacote de uma rede. Esses arquivos são usados principalmente na análise das características de rede de certos dados. Última modificação: 2025-01-22 17:01

Exportar itens do keychain No aplicativo Keychain Access do Mac, selecione os itens que deseja exportar na janela do Keychain Access. Escolha Arquivo> Exportar itens. Selecione um local para salvar seus itens de chaveiro, clique no menu pop-up Formato de arquivo e escolha um tipo de arquivo. Clique em Salvar. insira uma senha. Última modificação: 2025-01-22 17:01

Um medidor de energia elétrica é um instrumento muito preciso que mede a quantidade de eletricidade que você usa. Se você olhar pela caixa de vidro, verá um disco de metal giratório. Ele gira em proporção à quantidade de eletricidade que está sendo usada naquele momento. Última modificação: 2025-01-22 17:01

No coração de uma câmera digital está um sensor de imagem CCD ou aCMOS. Câmera digital parcialmente desmontada. O conjunto da lente (canto inferior direito) foi parcialmente removido, mas o sensor (canto superior direito) ainda captura uma imagem, como visto na tela LCD (canto inferior esquerdo). Última modificação: 2025-01-22 17:01

A granulação a seco é um processo pelo qual os grânulos são formados sem o auxílio de qualquer solução líquida. O processo é usado se os ingredientes a serem granulados forem sensíveis à umidade ou ao calor. A compactação é usada para densificar o pó e formar grânulos. Última modificação: 2025-01-22 17:01

As políticas de liberação fazem parte do processo de gerenciamento de liberação. A política de lançamento em um provedor de serviços de TI visa ajudar no planejamento e suporte da transição. Existem vários critérios que uma política de liberação deve atender de acordo com o processo de gerenciamento de liberação. Última modificação: 2025-01-22 17:01

A maneira correta de comparar mapas para igualdade de valor é: Verificar se os mapas são do mesmo tamanho (!) Obter o conjunto de chaves de um mapa. Para cada chave desse conjunto que você recuperou, verifique se o valor recuperado de cada mapa para aquela chave é o mesmo (se a chave estiver ausente de um mapa, isso é uma falha total de igualdade). Última modificação: 2025-01-22 17:01

Uma camada semântica é uma representação comercial de dados corporativos que ajuda os usuários finais a acessar os dados de forma autônoma, usando termos comerciais comuns. Uma camada semântica mapeia dados complexos em termos de negócios familiares, como produto, cliente ou receita para oferecer uma visão unificada e consolidada dos dados em toda a organização. Última modificação: 2025-01-22 17:01

Principais serviços da AWS O serviço da AWS essencial para a Excelência operacional é o AWS CloudFormation, que você pode usar para criar modelos com base nas melhores práticas. Isso permite que você provisione recursos de maneira ordenada e consistente, desde o seu desenvolvimento até os ambientes de produção. Última modificação: 2025-01-22 17:01

A otimização de consulta é a parte do processo de consulta em que o sistema de banco de dados compara diferentes estratégias de consulta e escolhe aquela com o menor custo esperado. O otimizador estima o custo de cada método de processamento da consulta e escolhe aquele com a estimativa mais baixa. Atualmente, a maioria dos sistemas usa este. Última modificação: 2025-01-22 17:01

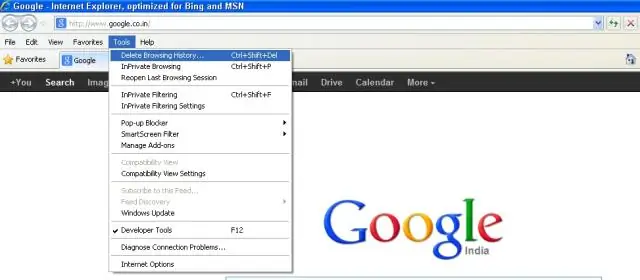

Internet Explorer Clique no botão 'Configurações' na seção Histórico de navegação para abrir a janela 'Arquivos temporários da Internet e configurações do histórico'. Clique no botão 'Exibir arquivos' na seção Arquivos temporários da Internet para abrir o cache da página da Internet no Windows Explorer e ver as páginas e objetos em cache. Última modificação: 2025-01-22 17:01

Se você já tinha um número do Google Voice em funcionamento e conseguiu enviar e receber mensagens SMS com êxito, mas agora o envio das mensagens não é feito: Se o Google negar sua apelação, não há mais nada que você possa fazer. Você não pode mais usar o Google Voice. Última modificação: 2025-01-22 17:01

O primeiro tipo de ligação de endereço é a ligação de endereço de tempo de compilação. Isso aloca um espaço na memória para o código da máquina de um computador quando o programa é compilado em um arquivo binário executável. A ligação de endereço aloca um endereço lógico para o ponto de partida do segmento na memória onde o código do objeto está armazenado. Última modificação: 2025-01-22 17:01

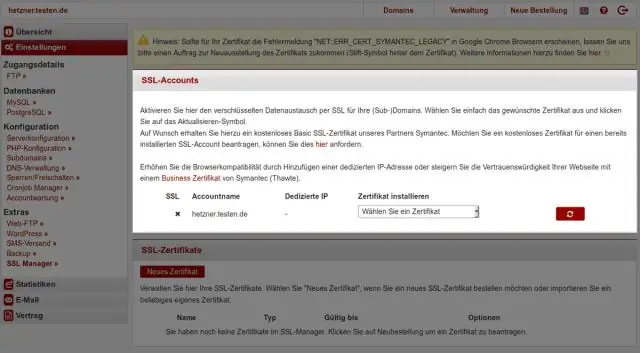

Você pode instalar vários certificados SSL em um domínio, mas primeiro uma palavra de cautela. Muitas pessoas querem saber se você pode instalar vários certificados SSL em um único domínio. A resposta é sim. E há muitos sites que fazem. Última modificação: 2025-01-22 17:01

Como converter um PFX em um separado. chave/. Arquivo crt OpenSSL instalado - inicie-o na pasta Bin. Inicie o prompt de comando e vá para a pasta que contém o seu. arquivo pfx. Primeiro digite o primeiro comando para extrair a chave privada: Extraia o certificado: Agora, como mencionei na introdução deste artigo, às vezes você precisa ter um não criptografado. Última modificação: 2025-01-22 17:01

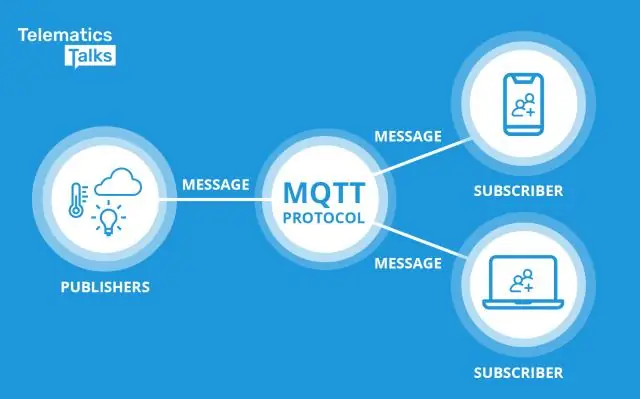

Tópicos No MQTT, a palavra tópico se refere a uma sequência UTF-8 que o broker usa para filtrar mensagens para cada cliente conectado. O tópico consiste em um ou mais níveis de tópico. Cada nível de tópico é separado por uma barra (separador de nível de tópico). Em comparação com uma fila de mensagens, os tópicos MQTT são muito leves. Última modificação: 2025-01-22 17:01

A Pesquisa de Estudo de Caso (CSR) lida com um caso individual (por exemplo, com uma sociedade individual, regime, partido, grupo, pessoa ou evento) e busca compreender este caso completamente em termos de sua estrutura, dinâmica e contexto (ambos diacrônico e sincrônico). Última modificação: 2025-01-22 17:01

A função abs () em C retorna o valor absoluto de um inteiro. O valor absoluto de um número é sempre positivo. Apenas valores inteiros são suportados no arquivo de cabeçalho C. h”suporta a função abs () na linguagem C. Última modificação: 2025-01-22 17:01

O método remove (Object O) é usado para remover um elemento específico de um Conjunto. Parâmetros: O parâmetro O é do tipo de elemento mantido por este Conjunto e especifica o elemento a ser retirado do Conjunto. Valor de retorno: Este método retorna Verdadeiro se o elemento especificado estiver presente no Conjunto, caso contrário, ele retorna Falso. Última modificação: 2025-01-22 17:01