O requisito essencial do gerenciamento de memória é fornecer maneiras de alocar dinamicamente porções de memória para programas a seu pedido e liberá-la para reutilização quando não for mais necessária. Isso é crítico para qualquer sistema de computador avançado, onde mais de um único processo pode estar em andamento a qualquer momento. Última modificação: 2025-01-22 17:01

Um ambiente de banco de dados é um sistema de componentes que regulam a coleta, o gerenciamento e o uso de dados. Inclui software, hardware, pessoas, procedimentos e os próprios dados. Última modificação: 2025-01-22 17:01

Capítulo 3: Ascensão e Queda Henry pode pesquisar todas as cinco engrenagens especiais para completar esta tarefa para Twisted Alice. Todas as engrenagens especiais estão dentro das caixas de engrenagens, localizadas aleatoriamente em torno do Nível K. Última modificação: 2025-01-22 17:01

O código de segurança padrão é 12345 para a maioria dos telefones Nokia. Última modificação: 2025-01-22 17:01

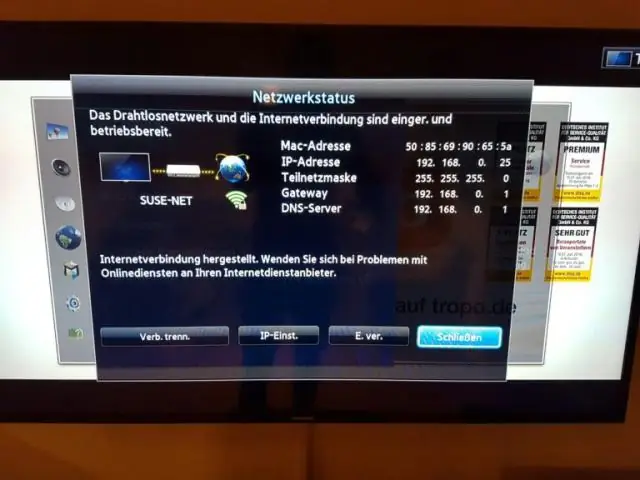

Como atribuir um endereço de protocolo da Internet (IP) manual ou estático à TV na Internet. Vá para Todos os aplicativos. Selecione Configurações. No menu Configurações, selecione Rede. Usando os botões de seta no controle remoto do teclado, selecione Wi-Fi e pressione ENTER. Pressione o botão ENTER novamente para desligar a configuração de Wi-Fi. Última modificação: 2025-01-22 17:01

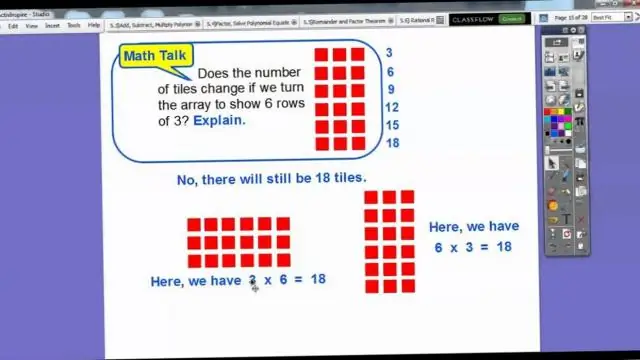

Seu aluno da quarta série está aprendendo a: Interpretar informações em um gráfico. Use os dados para fazer um gráfico. Compare grandes números. Compreenda os números negativos. Multiplique números de três e quatro dígitos, incluindo números com zero. Encontre múltiplos comuns. Compreenda os números primos e compostos. Divida números maiores. Última modificação: 2025-01-22 17:01

A solução Etapa 1: Certificado SSL raiz. A primeira etapa é criar um certificado SSL (Root Secure Sockets Layer). Etapa 2: confiar no certificado SSL raiz. Antes de usar o certificado SSL raiz recém-criado para começar a emitir certificados de domínio, há mais uma etapa. Etapa 2: certificado SSL de domínio. Última modificação: 2025-01-22 17:01

A escada Java if-else-if é usada para decidir entre várias opções. As instruções if são executadas de cima para baixo. Assim que uma das condições que controlam o if for verdadeira, a instrução associada a esse if é executada e o resto da escada é contornado. Última modificação: 2025-01-22 17:01

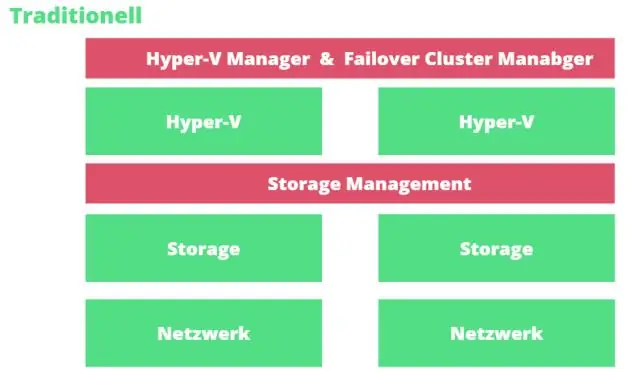

5 Benefícios da virtualização em uma proteção do ambiente em nuvem contra falhas do sistema. A tecnologia está sempre correndo o risco de falhar na hora errada. Transferência de dados sem complicações. Você pode facilmente transferir dados de um armazenamento físico para um servidor virtual e vice-versa. Firewall e segurança. Operações de TI mais suaves. Estratégia econômica. Última modificação: 2025-01-22 17:01

Smart Switch é a ferramenta da Samsung para uma transição rápida e fácil de um telefone antigo - seja Android, Windows Phone (haha) ou até mesmo um iPhone. Ele ajuda os usuários a trazer todos os seus dados importantes de um telefone antigo para o novo aparelho Galaxy. Ele também tem a opção de criptografar esses dados, mantendo-os seguros e protegidos. Última modificação: 2025-01-22 17:01

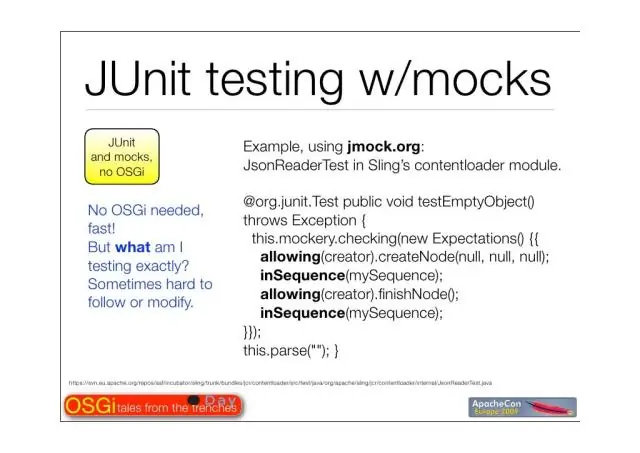

O mecanismo de asserção integrado do JUnit é fornecido pela classe org. 1 Assert # fail () lança um erro de asserção incondicionalmente. Isso pode ser útil para marcar um teste incompleto ou para garantir que uma exceção esperada foi lançada (consulte também a seção Expected Exceptions em Test Structure). Última modificação: 2025-01-22 17:01

Guia para instalar o ShowBox no Windows: Este aplicativo não está disponível para PC com Windows, então precisamos usar o emulador Bluestacks Android para executar este aplicativo. Abra o navegador da Internet em seu WindowsPC e clique no primeiro link fornecido neste artigo para você. Aguarde até que a página da Web seja aberta no navegador da Internet. Última modificação: 2025-01-22 17:01

Um prefixo que ocorre originalmente em palavras emprestadas do latim (sujeito; subtrair; subverter; subsídio); neste modelo, livremente anexado a elementos de qualquer origem e usado com o significado de "embaixo", "embaixo", "embaixo" (subalpino; substrato), "ligeiramente", "imperfeitamente", "quase" (subcolunar; subtropical), “Secundário”, “subordinado”. Última modificação: 2025-01-22 17:01

Conteúdo Instale o Vue. Crie o aplicativo Vue usando CLI. Instale o Vuex no aplicativo. Adicionar componente para contador. Vincule a Vuex ao aplicativo. Crie o estado. Crie as mutações. Criar ações. Última modificação: 2025-01-22 17:01

O comando 'break' não funciona em uma instrução 'if'. Se você remover o comando 'break' do seu código e, em seguida, testar o código, deverá descobrir que o código funciona exatamente da mesma forma sem um comando 'break'. 'Break' é projetado para uso dentro de loops (para, enquanto, do-while, aprimorado para e switch). Última modificação: 2025-01-22 17:01

O resumo anual dos avisos do almirantado aos marinheiros, também popularmente conhecido por seu número de publicação NP 247 (1) e (2), é uma publicação emitida pelo almirantado (UKHO) anualmente. A edição atual dos Avisos aos Navegantes, substituindo e cancelando a anterior, está dividida em duas seções. Última modificação: 2025-01-22 17:01

Resgate a cópia digital de filmes adquiridos em DVD e Blu-ray. Quando você compra alguns filmes em DVD e Blu-ray, pode obter uma cópia digital do filme para assisti-lo no Google Play. Não há cobrança pela cópia digital e você não precisa adicionar uma forma de pagamento. Última modificação: 2025-01-22 17:01

Inteligência é a coleta e processamento de informações sobre países estrangeiros e seus agentes, necessárias a um governo para sua política externa e para a segurança nacional, a condução de atividades não atribuíveis no exterior para facilitar a implementação da política externa e a proteção de Ambas. Última modificação: 2025-01-22 17:01

As funções de um desenvolvedor de algoritmo giram em torno de pesquisar, escrever e algoritmos de teste de desempenho. Geralmente, os algoritmos usam dados de um sistema para gerar ações, processos ou relatórios, portanto, com cada algoritmo que você constrói, você deve primeiro identificar os objetivos e, em seguida, trabalhar para alcançar resultados específicos. Última modificação: 2025-01-22 17:01

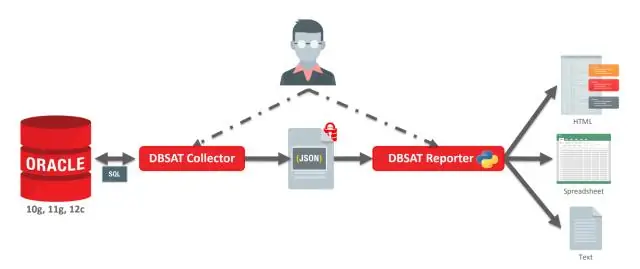

Database Configuration Assistant (DBCA) é uma ferramenta GUI baseada em Java que é muito útil para criar, configurar e eliminar bancos de dados. A partir do 10g R2, isso foi aprimorado para gerenciar a instância do Automatic Storage Management (ASM). Última modificação: 2025-01-22 17:01

Charles Sanders Peirce começou a escrever sobre semiótica, que ele também chamou de semiótica, ou seja, o estudo filosófico dos signos, na década de 1860, na época em que idealizou seu sistema de três categorias. Última modificação: 2025-01-22 17:01

Let There Be Light é um drama cristão americano de 2017, dirigido e estrelado por Kevin Sorbo e escrito por Dan Gordon e Sam Sorbo. A trama segue um ateu que passa por uma experiência de quase morte em um acidente de carro e se converte ao cristianismo. Foi lançado nos Estados Unidos em 27 de outubro de 2017. Última modificação: 2025-01-22 17:01

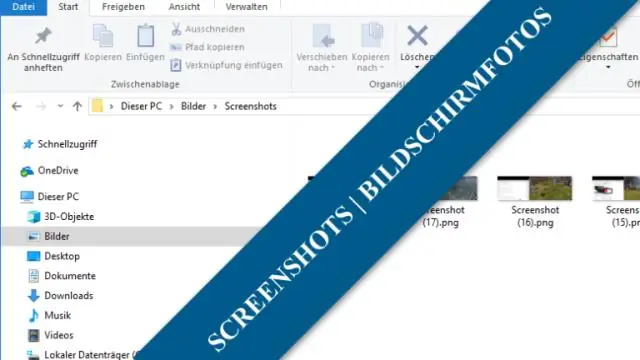

Basta tocar na opção 'Solucionar problemas' e selecionar a opção 'Reinicializar seu PC' e, em seguida, tocar na guia 'Reinicializar tudo'. Etapa 3: a opção Redefinir solicita que o laptop seja reiniciado. Depois de reiniciado, clique em 'Limpar totalmente a unidade'. Agora, clique na opção 'Redefinir' para redefinir a configuração de fábrica do seu laptop Asus Windows 10. Última modificação: 2025-01-22 17:01

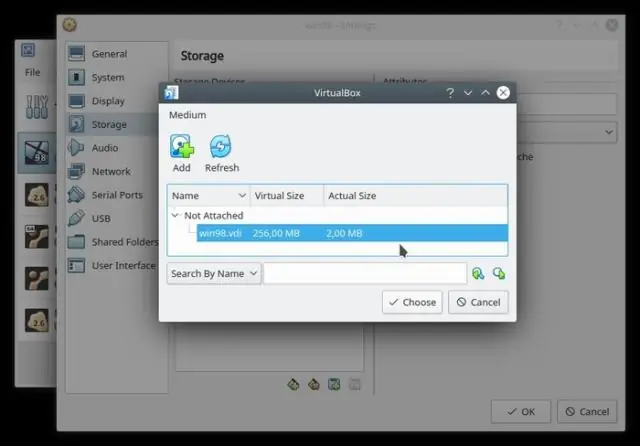

3 maneiras de transferir arquivos entre o Windows e o VirtualBox Etapa 1: Localize a pasta que deseja compartilhar. Etapa 2: clique com o botão direito do mouse e selecione Propriedades. Etapa 3: Na guia Compartilhamento, clique em Compartilhamento Avançado. Etapa 4: marque a caixa Compartilhar esta pasta e toque em OK. Etapa 5: execute o VirtualBox e pressione Windows + R para a caixa de diálogo InvokeRun. Última modificação: 2025-01-22 17:01

Turbine é uma ferramenta para agregar fluxos de dados JSON de evento enviado pelo servidor (SSE) em um único fluxo. Por exemplo, a Netflix usa Hystrix, que tem um painel em tempo real que usa Turbine para agregar dados de centenas ou milhares de máquinas. Última modificação: 2025-01-22 17:01

As variáveis geralmente são armazenadas na RAM. em si normalmente segue as regras acima (um ponteiro declarado dentro de uma função é armazenado na pilha), mas os dados para os quais ele aponta (o próprio bloco de memória ou o objeto que você criou com new) são armazenados no heap. Última modificação: 2025-01-22 17:01

Int não existe em Javascript. Última modificação: 2025-01-22 17:01

TestNG forneceu a capacidade de implementar 'IReporter', uma interface que pode ser implementada para gerar um relatório personalizado pelos usuários. Ele tem o método 'generateReport ()' que será invocado após todo o pacote ter concluído sua execução e fornece o relatório para o diretório de saída especificado. Última modificação: 2025-01-22 17:01

Para acessar o Xactimate online, visite www.xactimate.com em um navegador compatível e faça login com seu ID do Xactware. Para baixar o Xactimate para celular, visite a App Store para seu dispositivo iOS ou Google Play para seu dispositivo Android. Entre em contato com o departamento de vendas da Xactware para atualizar para o Xactimate Professional em 800-424-XACT (9228). Última modificação: 2025-01-22 17:01

Ext JS é um código-fonte aberto, pois fornecemos o código-fonte e até mesmo lançamos uma versão GPL. Ext JS tem licença dupla e uma licença comercial e quando você compra uma assinatura de suporte, você ganha a vantagem de ter apenas as versões de suporte. Última modificação: 2025-01-22 17:01

Um modelo Rails é uma classe Ruby que pode adicionar registros de banco de dados (pense em linhas inteiras em uma tabela do Excel), encontrar dados específicos que você está procurando, atualizar esses dados ou remover dados. Rails contém um gerador de modelo, que você pode usar através de sua linha de comando, contanto que você já esteja em um aplicativo Rails. Última modificação: 2025-06-01 05:06

Mantendo pressionado o cursor ainda ativo para que o guia permaneça selecionado, pressione a tecla Ctrl no teclado e arraste o mouse para a direita ou esquerda do slide para criar um novo guia. Última modificação: 2025-01-22 17:01

Os dois principais tipos de software são software de sistema e software de aplicativo. O software do sistema controla o funcionamento interno de um computador, principalmente por meio de um sistema operacional (q.v.), e também controla periféricos como monitores, impressoras e dispositivos armazenados. Última modificação: 2025-01-22 17:01

Um paquímetro Vernier é um instrumento de precisão que mede dimensões internas, dimensões externas e profundidade. Ele pode medir com uma precisão de um milésimo de polegada e um centésimo de milímetro. O calibrador tem dois conjuntos de mandíbulas, cada um nas porções superior e inferior. Última modificação: 2025-01-22 17:01

Sim, você pode instalar o SQL Server 2012 no Windows Server 2008 R2 (a matriz aqui - que é exatamente onde o link em sua captura de tela vai, se você clicou - mostra as combinações de edição / sistema operacional com suporte). Última modificação: 2025-01-22 17:01

Encontramos 815.301 empresas que usam o Amazon AWS. As empresas que usam o Amazon AWS são mais frequentemente encontradas nos Estados Unidos e na indústria de software de computador. Amazon AWS é mais frequentemente usado por empresas com 10-50 funcionários e 1 milhão a 10 milhões de dólares em receita. Última modificação: 2025-01-22 17:01

Usando Charles em um iPhone. Para usar Charles como seu proxy HTTP em seu iPhone, você deve configurar manualmente as configurações de proxy HTTP em sua rede WiFi nas configurações de seu iPhone. Vá para o aplicativo Configurações, toque em Wi-Fi, encontre a rede à qual você está conectado e toque na seta azul para configurar a rede. Última modificação: 2025-01-22 17:01

Kenneth Sean 'Ken' Carson (1961–1967, 1969 – presente) O segundo personagem adicionado à linha, Ken foi o namorado da Barbie durante grande parte da existência do personagem. Após uma breve pausa, eles voltaram a ficar juntos. De acordo com os livros da Random House dos anos 1960, o nome completo de Ken é Kenneth Sean Carson. Última modificação: 2025-06-01 05:06

Com mais de 60.000 participantes em seis locais na Strip de Las Vegas, 2019 promete ser o maior re: Invente até agora. Última modificação: 2025-06-01 05:06

Um administrador de banco de dados pode sobreviver com um diploma de associado ou um certificado em um assunto relacionado à informática depois de adquirir alguma experiência de trabalho. Um programa de certificação dura um ano, enquanto um diploma de associado leva dois anos para ser concluído. Última modificação: 2025-01-22 17:01