Substitua um ou ambos os cartuchos de tinta indicados pelo status do cartucho de tinta no painel frontal. Ligue a impressora, se ainda não estiver ligada. Abaixe a bandeja de saída, alcance o interior da impressora, segure a alça e abaixe a porta de acesso do cartucho de tinta. Espere até que a impressora esteja ociosa e silenciosa antes de continuar. Última modificação: 2025-01-22 17:01

Jerusalém Além disso, a Intel é de Israel? Em março de 2017, Intel anunciaram que concordaram em comprar Mobileye, um israelense desenvolvedor de sistemas de "direção autônoma" por US $ 15,3 bilhões. Tabela de aquisição (2009-presente) Empresa MobilEye O negócio Tecnologia de veículos autônomos País Israel Preço $ 15B Usado ou integrado com Tecnologia de direção autônoma Em segundo lugar, em quais países a . Última modificação: 2025-01-22 17:01

Diferença: serviço orientado a conexão e serviço sem conexão O protocolo orientado a conexão faz uma conexão e verifica se a mensagem é recebida ou não e a envia novamente se ocorrer um erro, enquanto o protocolo de serviço sem conexão não garante a entrega de uma mensagem. Última modificação: 2025-01-22 17:01

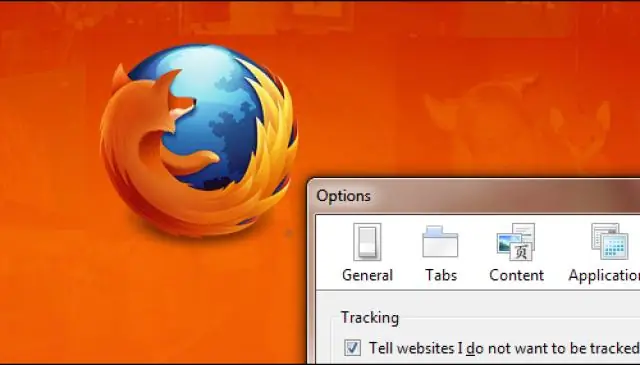

Instale o Firefox OS no PC Abra o navegador Firefox instalado no seu PC. Vá para a página da web e selecione 'Adicionar ao Firefox'. Após fazer o download, instale o Add-on. Depois de instalar, selecione Firefox Menu -> Web Developer -> Firefox OS Simulator. Agora você verá o Firefox OS Dashboard. 6. Por padrão, o Simulador está parado. Última modificação: 2025-01-22 17:01

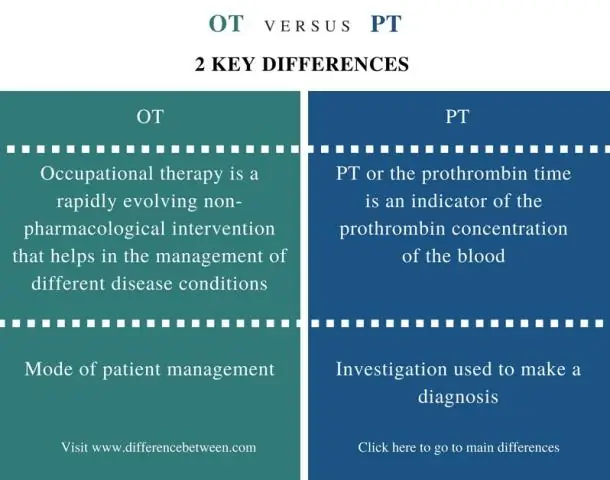

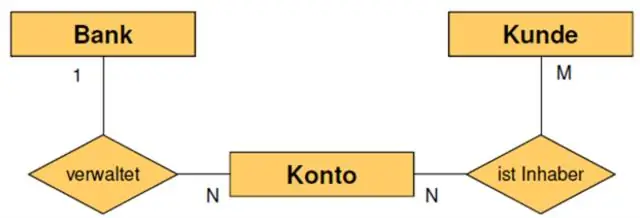

Os modelos de dados são compostos de entidades, que são os objetos ou conceitos sobre os quais queremos rastrear os dados, e eles se tornam as tabelas em um banco de dados. Produtos, fornecedores e clientes são exemplos de entidades em potencial em um modelo de dados. Os relacionamentos entre entidades podem ser um para um, um para muitos ou muitos para muitos. Última modificação: 2025-01-22 17:01

O token de acesso representa a autorização de um aplicativo específico para acessar partes específicas dos dados de um usuário. Os tokens de acesso devem ser mantidos em sigilo em trânsito e no armazenamento. As únicas partes que devem ver o token de acesso são o próprio aplicativo, o servidor de autorização e o servidor de recursos. Última modificação: 2025-01-22 17:01

A resposta é muito simples: 'Runner' é o nome antigo de 'Scanner'. Tudo o que você precisa saber sobre os diferentes Scanners SonarQube está disponível na seção Scanners da documentação oficial. Se você está preso ao Java 7, pode usar: SonarQube Runner (sonar-runner) até a versão 5.5 do SonarQube. Última modificação: 2025-01-22 17:01

NSOperationQueue. NSOperationQueue regula a execução simultânea de operações. Ele atua como uma fila de prioridade, de modo que as operações são executadas aproximadamente de maneira primeiro a entrar, primeiro a sair, com as de prioridade mais alta (NSOperation. QueuePriority) passando à frente das de prioridade mais baixa. Última modificação: 2025-01-22 17:01

O número máximo de máquinas virtuais que um serviço de nuvem pode conter é 50. Última modificação: 2025-01-22 17:01

A estratégia de marketing da GoPro usa mídia social para promoção, criação de valor do produto e interação com o consumidor. Última modificação: 2025-01-22 17:01

Quando você escreve um ensaio acadêmico, você apresenta um argumento: você propõe uma tese e oferece algum raciocínio, usando evidências, que sugere por que a tese é verdadeira. Quando você contra-argumenta, você considera um possível argumento contra sua tese ou algum aspecto de seu raciocínio. Última modificação: 2025-01-22 17:01

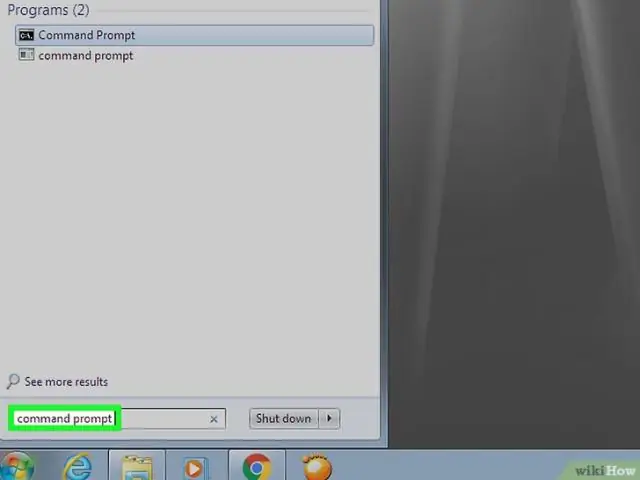

No Windows 7, não há interface de usuário para excluir o cache de Arquivos Offline (cache CSC). Excluir o cache de arquivos offline do Windows 7 Abra o editor do Registro (execute o Regedit na janela Executar) Vá para esta chave: HKEY_LOCAL_MACHINESYSTEMCurrentControlSetServicesCscParameters. Se a chave de parâmetros não existir no CSC, você pode adicioná-la. Última modificação: 2025-01-22 17:01

Como mencionei acima, no iPhone 6 e posterior, o botão Sleep / Wake está no lado direito do dispositivo, próximo ao topo. E se o seu iPhone for dos modelos anteriores, você pode encontrar o botão Sleep / Wake na parte superior dos dispositivos, no lado direito. Última modificação: 2025-01-22 17:01

Como um aplicativo de mensagens, o WhatsApp não é muito personalizável. Mas você pode alterar o papel de parede do bate-papo indo em Ajustes> Bate-papos> Papel de parede do bate-papo e escolhendo o seu próprio. Se você gostaria de ler sobre outros recursos do coolWhatsApp, verifique nossa postagem sobre como usar negrito, itálico e mensagens riscadas. Última modificação: 2025-01-22 17:01

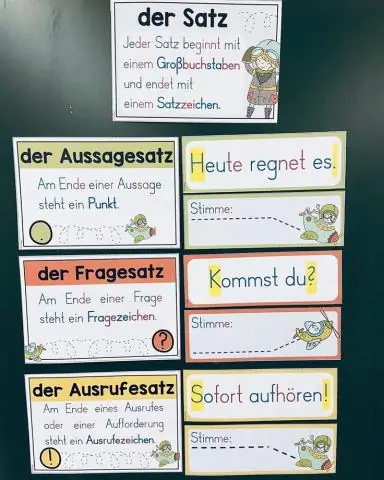

Frases interrogativas são geralmente usadas para realizar atos de fala diretamente, fazer uma pergunta ou fazer uma solicitação, mas também são usadas para transmitir esses atos de fala indiretamente. Última modificação: 2025-01-22 17:01

Amazon Lightsail é a maneira mais fácil de começar a usar a AWS para desenvolvedores que precisam apenas de servidores virtuais privados. Lightsail inclui tudo que você precisa para lançar seu projeto rapidamente - uma máquina virtual, armazenamento baseado em SSD, transferência de dados, gerenciamento de DNS e um IP estático - por um preço baixo e previsível. Última modificação: 2025-01-22 17:01

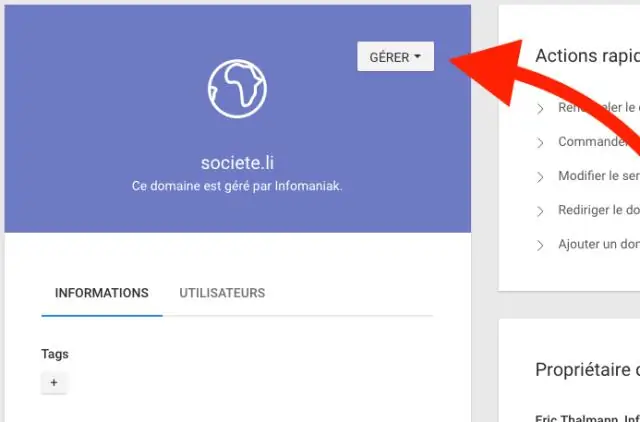

Alterar servidores de nomes para meus domínios Faça login no GoDaddy Domain Control Center. Selecione seu nome de domínio na lista para acessar a página Configurações de domínio. Role para baixo até Configurações adicionais e selecione Gerenciar DNS. Na seção Nameservers, selecione Change. Escolha a opção que funciona melhor para você: selecione Salvar ou conectar para concluir suas atualizações. Última modificação: 2025-01-22 17:01

A palavra 'fonte' surgiu na década de 1680 para se referir a 'um conjunto completo de caracteres de uma determinada face e tamanho de tipo'. Foi usada pela primeira vez por fundições europeias, que fabricavam fontes de metal e madeira para impressão. TL; DR 'Fonte' vem do antigo fondre francês, que significa 'derreter'. Última modificação: 2025-01-22 17:01

A revogação é para certificados válidos por tempo que devem ser encerrados antes da data de expiração. É tecnicamente possível excluir certificados expirados, mas certifique-se de nunca verificar se eles foram emitidos no passado. Depois de excluídos, eles desaparecem. Última modificação: 2025-01-22 17:01

Você será avisado se o vídeo não estiver em um formato compatível. O tamanho máximo do arquivo é 512 MB para TweetVideo, mas você pode enviar um vídeo com mais de 2 minutos e 20 segundos e editá-lo antes de incluir o vídeo em um Tweet. Conclua sua mensagem e clique em Tweet para compartilhar seu Tweet e vídeo. Última modificação: 2025-01-22 17:01

Um holograma 3D é definido como uma projeção 3D que existe livremente no espaço e é visível para todos, sem a necessidade de óculos 3D. A holografia é a próxima etapa da fotografia e do filme convencional e sua tridimensionalidade cria possibilidades completamente novas de uso, como para apresentação de produtos. Última modificação: 2025-01-22 17:01

O que é mcrypt? A extensão mcrypt é uma substituição para o comando crypt do UNIX. Esses comandos servem como um meio de criptografar arquivos em sistemas UNIX e Linux. A extensão php-mcrypt serve como uma interface entre o PHP e mcrypt. Última modificação: 2025-01-22 17:01

Os melhores cartões SD SanDisk Extreme PRO SDXC UHS-I. O melhor SDcard completo no momento, seja para arquivos Raw ou vídeo 4K. Lexar Professional Classe 10 UHS-II 2000X. SanDisk Extreme PRO SD UHS-II. Transcend SDXC UHS-II U3. Lexar Professional 633x SDHC / SDXC UHS-I. SanDisk Extreme. Última modificação: 2025-01-22 17:01

Uma câmera de vídeo digital, filmadora de vídeo ou filmadora digital é um dispositivo que grava formatos de videoto incluindo Digital8, MiniDV, DVD, um disco rígido ou memória flash de estado sólido. Algumas filmadoras digitais podem até gravar em qualidade de alta definição. Última modificação: 2025-01-22 17:01

O objetivo do plano de segurança do sistema (SSP) é fornecer uma visão geral dos requisitos de segurança do sistema e descrever os controles em vigor ou planejados, responsabilidades e comportamento esperado de todos os indivíduos que acessam o sistema. É um componente central do DITSCAP. Última modificação: 2025-01-22 17:01

Um polyfill é um substituto do navegador, feito em JavaScript, que permite a funcionalidade que você espera que funcione em navegadores modernos para funcionar em navegadores mais antigos, por exemplo, para suportar canvas (um recurso HTML5) em navegadores mais antigos. Última modificação: 2025-01-22 17:01

Windows XP / Vista Infelizmente, não existe um caminho fácil para aqueles que resistiram a atualização para a versão mais recente do Windows. Os usuários do Windows XP e Vista devem fazer uma instalação limpa com uma cópia em DVD do Windows 8.1. Nenhum arquivo ou programa do Windows XP ou Vista será transferido para o Windows 8.1. Última modificação: 2025-01-22 17:01

Não se preocupe mais em fazer as malas; O alvo está nas suas costas. De capas de passaporte a estojos de comprimidos, você encontrará uma grande variedade de acessórios de viagem. Também temos conversores e adaptadores de energia para viagens, que são úteis se você estiver fazendo uma longa viagem. Última modificação: 2025-01-22 17:01

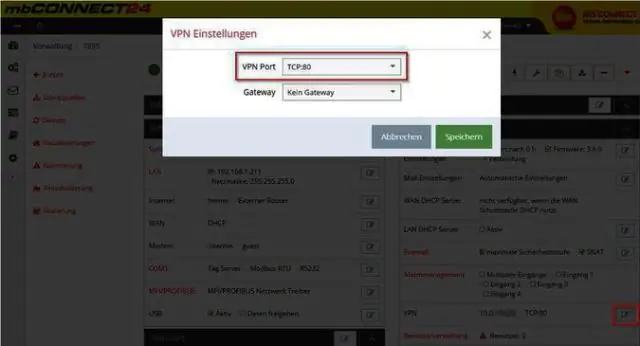

Simplificando, a porta padrão para usar o protocolo de área de trabalho remota é 3389. Essa porta deve ser aberta por meio do Firewall do Windows para torná-la acessível por RDP na rede local. Última modificação: 2025-01-22 17:01

Exemplos de raciocínio dedutivo Todos os golfinhos são mamíferos, todos os mamíferos têm rins; portanto, todos os golfinhos têm rins. Todos os números que terminam em 0 ou 5 são divisíveis por 5. Todos os pássaros têm penas e todos os tordos são pássaros. É perigoso dirigir em ruas geladas. Todos os gatos têm um olfato apurado. Última modificação: 2025-01-22 17:01

Lastlog é um programa disponível na maioria das distribuições Linux. Ele formata e imprime o conteúdo do último arquivo de log de login, / var / log / lastlog (que geralmente é um arquivo muito esparso), incluindo o nome de login, porta e última data e hora de login. Última modificação: 2025-01-22 17:01

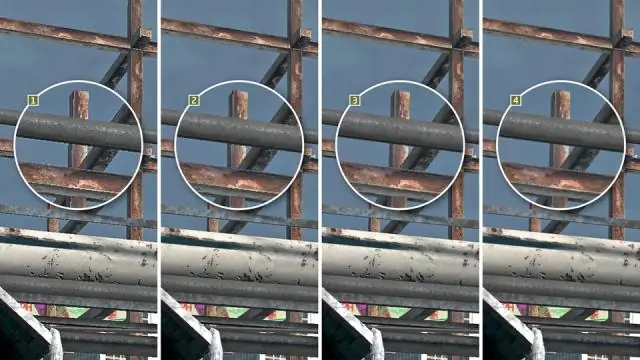

MSAA 8x é o mais intensivo em desempenho, mas tem as bordas mais limpas. TXAA é uma mistura de MSAA e FXAA, algumas pessoas juram dizer que é o mais limpo, enquanto outras o contestam porque usa o aspecto desfocado de FXAA. Última modificação: 2025-01-22 17:01

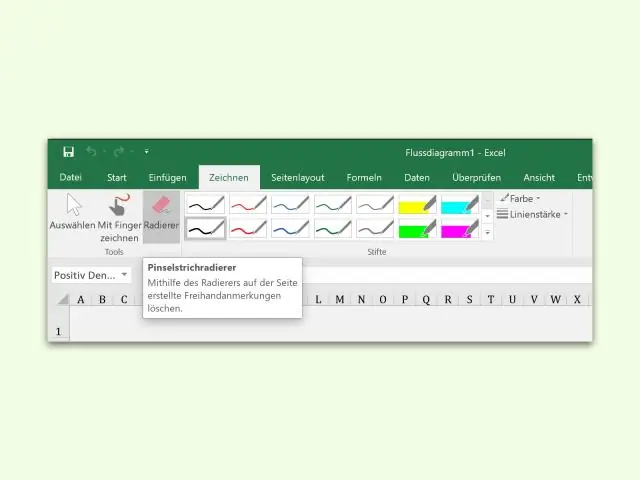

Onde está a ferramenta Borracha no MS Word? Selecione o texto ou gráfico com a formatação que você deseja apagar. Se ainda não estiver selecionado, clique na guia 'Página inicial' em sua faixa de opções. É uma letra 'A' com uma borracha na frente. Última modificação: 2025-01-22 17:01

Palavras de 10 letras que começam com automação automática. automotivo. Autônomo. automóvel. autoimune. autólogo. automatismo. autógeno. Última modificação: 2025-01-22 17:01

Uma rede de distribuição de conteúdo ou rede de distribuição de conteúdo (CDN) é uma rede distribuída geograficamente de servidores proxy e seus data centers. O objetivo é fornecer alta disponibilidade e alto desempenho, distribuindo os serviços espacialmente em relação aos usuários finais. Última modificação: 2025-01-22 17:01

Função LEFT () MySQL LEFT () retorna um número especificado de caracteres à esquerda da string. Tanto o número quanto a string são fornecidos como argumentos da função. Última modificação: 2025-01-22 17:01

Um CD-RW é um tipo de CD que permite gravar dados gravados anteriormente. Este tipo de disco é diferente do CD-R padrão porque, uma vez que você grava dados em um CD-R, você não pode gravar nada nesse disco novamente. Use sua capa de disco CD-RW e outra vez. Última modificação: 2025-01-22 17:01

Consulte disco Zip e disquete. (2) Um disquete anterior de 3,5 'desenvolvido pela IBM e disponível em determinados PCs IBM. Com uma capacidade de 2,88 MB, as unidades de disquete Extra High Density (ED) eram compatíveis com disquetes de 1,44 MB, que eram os disquetes normalmente usados. Última modificação: 2025-01-22 17:01

Para salvar dados como um objeto RData, use a função save. Para salvar dados como um objeto RDS, use a função saveRDS. Em cada caso, o primeiro argumento deve ser o nome do objeto R que você deseja salvar. Você deve então incluir um argumento de arquivo que tenha o nome do arquivo ou o caminho do arquivo no qual deseja salvar o conjunto de dados. Última modificação: 2025-01-22 17:01

Coisas como asas e antenas podem ajudá-lo a identificar um inseto como um cupim. Você também deve procurar sinais de infestação, como tubos de lama e fezes. Observe as asas e as antenas. Os cupins têm 4 asas. Observe que os cupins perdem suas asas após o enxame, então o cupim que você está olhando pode não ter. Última modificação: 2025-01-22 17:01