Isso rastreia apenas os passos, o sono e 60 minutos do tempo de atividade diário recomendado. O Garmin vivofit jr. Water Resistant Activity Tracker for Kids é resistente à água até 50 metros. Última modificação: 2025-01-22 17:01

VÍDEO Aqui, como funcionam as válvulas push-connect? Tudo Empurre -encaixa trabalhar usando três elementos primários: uma pinça com um anel de dentes de metal que segura firmemente o tubo, um ou mais O-rings que criam uma vedação estanque e um mecanismo de travamento que mantém tudo junto.. Última modificação: 2025-01-22 17:01

Mais núcleos: Muitos dos processadores Core i7 da Intel são chips quad-core com Hyper-Threadingen. Clocks mais altos: os chips Corei7 móveis dual-core da Intel normalmente têm velocidades de clock mais altas do que seus equivalentes Core i5, mesmo com o mesmo TDP. Mais cache: os chips Core i7 carregam 6 MB ou 4 MB de cache. Última modificação: 2025-01-22 17:01

A Equipe de Desenvolvimento deve compreender o suficiente de seu escopo para ser capaz de planejá-lo em uma Sprint e estabelecer algum tipo de compromisso em relação à sua implementação para que uma Meta de Sprint possa ser alcançada. Na prática, este padrão é frequentemente referido como uma "Definição de Pronto". Última modificação: 2025-01-22 17:01

Você pode copiar os dados de hdfs para o sistema de arquivos local seguindo duas maneiras: bin / hadoop fs -get / hdfs / source / path / localfs / destination / path. bin / hadoop fs -copyToLocal / hdfs / source / path / localfs / destination / path. Última modificação: 2025-01-22 17:01

Qual versão do Bluebeam® Revu® eu tenho? Revu pode criar um índice com links para páginas em um PDF. Se o PDF já inclui marcadores, o processo é tão simples quanto exportar os marcadores para um novo PDF e, em seguida, inserir esse arquivo no início do documento original. Última modificação: 2025-01-22 17:01

Visão geral. O Xcode 10 está disponível na Mac App Store e inclui SDKs para iOS 12, watchOS 5, macOS 10.14 e tvOS 12. Xcode 10 suporta depuração no dispositivo para iOS 8 e posterior, tvOS 9 e posterior e watchOS 2 e posterior. Última modificação: 2025-01-22 17:01

Os engenheiros de dados são como os heróis anônimos do mundo dos dados. Seu trabalho é incrivelmente complexo, envolvendo novas habilidades e novas tecnologias. É realmente difícil construir novos pipelines ETL. ' 'É mais difícil do que um trabalho regular de engenharia de software. Última modificação: 2025-01-22 17:01

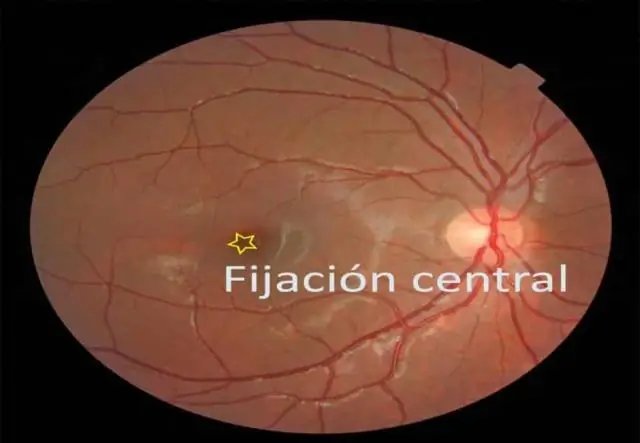

Saliência visual (ou saliência visual) é a qualidade perceptiva subjetiva distinta que faz alguns itens no mundo se destacarem de seus vizinhos e imediatamente chamarem nossa atenção. Última modificação: 2025-01-22 17:01

Service Desk local - geralmente localizado próximo ao cliente, no local ou em uma filial. Central de Serviços - independentemente do tamanho ou dispersão do cliente, a Central de Serviços fornece serviços de suporte a partir de um único local central. Pode abordar considerações de idioma, culturais ou de fuso horário. Última modificação: 2025-01-22 17:01

Polinômios de terceiro grau também são conhecidos como polinômios cúbicos. Cúbicos têm estas características: Uma a três raízes. Dois ou zero extremos. As raízes podem ser resolvidas por radicais. Última modificação: 2025-01-22 17:01

O SQL Server Data Tools (SSDT) é uma ferramenta de desenvolvimento moderna para criar bancos de dados relacionais do SQL Server, bancos de dados SQL do Azure, modelos de dados do Analysis Services (AS), pacotes do Integration Services (IS) e relatórios do Reporting Services (RS). Última modificação: 2025-01-22 17:01

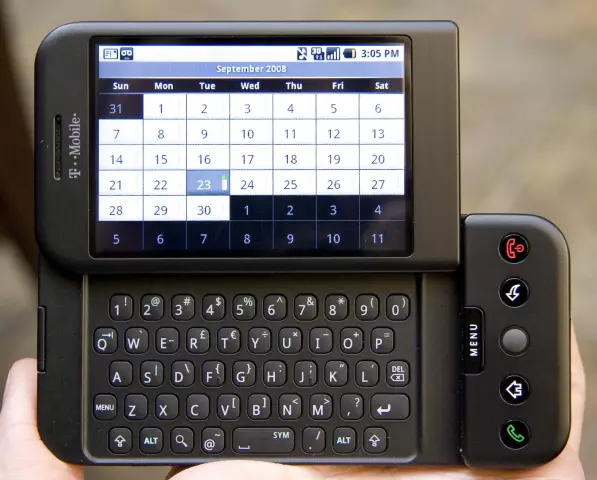

Atualize para um novo dispositivo. Visite uma loja da T-Mobile para verificar nossa ampla seleção de dispositivos. Você deve trocar o dispositivo elegível em boas condições na loja T-Mobile participante e fazer o upgrade para o dispositivo elegível no aluguel; aguarde 30 dias entre as atualizações. Última modificação: 2025-01-22 17:01

As três partes de um parágrafo: sentenças de tópico, sentenças de apoio e conclusões Um parágrafo tem três partes principais. A primeira parte é a frase do tópico. É chamada de frase de tópico porque diz o tópico ou ideia principal do parágrafo. A segunda parte principal do parágrafo são as frases de apoio. Última modificação: 2025-01-22 17:01

Navegue até o serviço de e-mail da AT&T em Yahoousing qualquer navegador da web. Clique no link 'Verificar e-mail' para navegar até a página de login da AT&T. Digite seu endereço de e-mail da BellSouth no campo 'E-mail' e a senha no campo 'Senha' e clique em 'Entrar' para fazer login em sua conta de e-mail da BellSouth. Última modificação: 2025-01-22 17:01

Você pode usar o Hangouts para: Iniciar uma conversa por chat ou videochamada. Faça chamadas telefônicas usando Wi-Fi ou dados. Envie mensagens de texto com seu número de telefone do Google Voice ou Google Fi. O que você precisa para usar o Hangouts A Conta do Google. Um computador ou telefone com câmera e microfone. Uma conexão de internet ou dados. Última modificação: 2025-01-22 17:01

Instale a versão mais antiga do java Passo 1: Vá para o URL de download do JDK >> Role para baixo e encontre o Java Archive >> Clique em Download. Etapa 2: os arquivos Java são separados pelas versões 1,5,6,7,8. Passo 3: Role para baixo e escolha a versão específica que deseja baixar; Selecionei Java SE Development Kit 8u60. Passo 4: Passo 5: Passo 6: Passo 7: Passo 8:. Última modificação: 2025-01-22 17:01

Compare isso com a identidade externa. A identidade externa refere-se a como outras pessoas interpretam quem você é e qual é a sua imagem pública como consequência do que você faz, diz e como você se parece. Sua identidade externa surge quando os outros falam sobre você, o julgam e o tratam. Última modificação: 2025-01-22 17:01

CompTIA Security + é membro de nosso grupo de certificações com status de acreditação ISO / ANSI reconhecido mundialmente. Eles expiram três anos a partir da data em que são ganhos e podem ser renovados por meio de nosso programa de educação continuada. Última modificação: 2025-01-22 17:01

Sim, a correspondência colocada em qualquer entrega interna ou externa antes do horário de coleta designado é carimbada no mesmo dia. Não é necessariamente postado na mesma instalação ou CEP de onde foi descartado, pois, para maior eficiência, é agregado e enviado ao Centro de Processamento e Distribuição mais próximo. Última modificação: 2025-01-22 17:01

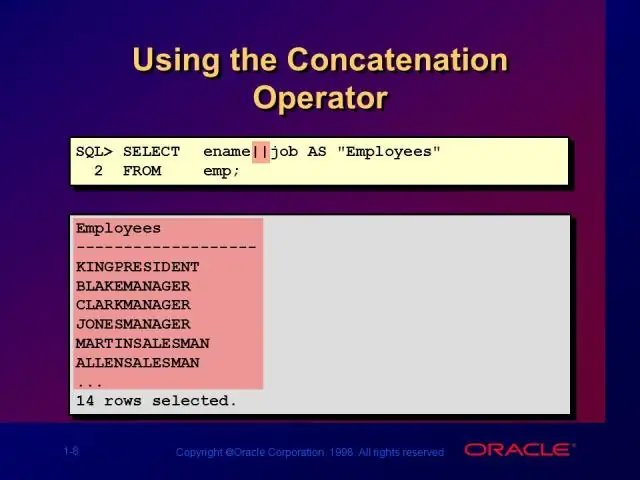

Um procedimento é uma unidade de subprograma que consiste em um grupo de instruções PL / SQL. Cada procedimento no Oracle tem seu próprio nome exclusivo pelo qual pode ser referido. Esta unidade de subprograma é armazenada como um objeto de banco de dados. Os valores podem ser passados para o procedimento ou buscados no procedimento por meio de parâmetros. Última modificação: 2025-01-22 17:01

Redimensionar uma imagem usando o Dreamweaver Clique na imagem que deseja redimensionar. Clique em um dos pontos ao redor da borda da imagem. Além disso, você pode selecionar a imagem e na barra de Propriedades na parte inferior da tela, você verá duas caixas com números em e px a seguir. Clique em Modificar no menu superior e clique em Imagem. Última modificação: 2025-01-22 17:01

Os melhores laptops de 2019: Dell XPS 13. O melhor laptop no geral. Huawei MateBook 13. O laptop de melhor valor. HP Spectre x360 (2019) O melhor laptop 2 em 1. MacBook Pro (16 polegadas, 2019) O melhor Applelaptop. Alienware Area-51m. O melhor laptop para jogos de 2019. Google Pixelbook Go. Laptop Microsoft Surface 3. Dell XPS 15 2 em 1. Última modificação: 2025-01-22 17:01

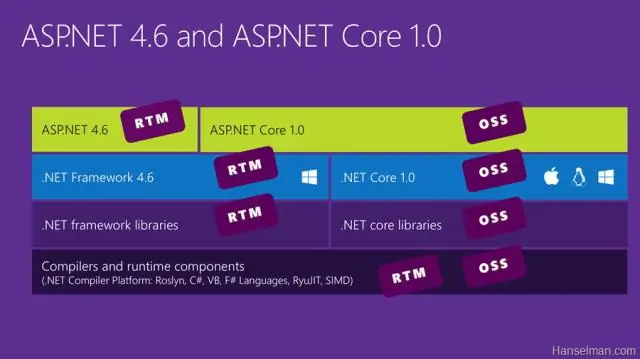

3 respostas. ASP.Net Core 2.0 é quase 2x mais rápido do que ASP.net 4.6 e também da estrutura ASP.Net 4.7. Desempenho do Net Core, ASP.Net Core vence, mas. O Net Framework também tem algumas vantagens por causa de alguns recursos pré-construídos que funcionam com o asp.net framework. Última modificação: 2025-01-22 17:01

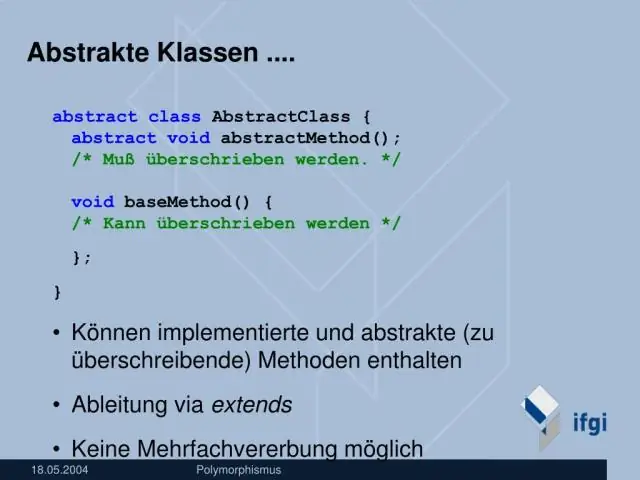

A vantagem de usar uma classe abstrata é que você pode agrupar várias classes relacionadas como irmãs. Agrupar classes é importante para manter um programa organizado e compreensível. Classes abstratas são modelos para futuras classes específicas. Última modificação: 2025-01-22 17:01

JIRA é uma ferramenta desenvolvida pela Australian Company Atlassian. É usado para rastreamento de bugs, rastreamento de problemas e gerenciamento de projetos. O nome 'JIRA' é na verdade herdado da palavra japonesa 'Gojira' que significa 'Godzilla'. O uso básico desta ferramenta é rastrear problemas e bugs relacionados ao seu software e aplicativos móveis. Última modificação: 2025-01-22 17:01

Tutum, Kitematic, dockersh, Weave e Centurion são as ferramentas mais populares na categoria 'ContainerTools'. Última modificação: 2025-01-22 17:01

Sass é uma extensão do CSS3, adicionando regras aninhadas, variáveis, mixins, herança de seletor e muito mais. Ele é traduzido para CSS padrão bem formatado usando a ferramenta de linha de comando ou um plug-in de estrutura da web. Então Sass é uma ótima maneira de escrever uma maneira mais concisa e funcional de escrever CSS. Última modificação: 2025-01-22 17:01

De- um prefixo que ocorre em empréstimos do latim (decidir); também usado para indicar privação, remoção e separação (desumidificar), negação (demérito; desorganizar), descida (degradar; deduzir), reversão (depreciar), intensidade (descompactar). Última modificação: 2025-01-22 17:01

Plasmodium, um esporozoário, causa malária. Um protozoário também é responsável pela destruição de casas. Trichonympha, um zooflagelado, vive no intestino dos cupins e permite que os cupins digerem a celulose. A celulose é o principal componente da madeira, e a ingestão de madeira pelos cupins destrói a madeira usada nas casas. Última modificação: 2025-01-22 17:01

Personalize as etapas do relatório TestNG customize-emailable-report-template. html: Este é o modelo html para personalizar relatórios. suite principal. xml: Adicionar ouvinte de teste neste xml do conjunto TestNG. CustomTestNGReporter. Clique com o botão direito em main-suite.xml, clique em”Executar como -> TestNG Suite”. Após a execução, você pode ver o relatório personalizado por email. Última modificação: 2025-01-22 17:01

Os transportadores de correio são os principais responsáveis pela coleta e entrega da correspondência processada pelo USPostal Service (USPS). São funcionários federais que precisam atender a padrões rígidos para serem contratados. Os transportadores do USPS entregam correspondências em residências e empresas em cidades, vilas e áreas rurais. Última modificação: 2025-01-22 17:01

Uma plataforma é um grupo de tecnologias que são utilizadas como base sobre as quais outras aplicações, processos ou tecnologias são desenvolvidas. Em computação pessoal, uma plataforma é o hardware básico (computador) e software (sistema operacional) em que os aplicativos de software podem ser executados. Última modificação: 2025-01-22 17:01

Um grupo de disponibilidade de escala de leitura é um grupo de bancos de dados que são copiados para outras instâncias do SQL Server para carga de trabalho somente leitura. Um grupo de disponibilidade oferece suporte a um conjunto de bancos de dados primários e de um a oito conjuntos de bancos de dados secundários correspondentes. Bancos de dados secundários não são backups. Última modificação: 2025-01-22 17:01

Oi Neerja, para executar vários casos de teste usando o conjunto de testes TestNG no selenium, execute estes passos um por um: Clique com o botão direito na pasta Projeto, vá para Novo e selecione 'Arquivo'. No assistente de Novo arquivo, adicione o nome do arquivo como 'testng. xml 'e clique no botão Concluir. Isso irá adicionar testng. Agora execute o arquivo xml clicando com o botão direito no testng. Última modificação: 2025-01-22 17:01

Samba. Samba é uma implementação de código aberto dos protocolos Server Message Block (SMB) e Common Internet File System (CIFS) que fornece serviços de arquivo e impressão entre clientes em vários sistemas operacionais. Última modificação: 2025-01-22 17:01

Usando um pool de threads no Android. O pool de threads é uma única fila de tarefas FIFO com um grupo de threads de trabalho. Os produtores (por exemplo, o encadeamento da IU) enviam tarefas para a fila de tarefas. Sempre que qualquer thread de trabalho no pool de threads se torna disponível, eles removem as tarefas da frente da fila e começam a executá-las. Última modificação: 2025-01-22 17:01

As funções chop e chomp do Perl podem frequentemente ser uma fonte de confusão. Não só eles parecem semelhantes, eles fazem coisas semelhantes. Infelizmente, há uma diferença crítica-? Chop remove o último caractere da string completamente, enquanto chomp remove apenas o último caractere se for uma nova linha. Última modificação: 2025-01-22 17:01

Endereços IPv4 privados Nome RFC1918 Intervalo de endereços IP Número de endereços Bloco de 24 bits 10.0.0.0 - 10.255.255.255 16777216 Bloco de 20 bits 172.16.0.0 - 172.31.255.255 1048576 Bloco de 16 bits 192.168.0.0 - 192.168.255.255 65536. Última modificação: 2025-06-01 05:06

Bokeh é um projeto com patrocínio fiscal da NumFOCUS, uma organização sem fins lucrativos dedicada a apoiar a comunidade de computação científica de código aberto. Se você gosta do Bokeh e deseja apoiar nossa missão, considere fazer uma doação para apoiar nossos esforços. Última modificação: 2025-01-22 17:01