Como posso saber se há uma queda de Internet ou DSL na minha área? Acesse att.com/outages. Digite seu CEP para informações gerais da área. Ou faça login em sua conta para obter resultados personalizados. Última modificação: 2025-01-22 17:01

Qual ferramenta pode proteger os componentes do computador dos efeitos da ESD? pulseira antiestática. supressor de surtos. UPS. SPS. Explicação: Uma pulseira antiestática equaliza a carga elétrica entre o técnico e o equipamento e protege o equipamento contra descarga eletrostática. Última modificação: 2025-01-22 17:01

Como LIMIT funciona como um atributo da instrução FETCH-INTO, para usá-lo, você pode adicionar a palavra-chave LIMIT seguida por um dígito numérico específico que irá especificar o número de linhas que a cláusula bulk-collect recuperará de uma vez no final de FETCH Instrução -INTO. Última modificação: 2025-01-22 17:01

Dez, 10, X, tenner, década (adj) o número cardinal que é a soma de nove e um; a base do sistema decimal. Sinônimos: década, cristal, dez pontos, dez, go, disco biscuit, ecstasy, ex, decênio, tenner, decenário, abraço de drogas, nota de dez dólares. Última modificação: 2025-01-22 17:01

Use o comando ip default-network para que o IGRP propague uma rota padrão. O EIGRP propaga uma rota para a rede 0.0. 0.0, mas a rota estática deve ser redistribuída no protocolo de roteamento. Em versões anteriores do RIP, a rota padrão criada usando a rota ip 0.0. Última modificação: 2025-01-22 17:01

Se o seu iPhone estiver mostrando 'estendido', isso significa que você está atualmente em roaming. Isso significa que você está em um local onde não está na cobertura da Sprint ou há um problema em sua área que faz com que as torres da Sprint perto de você não funcionem corretamente. Última modificação: 2025-01-22 17:01

ICMP (Internet Control Message Protocol) está localizado na camada de rede do modelo OSI (ou logo acima dela na camada de Internet, como alguns argumentam) e é uma parte integrante do pacote de protocolos da Internet (comumente referido como TCP / IP ) ICMP é atribuído o protocolo número 1 no conjunto de IP de acordo com IANA.org. Última modificação: 2025-01-22 17:01

Um LUN é uma seção lógica de armazenamento. Um LUN pode ser feito por um único disco ou vários discos. Ele também pode ser alocado de um pool / volume / agregado de discos, dependendo da terminologia do fornecedor de armazenamento. Um armazenamento de dados é uma descrição que o VMware usa para uma área de armazenamento onde as máquinas virtuais podem residir. Última modificação: 2025-01-22 17:01

Esses blocos de construção de entrega contínua são: Desenvolvimento e integração contínuos, Teste contínuo. e. Liberação contínua. Última modificação: 2025-01-22 17:01

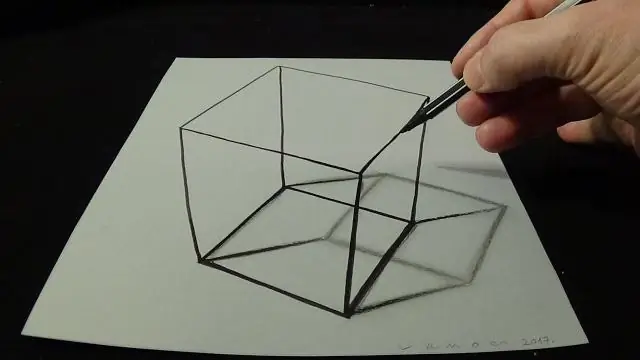

Crie um objeto 3D por extrusão Selecione o objeto. Escolha Efeito> 3D> Extrusão e chanfro. Clique em Mais opções para ver a lista completa de opções ou em Menos opções para ocultar as opções extras. Selecione Visualizar para visualizar o efeito na janela do documento. Especifique as opções: Posição. Clique OK. Última modificação: 2025-01-22 17:01

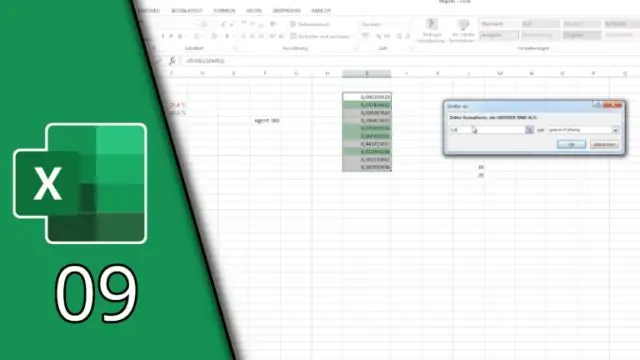

Na planilha do Excel, clique em Arquivo> Opções e selecione Barra de ferramentas de acesso rápido no painel esquerdo. Em Escolher comandos de, selecione Todos os comandos. Na lista de comandos, role para baixo até Limpar formatos, selecione-o e clique no botão Adicionar para movê-lo para a seção à direita. Clique OK. Última modificação: 2025-01-22 17:01

Pergunta original: Como instalo aplicativos na smart TV myLG que não estão disponíveis na loja de conteúdo LG? Resp: Não, você não pode. A única maneira de assistir a outros conteúdos é que você pode comprar um chromecast e visualizar o conteúdo do seu telefone para a TV. Ou você pode comprar um Firestick byAmazon e conectá-lo à TV e instalar aplicativos nele. Última modificação: 2025-01-22 17:01

Para se conectar ao Azure MySQL Server usando a ferramenta GUI do MySQL Workbench: Inicie o aplicativo MySQL Workbench em seu computador. Na caixa de diálogo Configurar Nova Conexão, insira as seguintes informações na guia Parâmetros: Clique em Testar Conexão para testar se todos os parâmetros estão configurados corretamente. Última modificação: 2025-01-22 17:01

Diferença entre criptografia simétrica e assimétrica A criptografia simétrica usa uma única chave que precisa ser compartilhada entre as pessoas que precisam receber a mensagem, enquanto a criptografia assimétrica usa um par de chave pública e uma chave privada para criptografar e descriptografar mensagens durante a comunicação. Última modificação: 2025-01-22 17:01

Uma maneira fácil de fazer isso, que funcionará independentemente da placa-mãe que você tiver, desligue o interruptor de sua fonte de alimentação (0) e remova a bateria do botão prateado na outra placa por 30 segundos, coloque-a de volta, ligue a fonte de alimentação e inicialize. deve restaurar seus padrões de fábrica. Última modificação: 2025-01-22 17:01

Empresa ChangHong. Última modificação: 2025-01-22 17:01

Na lógica clássica, o silogismo hipotético é uma forma de argumento válida que é um silogismo com uma declaração condicional para uma ou ambas as premissas. Um exemplo em inglês: Se eu não acordar, não posso ir trabalhar. Se eu não puder ir trabalhar, então não vou receber. Última modificação: 2025-01-22 17:01

Etapa 1: Meça o lado mais curto primeiro, você vai querer medir o lado mais curto da tela da janela. Meça a tela da janela com a aproximação de 1/16 de polegada. Etapa 2: Meça o lado mais longo Em seguida, meça o lado mais comprido da tela da janela. Novamente, você vai querer medi-lo com a aproximação de 1/16 polegada. Última modificação: 2025-01-22 17:01

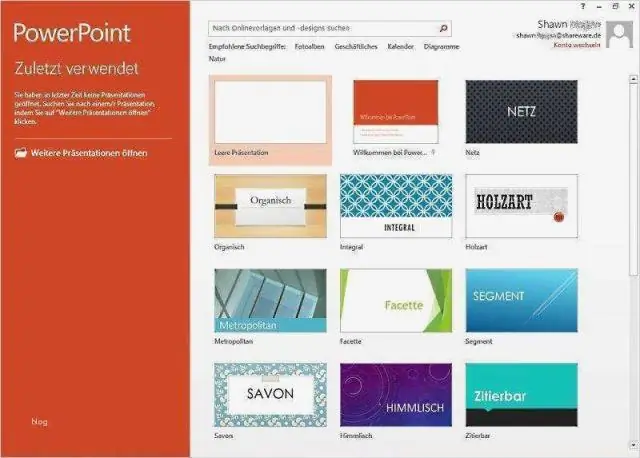

A Microsoft oferece uma grande variedade de modelos do Word gratuitamente e sem complicações. Se você está planejando uma festa de fim de ano, responsável pelo boletim informativo da escola ou deseja uma combinação de currículo e carta de apresentação, você pode encontrar modelos para o Word que atendem às suas necessidades. Última modificação: 2025-01-22 17:01

Um Android Virtual Device (AVD) é uma configuração de dispositivo executada no Android Emulator. Ele fornece um ambiente Android específico para dispositivos virtuais no qual podemos instalar e testar nosso aplicativo Android. AVD Manager é uma parte do SDK Manager para criar e gerenciar os dispositivos virtuais criados. Última modificação: 2025-01-22 17:01

Descrição. WannaCry é um criptomoeda de ransomware, que tem como alvo computadores que executam o sistema operacional Microsoft Windows, criptografando dados e exigindo pagamentos de resgate na criptomoeda Bitcoin. O worm também é conhecido como WannaCrypt, Wana Decrypt0r 2.0, WanaCrypt0r 2.0 e Wanna Decryptor. Última modificação: 2025-01-22 17:01

Desligue o aviso de segurança (não recomendado) Primeiro, abra as propriedades da Internet como o método 6. Vá para a guia Avançado. Agora, desmarque Verificar revogação do certificado do editor e Verificar revogação do certificado do servidor. Última modificação: 2025-01-22 17:01

Um ataque de árvore de Natal é um ataque muito conhecido, projetado para enviar um pacote TCP criado de maneira muito específica para um dispositivo na rede. Há algum espaço configurado no cabeçalho TCP, chamado de sinalizadores. E todos esses sinalizadores são ativados ou desativados, dependendo do que o pacote está fazendo. Última modificação: 2025-01-22 17:01

O tamanho máximo do Batch Apex no Salesforce é 2.000. Última modificação: 2025-01-22 17:01

Quais são as três características do painel DOM? Ele permite que você arraste e solte elementos para alterar sua ordem no layout. Ele permite que você edite elementos dinâmicos quando estiver na Visualização ao vivo. Ele permite que você copie, cole, exclua e duplique elementos. Última modificação: 2025-01-22 17:01

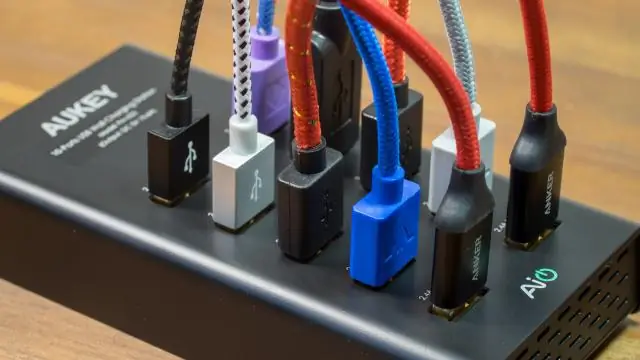

Você precisa de um cabo de monitor para conectar um monitor digital a um PC de mesa ou laptop. Existem quatro tipos comuns de cabos disponíveis para isso. Estes são VGA, DVI, HDMI eDisplayPort. A escolha depende dos conectores de saída disponíveis em seu computador e dos conectores de entrada em seu PCmonitor. Última modificação: 2025-01-22 17:01

Qual é a diretiva apropriada para usar uma lata de ar comprimido para limpar um PC? Use um fluxo de ar longo e constante da lata. Não borrife o ar comprimido com a lata virada para baixo. Não use ar comprimido para limpar um ventilador da CPU. Última modificação: 2025-01-22 17:01

Se você desenvolver febre e calafrios, é provável que seja um sinal de infecção bacteriana grave. Deixe um espinho ou lasca de madeira em seu corpo por alguns meses, e é provável que se desintegre e estimule ainda mais a resposta imunológica do corpo. E qualquer infecção não tratada pode se espalhar e causar septicemia ou envenenamento do sangue. Última modificação: 2025-01-22 17:01

Os impactos positivos da Internet incluem o seguinte: Ela fornece comunicação eficaz por e-mail e serviços de mensagens instantâneas para qualquer parte do mundo. Ele melhora as interações e transações comerciais, economizando tempo vital. Os serviços bancários e as compras online tornaram a vida menos complicada. Última modificação: 2025-01-22 17:01

Mitologia Clássica. qualquer um dos três monstros irmãos comumente representados como tendo cobras no lugar do cabelo, asas, garras de bronze e olhos que transformavam qualquer pessoa que olhasse para eles em pedra. Medusa, a única Górgona mortal, foi decapitada por Perseu. Última modificação: 2025-01-22 17:01

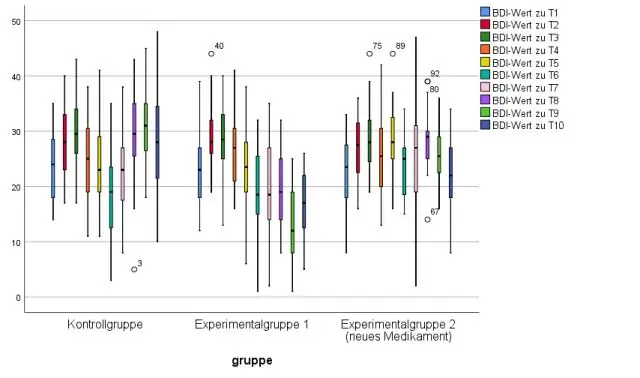

Um outlier multivariado é uma combinação de pontuações incomuns em pelo menos duas variáveis. Ambos os tipos de outliers podem influenciar o resultado das análises estatísticas. Os valores discrepantes existem por quatro motivos. A entrada incorreta de dados pode fazer com que os dados contenham casos extremos. Última modificação: 2025-01-22 17:01

Pool de armazenamento. Com o Synology NAS, você pode combinar várias unidades em uma única unidade de armazenamento chamada conjunto de armazenamento. Os volumes podem ser criados em pools de armazenamento. Os volumes podem ser expandidos se um pool de armazenamento tiver espaço alocável. Diferentes tipos de RAID oferecem vários níveis de proteção de dados. Última modificação: 2025-01-22 17:01

O código de erro é HTTP 404 (não encontrado) e a descrição é: O servidor de origem não encontrou uma representação atual para o recurso de destino ou não está disposto a divulgar que exista. Este erro significa que o servidor não conseguiu encontrar o recurso solicitado (JSP, HTML, imagens …) e retorna o código de status HTTP 404. Última modificação: 2025-01-22 17:01

Mantenha os dois botões pressionados até ver o logotipo da Apple aparecer na tela. O logotipo deve aparecer entre dez e vinte segundos após você começar a segurar os botões. Depois que o logotipo da Apple aparecer, seu iPhone ou iPad irá reiniciar normalmente. Última modificação: 2025-01-22 17:01

Sim, você pode armazenar objetos de diferentes tipos em um ArrayList, mas, como pst mencionado, é uma dor lidar com eles mais tarde. Se os valores estão relacionados de alguma forma, provavelmente é melhor escrever uma aula para mantê-los. Última modificação: 2025-01-22 17:01

As telecomunicações são os meios de transmissão eletrônica de informações à distância. As informações podem ser na forma de chamadas telefônicas de voz, dados, texto, imagens ou vídeo. Hoje, as telecomunicações são usadas para organizar sistemas de computador mais ou menos remotos em redes de telecomunicações. Última modificação: 2025-01-22 17:01

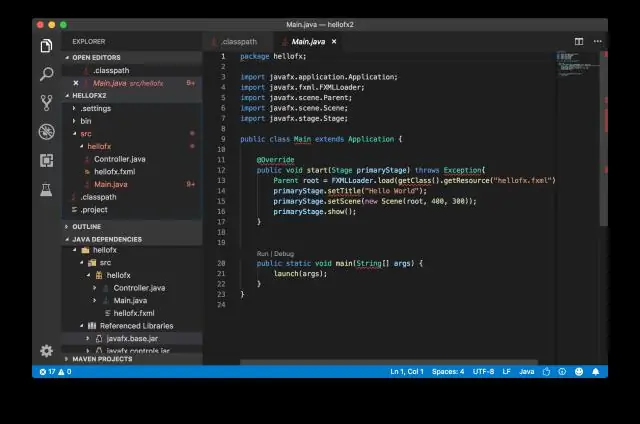

O JavaFX Software Development Kit (SDK) fornece as ferramentas e tecnologias de linha de comando para desenvolver conteúdo expressivo para aplicativos implantados em navegadores, desktops e dispositivos móveis. Tempo de execução do JavaFX Desktop. JavaFX Mobile Emulator e runtime (somente Windows). Última modificação: 2025-01-22 17:01

Um arquivo CRYPT é um arquivo criptografado criado pelo WhatsApp Messenger, um aplicativo popular de mensagens para smartphones. Ele contém um arquivo de mensagens com backup do WhatsAppapplication. O WhatsApp pode descriptografar seus arquivos CRYPT salvos se você estiver conectado com a mesma conta do Google que usou para criar o backup. Última modificação: 2025-01-22 17:01

Árvores de mogno podem ser encontradas nos seguintes locais: Bosque de árvores Tai Bwo Wannai - 4 árvores de mogno estão dentro do bosque. Selva Kharazi - 2 árvores podem ser encontradas no canto sudeste da selva. Ape Atoll - várias árvores de mogno podem ser encontradas ao sul do grande portão. Última modificação: 2025-01-22 17:01

Classes, componentes de software e microsserviços que têm apenas uma responsabilidade são muito mais fáceis de explicar, entender e implementar do que aqueles que fornecem uma solução para tudo. Isso reduz o número de bugs, melhora sua velocidade de desenvolvimento e torna sua vida como desenvolvedor de software muito mais fácil. Última modificação: 2025-01-22 17:01