Você pode usar o Instagram sem o aplicativo agora. Agora, o Instagram é a criança mais nova ouvindo seus pais (Facebook), seguindo o exemplo e permitindo que os usuários compartilhem fotos no site móvel da Instagram.com. Ao fazer isso, os usuários esqueceriam o aplicativo totalmente (se escolherem fazê-lo). Última modificação: 2025-01-22 17:01

Como proteger seu laptop de danos físicos Obtenha uma bolsa de qualidade para proteger seu laptop de danos físicos. Proteja o exterior do seu laptop com LaptopSkins. Evite beber ou comer enquanto trabalha no laptop. Proteja a tela do seu laptop de danos físicos. Não o deixe cair para protegê-lo de danos físicos. Mantenha seu laptop limpo. Não torça os cabos. Última modificação: 2025-01-22 17:01

Etapas para configurar a impressora sem fio HP Deskjet 2630 Vá para o painel de controle e clique em Hardware e sons. Selecione sua impressora HP Deskjet 2630 e escolhaWi-Fi Direct. Selecione as configurações da alternativa de Wi-Fi e ative a opção Wi-Fi Direct. Por meio do Wi-Fi Direct, você pode interagir com mais do que um dispositivo. Última modificação: 2025-01-22 17:01

De acordo com a página de manual, mtree é uma ferramenta usada para 'mapear uma hierarquia de diretório.' A página de manual entra em mais detalhes na seção DESCRIÇÃO: O utilitário mtree compara a hierarquia de arquivos enraizada no diretório atual com uma especificação lida na entrada padrão. Última modificação: 2025-01-22 17:01

Bloquear DNS do Google em roteadores Netgear. Etapa 1: comece adicionando o DNS da playmoTV ao seu roteador por meio do nosso guia de configuração do roteador, mas não saia da página de configuração do roteador. Etapa 2: Clique na guia Avançado e copie (ou lembre) o endereço IP do roteador. Em seguida, foque na barra lateral esquerda, clique em Advanced Setup and StaticRoutes. Última modificação: 2025-01-22 17:01

A frente do iPhone SE é coberta por vidro reforçado com ânion (é uma versão personalizada da proteção Gorilla Glass), complementada por um revestimento oleofóbico para manter as impressões digitais afastadas. A estrutura é toda de metal, quase toda a parte traseira. Última modificação: 2025-01-22 17:01

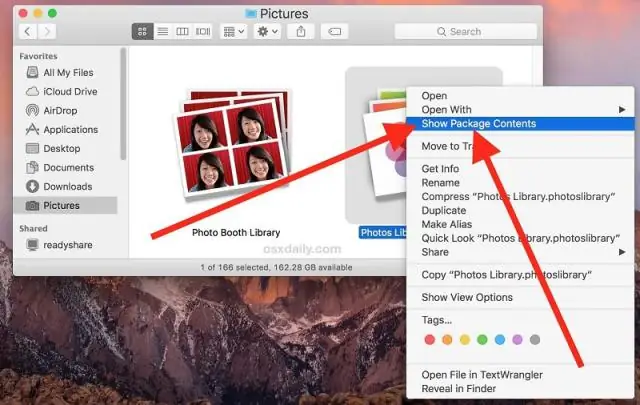

Por padrão, as fotos e vídeos que você importa para oPhotos são armazenados na biblioteca de fotos na pasta Imagens do seu Mac. Ao usar oPhotos pela primeira vez, você cria uma nova biblioteca ou seleciona a biblioteca que deseja usar. Esta biblioteca torna-se automaticamente sua Biblioteca do SystemPhoto. Consulte a visão geral da biblioteca de fotos do sistema. Última modificação: 2025-01-22 17:01

O Garmin Vivosport é uma banda de fitness com a credibilidade de um relógio de corrida maior. Tem GPS, tem sensor de frequência cardíaca, tem até altímetro e partilha uma aplicação com o Garmin Forerunner 935. O Vivosport é muito parecido com o Garmin VivosmartHR +. Última modificação: 2025-01-22 17:01

Quando você tem um editor aberto, pode clicar duas vezes na palavra 'Inserir' mostrada na linha de status na parte inferior da janela do Eclipse. Basta pressionar a tecla Insert para alternar entre o modo de inserção inteligente e o modo de substituição. E é um comportamento universal em todos os editores de texto, não restrito ao editor de eclipse. Última modificação: 2025-01-22 17:01

Como proteger sua caixa de correio do limpa-neve Dig Deep. Certifique-se de que o suporte da caixa de correio esteja instalado a pelo menos 30 centímetros no solo (quanto mais profundo, melhor), envolvendo-o em cimento para suporte extra. Reforce sua caixa. Vá para a grande revelação. Coloque um pouco de bling nele. Pratique manobras defensivas. Go Postal. Última modificação: 2025-01-22 17:01

Abaixo estão cinco etapas de melhores práticas que você pode executar ao implementar seu modelo preditivo na produção. Especifique os requisitos de desempenho. Algoritmo de previsão separado dos coeficientes do modelo. Desenvolva testes automatizados para seu modelo. Desenvolva infraestrutura de Back-Testing e Now-Testing. Desafie e depois Atualize o modelo de teste. Última modificação: 2025-01-22 17:01

Aqui está a lista de palavras com o Prefixo BI. Biangular. Semestral. Biaxial. Bicameral. Bicapsular. Bicarbonato. Bicentenário. Bicéfalo. Última modificação: 2025-01-22 17:01

O treinamento de conscientização sobre segurança é um processo formal para educar os funcionários sobre a segurança do computador. Um bom programa de conscientização de segurança deve educar os funcionários sobre as políticas e procedimentos corporativos para trabalhar com tecnologia da informação (TI). Última modificação: 2025-01-22 17:01

Uma pessoa que pode falar quatro ou mais línguas é multilíngue. Apenas três por cento das pessoas em todo o mundo falam mais de quatro idiomas. Menos de um por cento das pessoas em todo o mundo são proficientes em idiomas humanos. Se alguém é fluente em mais de quatro línguas, a pessoa é chamada de poliglota. Última modificação: 2025-01-22 17:01

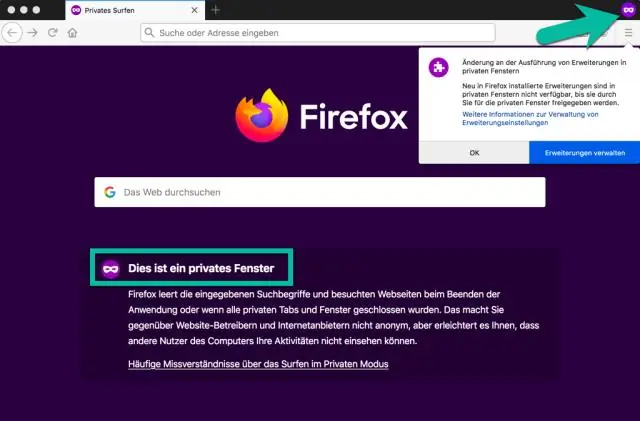

O histórico de navegação privada do Safari não é esquecido. Abra o Finder. Clique no menu “Go”. Segure a tecla de opção e clique em “Biblioteca” quando ela aparecer. Abra a pasta Safari. Dentro da pasta, encontre o “WebpageIcons. arquivo db”e arraste-o para o navegador SQLite. Clique na guia “Browse Data” na janela SQLite. Selecione “PageURL” no menu Tabela. Última modificação: 2025-01-22 17:01

O cmdlet Import-PSSession importa comandos, como cmdlets, funções e aliases, de aPSSession em um computador local ou remoto para a sessão atual. Por padrão, Import-PSSession importa todos os comandos, exceto os comandos que têm os mesmos nomes dos comandos na sessão atual. Última modificação: 2025-01-22 17:01

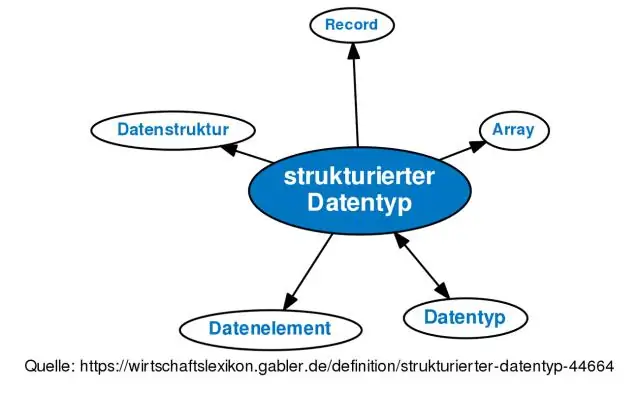

Uma estrutura de dados é uma maneira de descrever uma determinada maneira de organizar partes de dados para que as operações e os alogritmos possam ser aplicados com mais facilidade. Um tipo de dados descreve tipos de dados que compartilham uma propriedade comum. Por exemplo, o tipo de dados inteiro descreve cada inteiro que o computador pode manipular. Última modificação: 2025-01-22 17:01

1 resposta. Contanto que você esteja no modo criativo, você pode clicar com o botão do meio para copiar o bloco que você está olhando no momento. Você tem que estar perto o suficiente do bloco para poder interagir com ele, e ele cria uma cópia do tipo de bloco em vez de uma cópia verdadeira (copiar um arquivo não copia o conteúdo do baú). Última modificação: 2025-01-22 17:01

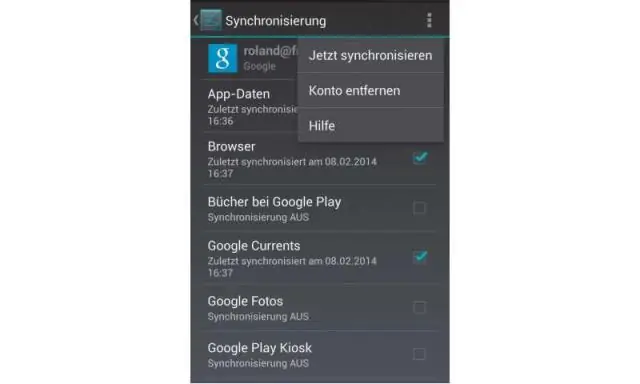

Remover jogos no perfil do Google Play Games No seu dispositivo móvel, abra Configurações. Toque em Google. Toque em Aplicativos conectados. Selecione o jogo do qual deseja limpar seus dados salvos. Toque em Desconectar. Você pode querer selecionar a opção de excluir suas atividades de dados do jogo no Google. Toque em Desconectar. Última modificação: 2025-01-22 17:01

O problema é que o True Tone requer o uso constante dos sensores do seu iPhone, o que não é fornecido de graça. Se você acha que vale a pena perder a vida da bateria adicional, desative-o clicando no controle deslizante de brilho no Centro de controle e, em seguida, tocando em 'True Tone' no canto inferior direito. Última modificação: 2025-01-22 17:01

Chili's… Secret Menus é a fonte nº 1 para menus escondidos de restaurantes oficiais, incluindo Starbucks, In-in-Out e muito mais. Encontre o seu novo item de menu de restaurante favorito! Chili's Grill and Bar O Chili's Grill and Bar tem sido o local de eleição para clientes que procuram comida Tex-Mex de qualidade há mais de 40 anos. Última modificação: 2025-01-22 17:01

A maneira mais rápida de colocar seu arquivo Excel em SQL é usando o assistente de importação: Abra o SSMS (Sql Server Management Studio) e conecte-se ao banco de dados para o qual deseja importar seu arquivo. Importar dados: no SSMS, no Object Explorer, em 'Bancos de dados', clique com o botão direito do mouse no banco de dados de destino, selecione Tarefas, Importar dados. Última modificação: 2025-01-22 17:01

Duplicados: ArrayList permite valores duplicados, enquanto HashSet não permite valores duplicados. Ordenação: ArrayList mantém a ordem do objeto em que são inseridos, enquanto HashSet é uma coleção não ordenada e não mantém nenhuma ordem. Última modificação: 2025-01-22 17:01

Samsung Kies é um programa de software desenvolvido pela SamsungElectronics. A versão mais comum é 2,5. 3.13043_14, com mais de 98% de todas as instalações atualmente usando esta versão. Durante a configuração, o programa cria um ponto de registro de inicialização no Windows para iniciar automaticamente quando qualquer usuário inicializa o PC. Última modificação: 2025-01-22 17:01

Desenrole a grama sintética e estique-a no topo da base preparada. Não arraste grama falsa pela base preparada. Se a grama sintética apresentar rugas, coloque-a plana sobre uma superfície plana ao sol. Certifique-se de que a direção de cada rolo de grama artificial está voltada para a mesma direção. Última modificação: 2025-01-22 17:01

O comando ctags no sistema Linux é usado para os editores clássicos. Ele permite acesso rápido aos arquivos (por exemplo, ver rapidamente a definição de uma função). Um usuário pode executar tags ou ctags dentro de um diretório para criar um índice simples dos arquivos de origem enquanto trabalha em. Última modificação: 2025-01-22 17:01

Solicitando Bitcoin Cash Clique em Solicitar e selecione Bitcoin Cash no menu suspenso Moeda. No menu suspenso Solicitar para, escolha a carteira que você deseja receber o Bitcoin Cash. Clique em Copiar para copiar o endereço recém-gerado para o seu painel e compartilhá-lo com o remetente. Última modificação: 2025-01-22 17:01

1. Use o Paint Abra o aplicativo Paint. Selecione Arquivo e abra a imagem que deseja pixelar. Clique em Selecionar na barra de ferramentas e, a seguir, clique em Seleção retangular. Faça um retângulo na imagem. Clique em um canto e diminua o retângulo. Faça o retângulo muito grande. Última modificação: 2025-01-22 17:01

Adaptadores de vídeo USB são dispositivos que usam uma porta USB e vão para uma ou mais conexões de vídeo, como VGA, DVI, HDMI ou DisplayPort. Isso é útil se você gostaria de adicionar um monitor adicional à configuração do seu computador, mas está sem conexões de vídeo no seu computador. Última modificação: 2025-01-22 17:01

Re: Como reinicializar o hardware de um SoundStation IP 7000, por favor? Vá ao menu, status, rede, ethernet e anote o endereço MAC. Agora reinicie o telefone, cancele a inicialização, durante a contagem regressiva segure 1357. Última modificação: 2025-01-22 17:01

Método 1 No Windows, abra Iniciar .. Abra o Explorador de arquivos .. Clique em Este PC. É um item em forma de computador no lado esquerdo da janela do Explorador de Arquivos. Clique na guia Computador. Clique em Mapear unidade de rede? Clique em Desconectar unidade de rede. Selecione uma unidade de rede. Clique OK. Última modificação: 2025-01-22 17:01

Ao fotografar aviões adereços, você deseja usar uma velocidade de obturador lenta para desfocar a hélice, mostrando o movimento. A sugestão inicial de Moose é definir a câmera em Prioridade do obturador, usando uma velocidade do obturador entre 1/25 de segundo e 1/125 de segundo. Última modificação: 2025-01-22 17:01

Para visualizar e atualizar as configurações de áudio da TV TCL Roku, siga as instruções passo a passo abaixo: Pressione no controle remoto para visualizar a tela inicial. Role para baixo e selecione Configurações. Pressione o botão de seta para a direita, role e selecione Áudio. Pressione o botão de seta para a direita, role e selecione o modo Áudio. Última modificação: 2025-01-22 17:01

Você pode limpar rapidamente o seu Mac com essas etapas fáceis. Limpe o cache. Desinstale apps que você não usa. Remova anexos de e-mail antigos. Esvazie a lixeira. Exclua arquivos grandes e antigos. Remova backups antigos do iOS. Limpe os arquivos de idioma. Exclua DMGs e IPSW antigos. Última modificação: 2025-01-22 17:01

Abra uma nova guia que não esteja reproduzindo o som no navegador Safari. Agora clique no botão do alto-falante para silenciar todas as guias. Se quiser ativar o som, clique no ícone do alto-falante (abrir uma nova guia) para ouvir o som de todas as guias. Última modificação: 2025-01-22 17:01

Se quiser evitar toques acidentais nas teclas, você pode bloquear as teclas e a tela do telefone. Selecione uma das seguintes opções: Ativar ou desativar o bloqueio do teclado, vá para 1a. Para ativar o bloqueio de teclas: Toque brevemente em Ativar / Desativar. Para desligar o bloqueio de teclas: Arraste a seta para a direita. Toque em Configurações. Toque em Geral. Toque em Bloqueio automático. Para ativar o bloqueio automático das teclas:. Última modificação: 2025-01-22 17:01

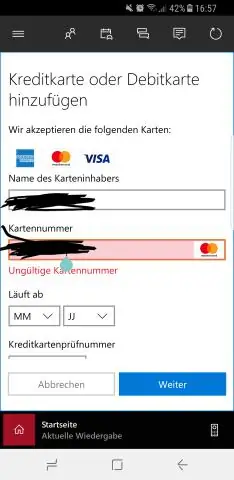

Todos os números inválidos seriam números que não têm o formato e número de dígitos adequados, como o número 1036 que estávamos discutindo. Além disso, quaisquer números provenientes de códigos de área inválidos, como 000. Rejeitar números inválidos pode ser uma opção que você pode ativar ou desativar, como rejeição de chamada anônima. Última modificação: 2025-01-22 17:01

Para extrair o conteúdo do EAR: Navegue até o diretório que contém o EAR, inteligência de rede. orelha. Na linha de comandos, digite o seguinte para visualizar o conteúdo do EAR: jar tf ear-file. Na linha de comando, digite o seguinte para extrair o conteúdo do EAR: jar xf ear-file. Última modificação: 2025-01-22 17:01

Definitivamente, você deve usar um filtro de linha em seu computador. Ele é preenchido com componentes sensíveis à voltagem que uma oscilação de energia pode danificar facilmente. É uma boa ideia usar protetores contra sobretensão para outros equipamentos eletrônicos de ponta, como componentes centrais de entretenimento. Última modificação: 2025-01-22 17:01

A definição de um branch obsoleto, de acordo com a documentação do GitHub, é um branch que não teve nenhum commit nos últimos 3 meses. Isso geralmente indica um branch antigo / não mantido / não atual. Portanto, um 'branch git obsoleto' é geralmente um branch do repositório que não é tocado há muito tempo. Última modificação: 2025-06-01 05:06