- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

A caça a ameaças oferece muitos benefícios, incluindo:

- Redução de violações e tentativas de violação;

- Uma superfície de ataque menor com menos vetores de ataque;

- Aumento na velocidade e precisão de uma resposta; e.

- Melhorias mensuráveis na segurança do seu ambiente.

Portanto, o que os caçadores de ameaças fazem?

Cyber caçadores de ameaças são profissionais de segurança da informação que proativa e iterativamente detectam, isolam e neutralizam ameaças que fogem das soluções de segurança automatizadas. Cibernético caçadores de ameaças constituem uma parte integrante do sistema cibernético de rápido crescimento ameaça indústria de inteligência.

Ao lado de acima, é uma forma proativa de ataques de caça? Proativo Ameaça Caçando é o processo de proativamente pesquisar em redes ou conjuntos de dados para detectar e responder a ameaças cibernéticas avançadas que escapam dos controles de segurança tradicionais baseados em regras ou assinaturas.

Saiba também, como você inicia a caça à ameaça?

Como conduzir uma caça às ameaças

- Interno x terceirizado.

- Comece com um planejamento adequado.

- Selecione um tópico para examinar.

- Desenvolva e teste uma hipótese.

- Coletar informação.

- Organize os dados.

- Automatize tarefas de rotina.

- Tire suas dúvidas e planeje um curso de ação.

Quais das opções a seguir são aspectos da modelagem de ameaças?

Aqui estão 5 etapas para proteger seu sistema por meio da modelagem de ameaças

- Etapa 1: Identifique os objetivos de segurança.

- Etapa 2: Identificar ativos e dependências externas.

- Etapa 3: identifique as zonas de confiança.

- Etapa 4: identificar ameaças e vulnerabilidades potenciais.

- Etapa 5: Documente o modelo de ameaça.

Recomendado:

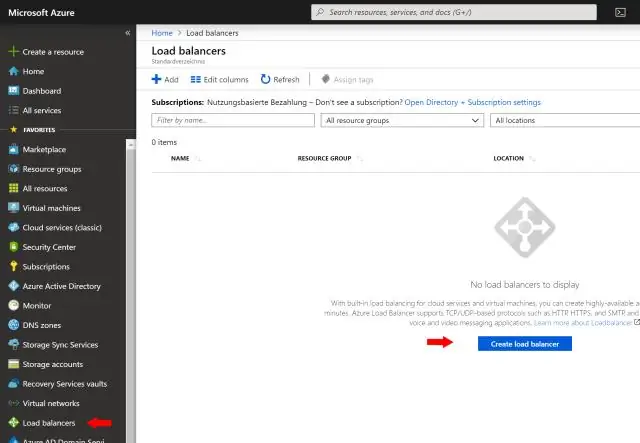

Quais das opções a seguir são tipos de balanceador de carga?

Tipos de balanceador de carga. O Elastic Load Balancing oferece suporte aos seguintes tipos de balanceadores de carga: Balanceadores de Carga de Aplicativos, Balanceadores de Carga de Rede e Balanceadores de Carga Clássicos. Os serviços Amazon ECS podem usar qualquer tipo de balanceador de carga. Balanceadores de carga de aplicativo são usados para rotear o tráfego HTTP / HTTPS (ou camada 7)

Quais das seguintes opções são benefícios das VPNs?

Mas, além da função de criar um “escopo privado de comunicações de computador”, a tecnologia VPN tem muitas outras vantagens: Segurança aprimorada. Controle remoto. Compartilhar arquivos. Anonimato online. Desbloquear sites e ignorar filtros. Altere o endereço IP. Melhor performance. Reduzir custos

Quais são as três maneiras pelas quais as pessoas podem iniciar a modelagem de ameaças?

Você começará com métodos muito simples, como perguntar "qual é o seu modelo de ameaça?" e brainstorming sobre ameaças. Eles podem funcionar para um especialista em segurança e podem funcionar para você. A partir daí, você aprenderá sobre três estratégias para modelagem de ameaças: foco em ativos, foco em invasores e foco em software

Quais das opções a seguir são serviços de computação com AWS?

Serviços de computação Amazon EC2. Escalonamento automático do Amazon EC2. Amazon Elastic Container Registry. Serviço Amazon Elastic Container. Serviço Amazon Elastic Kubernetes. Amazon Lightsail. AWS Batch. AWS Elastic Beanstalk

Quais das opções a seguir são os três principais tipos de sistemas de gestão do conhecimento?

Existem três tipos principais de sistemas de gestão do conhecimento: sistemas de gestão do conhecimento em toda a empresa, sistemas de trabalho do conhecimento e técnicas inteligentes