- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

Quais são as três tecnologias que devem ser incluídas em um SOC informações de segurança e sistema de gerenciamento de eventos? (Escolher três .) Servidor proxy, autenticação de usuário e sistemas de prevenção de intrusão (IPS) são dispositivos e mecanismos de segurança implantados na infraestrutura de rede e gerenciados pelo centro de operações de rede (NOC).

Com relação a isso, quais três tecnologias devem ser incluídas em um sistema de gerenciamento de eventos e informações de segurança do SOC?

(Escolher três .) Servidor proxy, autenticação de usuário e prevenção de intrusões sistemas (IPS) são segurança dispositivos e mecanismos implantados na infraestrutura de rede e gerenciados pelo centro de operações de rede (NOC).

Em segundo lugar, quais são as três categorias principais de elementos em um centro de operações de segurança, escolha três? o três categorias principais de elementos de um centro de operações de segurança são pessoas, processos e tecnologias. Um mecanismo de banco de dados, um dado Centro e uma conexão com a Internet são componentes das tecnologias categoria.

Conseqüentemente, como um sistema de gerenciamento de eventos e informações de segurança Siem em um SOC ajuda o pessoal a lutar contra as ameaças à segurança?

UMA informações de segurança e sistema de gerenciamento de eventos ( SIEM ) combina dados a partir de múltiplas fontes para ajudar o pessoal do SOC coletar e filtrar dados, detectar e classificar ameaças , analise e investigue ameaças e gerenciar recursos para implementar medidas preventivas.

O que é um serviço SOC?

SOC -como um- serviço , também às vezes referido como SOC como um serviço , é um software baseado em assinatura ou serviço que gerencia e monitora seus logs, dispositivos, nuvens, rede e ativos para equipes de TI internas. o serviço fornece às empresas o conhecimento e as habilidades necessárias para combater as ameaças à segurança cibernética.

Recomendado:

Quais caracteres devem ser escapados em XML?

Caracteres de escape XML O formato de caractere de escape especial é substituído por "E" comercial && Menor que <aspas "'

Quais endereços devem ser atualizados durante a mudança?

The United States Postal Service: Quando você se muda, a primeira coisa que você vai querer fazer é garantir que sua correspondência seja transportada com você! Mude seu endereço no site oficial de mudança de endereço do USPS®. Custa $ 1,05 para alterar seu endereço com USPS®. Você também pode alterar seu endereço pessoalmente em qualquer agência dos correios

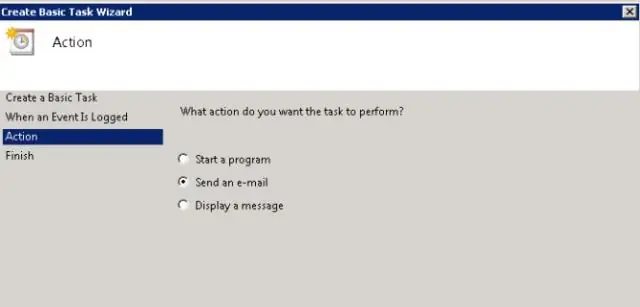

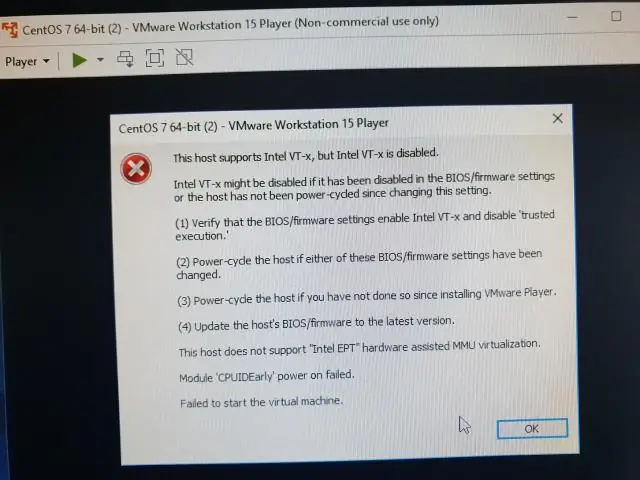

Quais opções devem ser habilitadas para executar o Hyper V?

Pergunta 2 Quais opções de hardware devem ser habilitadas para executar o Hyper-V? A opção de virtualização de hardware de hardware (Intel VT / AMD-V) e Prevenção de execução de dados (Intel DX / AMD NX) deve ser habilitada para executar o Hyper-V

Quais dados devem ser copiados e com que freqüência?

A única maneira de proteger uma empresa contra perda de dados valiosa é por backups regulares. O backup de arquivos importantes deve ser feito pelo menos uma vez por semana, de preferência uma vez a cada 24 horas. Isso pode ser realizado manualmente ou automaticamente

Quais variáveis ambientais devem ser consideradas ao planejar a segurança física?

Os fatores a serem considerados ao decidir sobre diferentes controles ambientais são: • Temperatura e umidade • Pó e detritos transportados pelo ar • Vibrações • Alimentos e bebidas perto de equipamentos sensíveis • Campos magnéticos fortes • Campos eletromagnéticos e interferência de radiofrequência ou RFI • Condicionamento da fonte de alimentação • Estático