- Autor Lynn Donovan donovan@answers-technology.com.

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

O NCSC define um incidente cibernético como um violação de um sistema segurança política a fim de afetar sua integridade ou disponibilidade e / ou o acesso não autorizado ou tentativa de acesso a um sistema ou sistemas; de acordo com o Computer Misuse Act (1990).

A respeito disso, qual é um exemplo de incidente cibernético?

Provavelmente cíber segurança ameaças às quais sua empresa pode estar exposta incluem: cibernético fraude - incluindo phishing, spear phishing, vishing e caça às baleias. ataques de malware - incluindo vírus, worms, trojans, spyware, rootkits, etc. ataques de ransomware.

o que é um plano de resposta a incidentes de segurança cibernética? Resposta ao incidente (RI) é uma metodologia estruturada para manipulação de segurança incidentes, violações e cibernético ameaças. Um bem definido plano de resposta a incidentes permite que você efetivamente identifique, minimize os danos e reduza o custo de um ataque cibernético , enquanto encontra e corrige a causa para prevenir ataques futuros.

Além disso, qual é a diferença entre um evento de segurança cibernética e um incidente de segurança cibernética?

Segurança Evento vs Segurança Incidente . Uma segurança evento é qualquer coisa que aconteça que possa ter implicações na segurança da informação. Uma segurança incidente é um segurança evento que resultados no danos como perda de dados. Incidentes também pode incluir eventos que não envolvem danos, mas são riscos viáveis.

Quais são os 4 tipos de ataques cibernéticos?

Hoje vou descrever os 10 tipos de ataque cibernético mais comuns:

- Ataques de negação de serviço (DoS) e negação de serviço distribuída (DDoS).

- Ataque man-in-the-middle (MitM).

- Ataques de phishing e spear phishing.

- Ataque de passagem.

- Ataque de senha.

- Ataque de injeção de SQL.

- Ataque de script entre sites (XSS).

- Ataque de espionagem.

Recomendado:

O que é segurança cibernética RMF?

A Estrutura de Gerenciamento de Risco (RMF) é a “estrutura de segurança da informação comum” para o governo federal e seus contratados. Os objetivos declarados do RMF são: Melhorar a segurança da informação. Fortalecer os processos de gestão de riscos. Para estimular a reciprocidade entre as agências federais

O que é engano na segurança cibernética?

A tecnologia de engano é uma categoria emergente de defesa de segurança cibernética. A tecnologia de engano permite uma postura de segurança mais proativa ao tentar enganar os invasores, detectá-los e, em seguida, derrotá-los, permitindo que a empresa volte às operações normais

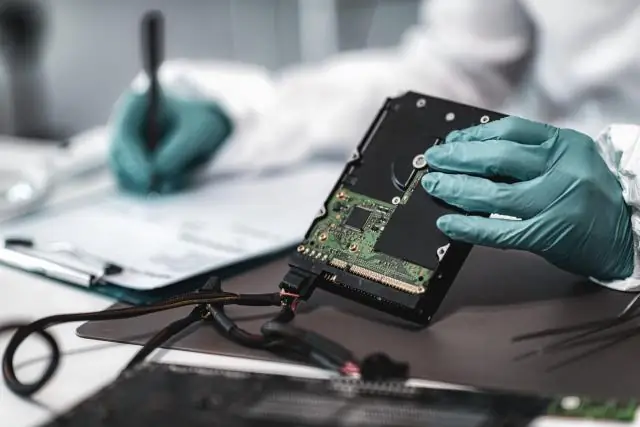

O que é segurança cibernética e análise forense digital?

Embora ambos se concentrem na proteção de ativos digitais, eles vêm de dois ângulos diferentes. A perícia digital lida com as consequências do incidente em uma função investigativa, enquanto a segurança cibernética está mais focada na prevenção e detecção de ataques e no design de sistemas seguros

O que é considerado um incidente de segurança?

Um incidente de segurança é um evento que pode indicar que os sistemas ou dados de uma organização foram comprometidos ou que as medidas implementadas para protegê-los falharam. Em TI, um evento é qualquer coisa que tenha significado para o hardware ou software do sistema e um incidente é um evento que interrompe as operações normais

Qual é a melhor definição de um incidente de segurança?

Um incidente de segurança é um evento que pode indicar que os sistemas ou dados de uma organização foram comprometidos ou que as medidas implementadas para protegê-los falharam. Em TI, um evento é qualquer coisa que tenha significado para o hardware ou software do sistema e um incidente é um evento que interrompe as operações normais