- Autor Lynn Donovan [email protected].

- Public 2023-12-15 23:52.

- Última modificação 2025-01-22 17:37.

Quantas frequências portadoras são usadas no BFSK ? Solução: 27. Na transmissão _, a fase do operadora o sinal é modulado para seguir o nível de tensão variável (amplitude) do sinal de modulação.

Também perguntado se FSK e BFSK são iguais?

Chaveamento de mudança de freqüência ( FSK ) é um esquema de modulação de frequência no qual a informação digital é transmitida por meio de mudanças discretas de frequência de um sinal de portadora. BFSK usa um par de frequências discretas para transmitir informações binárias (0s e 1s).

como a largura de banda FSK é calculada? Um sinal de banda base polar de pulso retangular é usado para modular uma portadora de RF em FSK . Se o sinal de banda base tem uma taxa de dados de 200 kbit / seg e as duas frequências de RF estão 150 kHz uma da outra, determinar a largura de banda . 2f + 2B = 150 kHz + 200 kHz = 350 kHz.

Posteriormente, também se pode perguntar, qual é o requisito de largura de banda de perguntar?

Um PERGUNTAR sinal requer um largura de banda igual à sua taxa de transmissão. Portanto, o largura de banda é 2000 Hz.

Para que é usado o FSK?

Binário FSK (geralmente referido simplesmente como FSK ) é um esquema de modulação tipicamente costumava ser enviar informações digitais entre equipamentos digitais, como teleimpressoras e computadores. Os dados são transmitidos mudando a frequência de uma portadora contínua de maneira binária para uma ou outra das duas frequências discretas.

Recomendado:

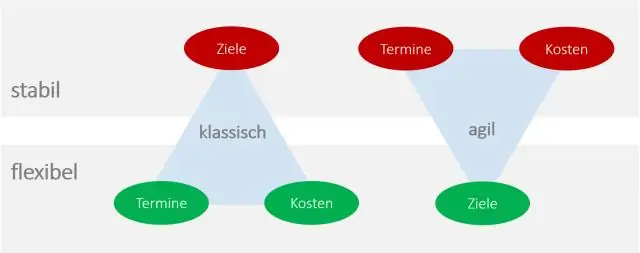

Quais são algumas metodologias que podem ser usadas para gerenciamento ágil de projetos?

Alguns métodos ágeis incluem: Scrum. Kanban. Modelo de Desenvolvimento de Sistema Dinâmico Lean (LN), (DSDM) Extreme Programming (XP) Crystal. Desenvolvimento de software adaptável (ASD) Agile Unified Process (AUP)

Para que são usadas as tomadas elétricas laranja?

De acordo com um artigo informativo de Scott Spyrka @ spyrkaelectric.com, as tomadas laranja são receptáculos de aterramento isolados que podem fornecer eletricidade diretamente de um ponto de aterramento, o que significa que eles mantêm a energia mesmo se o disjuntor for desarmado ou a energia for interrompida em outro lugar

Quais são as ferramentas usadas no hacking?

15 Ferramentas de hacking ético que você não pode perder John, o estripador. John the Ripper é um dos crackers de senhas mais populares de todos os tempos. Metasploit. Nmap. Wireshark. OpenVAS. IronWASP. Nikto. SQLMap

Quantas instruções SQL são usadas?

Em Linguagem de Manipulação de Dados (DML), temos quatro instruções SQL diferentes: Selecionar, Inserir, Atualizar e Excluir. A instrução Select é usada para selecionar registros da tabela, com ou sem uma condição

Quantas chaves são usadas na criptografia assimétrica?

Duas chaves