Um loop de switch ocorre quando tanto o switch no final de um circuito ou um cabo de entrada e um neutro tornam-se condutores quentes e se conectam a um terminal. Última modificação: 2025-01-22 17:01

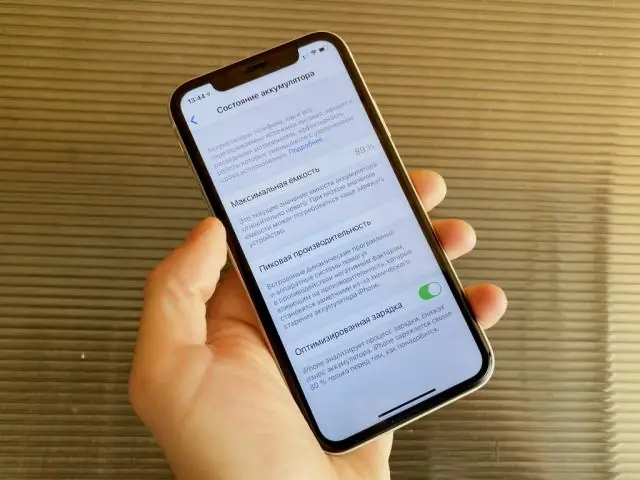

Dicas para a duração da bateria do Apple MacBook: Faça seu laptop durar mais Uma solução rápida: diminua o brilho da tela. Desligue a luz de fundo do teclado. Desligue o Bluetooth e o Wi-Fi. Ajuste suas configurações de economia de energia. Verifique o quanto alguns aplicativos consomem muita energia. Saia de aplicativos não utilizados. Atualize seu software e aplicativos. Reproduza seus filmes em tela cheia. Última modificação: 2025-01-22 17:01

Nó. js não é ideal para qualquer aplicativo da web. Portanto, não ultrapassará o PHP. Mas é muito eficiente no tratamento de um grande número de solicitações, conexões de E / S, funciona muito bem com web-sockets e cometa pull. Última modificação: 2025-01-22 17:01

Tecnologia 3D. Sugestão de nova palavra. Refere-se a uma variedade de tecnologias que fornecem uma aparência visual 3D da vida real que é exibida impressa em um computador em filmes ou televisão. Última modificação: 2025-01-22 17:01

Por exemplo, o comando logging trap warning configura o roteador para enviar todas as mensagens com aviso de gravidade, erro, crítico e emergência. Da mesma forma, o comando logging trap debug faz com que o roteador envie todas as mensagens ao servidor syslog. Tenha cuidado ao habilitar o nível de depuração. Última modificação: 2025-01-22 17:01

Um modelo de dados de objeto é um modelo de dados baseado em programação orientada a objetos, associando métodos (procedimentos) a objetos que podem se beneficiar de hierarquias de classes. Um modelo de dados orientado a objetos é aquele que estende o espaço do programa individual para o mundo do gerenciamento de objetos persistentes e compartilhabilidade. Última modificação: 2025-01-22 17:01

T-Mobile: Dados grátis para tropas no Afeganistão. O provedor local Roshan Telecom no Afeganistão cobra apenas US $ 9 por 1 GB / mês, mas você fica preso com um número de telefone afegão e ligar para os EUA fica caro. Com a T-Mobile, o uso de dados 2G é gratuito e as chamadas custam US $ 0,20 o minuto. Última modificação: 2025-01-22 17:01

Você pode abrir arquivos HAR com vários programas, incluindo a ferramenta HAR Viewer online e o HTTP Toolkit de plataforma cruzada de código aberto. Como os arquivos HAR são salvos no formato JSON, você também pode abri-los usando um editor JSON ou um editor de texto simples, como o Microsoft Notepad ou Apple TextEdit. Última modificação: 2025-01-22 17:01

MSMQ (Microsoft Message Queuing) é uma fila de mensagens disponível por padrão como parte do Windows. O MSDN declara: 'A tecnologia de enfileiramento de mensagens (MSMQ) permite que aplicativos executados em momentos diferentes se comuniquem em redes e sistemas heterogêneos que podem estar temporariamente offline. Última modificação: 2025-01-22 17:01

A melhor forma de aprender é a autoaprendizagem via websites / tutoriais. Antes de aprender o Bootstrap, você deve ter algum conhecimento de HTML5 e CSS3. Você pode aprender os fundamentos de HTML e CSS nos tutoriais da Web do W3Schools. Existem livros sobre html5 que ajudam, mas eu prefiro tutoriais online. Última modificação: 2025-01-22 17:01

No administrador do WordPress, vá para Plug-ins> Adicionar novo e instale e ative o plug-in gratuito “Data Tables Generator”. Vá para a seção Data Tables Generator e clique para adicionar uma nova tabela. Existem instruções completas na página do plugin. Última modificação: 2025-01-22 17:01

O Night Owl AHD7-DVR8-2TB DVR é compatível com câmeras CCTV analógicas, câmeras AHD 720p e câmeras AHD 1080p. Não há muita diferença de preço entre câmeras CCTV analógicas de baixa definição e câmeras de segurança analógicas de alta definição 1080p, então CCTV Camera Pros recomendam a opção de alta resolução. Última modificação: 2025-01-22 17:01

Como recuperar o registro de chamadas excluídas no Android Etapa 1: Conecte o telefone Android ao computador usando um cabo USB. Etapa 2: permitir a depuração USB em seu telefone Android. Etapa 3: Selecione o tipo de arquivo que você precisa de uma recuperação de dados - Histórico de chamadas. Etapa 5: comece a verificar e encontrar os registros de chamadas excluídos no telefone Android. Última modificação: 2025-01-22 17:01

A maioria dos estados-nação são sistemas unitários. Nos Estados Unidos, todos os estados têm governos unitários com legislaturas bicameral (exceto Nebraska, que possui uma legislatura unicameral). Em última análise, todos os governos locais em um estado unitário estão sujeitos a uma autoridade central. Última modificação: 2025-01-22 17:01

Um framework de aprendizado profundo é uma interface, biblioteca ou ferramenta que nos permite construir modelos de aprendizado profundo com mais facilidade e rapidez, sem entrar nos detalhes dos algoritmos subjacentes. Eles fornecem uma maneira clara e concisa para definir modelos usando uma coleção de componentes pré-construídos e otimizados. Última modificação: 2025-01-22 17:01

Veja como criar sua própria animação no Canva: Etapa 1: Crie seu design no Canva. Etapa 2: Selecione o recurso de download. Em seguida, siga a lista suspensa, selecione GIF / Filme animado e, em seguida, 'visualizar animação'. Escolha uma das opções de animação. Em seguida, baixe-o como GIF ou filme. Última modificação: 2025-01-22 17:01

Pressione Ctrl H (Comando H) para ocultar ou revelar as "formigas marchando" de uma seleção. Última modificação: 2025-01-22 17:01

As mensagens não serão armazenadas em WhatsAppservers Suas mensagens de bate-papo são excluídas dos WhatsAppservers assim que suas mensagens são entregues. No entanto, o WhatsApp armazenará a hora e a data das mensagens que você envia e recebe nos servidores para sempre. Última modificação: 2025-01-22 17:01

O projeto de rede de baixo nível, geralmente um visio netmap, contém todas as informações essenciais destinadas a quem está implementando e mantendo a infraestrutura. O design de baixo nível usa o diagrama de classes no nível de execução com a maioria dos detalhes necessários. Última modificação: 2025-01-22 17:01

Conexões de área local refere-se a uma conexão estabelecida para acessar o serviço de Internet. É um recurso do Sistema Operacional Windows, que introduziu o termo específico. O usuário pode adicionar uma ou mais redes locais (LANs) às quais o sistema estabelece uma conexão. Última modificação: 2025-01-22 17:01

Primeiro … a Word of RealisticCaution # 1 - Bitcoin Mining - Forma número um de ganhar dinheiro com bitcoin. Se você deseja reunir a maior quantidade possível de Bitcoins, a mineração está entre as suas melhores opções. # 2 - Complete micro-tarefas para Bitcoin. # 3 - Torneiras Bitcoin. # 4 - Invista em Bitcoin e derivados de Bitcoin. Última modificação: 2025-06-01 05:06

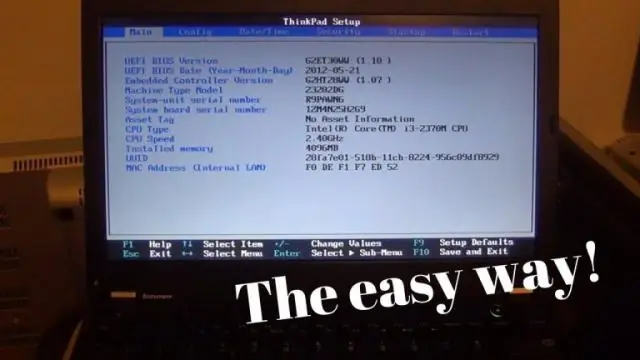

Deslize as configurações, altere as configurações do PC, gerais e, em seguida, role a lista à direita até o final e pressione reiniciar agora. Quando a tela azul de escolha de opção for exibida, pressione desligar o PC. 3. Uma vez na tela do BIOS, selecione Inicializar. Última modificação: 2025-01-22 17:01

Os repositórios de lançamento contêm lançamentos e os repositórios de instantâneos contêm instantâneos. No maven, um instantâneo é definido como um artefato com uma versão terminando em -SNAPSHOT. Quando implantado, o instantâneo é transformado em um carimbo de data / hora. Por definição, os instantâneos são mutáveis, as liberações são imutáveis. Última modificação: 2025-01-22 17:01

O EMC Data Domain Operating System é a inteligência por trás dos sistemas EMC Data Domain de armazenamento com desduplicação. O software de backup e recuperação EMC NetWorker centraliza, automatiza e acelera o backup e a recuperação de dados em seu ambiente de TI. Última modificação: 2025-01-22 17:01

A diferença entre os operadores is e as são as seguintes: O operador is é usado para verificar se o tipo de tempo de execução de um objeto é compatível com o tipo fornecido ou não, enquanto o operador as é usado para realizar a conversão entre tipos de referência compatíveis ou tipos anuláveis. Última modificação: 2025-01-22 17:01

Conforme mencionado anteriormente, o P2P é usado para compartilhar todos os tipos de recursos de computação, como capacidade de processamento, largura de banda de rede ou espaço de armazenamento em disco. No entanto, o caso de uso mais comum para redes ponto a ponto é o compartilhamento de arquivos na internet. Última modificação: 2025-01-22 17:01

Dnscrypt-proxy é a implementação de cliente de referência e funciona nativamente no Windows, do Windows XP ao Windows 10. Ele é executado como um serviço e não fornece uma interface gráfica do usuário; sua instalação e configuração requerem comandos de digitação. Esta continua sendo uma excelente opção para usuários avançados. Última modificação: 2025-01-22 17:01

Gradiente para transparente Crie sua caixa como uma cor sólida - no seu caso, preto. Com a caixa selecionada, vá para o painel de efeitos e na lista suspensa 'fx' escolha 'Gradient Feather'. Brinque com ele até que seu coração se contente. Última modificação: 2025-01-22 17:01

Lock: Lock é um mecanismo para garantir a consistência dos dados. O SQL Server bloqueia objetos quando a transação é iniciada. Quando a transação é concluída, o SQL Server libera o objeto bloqueado. Bloqueios (X) exclusivos: quando este tipo de bloqueio ocorre, ocorre para evitar que outras transações modifiquem ou acessem um objeto bloqueado. Última modificação: 2025-01-22 17:01

Criptografia: A criptografia é uma das ferramentas mais importantes para a construção de sistemas seguros. Por meio do uso adequado da criptografia, o Brain Station 23 garante a confidencialidade dos dados, protege os dados de modificações não autorizadas e autentica a fonte dos dados. Última modificação: 2025-01-22 17:01

Desperte seu iPhone; na tela de bloqueio, localize os ícones de câmera e lanterna próximos à parte inferior da tela. 3D Toque em um ícone para acessá-lo. Basta pressionar firmemente o ícone da câmera para abrir o aplicativo Câmera ou pressionar firmemente o ícone da lanterna para ligar a lanterna embutida. Última modificação: 2025-01-22 17:01

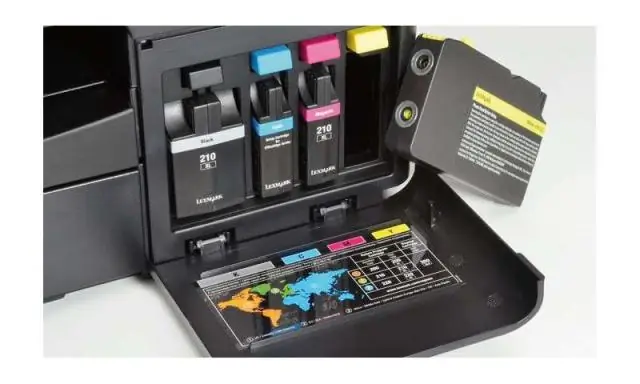

As impressoras a laser usam toner, que é um pó fino que derrete no papel para criar uma imagem permanente. As impressoras com base em toner, que também incluem copiadoras xerográficas, normalmente imprimem muito rapidamente e produzem documentos que duram muitos anos sem desbotar ou borrar. Última modificação: 2025-01-22 17:01

Infelizmente, não existe uma maneira de recuperar mensagens de correio eletrônico que foram excluídas. Por serem salvos no serviço telefônico, devido ao espaço e tamanho dos e-mails de voz, não possuímos backup desta informação. Se você estiver usando o correio de voz básico, as mensagens geralmente são excluídas dentro de 14 dias sem aviso. Última modificação: 2025-01-22 17:01

O Windows Server é apenas um sistema operacional. Ele pode ser executado em um PC de mesa normal. Na verdade, ele pode ser executado em um ambiente simulado do Hyper-V executado em seu pctoo. Última modificação: 2025-01-22 17:01

Por padrão, o Google Earth inclina a visualização conforme você aumenta o zoom. É preferível olhar diretamente para a terra, mas o Google nos dá uma visão oblíqua. (A propósito, uma forma de endireitar a visão é pressionar a letra 'R' no teclado.) Para aplicar zoom sem inclinar, clique em 'Ferramentas' no menu do Google Earth. Última modificação: 2025-01-22 17:01

Eles seguem o padrão FireWire original e às vezes são chamados de cabos IEEE 1394. Existem dois tipos de conector: 6 pinos para portas no Macintosh e 4 pinos para portas em PCs com Windows e camcorders. Última modificação: 2025-01-22 17:01

Importância da computação em nuvem para soluções de IoT em larga escala. A Internet das Coisas (IoT) gera uma grande quantidade de dados ou big data. A computação em nuvem também permite a transferência e armazenamento de dados através da internet ou com um link direto que permite a transferência ininterrupta de dados entre dispositivos, aplicativos e nuvem. Última modificação: 2025-01-22 17:01

Observe que a partição Schema é compartilhada em todos os DCs em sua floresta AD. Qualquer coisa realizada no esquema não pode ser excluída e só pode ser desativada. Além disso, não há uma maneira compatível de restaurar o esquema do MY. Você não pode atingir o estado anterior do esquema executando a restauração autoritativa. Última modificação: 2025-01-22 17:01

Outras salas usavam fechaduras de caixa, ou fechaduras de borda, nas quais, ao contrário das fechaduras de encaixe, a própria fechadura está em uma unidade independente que é aplicada do lado de fora da porta. Um deadlock (também conhecido como deadlock ou dead latch) é um tipo de bloqueio que não pode ser girado sem uma chave. Última modificação: 2025-01-22 17:01

Certificação de administrador do Salesforce: Nome do exame: Administrador certificado do Salesforce. Duração: 105 minutos. Número de perguntas: 60. Pontuação de aprovação: 65%. Última modificação: 2025-01-22 17:01