A segurança em camadas é uma estratégia de segurança que envolve a combinação de diferentes controles de segurança para formar uma defesa abrangente em várias camadas contra ameaças de segurança cibernética. Se uma camada de segurança falhar, outra camada mantém o sistema e seus dados seguros. Última modificação: 2025-01-22 17:01

O método between () da classe Period em Java é usado para obter um período que consiste no número de anos, meses e dias entre duas datas fornecidas (incluindo a data de início e excluindo a data de término). Este período é obtido da seguinte forma: Agora, divida o número de meses em anos e meses com base em um ano de 12 meses. Última modificação: 2025-01-22 17:01

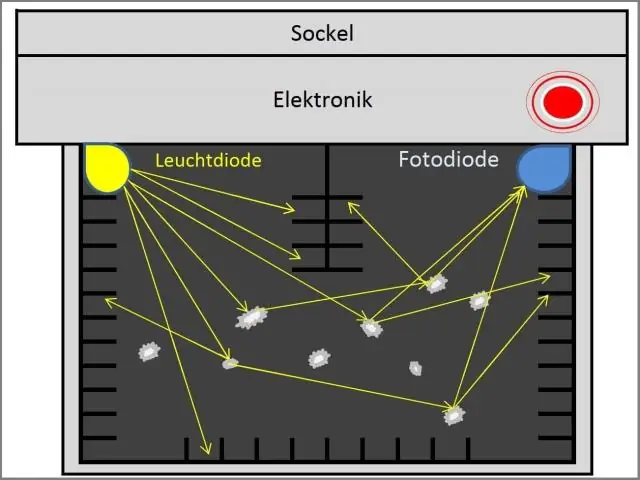

Melhores câmeras de backup sem fio Garmin - BC 30 Câmera de backup sem fio para SelectGarmin GPS - Preto. EchoMaster - Câmera de backup sem fio. Garmin - Câmera de backup sem fio BC 40 para SelectGarmin GPS. BOYO - Câmera Digital Retrovisor Sem Fio com Monitor LCD 7'Color - Preto. Metra - Câmera de backup de matrículas - Preto. Última modificação: 2025-01-22 17:01

Emblemas. Os emblemas são gestos específicos com significado específico que são usados e compreendidos conscientemente. Eles são usados como substitutos de palavras e estão mais próximos da linguagem de sinais do que da linguagem corporal do dia-a-dia. Última modificação: 2025-01-22 17:01

Como limpar o cache no Internet Explorer 11 Pressione as teclas [Ctrl], [Shift] e [Del] juntas. Uma janela pop-up é aberta. Remova todas as verificações, exceto a seleção 'Arquivos temporários da Internet e arquivos do site'. Clique no botão 'Excluir' para esvaziar o cache do navegador. Recarregue a página. Última modificação: 2025-01-22 17:01

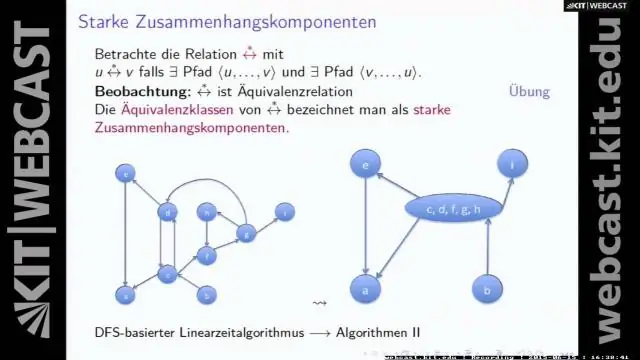

BFS significa Breadth First Search. DFS significa Pesquisa em profundidade. 2. BFS (Breadth First Search) usa a estrutura de dados da fila para encontrar o caminho mais curto. O BFS pode ser usado para encontrar o caminho mais curto de uma única fonte em um grafo não ponderado, porque no BFS, alcançamos um vértice com um número mínimo de arestas de um vértice de origem. Última modificação: 2025-01-22 17:01

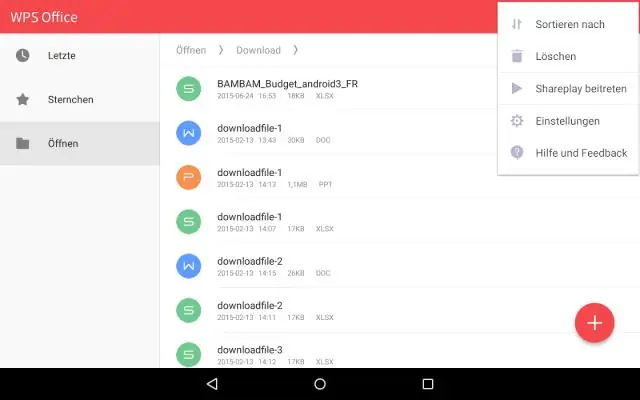

Etapa 1 No menu Iniciar, pesquise regedit. Clique para executar o editor de regedit. Passo 2 No editor regedit, vá para HKEY_LOCAL_MACHINE> SOFTWARE> Wow6432Node> Kingsoft> Office, clique com o botão direito do mouse em Office para excluí-lo. Em seguida, vá para HKEY_CURRENT_USER> SOFTWARE> Kingsoft> Office, clique com o botão direito em Office para excluí-lo. Última modificação: 2025-01-22 17:01

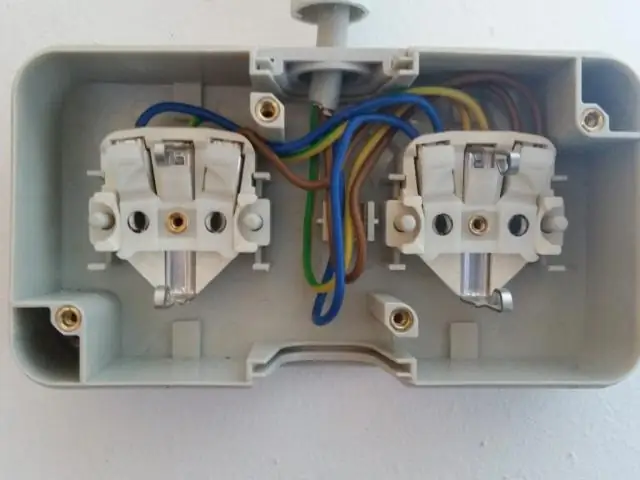

Desligue a energia do circuito no painel do disjuntor. Faça tranças. Corte cinco pedaços de 15 cm de fio verde THHN 14 sólido. Conecte os fios brancos ou neutros juntos na caixa de distribuição. Prenda a porca do fio aos fios com fita isolante. Empurre os quatro fios brancos na parte de trás da caixa de distribuição. Última modificação: 2025-01-22 17:01

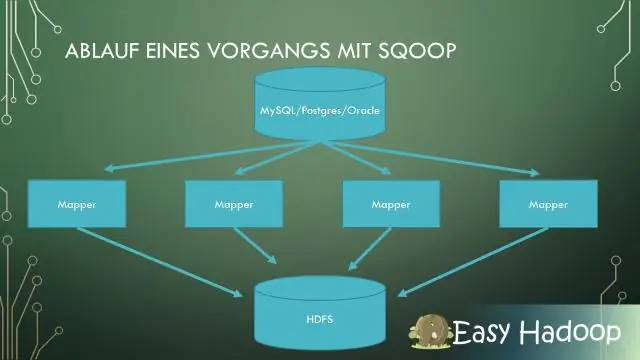

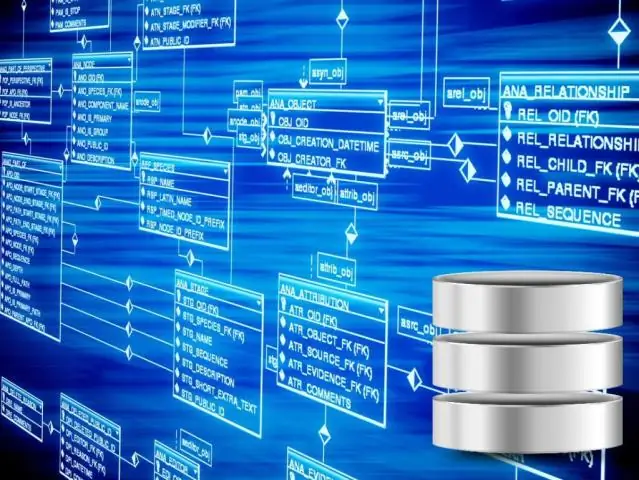

O processamento de transações online é um software de banco de dados projetado para oferecer suporte a aplicativos relacionados a transações na Internet. Os sistemas de banco de dados OLTP são comumente usados para entrada de pedidos, transações financeiras, gerenciamento de relacionamento com o cliente e vendas no varejo pela Internet. Última modificação: 2025-01-22 17:01

As restrições de integridade são um conjunto de regras. É usado para manter a qualidade da informação. As restrições de integridade garantem que a inserção, atualização e outros processos de dados sejam executados de forma que a integridade dos dados não seja afetada. Última modificação: 2025-01-22 17:01

Joyus quer se tornar a plataforma pioneira para comércio eletrônico baseado em vídeo. Produz vídeos como 'The Perfect Silk Blouse Revealed' e 'Figure Flattering Dresses for Any Age' para anunciar mercadorias. Os usuários também podem comprar produtos em destaque no site. Última modificação: 2025-01-22 17:01

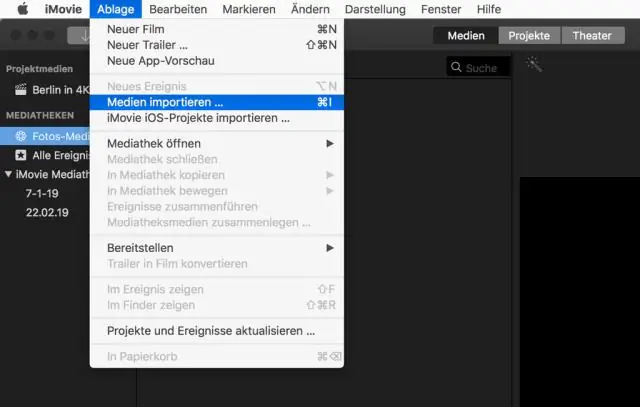

De acordo com o site de suporte da Apple, o iMovie oferece suporte para importação e edição de arquivos de filme MOV. Mas só suporta alguns. arquivo mov codificado com DV, MPEG-2, MPEG-4, H. 264 ou AIC. Última modificação: 2025-01-22 17:01

Se você está simplesmente filtrando os dados e os dados cabem na memória, o Postgres é capaz de analisar cerca de 5 a 10 milhões de linhas por segundo (assumindo um tamanho de linha razoável de digamos 100 bytes). Se você estiver agregando, estará em cerca de 1-2 milhões de linhas por segundo. Última modificação: 2025-01-22 17:01

Como seu predecessor mais poderoso, o T6 é um sensor de corte APS-C de nível de entrada DSLR que funciona com lentes Canon EF e EF-S. Dentro do T6 está um sensor de 18 MP e um sistema de foco automático de nove pontos acionado pelo processador de imagem DIGIC 4+ da Canon. Seu intervalo ISO nativo é de 100 a 6.400, expansível para ISO 12.800. Última modificação: 2025-01-22 17:01

Para configurar uma lista para envio de mensagens em grupo no Yahoo Mail, faça o seguinte: Selecione Contatos na parte superior direita da barra de navegação do Yahoo Mail. SelectLists. Selecione Criar lista no painel abaixo de Listas. Última modificação: 2025-01-22 17:01

A seguir estão os atalhos de teclado típicos do Windows e seus equivalentes no Macintosh que se aplicam ao sistema operacional. Atalhos do sistema. Ação Windows Macintosh Minimizar janelas Tecla do logotipo do Windows + M COMMAND + M Nova pasta CONTROL + N COMMAND + SHIFT + N Abrir arquivo CONTROL + O COMMAND + O Colar conteúdo da área de transferência CONTROL + V COMMAND + V. Última modificação: 2025-01-22 17:01

Placas estéreo com apenas dois canais de áudio terão apenas os conectores verde (saída), azul (entrada) e rosa (microfone). Algumas placas de som com 8 (7.1) canais de áudio não fornecem o conector cinza (alto-falantes surround intermediários). Última modificação: 2025-01-22 17:01

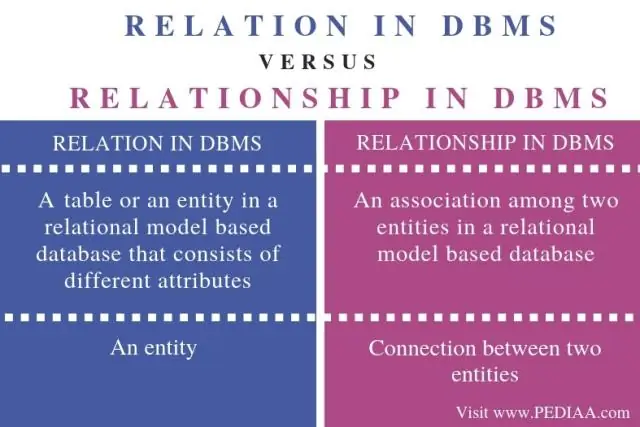

Em um banco de dados relacional, tabelas separadas devem representar entidades separadas. É tudo sobre dados, se você tem dados semelhantes em vários grupos, não há lógica em armazená-los em várias tabelas. É sempre melhor armazenar o mesmo tipo de dados em uma tabela (entidade). Última modificação: 2025-01-22 17:01

Para criar um tema personalizado do Weebly, primeiro vá para a guia Design do editor e escolha um dos temas disponíveis do Weebly. Em seguida, de volta à guia Design, clique no botão "Editar HTML / CSS" próximo à parte inferior da barra lateral: Isso abrirá o editor. Última modificação: 2025-01-22 17:01

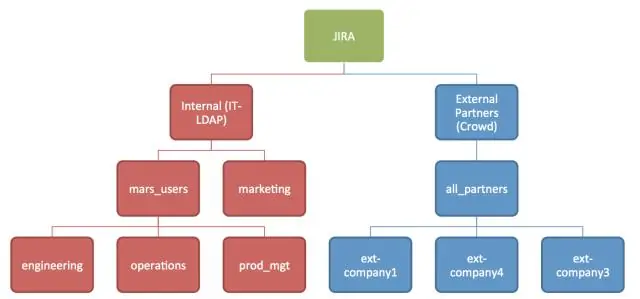

Todos os dados do cliente armazenados nos produtos e serviços em nuvem da Atlassian são criptografados em trânsito por redes públicas usando Transport Layer Security (TLS) 1.2+ com Perfect Forward Secrecy (PFS) para protegê-los de divulgação ou modificação não autorizada. Todos os dados de backup são criptografados. Última modificação: 2025-01-22 17:01

Layouts de página. Os layouts de página controlam o layout e a organização de botões, campos, s-controls, Visualforce, links personalizados e listas relacionadas nas páginas de registro de objeto. Eles também ajudam a determinar quais campos são visíveis, somente leitura e obrigatórios. Use layouts de página para personalizar o conteúdo das páginas de registro para seus usuários. Última modificação: 2025-01-22 17:01

Como sabemos, os métodos update () e merge () no hibernate são usados para converter o objeto que está no estado separado para o estado de persistência. Merge deve ser usado nesse caso. Ele mescla as alterações do objeto destacado com um objeto na sessão, se existir. Última modificação: 2025-01-22 17:01

1 byte = 8 bits. 1 kilobyte (K / Kb) = 2 ^ 10 bytes = 1.024 bytes. 1 megabyte (M / MB) = 2 ^ 20 bytes = 1.048.576 bytes. 1 gigabyte (G / GB) = 2 ^ 30 bytes = 1.073.741.824 bytes. Última modificação: 2025-01-22 17:01

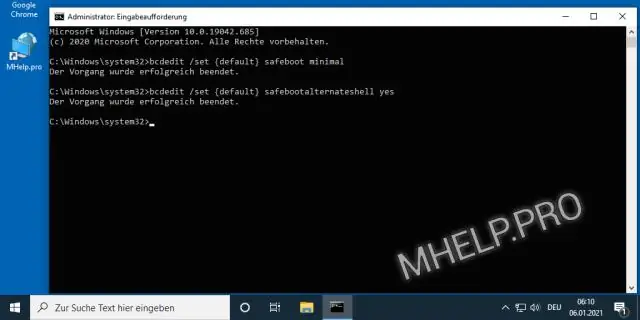

Para minimizar a janela atual - segure a tecla Windows e pressione a tecla de seta para baixo. Para maximizar a mesma janela (se você não moveu para nenhuma outra janela) - segure a tecla Windows e pressione a tecla de seta para cima. Outra maneira é invocar o menu da caixa de controle pressionando Alt + Barra de Espaço e, em seguida, pressione “n” para minimizar ou “x”Para maximizar. Última modificação: 2025-01-22 17:01

A auditoria de rede é um processo no qual sua rede é mapeada em termos de software e hardware. O processo pode ser assustador se feito manualmente, mas felizmente algumas ferramentas podem ajudar a automatizar grande parte do processo. O administrador precisa saber quais máquinas e dispositivos estão conectados à rede. Última modificação: 2025-01-22 17:01

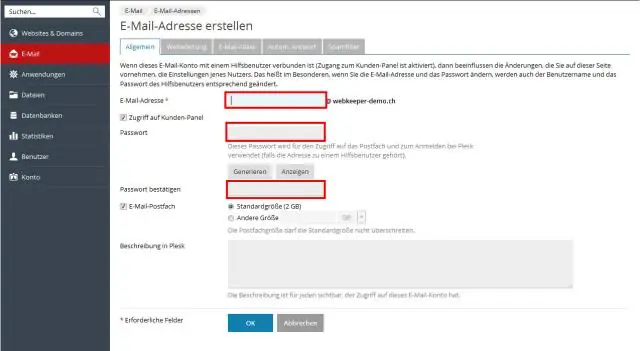

Sim, mas você precisa se inscrever para alterar CADA um dos outros endereços para encaminhar para o seu endereço atual. Se você tiver 2 endereços anteriores e o primeiro endereço for encaminhado para o segundo, então INSCREVA-SE para que os dois endereços sejam encaminhados para o seu novo endereço atual. É assim que é melhor feito. Última modificação: 2025-01-22 17:01

Monitore a utilização de E / S de disco em servidores com sistemas operacionais Linux e Windows. Em primeiro lugar, digite o comando top no terminal para verificar a carga em seu servidor. Se a saída não for satisfatória, verifique o status wa para saber o status de Leitura e gravação de IOPS no disco rígido. Última modificação: 2025-01-22 17:01

Empurre o suporte para baixo em direção ao monitor até que ele trave no lugar (a base do suporte se estenderá além do nível da mesa e você poderá ouvir um 'clique' audível quando a trava for engatada). Levante suavemente a base para garantir que a trava de montagem esteja totalmente encaixada antes de colocar a tela na posição vertical. Última modificação: 2025-01-22 17:01

Kerning é ajustar o espaço entre pares de letras, ou caracteres, para torná-los mais visualmente atraentes e é particularmente importante para títulos ou tipos grandes. (B) O kerning óptico ajusta o espaçamento entre caracteres adjacentes com base em suas formas. Última modificação: 2025-01-22 17:01

O teste de carga é executado para determinar o comportamento de um sistema em condições de pico de carga normais e previstas. Ajuda a identificar a capacidade operacional máxima de um aplicativo, bem como quaisquer gargalos e determinar qual elemento está causando degradação. Última modificação: 2025-01-22 17:01

Um relacionamento unário ocorre quando os dois participantes do relacionamento são a mesma entidade. Por exemplo: as disciplinas podem ser pré-requisitos para outras disciplinas. Um relacionamento ternário é quando três entidades participam do relacionamento. Última modificação: 2025-01-22 17:01

Para clonar um e-mail: Na área inicial, clique no ícone 'Clonar e-mail'. Observação: como alternativa, localize a pasta / e-mail na área de Comms e, no menu suspenso Ações, clique em 'Clonar'. Dê um título ao seu e-mail clonado. Escolha em qual pasta o e-mail clonado aparecerá. Clique em 'Salvar e editar' para concluir a clonagem do seu e-mail. Última modificação: 2025-01-22 17:01

Fast Wide ou Ultra Wide podem endereçar até 15 dispositivos. - Ultra estreito ou ultra largo é limitado a 1,5 metros de comprimento de cabo com quatro ou mais dispositivos. Última modificação: 2025-01-22 17:01

2017 Da mesma forma, quem o Gartner adquiriu? Gartner adquire CEB Gartner , empresa líder mundial em pesquisa e consultoria em tecnologia da informação, concluiu seu aquisição da CEB Inc., líder do setor no fornecimento de melhores práticas e insights de gestão de talentos.. Última modificação: 2025-01-22 17:01

Para verificar como você compartilhou um arquivo ou pasta: Faça login em dropbox.com. Clique em Arquivos. Navegue até o arquivo ou pasta de seu interesse. Passe o mouse sobre o arquivo ou pasta e clique em Compartilhar. Se você vir uma lista de membros, significa que adicionou membros ao seu arquivo ou pasta. Se você vir um círculo cinza com um ícone de link, você compartilhou um link. Última modificação: 2025-01-22 17:01

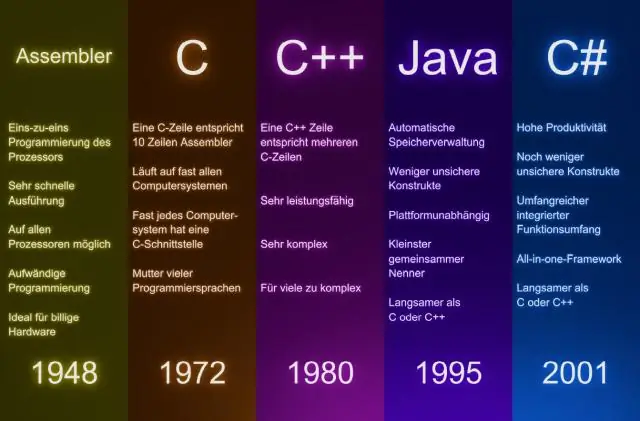

O conjunto de caracteres para qualquer linguagem de computador pode ser definido como, É a matéria-prima fundamental de qualquer idioma e são usados para representar informações. Esses caracteres podem ser combinados para formar variáveis. C usa constantes, variáveis, operadores, palavras-chave e expressões como blocos de construção para formar um programa C básico. Última modificação: 2025-01-22 17:01

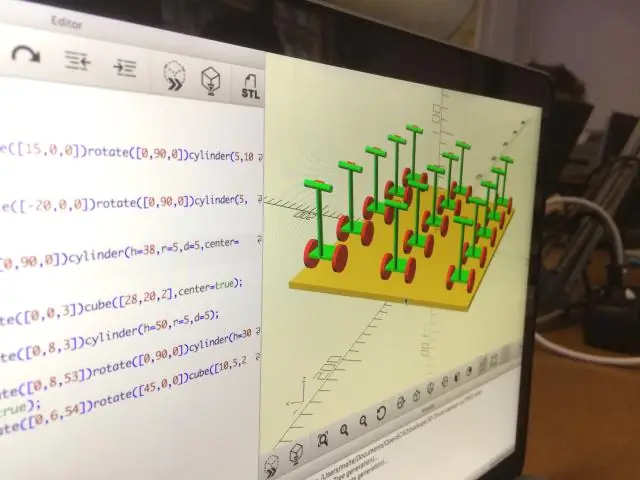

CAD, ou projeto auxiliado por computador, refere-se a qualquer software usado por arquitetos, engenheiros ou gerentes de construção para criar desenhos de precisão ou ilustrações de novos edifícios como desenhos bidimensionais ou modelos tridimensionais. Última modificação: 2025-01-22 17:01

Em breve, os robôs poderão substituir os professores. De fato, eles não só poderiam substituí-los, mas deveriam e farão. Os professores de robôs “nunca ficam doentes, não se esqueça de muito do que aprendem, operam 24 horas por dia, 7 dias por semana e podem entregar de qualquer lugar para qualquer lugar onde haja uma conexão à Internet”, diz o empresário da Edtech DonaldClarke. Última modificação: 2025-01-22 17:01

Mac OS X Instale o XQuartz em seu Mac, que é o software de servidor oficial X para Mac. Execute Aplicativos> Utilitários> XQuartz.app. Clique com o botão direito do mouse no ícone XQuartz no encaixe e selecione Aplicativos> Terminal. Nestas janelas xterm, ssh no sistema linux de sua escolha usando o argumento -X (encaminhamento X11 seguro). Última modificação: 2025-01-22 17:01

Como no iPhone 7 e 7 Plus, o iPhone 8 esconde a banda da antena em uma faixa quase imperceptível perto da borda superior e atrás do vidro. Última modificação: 2025-01-22 17:01