Um serviço da Web, no contexto de. NET é um componente que reside em um servidor da Web e fornece informações e serviços para outros aplicativos de rede usando protocolos padrão da Web, como HTTP e Simple Object Access Protocol (SOAP). Estrutura de comunicação da NET. Última modificação: 2025-01-22 17:01

O que é captura de dados de documentos? A captura automatizada de dados de documentos é o processo de captura ou extração de dados de todos os tipos de documentos - revistas e jornais antigos, documentos e arquivos digitalizados, documentos em papel, imagens, arquivos eletrônicos ou PDFs. Última modificação: 2025-01-22 17:01

Como solicitar a versão desktop de um site no mobileSafari Visite o site afetado no Safari. Toque e segure o botão Atualizar na barra de URL. Toque em Solicitar site da área de trabalho. O site será então recarregado como sua versão para desktop. Última modificação: 2025-01-22 17:01

Como adicionar uma marca d'água Primeiro, abra o Photoshop e crie a imagem que você usará como sua marca d'água. Uma maneira fácil de adicionar uma marca d'água a várias imagens é com Ações. Em seguida, vá ao menu Arquivo principal e escolha 'Colocar'. Quando estiver satisfeito com a aparência da marca d'água, salve a imagem editada selecionando 'Salvar como' no menu do arquivo principal. Última modificação: 2025-01-22 17:01

O pm. A função test () é usada para escrever especificações de teste dentro da sandbox de teste Postman. Escrever testes dentro desta função permite nomear o teste com precisão e garante que o resto do script não seja bloqueado em caso de erros. Última modificação: 2025-01-22 17:01

Lembrar o processo físico de como fazer algo (como dirigir um carro) é uma memória procedural, enquanto lembrar que a rota que você deve seguir para chegar a algum lugar é uma memória declarativa. Última modificação: 2025-01-22 17:01

Habilite a tecnologia sem fio Bluetooth® em seu smartphone. No smartphone, abra o aplicativo Garmin Connect ™ Mobile, selecione ou e selecione Dispositivos Garmin> Adicionar dispositivo para entrar no modo de emparelhamento. Pressione a tecla do dispositivo para visualizar o menu e selecione> Emparelhar Smartphone para entrar manualmente no modo de emparelhamento. Última modificação: 2025-01-22 17:01

Verificar um item com a Segurança do Windows Para verificar arquivos ou pastas específicos, clique com o botão direito do mouse naqueles que deseja e selecione Verificar com o WindowsDefender. Para ativar o Antivírus do Windows Defender na Segurança do Windows, vá para Iniciar> Configurações> Atualização e segurança> Segurança do Windows> Proteção contra vírus e ameaças. Última modificação: 2025-01-22 17:01

SSID é a abreviatura de identificador de conjunto de serviço. Nos termos de Inlayman, um SSID é o nome de uma rede Wi-Fi. As pessoas normalmente encontram um SSID com mais frequência quando estão usando um dispositivo móvel para se conectar a uma rede sem fio. Os dispositivos móveis procuram por todas as redes ao alcance quando você tenta se conectar ao local Wi-fi. Última modificação: 2025-01-22 17:01

Um analisador é uma parte do programa que pega uma representação física de alguns dados e a converte em um formato na memória para o programa como um todo usar. Um analisador XML é um analisador projetado para ler XML e criar uma maneira de os programas usarem XML. Existem diferentes tipos, e cada um tem suas vantagens. Última modificação: 2025-01-22 17:01

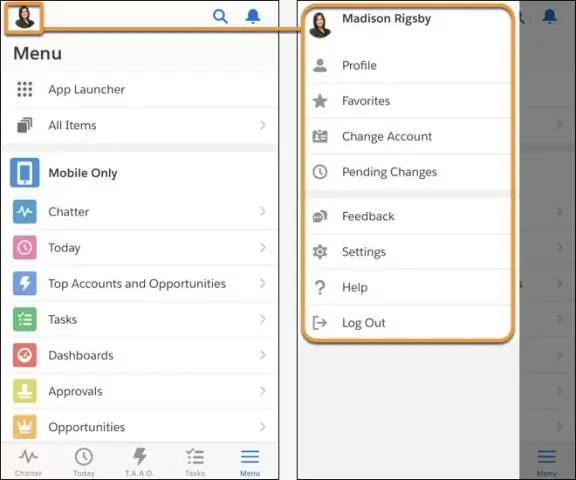

Transcrição Clique em Casos. Selecione um número de caso. Clique em Alterar proprietário. Aqui você pode 'Pesquisar pessoas' de acordo. Selecione um nome de usuário que você deseja tornar o proprietário deste caso a partir dos resultados disponíveis. Marque esta caixa de seleção para enviar um e-mail de notificação. Clique em Enviar. Proprietário foi alterado. Última modificação: 2025-01-22 17:01

Para remover as chaves, deslize a ferramenta por baixo da tampa e levante-a com cuidado. Deve aparecer sem muita força. Com as teclas desligadas, use ar comprimido para soprar toda a poeira e cabelo. Para colocar a chave de volta, alinhe a tampa e empurre-a de volta para baixo, começando com a borda inferior. Última modificação: 2025-01-22 17:01

Vazamentos de orifício são comuns e a única maneira de corrigi-los adequadamente é removendo a seção com vazamento do tubo e substituindo-o por tubo de cobre, PEX ou PVC. Tubulação de cobre e PEX são as alternativas preferidas e podem ser usadas no lugar do tubo com vazamento usando acoplamentos de picada de tubarão. Última modificação: 2025-01-22 17:01

No painel lateral à esquerda, clique com o botão direito em um slide acinzentado e selecione 'Mostrar Slide' no menu pop-up. Última modificação: 2025-01-22 17:01

O Takeaway Primeiro, o meio pelo qual uma mensagem é vivenciada molda a percepção do usuário sobre a mensagem. Em segundo lugar, um meio pode ser a própria mensagem se ela estiver entregando conteúdo que, de outra forma, seria impossível de acessar. Última modificação: 2025-01-22 17:01

Como adicionar e remover aplicativos em sua LG TV Abra a LG Content Store. Aplicativos e outras mídias podem ser encontrados na LG Content Store, localizada na tela inicial do menu da faixa de opções. Navegue até a app store. Navegue na app store. Selecione um aplicativo. Entre no modo de edição. Exclua aplicativos indesejados. Confirme a exclusão. Sair do modo de edição. Última modificação: 2025-01-22 17:01

PM2 Runtime é um gerenciador de processos de produção para o Node. aplicativos js com um balanceador de carga inerente. Ele permite que você mantenha os aplicativos ativos para sempre, recarregue-os sem tempo de inatividade e estimule empreendimentos Devops regulares. Iniciar seu aplicativo no modo de produção é tão fácil quanto: pm2 start app.js. Última modificação: 2025-01-22 17:01

A modelagem de ameaças é um procedimento para otimizar a segurança da rede, identificando objetivos e vulnerabilidades e, em seguida, definindo contramedidas para prevenir ou mitigar os efeitos de ameaças ao sistema. Última modificação: 2025-01-22 17:01

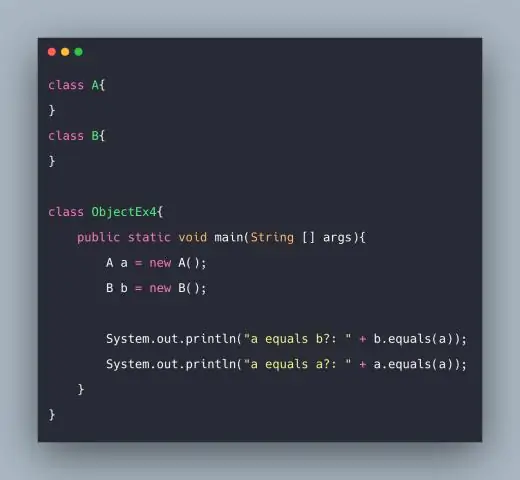

Classes pai e filho com o mesmo membro de dados em Java. A variável de referência da classe Parent é capaz de manter sua referência de objeto, bem como sua referência de objeto filho. A referência que contém a referência do objeto da classe filha não será capaz de acessar os membros (funções ou variáveis) da classe filha. Última modificação: 2025-01-22 17:01

Benefícios do iSCSI: O aumento da utilização e capacidade de gerenciamento do armazenamento reduz o custo total de operação. Ele reduz os custos iniciais e de aquisição de hardware, pois utiliza o mesmo equipamento Ethernet padronizado e barato que uma rede local (LAN). Última modificação: 2025-01-22 17:01

Os psicólogos distinguem entre três estágios necessários no processo de aprendizagem e memória: codificação, armazenamento e recuperação (Melton, 1963). A codificação é definida como o aprendizado inicial da informação; armazenamento refere-se à manutenção de informações ao longo do tempo; recuperação é a capacidade de acessar informações quando você precisa delas. Última modificação: 2025-01-22 17:01

Configure a atualização do Kaspersky Rescue Disk de uma pasta onde as atualizações foram baixadas. Carregue seu computador do Kaspersky Rescue Disk 10 no modo gráfico. Selecione Iniciar -> Kaspersky Rescue Disk. No canto superior direito da janela do Kaspersky RescueDisk, clique em Configurações. Última modificação: 2025-01-22 17:01

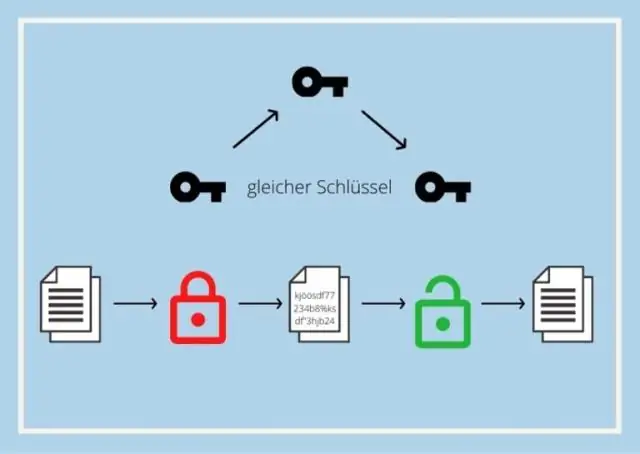

A criptografia de 256 bits é uma técnica de criptografia de dados / arquivos que usa uma chave de 256 bits para criptografar e descriptografar dados ou arquivos. É um dos métodos de criptografia mais seguros após a criptografia de 128 e 192 bits e é usado na maioria dos algoritmos de criptografia modernos, protocolos e tecnologias, incluindo AES e SSL. Última modificação: 2025-01-22 17:01

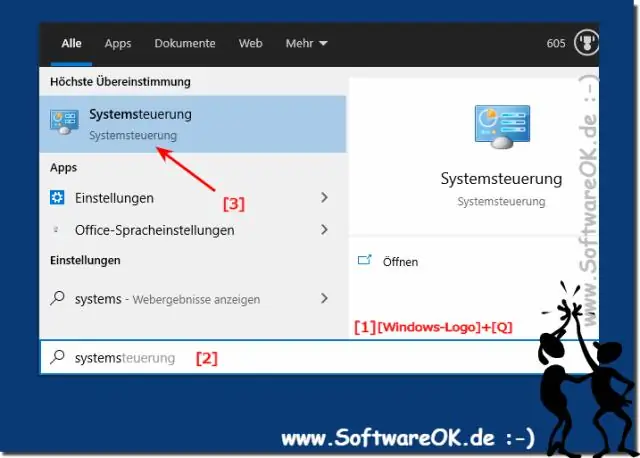

Defina as configurações de exibição do sistema Windows 7 Clique em Iniciar> Painel de Controle> Vídeo. Selecione a opção Menor - 100% (padrão). Clique em Aplicar. Uma mensagem é exibida solicitando que você faça logoff para aplicar suas alterações. Salve todos os arquivos abertos, feche todos os programas e clique em Desconectar agora. Faça login para ver as configurações de exibição do sistema atualizadas. Última modificação: 2025-01-22 17:01

O cabeçalho da solicitação HTTP Proxy-Authorization contém as credenciais para autenticar um agente de usuário em um servidor proxy, geralmente depois que o servidor respondeu com um status 407 Proxy Authentication Required e o cabeçalho Proxy-Authenticate. Última modificação: 2025-01-22 17:01

No Pro Tools você pode quantizar notas MIDI, clipes de áudio ou o áudio dentro de clipes usando áudio elástico. Isso pode ser renderizado ou “embutido” no clipe usando a janela de quantização, encontrada em operações de evento no menu de eventos e é nesta janela que vou me concentrar aqui, mas há outros métodos disponíveis. Última modificação: 2025-01-22 17:01

Não há necessidade de CSS extra e há vários métodos de centralização no Bootstrap 4: text-center para exibição central: elementos embutidos. mx-auto para centralizar a exibição: blocos de elementos dentro da exibição: flex (d-flex) offset- * ou mx-auto podem ser usados para centralizar as colunas da grade. ou justify-content-center na linha para centralizar as colunas da grade. Última modificação: 2025-01-22 17:01

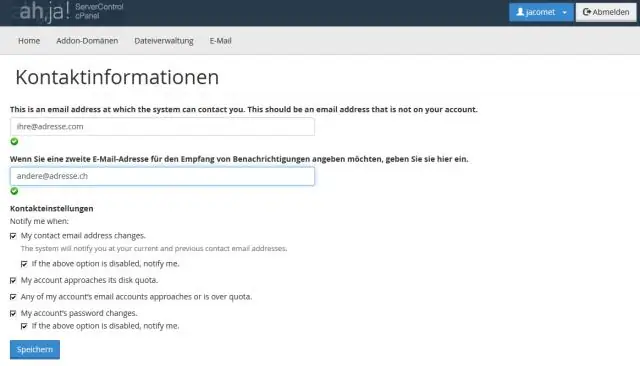

CPanel suporta criptografia de e-mail. Este é um recurso de segurança para evitar que suas mensagens cheguem a destinatários indesejados. Quando uma mensagem é criptografada, o destinatário precisa da chave para descriptografar a mensagem. Caso contrário, a mensagem não será legível para o usuário. Última modificação: 2025-01-22 17:01

O SQL Server tem dois tipos de índices: índice clusterizado e índice não clusterizado. Um índice clusterizado armazena linhas de dados em uma estrutura classificada com base em seus valores de chave. Cada tabela tem apenas um índice clusterizado porque as linhas de dados só podem ser classificadas em uma ordem. A tabela que possui um índice clusterizado é chamada de tabela clusterizada. Última modificação: 2025-01-22 17:01

1) PC é a abreviação de computador pessoal ou IBM PC. O primeiro computador pessoal produzido pela IBM foi chamado de PC, e cada vez mais o termo PC passou a significar IBM ou computadores pessoais compatíveis com IBM, com exclusão de outros tipos de computadores pessoais, como Macintosh. Última modificação: 2025-01-22 17:01

Uma linguagem de domínio específico (DSL) é uma linguagem de programação desenvolvida para atender a uma necessidade específica. Exemplos de DSLs comumente usados incluem folhas de estilo em cascata (CSS), Ant e SQL. O código legível que muitas DSLs empregam também pode ajudar a melhorar a colaboração entre programadores e outras partes interessadas. Última modificação: 2025-01-22 17:01

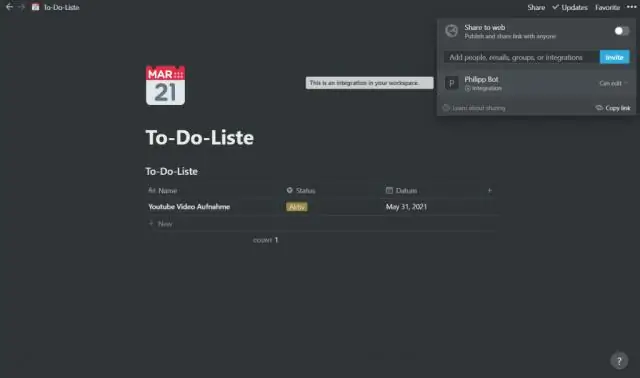

Usuários: 11 milhões. Última modificação: 2025-01-22 17:01

Os tipos de dados datetime são DATE, TIMESTAMP, TIMESTAMP WITH TIME ZONE e TIMESTAMP WITH LOCAL TIME ZONE. Valores de tipos de dados datetime às vezes são chamados de datetimes. Última modificação: 2025-01-22 17:01

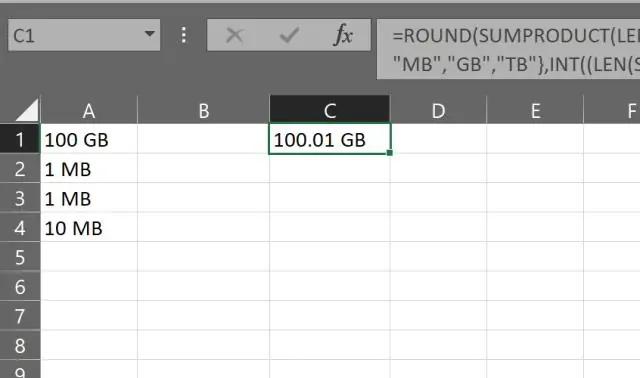

Coloque 1024 em uma célula vazia. limpe aquela célula com 1024 nela. > uma macro converte uma coluna de dados de Kb para MB? Como alternativa, você pode fazer o seguinte: Coloque o número 1024 em uma célula. Copie essa célula (clique com o botão direito, selecione Copiar). Selecione o intervalo de células a ser alterado. Clique com o botão direito, selecione Colar especial> Dividir. Última modificação: 2025-01-22 17:01

A senha pode ser criptografada para segurança adicional, mas o PAP está sujeito a vários ataques. Como todas as informações transmitidas são dinâmicas, o CHAP é significativamente mais robusto do que o PAP. Outra vantagem do CHAP sobre o PAP é que o CHAP pode ser configurado para fazer autenticações repetidas no meio da sessão. Última modificação: 2025-01-22 17:01

Implementação Crie uma planilha do Google. Preencha seus dados. Clique em 'compartilhar' no canto superior esquerdo. Cole o URL da planilha e uma consulta SQL na API Query Google Spreadsheet do Blockspring. Abra o código-fonte de uma API existente do Google Doc no Blockspring. No Ln 61, copie e cole seu próprio link da planilha do Google. Última modificação: 2025-01-22 17:01

Como se conectar à API do Twitter Inscreva-se (ou faça login) para uma conta de usuário RapidAPI grátis. Clique aqui para se inscrever para uma conta. Navegue até a API do Twitter no RapidAPI. Clique em “Conectar-se à API” e comece a preencher todos os campos e parâmetros da chave API. Comece a testar os endpoints da API do Twitter. Última modificação: 2025-01-22 17:01

Definição de OAuth OAuth é um protocolo ou estrutura de autorização de padrão aberto que descreve como servidores e serviços não relacionados podem permitir com segurança o acesso autenticado a seus ativos sem realmente compartilhar a credencial de logon único inicial relacionada. Última modificação: 2025-01-22 17:01

Formatos comuns de reprodutores de DVD. A maioria dos DVDs padrão são discos de formato MPEG-2. Os DVD players domésticos também costumam reproduzir discos de áudio AC-3 ou PCM. MPEG-2 é também chamado de H. Última modificação: 2025-01-22 17:01

Norton Smart Firewall. Um firewall bloqueia criminosos cibernéticos e outro tráfego não autorizado, enquanto permite a passagem de tráfego autorizado. O recurso Firewall do Windows monitora todas as comunicações de entrada para o seu computador. No entanto, o Firewall do Windows não monitora as comunicações de saída do seu computador para a Internet. Última modificação: 2025-01-22 17:01