Do latim terribilis 'assustador', de terrere 'encher com medo,' da raiz de TORTA * tros- 'fazer medo' (sourcealso de sânscrito trasanti 'tremer, estar com medo,' Avestan tarshta'scared, com medo, 'treëin grego' para tremer, ter medo, 'lituano tri š ėti' tremer, estremecer, 'Antiga IgrejaSlavônico treso' Eu tremo, 'Meio. Última modificação: 2025-01-22 17:01

Qual é a diferença entre Tecnologia da Informação e Ciência da Computação? Uma carreira em TI envolve a instalação, organização e manutenção de sistemas de computador, bem como o projeto e operação de redes e bancos de dados. A ciência da computação está totalmente focada na programação eficiente de computadores usando algoritmos matemáticos. Última modificação: 2025-01-22 17:01

O Nike Training Club chega ao AppleWatch. O aplicativo Nike Training Club no AppleWatch permite que os usuários se concentrem mais em seus treinos e menos em seus telefones. O aplicativo Nike Training Club no Apple Watch permite que os usuários se concentrem mais em seus treinos e menos em seus telefones. Última modificação: 2025-01-22 17:01

Localizar e remover duplicatas Selecione as células nas quais deseja verificar se há duplicatas. Clique em Início> Formatação condicional> Regras da célula em destaque> Valores duplicados. Na caixa ao lado dos valores com, escolha a formatação que deseja aplicar aos valores duplicados e clique em OK. Última modificação: 2025-01-22 17:01

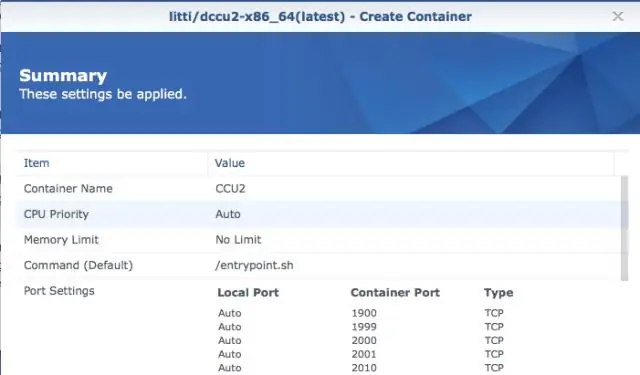

O contêiner tenta inicializar. No processo, ele tenta acessar um arquivo / biblioteca que não existe. Ele reinicia porque a política de reinicialização deve ter sido definida para algo diferente de não (o padrão), (usando a sinalização da linha de comando --restart ou docker-compose. Última modificação: 2025-01-22 17:01

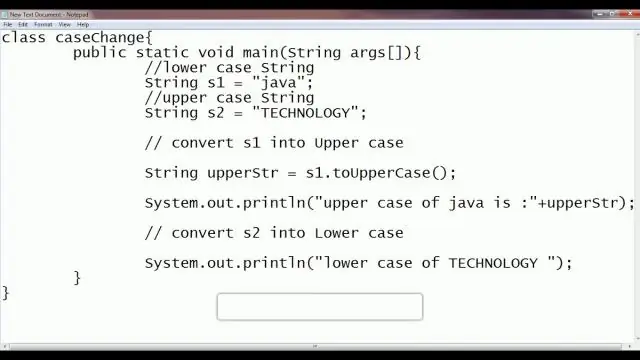

String são imutáveis em Java. Você não pode mudá-los. Você precisa criar uma nova string com o caractere substituído. Transforme a String em um char [], substitua a letra pelo índice e converta a matriz de volta em uma String. Última modificação: 2025-01-22 17:01

Artefato. Um objeto feito por seres humanos; frequentemente se refere a uma ferramenta primitiva ou outra relíquia de um período anterior. Ambiente construído. A parte da paisagem física que representa a cultura material; os edifícios, estradas, pontes e estruturas semelhantes, grandes e pequenas da paisagem cultural. Última modificação: 2025-01-22 17:01

As estruturas de dados embutidas são: listas, tuplas, dicionários, strings, conjuntos e conjuntos de congelados. Listas, strings e tuplas são sequências ordenadas de objetos. Ao contrário das strings que contêm apenas caracteres, a lista e as tuplas podem conter qualquer tipo de objeto. Listas e tuplas são como matrizes. Última modificação: 2025-01-22 17:01

Você pode usar uma planilha do Excel para controlar suas horas faturáveis: basta listar a hora de início em uma coluna, a hora de término em uma segunda coluna e, em seguida, subtrair a primeira da segunda. Última modificação: 2025-01-22 17:01

Salvar um documento como página da web Clique em Arquivo> Salvar como e escolha o local onde deseja salvar o documento. Nomeie seu arquivo. Na lista Salvar como tipo, escolha Página da Web, Filtrada. Última modificação: 2025-01-22 17:01

Toque no botão de rádio para selecionar a mensagem de saída e toque em 'Excluir'. A mensagem não enviada é excluída do seu iPhone. Pressione o botão 'Menu' para voltar ao menu principal. Última modificação: 2025-01-22 17:01

O raciocínio dedutivo, ou dedução, começa com uma afirmação geral, ou hipótese, e examina as possibilidades de se chegar a uma conclusão lógica específica, de acordo com a California State University. O método científico usa dedução para testar hipóteses e teorias. Última modificação: 2025-01-22 17:01

Embora várias coleções de fontes mostradas aqui sejam gratuitas para download, certifique-se de ler os termos que acompanham cada uma. Great Vibes. Amargo. Monograma KK. Comfortaa. Explosão barroca. Castor. Evolução mais alta. Rasty Lop. Rasty Lop é outro monograma gratuito da família de fontes sem serifa. Última modificação: 2025-01-22 17:01

Um diagrama de seqüência mostra as interações do objeto organizadas em seqüência de tempo. Ele descreve os objetos e classes envolvidos no cenário e a sequência de mensagens trocadas entre os objetos necessárias para realizar a funcionalidade do cenário. Os diagramas de sequência às vezes são chamados de diagramas de eventos ou cenários de eventos. Última modificação: 2025-01-22 17:01

Adicionar uma senha a um PDF Abra o PDF no Acrobat DC. Escolha Arquivo> Proteger usando senha. Alternativamente, você pode escolher Ferramentas> Proteger> Proteger usando senha. Selecione se deseja definir a senha para Visualização ou Edição do PDF. Digite e redigite sua senha. Clique em Aplicar. Última modificação: 2025-01-22 17:01

Vivo V11 Pro Preço na Índia Detalhes da loja Preço Flipkart Vivo V11 Pro (Starry Night Black, 64 GB) (6 GB de RAM) Rs. 14.990 Amazon Vivo V11 Pro (Dazzling Gold, 6 GB de RAM, 64 GB de armazenamento) Rs. 16.999 Tata CLiQ Vivo V11 Pro 64 GB (Dazzling Gold) 6 GB de RAM, Dual SIM 4G Rs. 17.990. Última modificação: 2025-01-22 17:01

Caixas de correio tamanho carta feitas de plástico ou metal barato [8] custam de US $ 11 a US $ 50 e podem ser encontradas em qualquer loja de materiais de construção. Caixas de correio de montagem em parede feitas de latão ou bronze ou com acabamento em níquel [9] podem custar de $ 100 a $ 300. Última modificação: 2025-01-22 17:01

O dispositivo de warehouse de dados IBM® Netezza® inclui um SQL altamente otimizado chamado IBM Netezza Structured Query Language (SQL). Você pode usar os comandos SQL para criar e gerenciar seus bancos de dados Netezza, acesso de usuário e permissões para os bancos de dados e para consultar o conteúdo dos bancos de dados. Última modificação: 2025-01-22 17:01

O preto é o preferido para a maioria das pessoas e permite que você aproveite seus fones de ouvido sem se preocupar com a cor. O branco é elegante e atinge um bom equilíbrio entre ter uma boa aparência e não ser muito ostensivo. Amarelo é para pessoas que querem que seus fones de ouvido sejam notados - tanto nos ouvidos quanto na mesa, no estojo. Última modificação: 2025-01-22 17:01

Altere o nome na sua conta do Gmail No computador, abra o Gmail. No canto superior direito, clique em Configurações Configurações. Clique na guia Contas e importação ou Contas. Em 'Enviar e-mail como', clique em Editar informações. Digite o nome que deseja mostrar ao enviar mensagens. Na parte inferior, clique em Salvar alterações. Última modificação: 2025-01-22 17:01

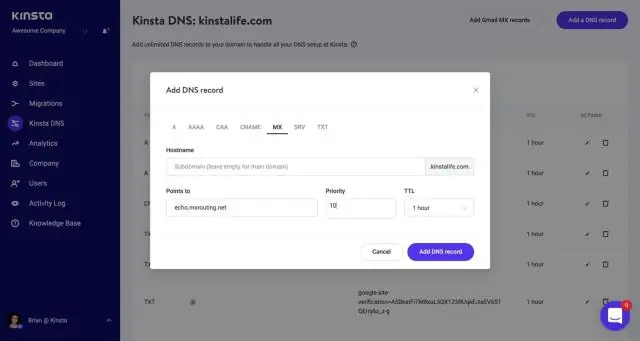

Crie um registro MX em seu domínio Faça login no painel de controle da One.com. Clique em Configurações de DNS no bloco Configurações avançadas. Vá para os registros DNS. Em criar novo registro, clique em MX. Insira os seguintes detalhes: - Deixe o nome do host vazio ou insira um subdomínio. Clique em Criar registro para salvar suas configurações. Última modificação: 2025-01-22 17:01

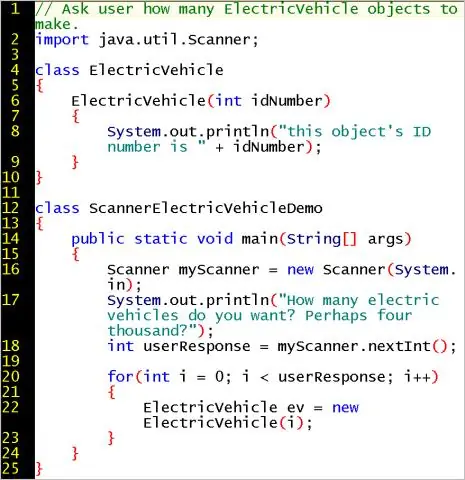

Exemplo 2 import java.util. *; public class ScannerClassExample1 {public static void main (String args []) {String s = 'Olá, este é JavaTpoint.'; // Cria o objeto do scanner e passa a string nele. Varredura do scanner = novo (s) scanner (es); // Verifique se o scanner tem um token. System.out.println ('Resultado booleano:' + scan.hasNext ());. Última modificação: 2025-01-22 17:01

Por que usamos balanços em java? - Quora. Swing é um conjunto de componentes de programa para programadores Java que fornecem a capacidade de criar componentes de interface gráfica do usuário (GUI), como botões e barras de rolagem, caixas de seleção, rótulos, áreas de texto que são independentes do sistema de janelas para sistema operacional específico. Última modificação: 2025-01-22 17:01

Fonte de ameaça Fontes de ameaça são aqueles que desejam que ocorra um acordo. É um termo usado para distingui-los dos agentes / atores de ameaça que são aqueles que realizam o ataque e que podem ser comissionados ou persuadidos pela fonte da ameaça a realizar o ataque, consciente ou inconscientemente. Última modificação: 2025-01-22 17:01

Tox-, raiz. -tox- vem do latim, onde tem o significado de 'veneno. '' Este significado é encontrado em palavras como: antitoxina, desintoxicar, intoxicado, intoxicação, tóxico, toxina. Última modificação: 2025-01-22 17:01

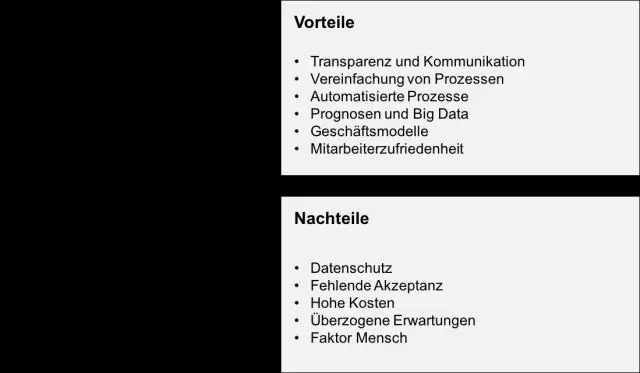

Desvantagens da automação de processos Medo de perder o emprego. Os funcionários podem enfrentar esse medo. Custos de investimento. Implementar uma solução de automação de processo envolve um investimento inicial considerável. Perda de flexibilidade. Modifique fluxos de trabalho; tarefas e processos podem envolver certa rigidez. Última modificação: 2025-01-22 17:01

Se você quiser mostrar a data do lado do cliente, use javascript (veja acima). Configuramos o formato da hora (timefmt) primeiro usando um #config, depois #echo (output) a 'LOCAL_DATE': Data / Hora: MM / DD / AAAA hh: mm <! - # Data / Hora: MM / DD / AAAA hh: mm <! - #. Última modificação: 2025-01-22 17:01

Como altero o idioma do áudio? Pressione o botão Menu no controle remoto. Selecione Configurações. Selecione Sistema. Selecione o idioma. Selecione o idioma do áudio. Escolha Inglês preferido ou EspanholPreferred. Última modificação: 2025-01-22 17:01

Correto! O jogo é apenas VR e requer o uso de um fone de ouvido de realidade virtual com um PC que atenda às especificações mínimas - como o HTC Vive, Oculus Rift + Touch ou fones de ouvido PlayStation VR. Não pode ser reproduzido com um monitor de PC ou de qualquer outra forma sem esses fones de ouvido. Última modificação: 2025-01-22 17:01

Aplicativos cliente PostgreSQL. Esses aplicativos cliente permitem que você visualize bancos de dados, execute consultas SQL e muito mais. Um dos aplicativos de cliente PostgreSQL mais populares e amplamente usados é o pgAdmin III. Última modificação: 2025-01-22 17:01

O McAfee Threat Intelligence Exchange (TIE) fornece uma estrutura personalizada para o seu ambiente, onde seus produtos de segurança identificam coletivamente as ameaças e atuam como um sistema unificado de defesa contra ameaças. Última modificação: 2025-01-22 17:01

Declarações de pacote. A declaração de importação pode ser usada para tornar um pacote inteiro, ou classes individuais dentro de um pacote, mais facilmente acessível ao seu programa Java. Se nenhuma declaração de pacote for especificada em um arquivo, o 'pacote padrão' será usado. O pacote padrão não pode ser importado por outros pacotes. Última modificação: 2025-01-22 17:01

Um código de verificação do Google é um código numérico curto que às vezes é enviado para seu telefone ou endereço de e-mail, que você usa para concluir uma tarefa como recuperação de senha. É uma etapa de segurança adicionada que garante que apenas você (ou outra pessoa autorizada a acessar sua conta do Google) entre. Última modificação: 2025-01-22 17:01

A ação reflexa para encontrar qualquer coisa hoje em dia é usar o atalho Ctrl + F, mas isso na verdade encaminha o e-mail que está selecionado no momento. O atalho Ctrl + E ou F3 é o que você está procurando. Isso abre a faixa de pesquisa do Outlook e coloca um cursor ativo na barra de pesquisa de qualquer lugar dentro do Outlook. Última modificação: 2025-01-22 17:01

Baseie uma nova pasta de trabalho em uma pasta de trabalho existente Clique na guia Arquivo. Clique em Novo. Em Modelos, clique em Novo a partir do existente. Na caixa de diálogo Novo da pasta de trabalho existente, navegue até a unidade, pasta ou local da Internet que contém a pasta de trabalho que deseja abrir. Clique na pasta de trabalho e, em seguida, clique em Criar novo. Última modificação: 2025-01-22 17:01

1) Clique no botão Windows no canto inferior esquerdo (configuração padrão) de sua área de trabalho. 2) Digite 'Opções da Internet' e selecione Opções da Internet na lista. 3) Clique na guia Avançado e, a partir daí, role para baixo até o final. Se TLS 1.2 estiver marcado, você já está tudo pronto. Última modificação: 2025-01-22 17:01

Quando você cria e formata tabelas, os controles de filtro são adicionados automaticamente aos cabeçalhos da tabela. Tente! Selecione qualquer célula dentro do intervalo. Selecione Dados> Filtro. Selecione a seta do cabeçalho da coluna. Selecione Filtros de texto ou Filtros de número e selecione uma comparação, como Entre. Insira os critérios de filtro e selecione OK. Última modificação: 2025-01-22 17:01

A mineração de dados é feita sem qualquer hipótese pré-concebida, portanto, as informações que vêm dos dados não são para responder a perguntas específicas da organização. Não Data Mining: O objetivo da Data Mining é a extração de padrões e conhecimento de grandes quantidades de dados, não a extração (mineração) de dados em si. Última modificação: 2025-01-22 17:01

A sintaxe SQL para remover uma restrição de uma tabela é ALTER TABLE 'nome_tabela' DROP [CONSTRAINT | INDEX] 'CONSTRAINT_NAME'; ALTER TABLE Cliente DROP INDEX Con_First; ALTER TABLE Cliente DROP CONSTRAINT Con_First; ALTER TABLE Cliente DROP CONSTRAINT Con_First;. Última modificação: 2025-01-22 17:01

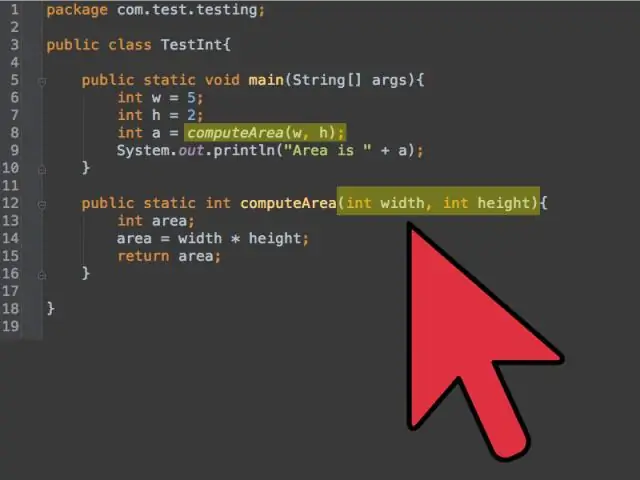

Um parâmetro é um valor que você pode passar para um método em Java. Então o método pode usar o parâmetro como se fosse uma variável local inicializada com o valor da variável passada a ele pelo método de chamada. Última modificação: 2025-01-22 17:01