Construir artefato. TeamCity contém um repositório integrado de artefatos de builds leves. Os artefatos são armazenados no sistema de arquivos acessível pelo servidor ou em um armazenamento externo. Artefatos de construção são arquivos produzidos por uma construção. Normalmente, eles incluem pacotes de distribuição, arquivos WAR, relatórios, arquivos de log e assim por diante. Última modificação: 2025-01-22 17:01

Para melhorar suas habilidades de análise de dados e simplificar suas decisões, execute estas cinco etapas em seu processo de análise de dados: Etapa 1: Defina suas perguntas. Etapa 2: definir prioridades claras de medição. Etapa 3: coletar dados. Etapa 4: Analise os dados. Etapa 5: interpretar os resultados. Última modificação: 2025-01-22 17:01

Você pode caber aproximadamente 500 horas de filmes em um terabyte. Supondo que cada filme tenha aproximadamente 120 minutos de duração, seriam cerca de 250 filmes. Eu conheço pessoas que têm tantos filmes em sua biblioteca, então é possível que eles pudessem construir um banco de dados de filmes para preencher esse espaço. Última modificação: 2025-01-22 17:01

Cyber Crime e Cyber Security.Advertisements. O crime que envolve e utiliza dispositivos de computador e Internet, é conhecido como cibercrime. O cibercrime pode ser cometido contra um indivíduo ou um grupo; também pode ser cometido contra o governo e organizações privadas. Última modificação: 2025-01-22 17:01

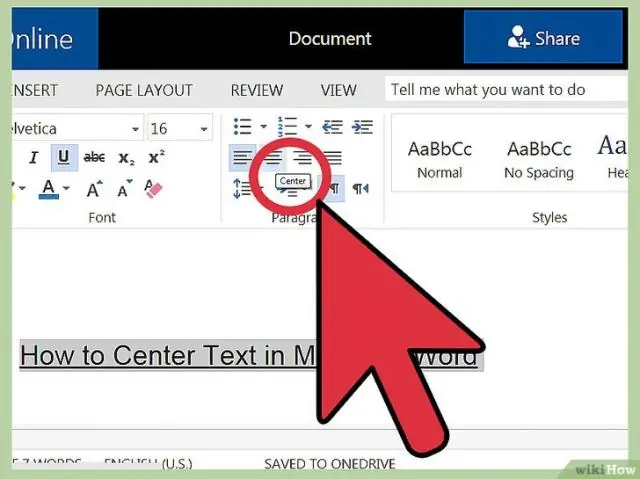

Para alinhamento vertical, defina a largura / altura do elemento pai para 100% e adicione display: table. Em seguida, para o elemento filho, altere a exibição para table-cell e adicione vertical-align: middle. Para centralização horizontal, você pode adicionar text-align: center para centralizar o texto e quaisquer outros elementos filhos embutidos. Última modificação: 2025-01-22 17:01

Os netbeans. O arquivo conf está localizado em Conteúdo / Recursos. NetBeans / etc / netbeans. conf dentro do conteúdo do pacote. Última modificação: 2025-01-22 17:01

GetParameter () - Passando dados do cliente para JSP A familiaridade do método getParameter () na obtenção de dados, especialmente dados de formulário, de uma página HTML do cliente para uma página JSP é tratada aqui. O pedido. getParameter () está sendo usado aqui para recuperar dados de formulário do lado do cliente. Última modificação: 2025-01-22 17:01

Para configurar a criptografia de rede: No computador servidor, inicie o Oracle Net Manager. Na árvore de navegação Oracle Net Configuration, expanda Local e selecione Perfil. Na lista, selecione Oracle Advanced Security. Em Oracle Advanced Security, selecione a guia Encryption. Insira as seguintes configurações:. Última modificação: 2025-01-22 17:01

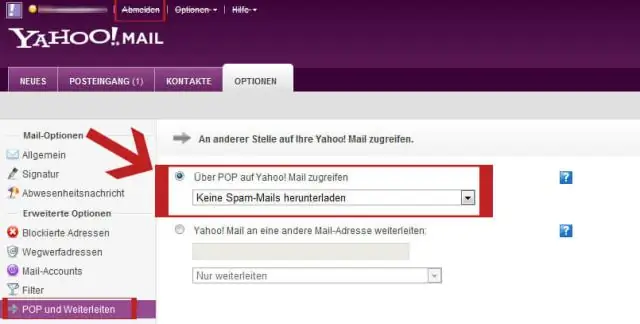

O POP pode ser acessado em POP & Forwarding em Mail Options for Yahoo. Habilitando POP no Yahoo gratuitamente: Faça login em sua conta do Yahoo, procure seu nome no lado esquerdo da tela, com uma pequena seta com ele. Clique no seu nome, que abrirá uma lista suspensa com algumas opções, localize e clique em Informações da conta nesta lista. Última modificação: 2025-01-22 17:01

Player de vídeo (vídeo padrão do YouTube) Dimensões recomendadas: 426 x 240 (240p), 640 x 360 (360p), 854 x 480 (480p), 1280 x 720 (720p), 1920 x 1080 (1080p), 2560 x 1440 (1440p) ) e 3840 x 2160 (2160p). Última modificação: 2025-01-22 17:01

Java é uma das linguagens de programação mais populares e ricas em recursos que são conhecidas por sua compatibilidade de plataforma e robustez, enquanto C # também é uma linguagem orientada a objetos que é usada principalmente pelos programadores do .NET. Última modificação: 2025-01-22 17:01

Pressione a tecla Windows e digite Dispositivos e Impressoras na caixa de pesquisa e pressione Enter. Clique com o botão direito na impressora que precisa ser renomeada e clique em Propriedades da impressora. Clique na guia Geral e digite o novo nome na caixa de texto. Última modificação: 2025-01-22 17:01

Microsoft SQL Server Developer (s) Microsoft versão inicial 24 de abril de 1989, como SQL Server 1.0 versão estável SQL Server 2019 / 2019-11-04 [±] Escrito em C, C ++ Sistema operacional Linux, Microsoft Windows Server, Microsoft Windows. Última modificação: 2025-01-22 17:01

Um Bitcoin ATM (Automated Teller Machine) é um quiosque que permite que uma pessoa compre Bitcoin usando dinheiro ou cartão de débito. Em alguns casos, os provedores de caixas eletrônicos Bitcoin exigem que os usuários tenham uma conta existente para fazer transações na máquina. Existem dois tipos principais de máquinas Bitcoin: quiosques de dinheiro e caixas eletrônicos. Última modificação: 2025-01-22 17:01

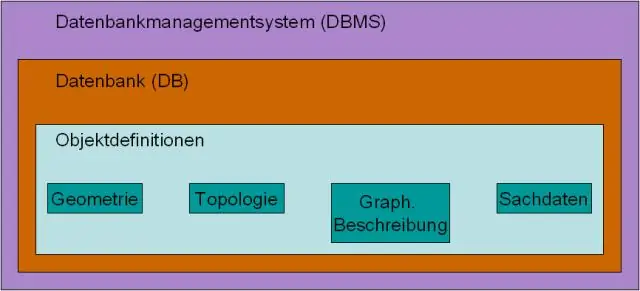

Dentro de um banco de dados, os dados são armazenados em tabelas. Isso significa que todos os dados devem ser armazenados de maneira padronizada. É por isso que as tabelas foram criadas. As tabelas são os objetos (estruturas) mais simples para armazenamento de dados que existem em um banco de dados. Última modificação: 2025-01-22 17:01

Term queryedit. Retorna documentos que contêm um termo exato em um campo fornecido. Você pode usar o termo consulta para localizar documentos com base em um valor preciso, como preço, ID do produto ou nome de usuário. Evite usar o termo consulta para campos de texto. Última modificação: 2025-01-22 17:01

BMP. O formato BMP armazena dados de cor para cada pixel da imagem sem qualquer compactação. Por exemplo, uma imagem BMP de 10x10 pixels incluirá dados de cores para 100 pixels. Este método de armazenamento de informações de imagem permite gráficos nítidos e de alta qualidade, mas também produz tamanhos de arquivos grandes. Última modificação: 2025-01-22 17:01

De acordo com o Top Rank Marketing Blog: Um “estudo de caso” no contexto de marketing é uma análise de um projeto, campanha ou empresa que identifica uma situação, soluções recomendadas, ações de implementação e identificação dos fatores que contribuíram para o fracasso ou sucesso. Última modificação: 2025-01-22 17:01

Como executar casos de teste no ALM Etapa 1 Crie uma nova pasta chamada Meu primeiro caso de teste. Etapa 2 Crie um novo conjunto de testes chamado Meu primeiro caso de teste. Etapa 3 No conjunto de testes, clique em Selecionar testes. Etapa 4 Encontre “Pesquisa de voo” no menu lateral. Etapa 5 Pressione o botão de seta ou arraste o conjunto de testes para o painel da grade de execução. Última modificação: 2025-06-01 05:06

As diferenças entre os robôs O Roomba 890 tem cerca de uma polegada maior de diâmetro e três libras mais pesado que o Ion 750. Os filtros do Ion 750 são classificados como HEPA; os 890 não são. O Shark usa a Navegação com Sensor Inteligente; iRobot usa tecnologia iAdapt. O Ion 750 utiliza duas escovas laterais, enquanto o Roomba 890 usa uma. Última modificação: 2025-01-22 17:01

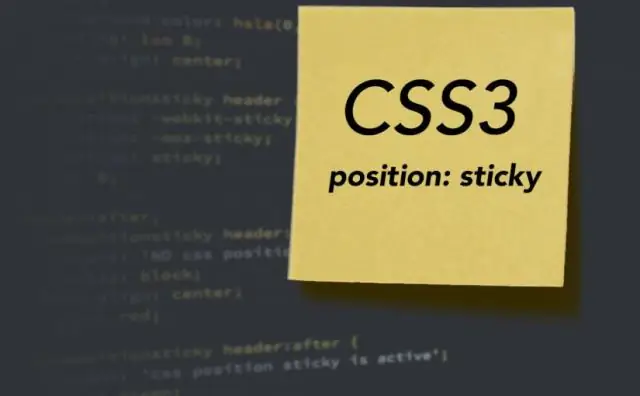

Position: sticky é uma nova maneira de posicionar elementos e é conceitualmente semelhante a position: fixed. A diferença é que um elemento com position: sticky se comporta como position: relative em seu pai, até que um determinado limite de deslocamento seja atingido na janela de visualização. Última modificação: 2025-01-22 17:01

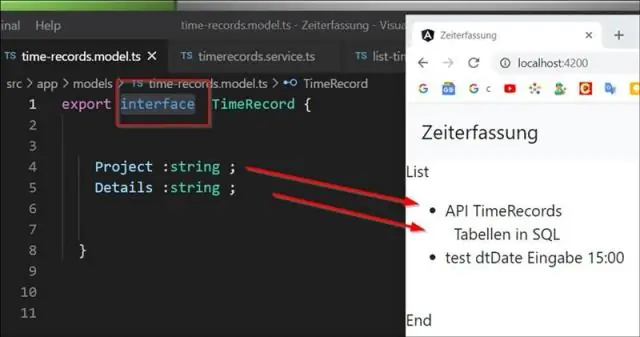

A resposta é simplesmente não. Porque o aplicativo Angular é gerado com a ajuda do Angular CLI. O código que é escrito para construir um aplicativo angular é escrito apenas em Typescript. No tempo de compilação, a CLI converte o código do Typescript em pacotes de código JAVASCRIPT. Última modificação: 2025-01-22 17:01

A Apple deve lançar novos modelos em setembro, o que significa que vai reduzir o preço dos telefones mais antigos. Se você não precisa do melhor e mais recente, pode economizar dinheiro comprando o modelo deste ano com desconto. Se ainda vende o iPhone XS, iPhone XR e iPhone XS Max deste ano, o preço também será reduzido. Última modificação: 2025-01-22 17:01

Carregar um ícone Na área de trabalho, clique no nome da área de trabalho no canto superior esquerdo. Selecione Personalizar Slack no menu. Clique na guia Ícone do Espaço de Trabalho. Escolha um arquivo e clique no ícone de upload. Em seguida, recorte seu ícone. Para redimensionar o corte selecionado, clique e arraste de qualquer lado do quadrado pontilhado. Quando terminar, clique no ícone Cortar. Última modificação: 2025-01-22 17:01

VÍDEO Portanto, como você atende um telefone sem deslizar? Método 1: habilite recursos que permitem responder sem tocar na tela No menu Configurações, na seção Configurações rápidas, você encontrará a opção Acessibilidade (um ícone de mão) e toque nela.. Última modificação: 2025-01-22 17:01

Avast Free Antivirus oferece mais recursos do que outros produtos antivírus gratuitos e chega perto de uma suíte de segurança completa. Sua proteção está OK, mas está um passo atrás da melhor. Além disso, o programa do Avast pode tornar o sistema um pouco mais lento do que o necessário, e suas políticas de privacidade deixam algo a desejar. Última modificação: 2025-01-22 17:01

Syslog é uma maneira dos dispositivos de rede enviarem mensagens de eventos a um servidor de registro - geralmente conhecido como servidor Syslog. O protocolo Syslog é compatível com uma ampla variedade de dispositivos e pode ser usado para registrar diferentes tipos de eventos. A maioria dos equipamentos de rede, como roteadores e switches, pode enviar mensagens Syslog. Última modificação: 2025-01-22 17:01

Agências de segurança do governo, como a NSAcan, também têm acesso aos seus dispositivos por meio de portas traseiras integradas. Isso significa que essas agências de segurança podem sintonizar suas ligações, ler suas mensagens, capturar fotos suas, transmitir vídeos seus, ler seus e-mails, roubar seus arquivos … sempre que quiserem. Última modificação: 2025-01-22 17:01

O OIS melhora principalmente a fotografia com pouca luz, compensando fisicamente o tremor da mão em cada quadro, e o EIS melhora o vídeo tremido, mantendo um quadro consistente entre os vários quadros de vídeo. OIS é principalmente para fotos, e EIS é apenas para vídeos.. Última modificação: 2025-01-22 17:01

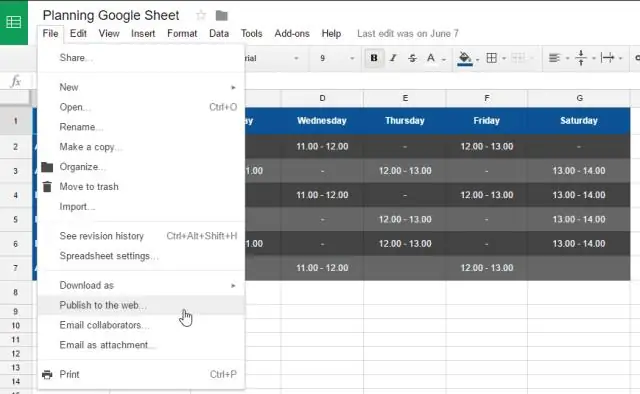

Se você precisa de uma experiência sem dor de cabeça para acessar e gerenciar milhares de células de dados, o Excel é o vencedor. No entanto, se você só precisa criar planilhas simples com uma pequena seleção de comandos, o Planilhas Google é igualmente bom. Última modificação: 2025-01-22 17:01

Aqui estão as instruções para criar um triângulo usando a ferramenta Polígono: Abra o Photoshop e selecione uma nova tela. Adicione uma nova camada selecionando o menu Camada na parte superior e, em seguida, Novo. Selecione o ícone de retângulo no menu esquerdo para selecionar Ferramentas de Forma. Altere a forma para Polígono e defina a opção de estrela como Não. Última modificação: 2025-01-22 17:01

Um esquema de banco de dados relacional são as tabelas, colunas e relacionamentos que unem os componentes em um banco de dados. Um esquema de banco de dados relacional são as tabelas, colunas e relacionamentos que compõem um banco de dados relacional. Última modificação: 2025-01-22 17:01

COMO FUNCIONA UM GERADOR AUTOMÁTICO E SISTEMA DE CHAVE DE TRANSFERÊNCIA A chave de transferência totalmente automática monitora a tensão de entrada da linha da rede elétrica, o tempo todo. Quando a energia da rede elétrica é interrompida, a chave de transferência automática detecta imediatamente o problema e sinaliza para o gerador iniciar. Última modificação: 2025-01-22 17:01

Visualize o espaço de armazenamento No seu dispositivo Android, abra o Files do Google. Se você não tiver o aplicativo, compre-o na Play Store. No canto inferior esquerdo, toque em Limpar. Na parte superior da tela, você verá o espaço de armazenamento usado e disponível. Se o seu telefone tiver um cartão de memória, você também verá seu espaço de armazenamento. Última modificação: 2025-01-22 17:01

Os objetos de armazenamento da Web localStorage e sessionStorage permitem armazenar chave / valor no navegador. Tanto a chave quanto o valor devem ser strings. O limite é de 2 MB +, depende do navegador. Eles não expiram. Resumo. localStorage sessionStorage Sobrevive à reinicialização do navegador Sobrevive à atualização da página (mas não ao fechamento da guia). Última modificação: 2025-01-22 17:01

Como instalar a impressora Follow Me Clique em Iniciar e digite 10.132.22.38follow-me-printer na barra de pesquisa e pressione Enter. Se solicitado, digite seu endereço de e-mail e senha do Queens. (certifique-se de marcar a caixa 'lembrar credenciais') Assim que a impressora terminar de instalar uma pequena janela aparecerá mostrando a fila de impressão. Última modificação: 2025-01-22 17:01

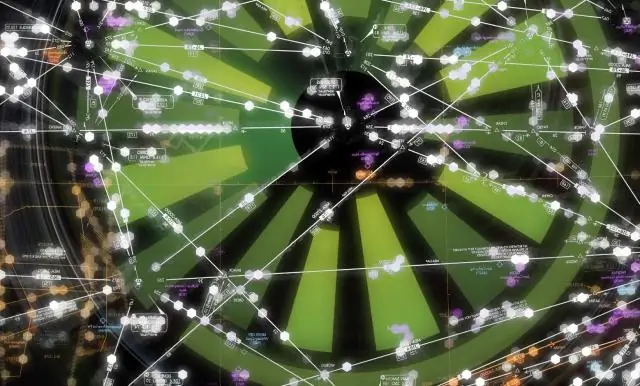

“Os microsserviços, em poucas palavras, nos permitem dividir nosso grande sistema em uma série de componentes de colaboração independentes.” Spring Cloud - que se baseia no Spring Boot, fornece um conjunto de recursos para criar microsserviços rapidamente. Última modificação: 2025-01-22 17:01

Clustering de banco de dados é o processo de combinar mais de um servidor ou instâncias conectando um único banco de dados. Às vezes, um servidor pode não ser adequado para gerenciar a quantidade de dados ou o número de solicitações, ou seja, um cluster de dados é necessário. Última modificação: 2025-01-22 17:01

As portas USB upstream e downstream geralmente se referem às portas em um hub USB. Uma porta upstream se conecta ao dispositivo host (PC), enquanto as portas downstream são onde você conecta dispositivos periféricos (pen drives, impressoras, etc.). Última modificação: 2025-01-22 17:01

A definição da estratégia é uma parte crítica do processo de BC / DR, porque suas estratégias são implementadas em seus planos de BC / DR. Qualquer que seja a estratégia (s) que você selecionar, cada uma é transformada em uma série lógica de ações (respostas) detalhadas que o ajudam a atingir seu objetivo: recuperação e retomada de seu negócio. Última modificação: 2025-01-22 17:01